Owen Little

0

2568

253

Nic dziwnego, że pod koniec 2018 r. Miała sporo historii o cyberbezpieczeństwie. Jak zawsze w świecie prywatności online, ochrony danych i bezpieczeństwa cybernetycznego dzieje się tak wiele, że utrzymanie się jest trudne.

Nasze comiesięczne podsumowanie bezpieczeństwa pomoże Ci śledzić najważniejsze wiadomości dotyczące bezpieczeństwa i prywatności co miesiąc. Oto, co stało się w grudniu 2018 r!

1. Złośliwe oprogramowanie dla Androida kradnie z kont PayPal

W połowie grudnia eksperci ds. Bezpieczeństwa w firmie ESET ogłosili odkrycie nowego złośliwego oprogramowania dla systemu Android, które kradnie pieniądze bezpośrednio z kont PayPal - nawet przy włączonym uwierzytelnianiu dwuskładnikowym 3 Ryzyko i wady uwierzytelnienia dwuskładnikowego 3 Ryzyko i wady uwierzytelnienia dwuskładnikowego Dwa - użycie uwierzytelniania czynnikowego eksplodowało w ciągu ostatniej dekady. Ale nie jest idealny i może cię prześladować, jeśli nie będziesz ostrożny. Oto kilka przeoczonych wad. .

Badacze bezpieczeństwa ESET opublikowali powyższe wideo szczegółowo opisujące działanie złośliwego oprogramowania.

W tym filmie widać, że badacz loguje się na konto testowe przy użyciu kodu 2FA. Gdy tylko naukowiec wprowadzi kod 2FA, konto automatyzuje płatność na wstępnie skonfigurowanym koncie. W takim przypadku płatność nie powiodła się, ponieważ było to konto testowe bez wystarczających środków na przetworzenie płatności.

Szkodliwe oprogramowanie to aplikacja do optymalizacji baterii o nazwie Optimization Android. Dziesiątki innych aplikacji do optymalizacji baterii używają tego samego logo, a także mają podobnie dyskretne nazwy.

Po zainstalowaniu Optimize Android prosi użytkownika o włączenie usługi złośliwego dostępu pod maską “Włącz statystyki.” Jeśli użytkownik włączy tę usługę, złośliwa aplikacja sprawdza system docelowy pod kątem oficjalnej aplikacji PayPal, a jeśli zostanie znaleziona, złośliwe oprogramowanie uruchamia powiadomienie PayPal, które zachęca ofiarę do otwarcia aplikacji.

“Gdy użytkownik otworzy aplikację PayPal i zaloguje się, usługa złośliwego dostępu (jeśli wcześniej została włączona przez użytkownika) wkracza i naśladuje kliknięcia użytkownika, aby wysłać pieniądze na adres PayPal osoby atakującej.” Blog badawczy ESET omawia także unikanie 2FA.

“Ponieważ złośliwe oprogramowanie nie polega na kradzieży danych logowania do systemu PayPal i zamiast tego czeka, aż użytkownicy sami zalogują się do oficjalnej aplikacji PayPal, omija także uwierzytelnianie dwuskładnikowe PayPal (2FA). Użytkownicy z włączoną funkcją 2FA po prostu wykonują jeden dodatkowy krok w ramach logowania, tak jak zwykle, ale są równie narażeni na atak tego trojana, jak ci, którzy nie używają 2FA.”

2. Chińscy hakerzy wojskowi naruszają prywatną komunikację dyplomatyczną UE

Amerykański strój bezpieczeństwa Obszar 1 szczegółowo opisał, w jaki sposób kampania cybernetyczna Ludowej Armii Wyzwolenia ma dostęp do prywatnej komunikacji Unii Europejskiej od kilku lat.

“Pod koniec listopada 2018 r. Obszar 1 Bezpieczeństwo odkrył, że ta kampania, poprzez phishing, skutecznie uzyskała dostęp do sieci komputerowej Ministerstwa Spraw Zagranicznych Cypru, sieci komunikacyjnej wykorzystywanej przez Unię Europejską w celu ułatwienia współpracy w sprawach polityki zagranicznej,” Obszar 1 wyjaśniony w poście na blogu.

“Sieć ta, znana jako COREU, działa między 28 krajami UE, Radą Unii Europejskiej, Europejską Służbą Działań Zewnętrznych i Komisją Europejską. Jest to kluczowy instrument w unijnym systemie kształtowania polityki zagranicznej.”

Sam hack wydaje się być bardzo prosty. Hakerzy ukradli dane uwierzytelniające administratorom sieci i innym wyższym pracownikom. Wykorzystali poświadczenia, aby uzyskać dostęp na wysokim poziomie do sieci, w której zainstalowali złośliwe oprogramowanie PlugX, tworząc trwałe backdoor do kradzieży informacji.

Po zbadaniu sieci i przejściu z maszyny na maszynę hakerzy znaleźli zdalny serwer plików przechowujący wszystkie kable dyplomatyczne z sieci COREU.

New York Times omawia zawartość kabli, w tym obawy UE dotyczące prezydenta Trumpa, a także ogólnoeuropejskie obawy dotyczące Rosji, Chin i Iranu.

3. Uratuj charytatywną akcję dla dzieci oszustwem o wartości 1 miliona dolarów

Amerykańskie skrzydło brytyjskiej organizacji charytatywnej Save the Children zostało oszukane z 1 miliona dolarów w wyniku ataku Business Email Compromise (BEC).

Haker naruszył konto e-mail pracownika i wysłał kilka fałszywych faktur innym pracownikom. Haker udał, że za system paneli słonecznych w Pakistanie potrzeba kilku płatności.

Zanim zespół ds. Bezpieczeństwa organizacji Save the Children zdał sobie sprawę, co się dzieje, pieniądze zostały zdeponowane na japońskim koncie bankowym. Jednak dzięki polisie ubezpieczeniowej firma Save the Children odzyskała wszystkie oprócz 112 000 USD.

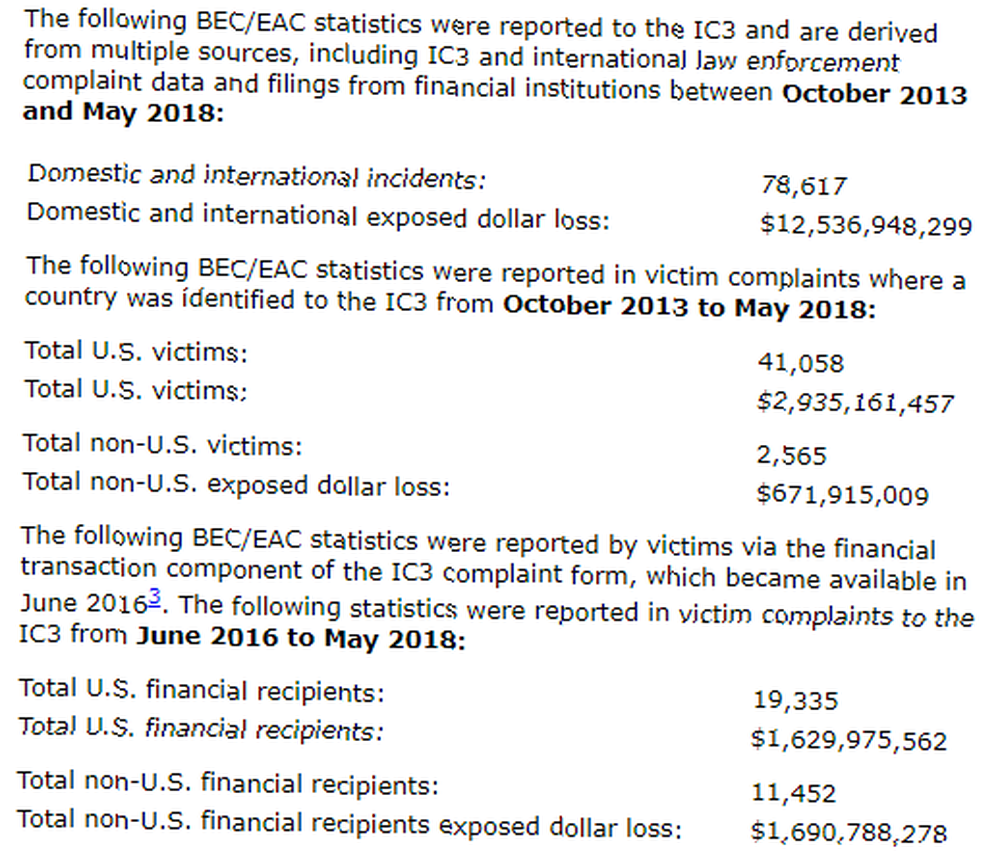

Niestety, Save the Children wcale nie jest sam w utracie pieniędzy dzięki kompromisowi w sprawie e-maili biznesowych.

FBI szacuje, że firmy straciły ponad 12 miliardów dolarów między październikiem 2013 r. A majem 2018 r. Organizacje charytatywne również stanowią dojrzały cel, przy czym wielu hakerów zakłada, że organizacje non-profit będą stosować podstawowe lub luźne praktyki bezpieczeństwa.

Rząd Wielkiej Brytanii stwierdził, że w ciągu ostatnich 12 miesięcy padło 73 procent organizacji charytatywnych z siedzibą w Wielkiej Brytanii o dochodach przekraczających 5 milionów funtów. Wreszcie badacze bezpieczeństwa w Agari odkryli skutki masowego oszustwa BEC, w którym wykorzystano komercyjne usługi generowania leadów do zidentyfikowania 50 000 kierowników.

Potrzebujesz wskazówek bezpieczeństwa e-mail? Darmowy kurs bezpieczeństwa e-mail MakeUseOf wkrótce się uruchomi. Zarejestruj się właśnie tutaj Uruchomiono: bezpłatny kurs bezpieczeństwa poczty e-mail, aby zabezpieczyć skrzynkę odbiorczą Właśnie uruchomiono: bezpłatny kurs bezpieczeństwa poczty e-mail, aby zabezpieczyć skrzynkę odbiorczą 7 dni. 7 e-maili. Czas zmienić zabezpieczenia poczty e-mail na zawsze. Zarejestruj się i uruchom ponownie skrzynkę odbiorczą. Kurs rozpoczyna się dzisiaj. !

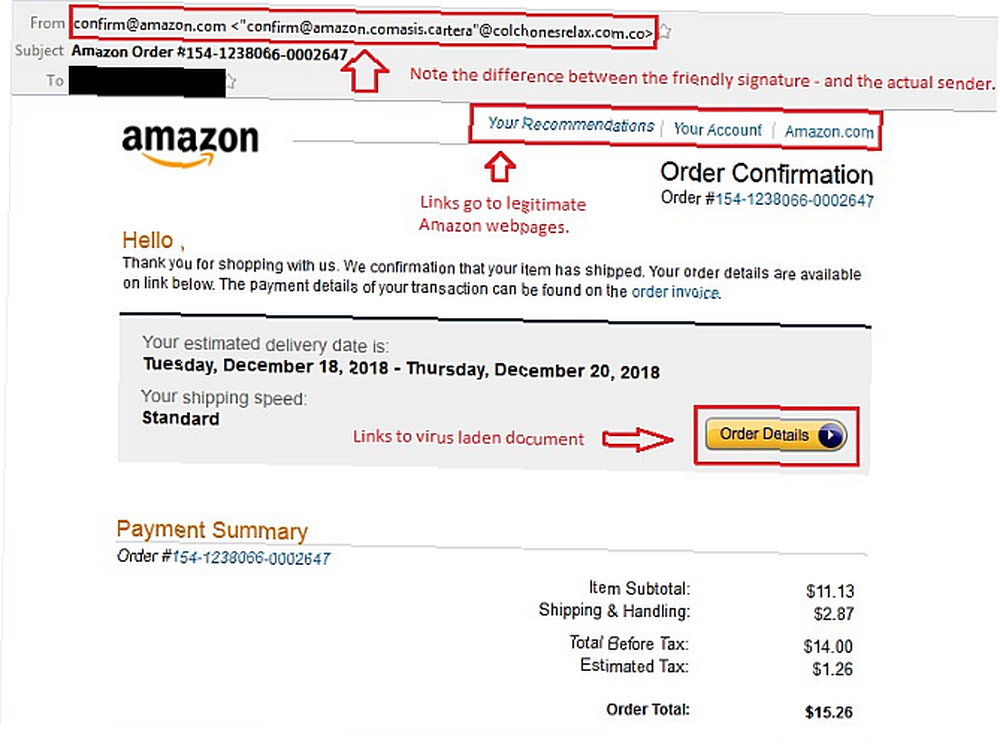

4. Klienci Amazon cierpią przedświąteczną kampanią phishingową

Boże Narodzenie to trudny okres dla konsumentów. Wiele się dzieje. Cyberprzestępcy próbowali wykorzystać zamieszanie i stres, jaki odczuwa wiele osób, rozpoczynając masową kampanię złośliwego spamu skoncentrowaną wokół wiadomości e-mail z potwierdzeniem zamówienia Amazon.

Badacze EdgeWave odkryli kampanię i szybko zdali sobie sprawę, że celem końcowym było nakłonienie niczego niepodejrzewających klientów Amazon do pobrania niebezpiecznego trojana bankowego Emotet.

Ofiary otrzymują ustandaryzowany formularz potwierdzenia zamówienia Amazon, zawierający numer zamówienia, podsumowanie płatności i przewidywaną datę dostawy. Wszystkie są fałszywe, ale spamerzy polegają na tym, że wiele osób zamawia wiele paczek od giganta zakupów i nie zwraca uwagi.

E-maile mają jednak jedną różnicę. Nie wyświetlają wysyłanych przedmiotów. Zamiast tego oszuści kierują ofiarę, by uderzyła w Szczegóły zamówienia przycisk. Przycisk Szczegóły zamówienia pobiera złośliwy dokument programu Word o nazwie order_details.doc.

Możesz zobaczyć różnice na powyższym obrazku. Zwróć również uwagę na niedopasowane linki do zalecenia Amazon i konta Amazon w wiadomości e-mail.

Gdy ofiara otwiera dokument, program Word wyświetla użytkownikowi ostrzeżenie dotyczące bezpieczeństwa, które to zaleca “niektóre aktywne treści zostały wyłączone.” Jeśli użytkownik kliknie to ostrzeżenie, uruchamiane jest makro, które wykonuje polecenie PowerShell. Polecenie pobiera i instaluje trojana Emotet.

Jeśli uważasz, że pobrałeś złośliwe oprogramowanie, zapoznaj się z przewodnikiem usuwania złośliwego oprogramowania MakeUseOf. Kompletny przewodnik usuwania złośliwego oprogramowania Kompletny przewodnik usuwania złośliwego oprogramowania Malware występuje wszędzie, a usuwanie złośliwego oprogramowania z systemu jest długim procesem, wymagającym wskazówek. Jeśli uważasz, że Twój komputer jest zainfekowany, potrzebujesz tego poradnika. po wskazówki, jak zacząć zapisywać system.

5. Stany Zjednoczone oskarżają chińskich hakerów

USA oskarżyły dwóch chińskich hakerów silnymi powiązaniami z popieraną przez państwo grupą hakerską APT10.

Departament Sprawiedliwości twierdzi, że Zhang Shilong i Zhu Hua ukradli “setki gigabajtów” prywatnych danych z ponad 45 organizacji rządowych i innych ważnych amerykańskich firm.

“Począwszy od co najmniej w 2006 r. Lub około tego roku, aż do około 2018 r. Włącznie, członkowie grupy APT10, w tym Zhu i Zhang, prowadzili szeroko zakrojone kampanie włamań do systemów komputerowych na całym świecie,” zgodnie z wydaniem DoJ. “Grupa APT10 korzystała z niektórych z tych samych udogodnień online, aby inicjować, ułatwiać i realizować swoje kampanie podczas spisku.”

Para ta jest również dobrze znana innym rządom Zachodu. Kolejna seria ataków z 2014 r. Powoduje włamanie się pary do sieci dostawców usług w 12 różnych krajach.

Dzień po ogłoszeniu przez Departament Sprawiedliwości aktów oskarżenia urzędnicy w Australii, Kanadzie, Japonii, Nowej Zelandii i Wielkiej Brytanii opublikowali oficjalne oświadczenia oficjalnie obwiniające Chiny za wspierane przez państwo hakowanie agencji rządowych i przedsiębiorstw w odpowiednich krajach.

“Działania chińskich podmiotów ukierunkowane na własność intelektualną i wrażliwe informacje biznesowe stanowią bardzo realne zagrożenie dla konkurencyjności gospodarczej firm w Stanach Zjednoczonych i na całym świecie,” powiedział wspólne oświadczenie wydane przez Sekretarza Stanu USA Michaela Pompeo i Sekretarza Bezpieczeństwa Wewnętrznego Kirstjena Nielsena.

“Nadal będziemy pociągać do odpowiedzialności złośliwych aktorów za ich zachowanie, a dziś Stany Zjednoczone podejmują szereg działań w celu wykazania naszej determinacji. Usilnie namawiamy Chiny do przestrzegania zobowiązania do odpowiedzialnego działania w cyberprzestrzeni i powtarzamy, że Stany Zjednoczone podejmą odpowiednie środki w celu obrony naszych interesów.”

Grudzień Security Roundup

To pięć najważniejszych historii bezpieczeństwa z grudnia 2018 r. Ale stało się o wiele więcej; po prostu nie mamy miejsca, aby wymienić to wszystko szczegółowo. Oto pięć ciekawych historii bezpieczeństwa, które pojawiły się w zeszłym miesiącu:

- Niezwykle destrukcyjne, powiązane z Iranem złośliwe oprogramowanie Shamoon pojawiło się ponownie w Arabii Saudyjskiej i Zjednoczonych Emiratach Arabskich.

- Rząd Australii wdrożył swoje śmieszne przepisy dotyczące backdoora w zakresie szyfrowania.

- ESET publikuje badania opisujące 21 nowych odmian złośliwego oprogramowania [PDF] dla systemów operacyjnych Linux.

- Cyberprzestępcy publikują wilgotne memy na Twitterze, aby wydawać polecenia aktywnemu złośliwemu oprogramowaniu.

- NASA ujawnia naruszenie danych, które miało miejsce w październiku 2018 r .; ostateczne szczegóły dotkniętego nadal nieznane.

Uff, co za koniec roku w bezpieczeństwie. Świat cyberbezpieczeństwa nieustannie ewoluuje. Śledzenie wszystkiego jest pracą na pełen etat. Dlatego co miesiąc podsumowujemy najważniejsze i najciekawsze wiadomości.

Sprawdź na początku lutego wszystko, co wydarzyło się w pierwszym miesiącu 2019 roku.

Nadal jesteś na wakacjach? Poświęć trochę czasu na przeczytanie o pięciu największych zagrożeniach cyberbezpieczeństwa, które pojawią się w 2019 roku. 5 największych zagrożeń cyberbezpieczeństwa w 2019 r. Ujawnionych 5 największych zagrożeń cyberbezpieczeństwa w 2019 r. Ujawnionych Martwisz się o bezpieczeństwo w sieci? Możesz mieć pewność, że Twoje urządzenia są teraz bezpieczne, ale co z przyszłym rokiem? .