Brian Curtis

0

4697

654

Kiedy zaczynasz myśleć o wszystkich rzeczach, które mogą pójść nie tak podczas przeglądania Internetu, sieć zaczyna wyglądać dość przerażająco. Na szczęście internauci jako całość stają się o wiele bardziej doświadczeni i lepiej rozpoznają ryzykowne zachowania w Internecie.

Chociaż strony z tuzinem przycisków pobierania - lub automatycznie zaznaczonymi polami, które skłoniły nas do pobrania rzeczy, których nie chcieliśmy - nie są już tak skuteczne, jak kiedyś, nie oznacza to, że obecnie nie ma hakerów próbując wymyślić nowe metody oszukiwania Najnowsze zagrożenia bezpieczeństwa w Internecie, które należy zdawać sobie sprawę z najnowszych zagrożeń bezpieczeństwa w Internecie, które powinieneś być świadomy Zagrożenia w zakresie bezpieczeństwa w coraz większym stopniu pochodzą z nowych kierunków i które nie powinny się zmieniać w 2013 r. Są nowe zagrożenia, o których powinieneś wiedzieć, exploity popularnych aplikacji, coraz bardziej wyrafinowane ataki phishingowe, złośliwe oprogramowanie,…. Aby uchronić się przed tymi zagrożeniami, ważne jest, aby zrozumieć, czym one są i jak się różnią.

Zanurzmy się.

Zrozumienie zagrożeń bezpieczeństwa online i różnic między nimi

Złośliwe oprogramowanie

Złośliwe oprogramowanie to złośliwe oprogramowanie. Oznacza to, że chociaż większość z nas określa te zagrożenia jako wirusy, poprawnym terminem uniwersalnym powinno być w rzeczywistości złośliwe oprogramowanie. Złośliwe oprogramowanie występuje w wielu postaciach, ale samo złośliwe oprogramowanie to ogólny termin, którego można użyć do opisania dowolnej liczby rzeczy, takich jak wirusy, robaki, trojany, oprogramowanie szpiegujące i inne. Krótko mówiąc, jest to program lub plik o złych zamiarach, których natura może obejmować prawie wszystko.

Na szczęście złośliwe oprogramowanie jest dokładnie tym, czego szukają wszystkie najpopularniejsze programy antywirusowe. Złośliwe oprogramowanie ma wpływ na środowisko i nie musi być katastrofalne. Poznaj właściwy protokół postępowania ze złośliwym oprogramowaniem. 10 kroków, które należy podjąć, gdy wykryje się złośliwe oprogramowanie na komputerze. 10 kroków, które należy podjąć, gdy wykryje się złośliwe oprogramowanie na komputerze. Chcielibyśmy myśleć, że Internet jest bezpiecznym miejscem do spędzania czasu (kaszel), ale wszyscy wiemy, że za każdym rogiem istnieje ryzyko. Poczta e-mail, media społecznościowe, złośliwe strony internetowe, które działały…, a przede wszystkim, jak tego uniknąć. 7 porad na temat zdrowego rozsądku, które pomogą Ci uniknąć wyłapywania złośliwego oprogramowania. 7 porad na temat zdrowego rozsądku, które pomogą Ci uniknąć wyłapywania złośliwego oprogramowania. Dostęp do informacji i komunikacja z ludźmi z daleka to pestka. Jednocześnie jednak nasza ciekawość może szybko doprowadzić nas do ciemnych wirtualnych zaułków… dla najbezpieczniejszego przeglądania stron.

Wirusy

Wirusy składają się ze złośliwego kodu, który infekuje urządzenie po zainstalowaniu oprogramowania. Zazwyczaj ta infekcja występuje przez dyski USB, pliki do pobrania przez Internet lub załączniki e-mail, ale może się również zdarzyć na wiele innych sposobów. Ważne jest, aby pamiętać, że infekcja nie występuje tak naprawdę po zainfekowaniu plików na komputerze. Infekcja ma miejsce, gdy program uruchomi się po raz pierwszy, czy to poprzez Autorun, instalację ręczną, czy plik wykonywalny, który otwiera użytkownik.

Po otwarciu - lub uruchomieniu - następuje infekcja. Od tego momentu znalezienie i pozbycie się wirusa może być bardzo trudne ze względu na naturę, w której działa. Chociaż rzeczywiste szczegóły są specyficzne dla wirusów, mają tendencję do replikacji i zainfekowania systemu plików urządzenia, w którym się znajdują, poprzez przenoszenie się z pliku do pliku, zanim nieuchronnie - i zwykle nieświadomie - zostaną przeniesione na inną maszynę.

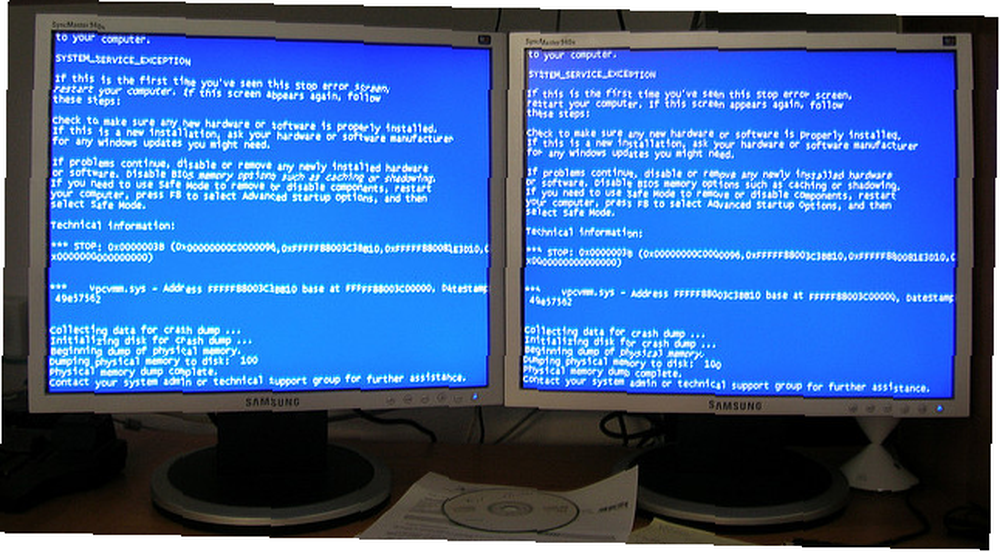

W przeciwieństwie do innych zagrożeń wirusy nie mają innego celu niż próba uniemożliwienia działania komputera. Niektóre z nich mają krótką historię 5 najgorszych wirusów komputerowych wszech czasów Krótką historię 5 najgorszych wirusów komputerowych wszechczasów Słowo „wirus” i jego powiązanie z komputerami zostało umieszczone przez amerykańskiego informatyka Fredericka Cohena, który używał go do opisać „program, który może„ zainfekować ”inne programy, modyfikując je, aby uwzględnić… być może szczególnie dobry. Większość innych jest dość słaba i łatwa do wykrycia.

Aha, i należy podkreślić - ze względu na popularną opinię - że komputery Mac nie są odporne na wirusy 3 Znaki, że Twój Mac jest zainfekowany wirusem (i jak to sprawdzić) 3 Znaki, że Mac jest zainfekowany wirusem (i jak Sprawdź) Jeśli komputer Mac działa dziwnie, może zostać zainfekowany wirusem. Jak sprawdzić wirusa na komputerze Mac? Pokażemy ci. .

Adware

Mimo że w większości przypadków oprogramowanie typu adware jest względnie łagodne, może być najbardziej denerwującym zagrożeniem, o którym dzisiaj będziemy rozmawiać.

Oprogramowanie reklamowe jest dostarczane z innymi legalnymi aplikacjami lub oprogramowaniem, co utrudnia początkowe wykrycie. Typowym przykładem jest pole wyboru na dole linku do pobierania (często wstępnie sprawdzane), które pyta, czy chcemy “Uwzględnij X za darmo” - dobrze, “X” to często program zawierający adware. Nie jest to trudna i szybka zasada, ale nie jest rzadkością. Jeśli nie jesteś pewien, jakie są te dodatkowe programy lub jak one działają, nie pobieraj ich.

Infekcje adware są również możliwe bez naszej winy. Najnowsze historie opisują domyślnie co najmniej jednego dużego producenta, w tym oprogramowanie reklamowe - lub porywacz przeglądarki podobny do oprogramowania reklamowego. Podczas gdy Lenovo i Superfish Właściciele laptopów Lenovo strzeżą się: Twoje urządzenie może mieć wstępnie zainstalowane złośliwe oprogramowanie Właściciele laptopów Lenovo strzeżą się: Twoje urządzenie może mieć wstępnie zainstalowane złośliwe oprogramowanie Chiński producent komputerów Lenovo przyznał, że laptopy wysyłane do sklepów i konsumentów pod koniec 2014 r. Miały wstępnie zainstalowane złośliwe oprogramowanie. są wyjątkiem, a nie regułą, należy zauważyć, że takie zagrożenia zdarzają się i często nie możemy wiele z tym zrobić.

Trojany i Backdoory

Trojany zostały nazwane na cześć konia trojańskiego, który był gigantycznym drewnianym koniem ukrywającym żołnierzy greckich, gdy wkraczali do Troi podczas wojny trojańskiej. Pomijając lekcję historii, w ten sam sposób trojan uszkadza komputer. Ukrywa złośliwy kod w pozornie nieszkodliwym programie lub pliku, aby uzyskać dostęp do komputera. Wewnątrz program instaluje się na twoim urządzeniu i komunikuje się z serwerem w tle bez twojej wiedzy. Dzięki temu strona zewnętrzna ma dostęp do twojego komputera za pośrednictwem tak zwanego backdoora.

Chociaż udzielanie dostępu zewnętrznemu komputerowi jest samo w sobie przerażające, implikacje tego, co mogą robić Dlaczego poczta elektroniczna nie może być chroniona przed nadzorem rządowym Dlaczego poczta elektroniczna nie może być chroniona przed nadzorem rządowym “Jeśli wiesz, co wiem o e-mailu, możesz go również nie używać,” powiedział właściciel bezpiecznego serwisu e-mail Lavabit, gdy niedawno go zamknął. „Nie ma sposobu na szyfrowanie… z tym dostępem jest jeszcze bardziej przerażające. Komplikuje to tylko niewielki ślad pozostawiony przez te backdoory, który utrzymuje użytkownika całkowicie w ciemności, że nawet naruszenie prywatności ma miejsce..

Jedną z zalet backdoora jest natura, w której działają. Ponieważ haker musi zdalnie połączyć się z komputerem, nie będzie w stanie tego zrobić, jeśli wyłączysz połączenie internetowe podczas próby zlokalizowania i usunięcia złośliwego kodu.

Programy szpiegujące

Programy szpiegujące to najczęstsze szkodliwe oprogramowanie w Internecie. Mimo że jest to dość zwodnicze i denerwujące, większość programów szpiegujących jest stosunkowo nieszkodliwa. Zazwyczaj oprogramowanie szpiegujące służy do monitorowania zachowania przeglądania w celu lepszego wyświetlania trafnych reklam. Co sprawia, że złe jest to, w jaki sposób firmy te zbierają twoje dane Jak chronić się przed nieetycznym lub nielegalnym szpiegowaniem Jak chronić się przed nieetycznym lub nielegalnym szpiegowaniem Niezależnie od motywacji lub uzasadnienia szpiegostwa (takiego jak niewierność małżonka) szpiegostwo jest nielegalne i poważne naruszenie prywatności w większości krajów na całym świecie. . Zamiast polegać na śledzeniu pikseli - lub plików cookie - jak większość dużych firm, oprogramowanie szpiegujące działa bardziej jak trojan, ponieważ je instalujesz i przekazuje dane z komputera z powrotem na serwer, podczas gdy większość z nas jest całkowicie nieświadoma jego obecności na pierwszym miejscu.

Inne, bardziej złośliwe formy programów szpiegujących są znacznie bardziej niebezpieczne. Podczas gdy typowe oprogramowanie szpiegujące jest najczęściej wykorzystywane do wyświetlania reklam, złośliwe oprogramowanie szpiegujące przekazuje poufne dane z powrotem innemu użytkownikowi lub serwerowi. Dane te mogą obejmować wiadomości e-mail, zdjęcia, pliki dziennika, numery kart kredytowych, informacje bankowe i / lub hasła online.

Oprogramowanie szpiegujące jest najczęściej pobierane przez użytkownika jako część dodatku do legalnego pobrania (takiego jak pasek narzędzi) lub dołączane jako część programu freeware lub shareware.

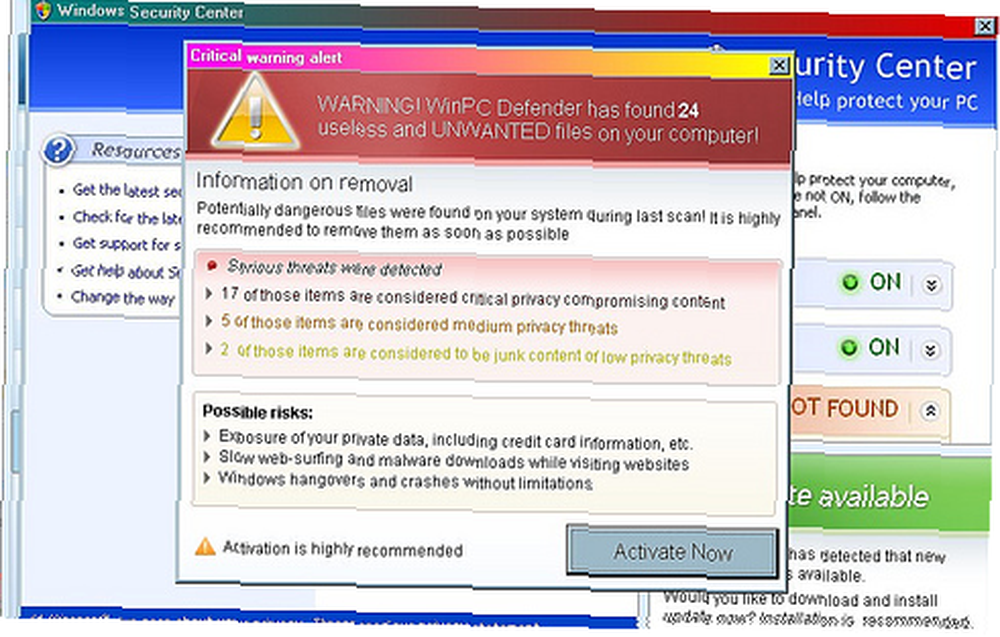

Scareware i Ransomware

Scareware i ransomware różnią się w swoim podejściu, ale ostatecznym celem obu jest zebranie pieniędzy poprzez zmanipulowanie użytkownika, aby uwierzył w coś, co często jest nieprawdziwe.

Scareware najczęściej przyjmuje postać wyskakujących programów informujących o zainfekowaniu komputera złośliwym oprogramowaniem. Po kliknięciu, aby usunąć (często) wiele wystąpień złośliwego oprogramowania, musisz zapłacić za zakup pełnej wersji, zanim program będzie mógł wyczyścić system i pozbyć się infekcji lub zagrożeń.

Ransomware działa nieco inaczej w tym sensie, że po zainstalowaniu złośliwego oprogramowania często blokuje system poza oknem, które umożliwia zapłacenie okupu w celu odzyskania go. Podczas gdy ransomware jest ogólnie jednym z najłatwiejszych zagrożeń do usunięcia Don't Pay Up - How To Beat Ransomware! Don't Pay Up - How Beat Ransomware! Wyobraź sobie, że ktoś pojawił się u twojego progu i powiedział: „Hej, w twoim domu są myszy, o których nie wiedziałeś. Daj nam 100 $, a my się ich pozbędziemy”. To jest Ransomware… może być dość przerażające dla niezbyt doświadczonego użytkownika komputera. W związku z tym wielu uważa, że muszą się poddać i zapłacić okup Unikaj padania ofiarą tych trzech oszustw typu ransomware Unikaj padania ofiarą tych trzech oszustw typu ransomware W tej chwili krąży kilka znanych oszustw ransomware; przejrzyjmy trzy najbardziej niszczycielskie, abyś mógł je rozpoznać. w celu odzyskania kontroli nad maszyną.

Robaki

Robaki są zdecydowanie najbardziej szkodliwą formą złośliwego oprogramowania. Podczas gdy wirus atakuje jeden komputer i polega na współużytkowaniu zainfekowanych plików przez użytkownika, aby mógł się rozprzestrzeniać, robak wykorzystuje luki bezpieczeństwa w sieci i może potencjalnie przewrócić całą sprawę na kolana w ciągu kilku minut.

Zaatakowane są sieci z lukami w zabezpieczeniach, wprowadzając robaka do sieci i umożliwiając mu (często niezauważalny) przechodzenie z komputera na komputer. Gdy przechodzi z jednego urządzenia na drugie, infekcja rozprzestrzenia się aż do zainfekowania każdej maszyny - lub - robaka zostaje odizolowany poprzez usunięcie zainfekowanych maszyn z sieci.

Nienazwane exploity, wady bezpieczeństwa i luki w zabezpieczeniach

Bez względu na to, jak kompetentny jest programista, każdy program ma wady bezpieczeństwa i luki w zabezpieczeniach. Te luki w zabezpieczeniach pozwalają hakerom na ich wykorzystanie w celu uzyskania dostępu do programu, zmiany go w jakiś sposób lub wstrzyknięcia do niego własnego kodu (często złośliwego oprogramowania).

Jeśli kiedykolwiek zastanawiałeś się, dlaczego programy mają tak wiele aktualizacji zabezpieczeń, dzieje się tak z powodu ciągłej gry kotów i myszy między programistami a hakerami. Deweloper próbuje znaleźć i załatać luki, zanim zostaną one wykorzystane, podczas gdy haker spróbuje wykorzystać luki w zabezpieczeniach, zanim zostaną odkryte i załatane przez programistę.

Jedynym sposobem na zachowanie bezpieczeństwa nawet przed tymi exploitami jest aktualizowanie systemu operacyjnego i każdego z programów poprzez instalowanie aktualizacji w miarę ich udostępniania.

Bezpieczeństwo w Internecie

Jeśli korzystasz z sieci, nie ma niezawodnej metody na uniknięcie wszystkich zagrożeń online, ale z pewnością możesz zrobić coś, aby być bezpieczniejszym.

Niektóre z nich to:

- Aktualizuj system operacyjny i każdy z programów, pobierając aktualizacje, gdy tylko będą dostępne.

- Zainstaluj dobry program antywirusowy Co to jest najlepsze darmowe oprogramowanie antywirusowe? [MakeUseOf Poll] Jakie jest najlepsze darmowe oprogramowanie antywirusowe? [MakeUseOf Poll] Ponieważ bez względu na to, jak ostrożny jesteś podczas korzystania z Internetu, zawsze zaleca się zainstalowanie oprogramowania antywirusowego na komputerze. Tak, nawet komputery Mac. i aktualizuj definicje wirusów.

- Wykorzystaj zaporę ogniową, która monitoruje zarówno ruch przychodzący, jak i wychodzący. Obserwuj przepływ tego ruchu, aby wykryć obecność zagrożeń komunikujących się z serwerami zewnętrznymi.

- Unikaj niebezpiecznych pobrań z nieznanych i niezaufanych źródeł.

- Użyj programu antywirusowego lub programu wykrywającego złośliwe oprogramowanie do skanowania podejrzanych łączy przed ich otwarciem.

- Unikaj pirackiego oprogramowania.

Ponownie, jeśli spędzasz jakąkolwiek część swojego czasu w Internecie, jest mało prawdopodobne, abyś mógł całkowicie zabezpieczyć się przed całym złośliwym oprogramowaniem. Podczas gdy infekcje i exploity mogą - i zdarzają się - każdemu się przydarzyć, nie sądzę, aby ktokolwiek z nas argumentował, że moglibyśmy pozostać trochę bezpieczniejsi dzięki subtelnym zmianom w naszych nawykach przeglądania lub korzystania z komputera.

Co robisz, aby uchronić się przed zagrożeniami i exploitami online? Czy są jakieś specjalne programy lub aplikacje, których używasz do bezpieczeństwa online? Pomóż nam pozostać bezpieczniejszym online, dzieląc się wskazówkami zawartymi w komentarzach poniżej!

Zdjęcie: Wirus komputerowy za pośrednictwem Shutterstock, Uwaga! autor: Paul Downey za pośrednictwem Flickr, wirus autorstwa Jurija Samoilova za pośrednictwem Flickr, irytujące wyskakujące okienko za pośrednictwem Shutterstock, hakerzy - Seguridad po TecnoDroidVe za pośrednictwem Flickr, paski narzędzi po mdornseif za pośrednictwem Flickr, złośliwe oprogramowanie po mdaniels7 za pośrednictwem Flickr, Dual Crash przez dr Gianluigi “Zane” Zanet przez Flickr, Caps Lock DeclanTM przez Flickr