Edmund Richardson

0

2659

80

Przez lato Pokemon Go 10 Wskazówki i porady dotyczące Pokemon Go Wszyscy powinni wiedzieć 10 Wskazówki i porady dotyczące Pokemon Go Wszyscy powinni wiedzieć Pokemon Go jest zabawny nawet po latach. Oto najlepsze porady i wskazówki dotyczące Pokemon Go, aby uzyskać jak najwięcej z gry. stała się jedną z najpopularniejszych gier mobilnych wszechczasów. Być może widziałeś niektóre z alarmujących historii, że gra wymagała pełnego dostępu do konta Google, potencjalnie umożliwiając im zobaczenie i zmodyfikowanie wszystkiego na Twoim koncie.

Wygląda na to, że problem został przesadzony. Czy Pokémon Go to pole prywatności, czy twoje dane są bezpieczne? Czy Pokémon Go to pole prywatności, czy twoje dane są bezpieczne? Dla mobilnych graczy, którzy dbają o swoją prywatność w Internecie, pytania dotyczące uprawnień aplikacji Pokémon Go, sposobu przechowywania danych oraz tła prezesa dewelopera nadal budzą obawy… i że Niantic korzystał ze starej wersji wspólnej usługi logowania Google . Nigdy nie mieli dostępu do twojego imienia i adresu e-mail.

Po wprowadzeniu poprawki wszyscy poszli dalej. Pomimo straszenia wszystkich, ludzie zwracali uwagę na to, jakie dane przekazują podczas korzystania z loginów społecznościowych.

Jakie są loginy społecznościowe?

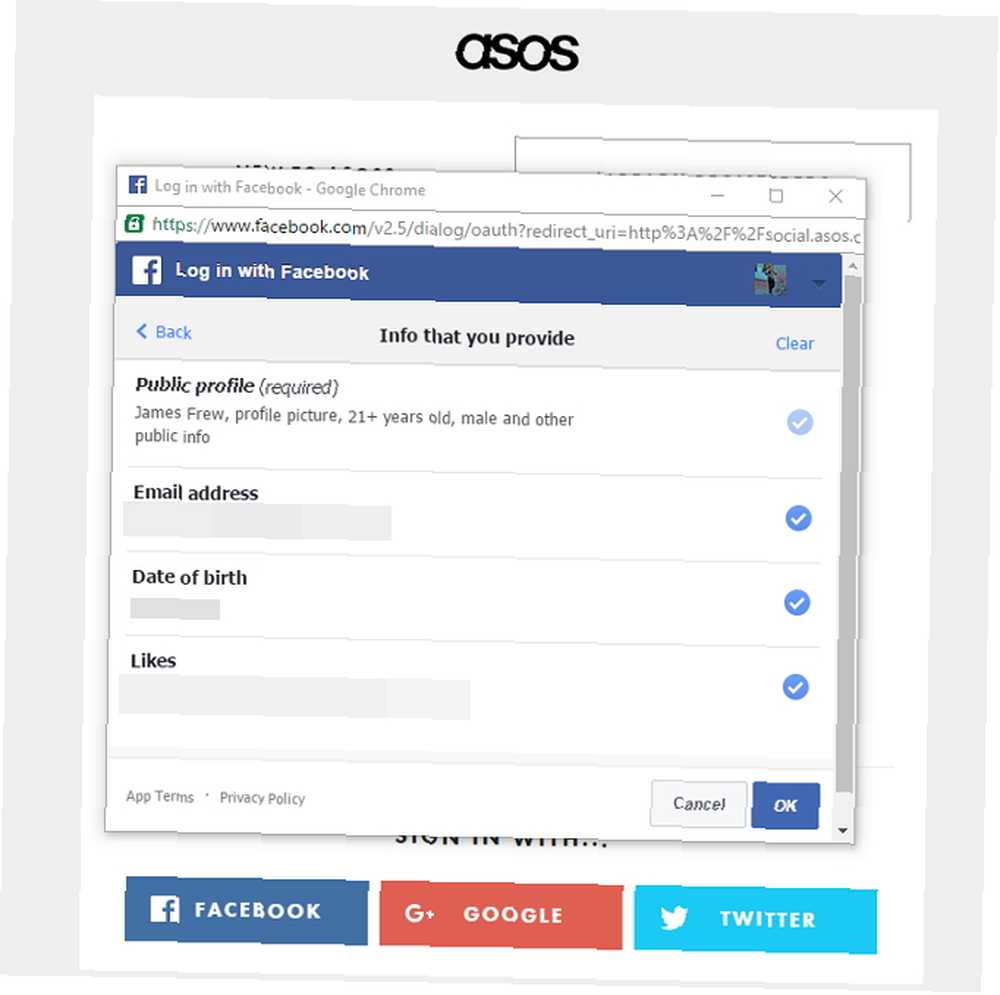

Prawdopodobnie już widziałeś przyciski. Próbujesz zalogować się na stronie internetowej i pojawia się zbiór przycisków, które mówią “Zaloguj się z… ”

Kiedy używasz jednego z tych magicznych przycisków, logujesz się przy użyciu tożsamości utworzonej w innej witrynie. To oszczędza ci konieczności tworzenia jeszcze inny hasło do nowej strony.

Istnieją dwa standardy ułatwiające dodawanie loginów społecznościowych do twoich ulubionych stron: OAuth i OpenID. OAuth pozwala na to autoryzować aplikacje i strony internetowe, aby uzyskać dostęp do danych z innej witryny, podczas gdy OpenID pozwala zidentyfikować do aplikacji lub strony internetowej.

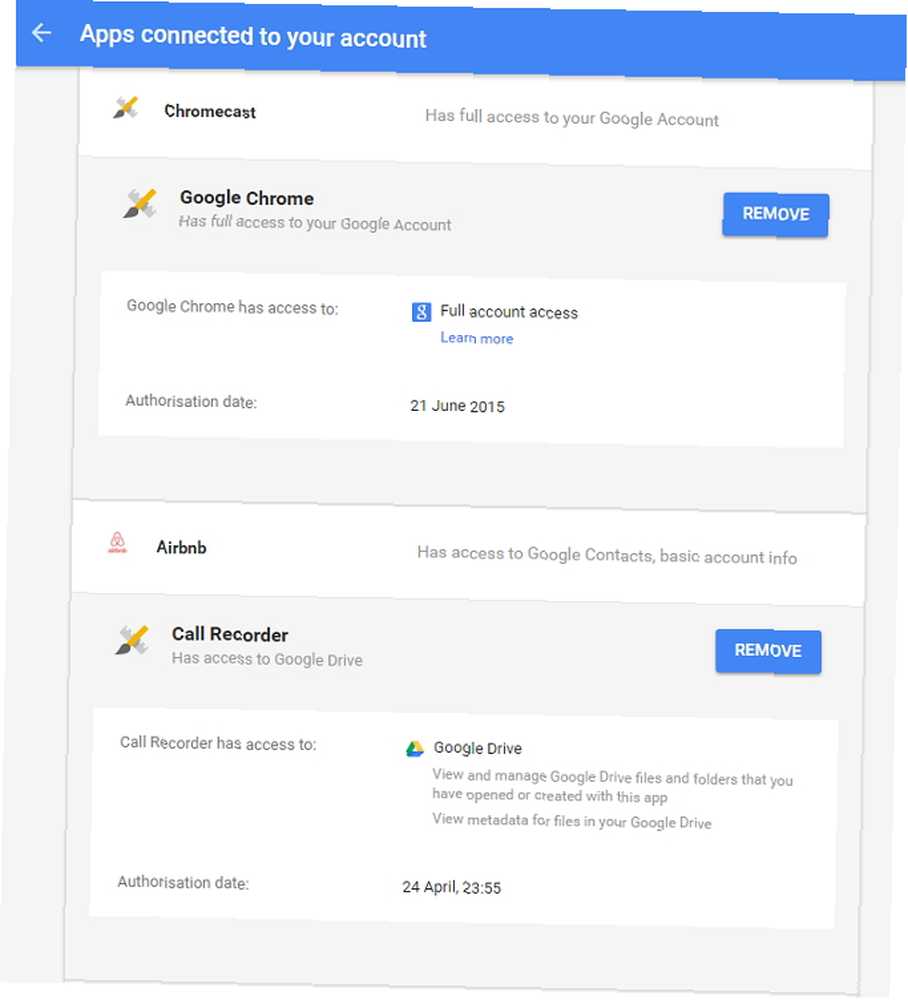

Google: Co jest połączone?

Google przechowuje niezwykle dużą ilość danych osobowych, zwłaszcza jeśli korzystasz z ich zintegrowanych usług na telefonie z Androidem. Nieuczciwe aplikacje mogą stanowić tutaj ogromne niebezpieczeństwo, dlatego bardzo ważne jest, aby chronić swoje konto główne.

Po przejrzeniu listy połączonych aplikacji w ustawieniach zabezpieczeń Google sprawdź, jakie uprawnienia zostały przyznane aplikacji. Następnie możesz usunąć wszelkie nieużywane lub podejrzane aplikacje.

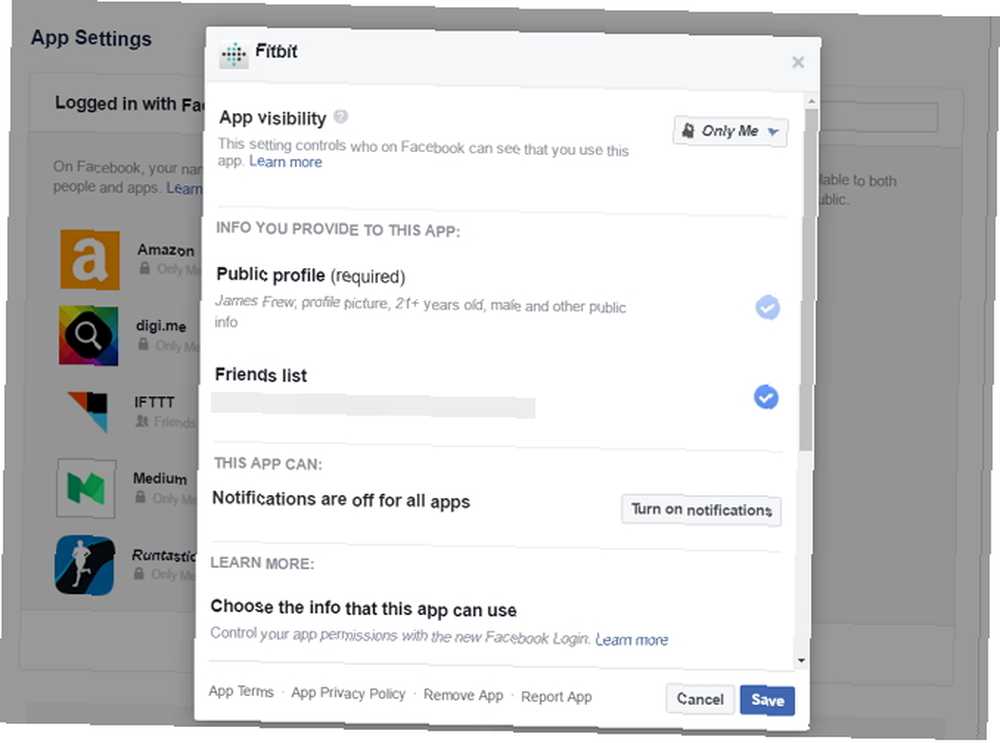

Facebook: Co jest połączone?

Mimo powszechnego poglądu, że Facebook nie ceni Twojej prywatności, w rzeczywistości daje Ci najwięcej możliwości. Facebook wyświetla listę aplikacji podłączonych do twojego konta i możesz edytować uprawnienia, które przyznajesz, nawet po pierwszym połączeniu.

Jeśli korzystałeś Zaloguj się przez facebook przez pewien czas warto sprawdzić, czy jesteś zadowolony z aplikacji i uprawnień, które mają.

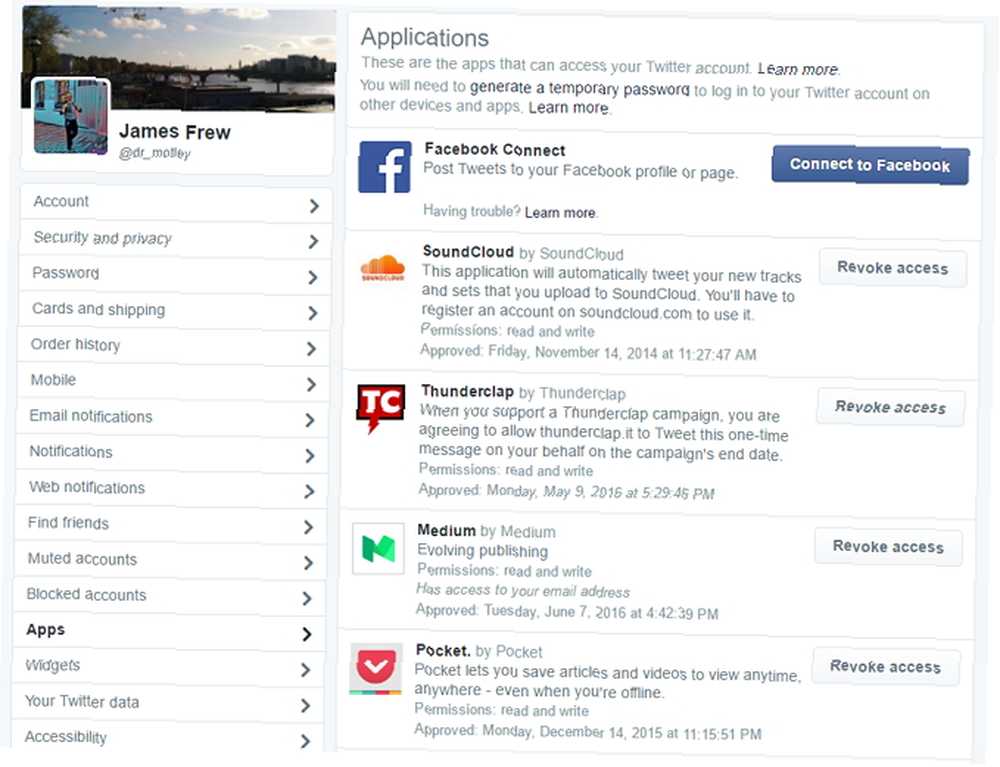

Twitter: Co jest połączone?

Logowanie do Twittera jest najczęściej używane do publikowania stron takich jak Medium, gdzie Twoja prawdziwa tożsamość nie jest niezbędna dla usługi. To nie znaczy, że nie ujawniasz dużej ilości informacji w swoich tweetach 7 Fascynujących sposobów, w jakie badacze korzystają z mediów społecznościowych 7 Fascynujących sposobów, w których badacze korzystają z mediów społecznościowych Naukowcy gromadzą się w mediach społecznościowych, takich jak Facebook, Twitter i Instagram są okazją do obserwowania ludzi wchodzących w interakcje ze sobą i zjawisk społecznych w internetowym „środowisku naturalnym”. . To powiedziawszy, chyba że masz konto prywatne. Jak najlepiej wykorzystać prywatnie Twitter. Jak najlepiej wykorzystać Twitter prywatnie. Jeśli używasz Twittera, prawdopodobnie zauważyłeś, że domyślnie Twój profil jest ustawiony jako publiczny. Czy zastanawiałeś się kiedyś, jak uczynić swoje konto na Twitterze prywatnym, a nawet dlaczego? Prawdopodobnie jest to bezpieczne… wszystkie twoje tweety i tak są publiczne. Mimo to najlepiej sprawdzić, czy nie ma nieuczciwych aplikacji, aby nie wysyłały złośliwych tweetów. Jakie zachowanie może Cię wpakować w kłopoty na Twitterze. Jakie zachowanie wpędzi Cię w kłopoty na Twitterze. Pracodawca śmiał się z Ciebie, jeśli byłeś zapalonym użytkownikiem mediów społecznościowych. W dzisiejszych czasach pracodawcy będą myśleć, że jesteś dziwakiem, jeśli nie korzystasz z Facebooka, Twittera, LinkedIn… w swoim imieniu

W przeciwieństwie do Facebooka nie można wrócić i zmienić uprawnień, które ma każda aplikacja. Chociaż jesteś w stanie Odwołaj dostęp do dowolnych aplikacji, których nie chcesz podłączać do swojego konta.

Dlaczego chcesz korzystać z logowania społecznościowego?

Loginy społecznościowe są tak wygodne i bezbolesne, jak wyobrażali sobie twórcy OAuth i OpenID. Żonglowanie wieloma hasłami jest głównym sprawcą złej higieny bezpieczeństwa Chroń się dzięki corocznej kontroli bezpieczeństwa i prywatności Chroń się dzięki corocznej kontroli bezpieczeństwa i prywatności Mamy prawie dwa miesiące do nowego roku, ale wciąż jest czas na pozytywne rozkład. Zapomnij o piciu mniejszej ilości kofeiny - mówimy o podjęciu kroków w celu zapewnienia bezpieczeństwa i prywatności online. i ponowne użycie haseł w wielu witrynach. Korzystanie z loginów społecznościowych zmniejsza liczbę haseł, które musisz zapamiętać, i może zapewnić większe bezpieczeństwo w przypadku wycieku danych.

Logowanie się do dostawcy OAuth przyznaje “token dostępu” przyznanie aplikacji dostępu do zatwierdzonych informacji. Umożliwia to edycję uprawnień podczas logowania i potencjalnie w dowolnym momencie w ustawieniach konta.

Co z Twoją prywatnością?

Jak mówi przysłowie - jeśli jest darmowe ty są produktem. Aby uzyskać szybkość i wygodę ulepszonego logowania, wymieniasz pewną ilość swoich danych.

Zdjęcie: Fatmawati Achmad Zaenuri przez Shutterstock

Zdjęcie: Fatmawati Achmad Zaenuri przez Shutterstock

Powinieneś wiedzieć, że twój dostawca będzie śledzić każdą stronę, z której korzystasz przy użyciu loginu. Nie będą wiedzieć co robisz na tej stronie, ale będą wiedzieć, że tam byłeś.

Przed zezwoleniem na dostęp do konta warto zapoznać się z ich polityką prywatności. Dokumenty te są z natury uciążliwe, aby przekonać Cię do zaakceptowania warunków. Konta, których używamy jako dostawców danych logowania, takich jak Facebook i Google, przechowują ogromne ilości bardzo osobistych danych, których możesz nie chcieć narażać na działanie aplikacji innej firmy.

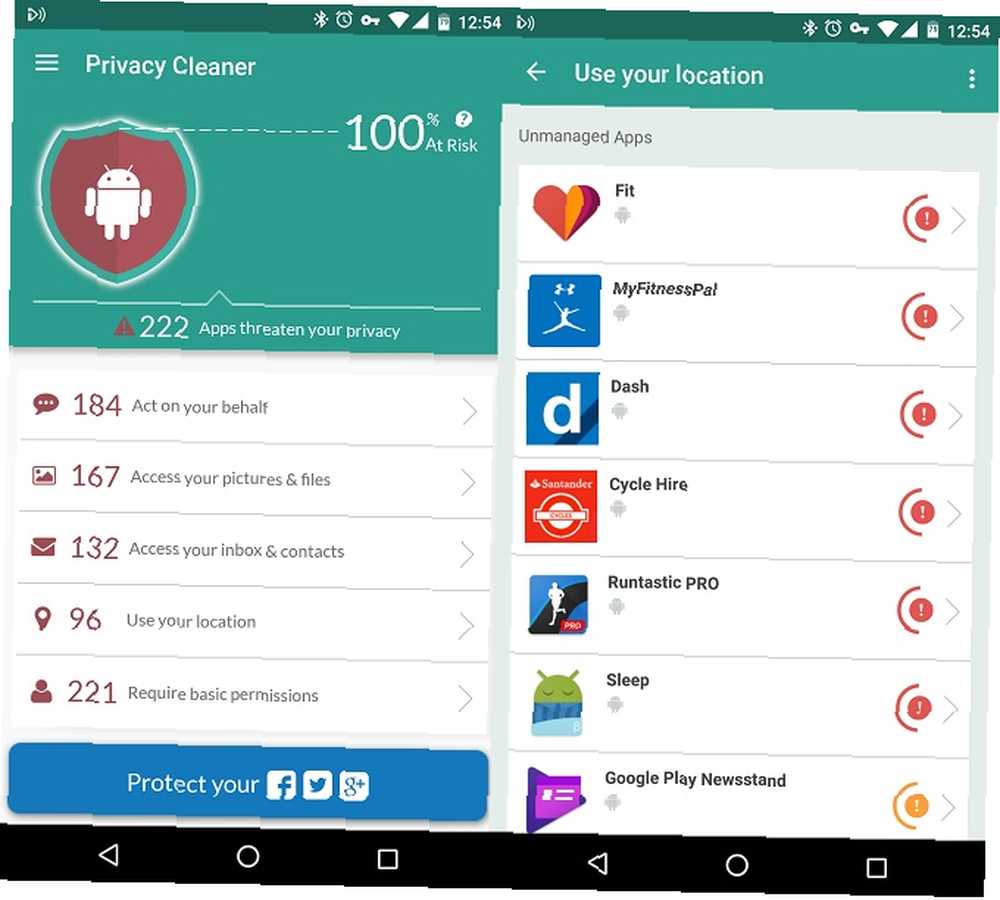

Sprawdź uprawnienia w MyPermissions

Witryna MyPermissions to jeden z najprostszych sposobów MyPermissions: Łatwo posprzątaj uprawnienia w mediach społecznościowych MyPermissions: Łatwo posprzątaj uprawnienia w mediach społecznościowych, aby wyświetlić aplikacje, które masz połączone z kontami społecznościowymi. Możesz także pobrać ich aplikację na system iOS lub Android, aby monitorować uprawnienia żądane przez aplikacje. W przeciwieństwie do menedżerów uprawnień na poziomie systemu w iOS i Androidzie, MyPermissions ułatwia proces, oceniając każdą aplikację.

Odkryłem, że korzystanie ze strony MyPermissions było najlepszym sposobem na analizę kont społecznościowych. Tymczasem aplikacja mobilna świetnie analizowała uprawnienia przyznane zainstalowanym aplikacjom.

Nie daj się wciągnąć w phishing

Atakujący zwykle używają podejrzanej witryny, która wygląda jak strona logowania. Nowe oszustwo typu phishing wykorzystuje Sculous Dokładna strona logowania Google. Nowe oszustwo typu phishing używa Scalnie dokładne strona logowania Google. Otrzymasz link do Dokumentu Google. Kliknij go, a następnie zaloguj się na swoje konto Google. Wydaje się wystarczająco bezpieczny, prawda? Najwyraźniej źle. Zaawansowana konfiguracja phishingowa uczy świat kolejnej lekcji bezpieczeństwa online. Twojego dostawcy usług społecznościowych. Otworzy się wyskakujące okienko, w którym podajesz nazwę użytkownika i hasło.

Może to oznaczać, że dane logowania zostały naruszone, umożliwiając hakerowi pełny dostęp do twoich kont. Staje się to jeszcze większym problemem, jeśli użyłeś tego samego hasła w wielu witrynach. Wyłudzanie informacji staje się coraz bardziej złożone, ale możesz nauczyć się wykrywać potencjalny atak. 4 Ogólne metody wykrywania ataków typu phishing 4 Ogólne metody wykrywania ataków typu phishing Określenie „phishing” to strona internetowa, która próbuje wyglądać jak witryna, którą znasz i którą często odwiedzasz. Działanie tych wszystkich witryn próbujących ukraść Twoje konto… .

Uważaj na pojedynczy punkt awarii

Jeśli użyłeś jednego lub więcej dostawców do zalogowania się na wielu stronach, ryzykujesz Single Point of Failure (SPF). Przez cały czas występują wycieki hasła Wycieki hasła dzieją się teraz: oto jak się zabezpieczyć Wycieki hasła dzieją się teraz: oto jak się chronić wycieki hasła zachodzą cały czas i istnieje ryzyko, że jedno z Twoich kont będzie zaangażowane, jeśli jeszcze się nie wydarzyło. Co więc możesz zrobić, aby zabezpieczyć swoje konta? , nie jest niemożliwe, aby Twoje konto zostało narażone. Posiadanie dostępu do głównego konta logowania dałoby hakerowi dostęp do wszystkich połączonych kont.

Zdjęcie: GN8 przez Shutterstock

Zdjęcie: GN8 przez Shutterstock

Korzystanie z uwierzytelniania dwuskładnikowego Co to jest uwierzytelnianie dwuskładnikowe i dlaczego warto go używać Co to jest uwierzytelnianie dwuskładnikowe i dlaczego warto go używać Uwierzytelnianie dwuskładnikowe (2FA) to metoda zabezpieczeń, która wymaga dwóch różnych sposobów potwierdzenia tożsamości . Jest powszechnie stosowany w życiu codziennym. Na przykład płacenie kartą kredytową wymaga nie tylko karty,… jest jednym z najlepszych sposobów ochrony konta przed SPF. Wiele witryn umożliwia także utworzenie lokalnego hasła do strony internetowej oprócz loginu społecznościowego. Oznacza to, że możesz odłączyć konto, którego dotyczy problem, po zalogowaniu się przy użyciu adresu e-mail i hasła.

Zagłębić się w szczegóły

Wiem, że przeczytanie każdego ekranu logowania, warunków i polityki prywatności może być wręcz żmudne. Jak napisać politykę prywatności dla swojej witryny Jak napisać politykę prywatności dla swojej witryny Prowadzenie strony internetowej? W tym przewodniku opisano, co należy wiedzieć o tworzeniu polityki prywatności dla witryny, z przykładowym tekstem, którego można użyć. ale jeśli w ogóle nie wahasz się przed przekazaniem danych osobowych stronom trzecim lub nawet zezwoleniem Facebookowi, Googleowi i innym na przeglądanie wszystkich twoich nawyków przeglądania, warto spróbować.

Przed użyciem loginu społecznościowego zapoznaj się z polityką prywatności witryny i poczuj się komfortowo. Jeśli używasz loginu OpenID Czym jest OpenID? Czterech wspaniałych dostawców Czym jest OpenID? Czterech niesamowitych dostawców Warto pamiętać, że dostawca będzie monitorować.

Czasami łatwiej jest po prostu trzymać się wiadomości e-mail i tworzyć bezpieczne hasła. Jak stworzyć silne hasło, którego nie zapomnisz Jak stworzyć silne hasło, którego nie zapomnisz Czy wiesz, jak stworzyć i zapamiętać dobre hasło? Oto kilka porad i wskazówek, jak zachować silne, osobne hasła dla wszystkich kont online. i przechowuj je w menedżerze haseł 5 Porównanych narzędzi do zarządzania hasłami: Znajdź ten, który jest dla Ciebie idealny 5 Porównanych narzędzi do zarządzania hasłem: Znajdź ten, który jest dla Ciebie idealny Wybierając strategię zarządzania hasłami, aby poradzić sobie z ogromną ilością potrzebnych haseł jest kluczowe. Jeśli jesteś jak większość ludzi, prawdopodobnie przechowujesz hasła w mózgu. Aby je zapamiętać… Nie musisz się martwić zapamiętywaniem setek haseł, a następnie unikniesz pułapek logowania społecznościowego.

!