Owen Little

0

2695

113

Eksperci branżowi od lat mówią, że hakerzy mogą atakować infrastrukturę krytyczną, w tym transport, kontrolę przemysłową i systemy zasilania. Ale po ostatnim ataku na ukraińską sieć energetyczną grupa rosyjskich hakerów przeniosła nas z królestwa “mógłby” do “mogą.” Oto wszystko, co musisz wiedzieć o ataku.

Co się stało na Ukrainie?

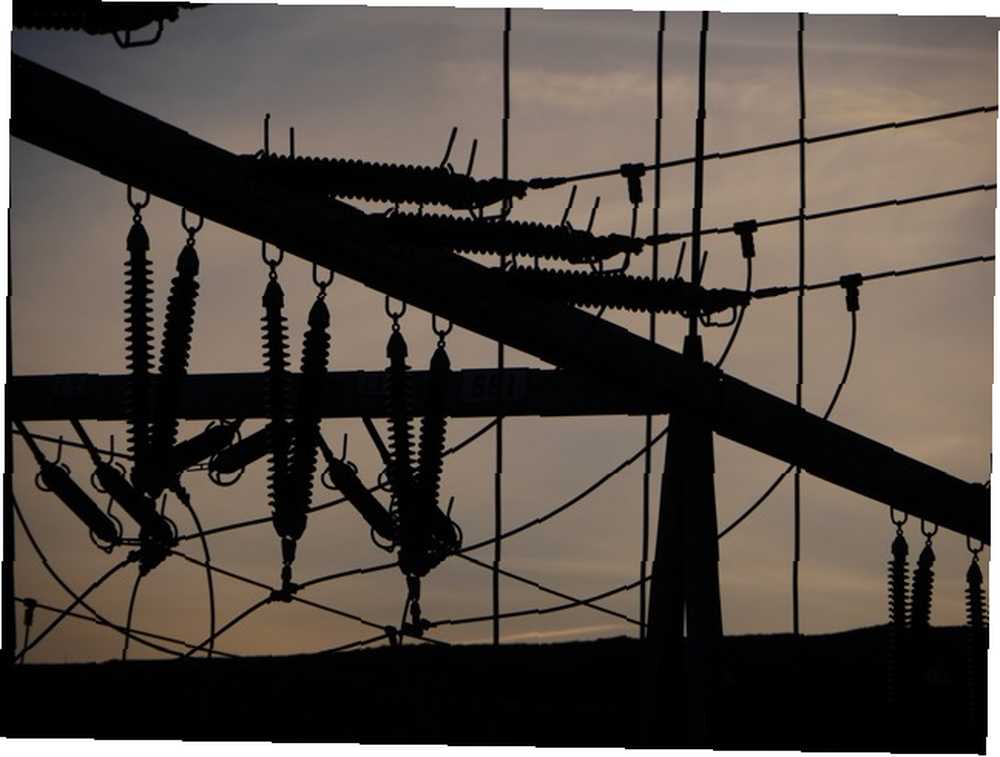

23 grudnia w regionie Iwano-Frankiwska na Ukrainie nastąpiły przerwy w dostawach energii, co spowodowało, że około połowa z 1,4 miliona mieszkańców regionu nie miała władzy. Szczegóły ataku wciąż są opracowywane, ale wygląda na to, że grupa rosyjskich hakerów przeprowadziła skoordynowany wieloczęściowy atak na kilka regionalnych centrów dystrybucji energii w regionie.

Oprócz bezpośredniego atakowania centrów dystrybucji osoby atakujące atakowały również systemy telefoniczne, uniemożliwiając klientom zgłaszanie awarii zasilania i zastosowały środki, które utrudniają technikom wykrycie awarii.

Według ESET hakerzy wykorzystali złośliwe oprogramowanie Wirusy, oprogramowanie szpiegujące, złośliwe oprogramowanie itp. Wyjaśnienie: Zrozumienie zagrożeń online Wirusy, oprogramowanie szpiegujące, złośliwe oprogramowanie itp. Wyjaśnienie: Zrozumienie zagrożeń online Gdy zaczynasz myśleć o wszystkich rzeczach, które mogą pójść nie tak podczas przeglądania Internetu sieć zaczyna wyglądać dość przerażająco. o nazwie BlackEnergy w celu zainfekowania komputerów w sieci energetycznej, a inne narzędzie o nazwie KillDisk w celu ich wyłączenia. KillDisk jest bardzo destrukcyjny: może wyczyścić części zainfekowanego dysku twardego 5 Narzędzia do trwałego usuwania wrażliwych danych z dysku twardego [Windows] 5 Narzędzia do trwałego usuwania wrażliwych danych z dysku twardego [Windows] W niedawnym artykule wyjaśniłem, dlaczego niemożliwe jest odzyskanie danych z dysku twardego po zastąpieniu go. W tym poście wspomniałem, że zwykłe usuwanie plików lub formatowanie dysku twardego zwykle…, zastępowanie ich i znacznie utrudnianie przywracania danych. Ta wersja KillDisk została również dostosowana do konkretnych systemów przemysłowych.

Atak obejmował także bezpieczne backdoor SSH Czym jest SSH i czym różni się od FTP [Objaśnienie technologii] Czym jest SSH i czym różni się od FTP [Objaśnienie technologii], umożliwiając hakerom pełny dostęp do zainfekowanych systemów. To, czy złośliwe oprogramowanie było odpowiedzialne za zamknięcie sieci, czy hakerzy korzystali z tego backdoora, aby uzyskać dostęp do elementów sterujących, nie jest od razu jasne. Może to potencjalnie stanowić istotne rozróżnienie, ponieważ złośliwe oprogramowanie użyte w ataku może być przyczyną zamknięcia lub po prostu aktywatorem.

BlackEnergy został wykorzystany w wielu atakach na ukraińskie cele w ciągu ostatniego roku, w tym w ataku na ukraińskie firmy medialne w okresie poprzedzającym ukraińskie wybory. Rosja i Ukraina były zaangażowane w trwającą cyber wojnę, a obie strony przeprowadzały liczne ataki, od szpiegostwa cybernetycznego i monitorowania kamer CCTV po ataki DDoS Czym jest atak DDoS? [MakeUseOf wyjaśnia] Co to jest atak DDoS? [MakeUseOf wyjaśnia] Termin DDoS gwiżdże w przeszłości, ilekroć cyberaktywizm zbiera się w głowie. Tego rodzaju ataki pojawiają się w nagłówkach międzynarodowych z wielu powodów. Problemy, które przyspieszają te ataki DDoS, są często kontrowersyjne lub bardzo… i powodują zamrożenie funduszy na kontach PayPal.

W jaki sposób zainfekowane zostały firmy energetyczne?

ESET informuje, że złośliwe oprogramowanie zostało dostarczone przez zainfekowane makra w dokumentach Microsoft Office Jak chronić się przed złośliwym oprogramowaniem Microsoft Word Jak chronić się przed złośliwym oprogramowaniem Microsoft Word Czy wiesz, że Twój komputer może zostać zainfekowany złośliwymi dokumentami Microsoft Office lub że możesz być oszustwo włączone ustawienia potrzebne do zainfekowania komputera? , metoda odzyskująca popularność. Pracownicy firm energetycznych otrzymywali wiadomości e-mail, które wydawały się pochodzić z ukraińskiego parlamentu - praktyka zwana phishingiem włóczni. Jak rozpoznać niebezpieczny załącznik wiadomości e-mail Jak rozpoznać niebezpieczny załącznik wiadomości e-mail Wiadomości e-mail mogą być niebezpieczne. Czytanie zawartości wiadomości e-mail powinno być bezpieczne, jeśli masz najnowsze poprawki zabezpieczeń, ale załączniki wiadomości e-mail mogą być szkodliwe. Poszukaj wspólnych znaków ostrzegawczych. - a dokumenty załączone do tych wiadomości e-mail zachęcały użytkowników do uruchamiania makr, infekując w ten sposób ich komputery.

Złośliwe oprogramowanie użyte w ataku zostało wykryte na komputerach kilku firm energetycznych na początku tego roku, co wskazuje, że ten hack został prawdopodobnie zaplanowany z dużym wyprzedzeniem, co potwierdza złożoność ataku na wiele systemów. Możliwe, że pierwotnym zamiarem było zaciemnienie całego kraju.

Atak przypomina atak, który został użyty przeciwko NATO i ukraińskim urzędnikom w 2014 r .; ten wykorzystał lukę zero-day Jaki jest luk w zabezpieczeniach zerowego dnia? [MakeUseOf wyjaśnia] Co to jest luka w Zero Day? [MakeUseOf wyjaśnia] w systemie Microsoft Windows. Grupa wykorzystała ten exploit do szpiegowania przedstawicieli NATO i ukraińskich, a odkrycie włamania po raz pierwszy Sandworm przekazało wiadomość.

Kim - lub co - jest Sandworm?

Sandworm to nazwa grupy hakerskiej 4 grupy największych hakerów i czego chcą 4 grupy największych hakerów i to, czego chcą Łatwo jest myśleć o grupach hakerów jako o romantycznych rewolucjonistach z zaplecza. Ale kim oni naprawdę są? Co oni reprezentują i jakie ataki przeprowadzili w przeszłości? Powszechnie uważa się, że stoi za tym atakiem. Szkodliwe oprogramowanie BlackEnergy jest silnie powiązane z tą grupą, która ukrywa odniesienia do klasycznej powieści science fiction Franka Herberta Wydma w swoim kodzie (Sandworm jest odniesieniem do stworzenia w powieści, patrz poniżej na okładce Heretyka wydmy).

Ponieważ ich celami byli głównie przeciwnicy Rosji, pojawiły się spekulacje, czy mogą one uzyskać poparcie rządu rosyjskiego, co czyni te ataki jeszcze poważniejszą sprawą. Oczywiście przypisywanie winy za te ataki jest bardzo skomplikowane; w tej chwili nie jesteśmy całkowicie pewni, że za atakami stoi Sandworm, a tym bardziej Kreml.

Jednak potencjalne powiązania z rządem rosyjskim sprawiają, że jest to niepokojący problem. Jest to prawdopodobnie pierwszy udany atak na sieć elektroenergetyczną, co oznacza, że Rosja rozwija swoje możliwości cyberwarfare. USA i Izrael wykazały podobne umiejętności w przypadku robaka Stuxnet. Czy te techniki cyberszpiegowskie NSA mogą być użyte przeciwko tobie? Czy te techniki cyberszpiegowskie NSA mogą być użyte przeciwko tobie? Jeśli NSA może cię wyśledzić - i wiemy, że może - tak samo mogą cyberprzestępcy. Oto, w jaki sposób narzędzia rządowe zostaną użyte przeciwko tobie później. który zniszczył wirówki nuklearne w Iranie, ale konkretnie atakowanie sieci energetycznej tym złożonym, wielofazowym atakiem to inna historia.

Czy Stany Zjednoczone są zagrożone??

Historycznie skaliste stosunki USA i Rosji mają wiele osób zastanawiających się, czy USA są przygotowane na tego typu ataki, i ogólna odpowiedź “Nie” martwi się. Oczywiście, mając jednych z najlepszych ekspertów od cyberbezpieczeństwa na świecie pracujących dla NSA, mamy jedne z najlepszych mechanizmów obronnych, ale faktem jest, że jest to bezprecedensowy atak.

Oprócz oczywistego opanowania przez Rosję cyberwarfare, bardzo niepokojący jest fakt, że znaczna część naszej infrastruktury krytycznej jest przestarzała, szczególnie jeśli chodzi o cyberbezpieczeństwo. W 2014 r. Powiedział Daniel Ross, CEO firmy promisec zajmującej się oprogramowaniem zabezpieczającym Forbes że systemy infrastruktury krytycznej są zagrożone, ponieważ “większość z nich działa na bardzo starej lub potencjalnie niepakowanej wersji systemu Windows, ponieważ nie są one często usuwane.”

Rządowe Biuro ds. Odpowiedzialności Rządu USA również wydało podobne oświadczenia, przedstawiając je w infrastrukturze cyberkrytycznej i federalnych systemach informacyjnych “wysokie ryzyko” lista w 2015 r. Krótko mówiąc, tak, USA są prawdopodobnie zagrożone.

Bez niszczycielskiego cyberataku wydaje się mało prawdopodobne, aby prawodawcy byli gotowi przeznaczyć ogromną ilość pieniędzy, które będą potrzebne, aby właściwie obronić infrastrukturę krytyczną Stanów Zjednoczonych i federalne systemy informacyjne przed atakami na dużą skalę, takimi jak ten na Ukrainie. Możemy mieć tylko nadzieję, że to wydarzenie stanowi przykład dla osób odpowiedzialnych za cyberobronę i katalizuje ich do podjęcia silniejszych działań w zakresie bezpieczeństwa infrastruktury krytycznej.

Na wynos

Cyberwarfare rozwija się szybko, a zdolność do ukierunkowanego atakowania elementów infrastruktury krytycznej za pomocą wysoce fazowego, wysoce zaplanowanego ataku została teraz wyraźnie wykazana. Nie wiemy na pewno, czy Rosja stała za tym, ale wygląda na to, że pomysłodawcą ataku był rosyjski gang hakerski, być może przy wsparciu rządu rosyjskiego. A USA nie są przygotowane do obrony przed takim atakiem.

Co przychodzi po sieciach elektroenergetycznych? Ataki na określone budynki lub obiekty? Może bazy wojskowe? Szpitale Wykonawcy obrony? Niestety możliwości wydają się niemal nieograniczone, a wszystko, co możemy zrobić, to czekać i zobaczyć. To, w jaki sposób Rosja, Ukraina i Stany Zjednoczone posuwają się naprzód, może mieć znaczący wpływ na światowe cyberwarfare.

Czy ten atak na ukraińską sieć energetyczną denerwuje Cię? Czy uważasz, że twój kraj jest wystarczająco zaniepokojony cyberbezpieczeństwem? A może myślisz, że będzie to budzenie na całym świecie? Podziel się swoimi przemyśleniami poniżej!

Prawa do zdjęć: TUBY przez Wikimedia Commons (edytowane), Menna przez Shutterstock.com, Kodda przez Shutterstock.com.