Peter Holmes

0

1213

59

Uwierzytelnianie dwuskładnikowe (2FA) jest jednym z najczęściej reklamowanych postępów w dziedzinie bezpieczeństwa online. Na początku tego tygodnia pojawiły się wiadomości, że został zhakowany.

Grant Blakeman - projektant i właściciel konta na Instagramie @gb - obudził się i stwierdził, że jego konto Gmail zostało naruszone, a hakerzy ukradli jego obsługę na Instagramie. Stało się tak pomimo włączenia 2FA.

2FA: krótka wersja

2FA to strategia utrudniająca hakowanie kont internetowych. Moja koleżanka Tina napisała świetny artykuł na temat tego, czym jest 2FA i dlaczego warto go używać Czym jest uwierzytelnianie dwuskładnikowe i dlaczego warto go używać Czym jest uwierzytelnianie dwuskładnikowe i dlaczego warto go używać Uwierzytelnianie dwuskładnikowe (2FA ) to metoda zabezpieczeń, która wymaga dwóch różnych sposobów potwierdzenia tożsamości. Jest powszechnie stosowany w życiu codziennym. Na przykład płacenie kartą kredytową wymaga nie tylko karty…; jeśli chcesz uzyskać bardziej szczegółowe wprowadzenie, sprawdź je.

W typowej konfiguracji uwierzytelniania jednoskładnikowego (1FA) używasz tylko hasła. To sprawia, że jest niezwykle wrażliwy; jeśli ktoś ma twoje hasło, może się zalogować jako Ty. Niestety jest to konfiguracja, z której korzysta większość stron internetowych.

2FA dodaje dodatkowy czynnik: zazwyczaj jednorazowy kod wysyłany do telefonu po zalogowaniu się na konto z nowego urządzenia lub lokalizacji. Ktoś, kto próbuje włamać się na twoje konto, musi nie tylko ukraść hasło, ale teoretycznie mieć dostęp do telefonu podczas próby zalogowania się. Więcej usług, takich jak Apple i Google, wdraża teraz 2FA Zablokuj te usługi za pomocą dwóch - Uwierzytelnianie czynnikowe Zablokuj te usługi teraz dzięki uwierzytelnianiu dwuskładnikowemu Uwierzytelnianie dwuskładnikowe to inteligentny sposób ochrony kont internetowych. Rzućmy okiem na kilka usług, które możesz zablokować z większym bezpieczeństwem. .

Historia Granta

Historia Granta jest bardzo podobna do Wired Writer Mat Honan. Mat zniszczył całe swoje cyfrowe życie przez hakerów, którzy chcieli uzyskać dostęp do swojego konta na Twitterze: ma nazwę użytkownika @mat. Grant, podobnie, ma dwuliterowe konto @gb Instagram, które uczyniło go celem.

Na swoim koncie Ello Grant opisuje, w jaki sposób, dopóki miał konto na Instagramie, kilka razy w tygodniu zajmował się niechcianymi wiadomościami e-mail dotyczącymi resetowania hasła. To duża czerwona flaga, którą ktoś próbuje włamać się na twoje konto. Czasami dostawał kod 2FA dla konta Gmail, które było dołączone do jego konta na Instagramie.

Pewnego ranka było inaczej. Obudził się z wiadomością informującą, że hasło do jego konta Google zostało zmienione. Na szczęście udało mu się odzyskać dostęp do swojego konta Gmail, ale hakerzy działali szybko i usunęli jego konto na Instagramie, kradnąc dla siebie uchwyt @ gb.

To, co stało się z Grantem, jest szczególnie niepokojące, ponieważ stało się to pomimo tego, że używał 2FA.

Piasty i słabe punkty

Zarówno hacki Mata, jak i Granta polegały na hakerów wykorzystujących słabe punkty w innych usługach, aby uzyskać dostęp do kluczowego konta centrum: konta Gmail. Dzięki temu hakerzy mogli wykonać standardowe resetowanie hasła na dowolnym koncie powiązanym z tym adresem e-mail. Jeśli haker uzyska dostęp do mojego Gmaila, będzie mógł uzyskać dostęp do mojego konta tutaj w MakeUseOf, mojego konta Steam i wszystkiego innego.

Mat napisał doskonałą, szczegółową relację dokładnie o tym, jak został zhakowany. Wyjaśnia, w jaki sposób hakerzy uzyskali dostęp, wykorzystując słabe punkty w zabezpieczeniach Amazona, aby przejąć jego konto, wykorzystali informacje, które uzyskali stamtąd, aby uzyskać dostęp do swojego konta Apple, a następnie wykorzystali je, aby uzyskać dostęp do swojego konta Gmail - i całego swojego cyfrowego życia.

Sytuacja Granta była inna. Włamanie Mat'a nie zadziałałoby, gdyby miał włączone 2FA na swoim koncie Gmail. W przypadku Granta udało im się to obejść. Szczegóły tego, co stało się z Grantem, nie są tak jasne, ale można wyciągnąć pewne szczegóły. Pisząc na swoim koncie Ello, Grant mówi:

Tak więc, o ile wiem, atak faktycznie rozpoczął się od mojego operatora komórkowego, co w jakiś sposób umożliwiło pewien poziom dostępu lub inżynierii społecznej na moim koncie Google, co pozwoliło hakerom na otrzymanie wiadomości e-mail umożliwiającej zresetowanie hasła z Instagrama, co daje im kontrolę konta.

Hakerzy włączyli przekazywanie połączeń na swoim koncie telefonu komórkowego. Nie wiadomo, czy pozwoliło to na przesłanie do nich kodu 2FA, czy też wykorzystali inną metodę. Tak czy inaczej, naruszając konto telefonu komórkowego Granta, uzyskali dostęp do jego Gmaila, a następnie jego Instagrama.

Sam unikając tej sytuacji

Po pierwsze, kluczową kwestią jest to, że 2FA jest zepsuty i nie warto go konfigurować. Jest to doskonała konfiguracja bezpieczeństwa, której powinieneś używać; po prostu nie jest kuloodporny. Zamiast używać swojego numeru telefonu do uwierzytelniania, możesz zwiększyć jego bezpieczeństwo za pomocą Authy lub Google Authenticator. Czy weryfikacja dwuetapowa może być mniej irytująca? Cztery tajne hacki gwarantowane w celu poprawy bezpieczeństwa Czy weryfikacja dwuetapowa może być mniej irytująca? Cztery tajne hacki gwarantowane w celu poprawy bezpieczeństwa Czy chcesz mieć bezpieczeństwo konta kuloodpornego? Zdecydowanie sugeruję włączenie uwierzytelniania „dwuskładnikowego”. . Gdyby hakerom Granta udało się przekierować tekst weryfikacyjny, to by go zatrzymało.

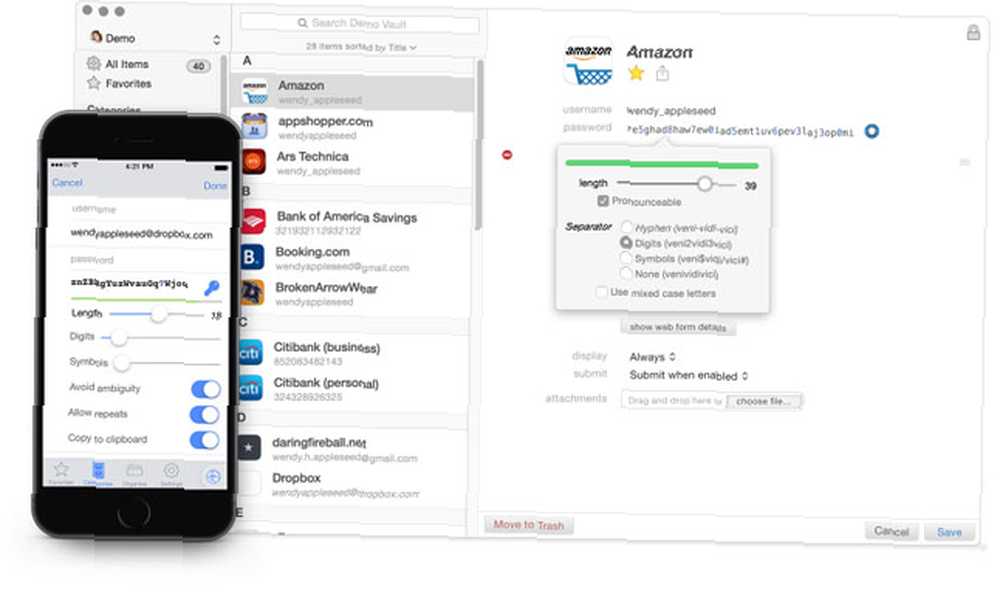

Po drugie, zastanów się, dlaczego ludzie chcieliby cię zhakować. Jeśli posiadasz cenne nazwy użytkowników lub nazwy domen, jesteś na podwyższonym ryzyku. Podobnie, jeśli jesteś celebrytą, istnieje większe prawdopodobieństwo, że zostaniesz zhakowany. 4 sposoby, aby uniknąć włamania się jak gwiazda 4 sposoby, aby uniknąć włamania się jak gwiazda Cele związane z celebrytami w 2014 r. Pojawiły się w nagłówkach na całym świecie. Upewnij się, że te wskazówki Ci się nie przydarzą. . Jeśli nie znajdziesz się w żadnej z tych sytuacji, istnieje większe prawdopodobieństwo, że ktoś zostanie Ci zaatakowany przez kogoś, kogo znasz, lub przez hakerów oportunistycznych po tym, jak twoje hasło zostanie wycierane z Internetu. W obu przypadkach najlepszą obroną są bezpieczne, unikalne hasła dla każdej usługi. Ja osobiście używam 1Password, który jest przydatnym sposobem na zabezpieczenie Twoich haseł Pozwól 1Password na Maca Zarządzaj swoimi hasłami i zabezpieczonymi danymi Pozwól 1Password na Maca Zarządzaj Twoimi hasłami i zabezpieczonymi danymi Pomimo nowej funkcji iCloud Keychain w OS X Mavericks, nadal wolę moc zarządzanie moimi hasłami w klasycznym i popularnym 1Password AgileBits, teraz w czwartej wersji. i jest dostępny na każdej dużej platformie.

Po trzecie, zminimalizuj wpływ kont koncentratora. Konta w centrum ułatwiają życie zarówno tobie, jak i hakerom. Skonfiguruj tajne konto e-mail i używaj go jako konta resetowania hasła do swoich ważnych usług online. Mat to zrobił, ale napastnicy mogli zobaczyć jego pierwszą i ostatnią literę; widzieli m••••[email protected]. Bądź trochę bardziej pomysłowy. Powinieneś użyć tego e-maila również do ważnych kont. Zwłaszcza te, które mają dołączone informacje finansowe, takie jak Amazon. W ten sposób nawet jeśli hakerzy uzyskają dostęp do twoich kont w centrum, nie uzyskają dostępu do ważnych usług.

Wreszcie, unikaj publikowania poufnych informacji w Internecie. Hakerzy Mat'a znaleźli jego adres, korzystając z odnośnika WhoIs - który informuje o tym, kto jest właścicielem witryny - co pomogło im dostać się na jego konto Amazon. Numer komórki Granta był prawdopodobnie dostępny również w Internecie. Oba adresy e-mail hubów były publicznie dostępne, co dało hakerom punkt wyjścia.

Uwielbiam 2FA, ale rozumiem, jak to zmieniłoby zdanie niektórych osób na ten temat. Jakie kroki podejmujesz, aby chronić siebie po włamaniach do Mat Honana i Granta Blakemana?

Kredyty obrazkowe: 1 Hasło.