Brian Curtis

0

4514

1139

Aby naprawdę zapewnić bezpieczeństwo danych, musisz je zaszyfrować. Nie wiesz, jak zacząć? Musisz przeczytać naszą instrukcję obsługi TrueCrypt autorstwa Lachlan Roy i nauczyć się korzystać z oprogramowania do szyfrowania TrueCrypt.

Ten przewodnik można pobrać w postaci bezpłatnego pliku PDF. Pobierz Podręcznik użytkownika TrueCrypt: Zabezpiecz teraz swoje prywatne pliki. Kopiuj i udostępniaj to znajomym i rodzinie.Szyfrowanie jest używane przez cały czas, często nawet nie zdając sobie z tego sprawy. Ilekroć kupujesz coś w Internecie i dokonujesz transakcji, wszystkie Twoje dane są silnie szyfrowane, dopóki nie dotrą do drugiego końca, upewniając się, że żadna osoba trzecia nie będzie nasłuchiwać. Jeśli używasz komunikatorów, możesz utworzyć tunel szyfrujący, aby zapewnić że tylko Ty i osoba, z którą rozmawiasz, mogą zobaczyć wiadomości.

Cieszyć się!

§1. Wstęp

§2-Co to jest szyfrowanie?

§3-Czym jest TrueCrypt?

§4-Instalacja i używanie TrueCrypt

§5-inne dobre nawyki bezpieczeństwa

§6-Podsumowanie

1. Wstęp

Zmieniający się rynek laptopów

Twój laptop został skradziony.

Zostawiłeś go tam na sekundę, a wokół było mnóstwo ludzi, ale wróciłeś i już go nie było. Zajmuje chwilę.

Jego odszedł.

Najpierw szok początkowy, potem niedowierzanie. Może po prostu położyłem go przy krześle, żeby nie przeszkadzał… Nie. Tego też nie ma. Zostało zabrane.

“Cholerny”, myślisz. “Nie odzyskam tego.” Ale nie jest tak źle. To był stary laptop, wierny, ale wymagający przejścia na emeryturę.

Ale wtedy uderza cię.

Moje konto e-mail.

Dane mojego banku.

Moje dane osobowe oraz dane wszystkich moich przyjaciół i rodziny.

Raporty finansowe dla mojej firmy.

Zdjęcia mojej rodziny.

Mam je wszystkie w kopii zapasowej, ale to nie jest problem. Teraz są tam na wolności. Kto wie, gdzie mogą się skończyć i kto może je zobaczyć? Kto wie, jak tę informację można wykorzystać? Co ja mam zrobić?

Świat kurczy się wokół ciebie, gdy zdajesz sobie sprawę z ogromu tego, co właśnie się wydarzyło. Gdybyś tylko zaszyfrował swoje dane.

2. Co to jest szyfrowanie?

Szyfrowanie to proces ochrony danych za pomocą algorytmu do ich szyfrowania. Dane są niezrozumiałe, niewykrywalne, nieczytelne i niemożliwe do odzyskania, chyba że do odwrócenia szyfrowania lub odszyfrowania danych użyty zostanie klucz.

Szyfrowanie jest używane przez cały czas, często nawet nie zdając sobie z tego sprawy. Ilekroć kupujesz coś w Internecie i dokonujesz transakcji, wszystkie Twoje dane są silnie szyfrowane, dopóki nie dotrą do drugiego końca, upewniając się, że żadna osoba trzecia nie będzie nasłuchiwać. Jeśli używasz komunikatorów, możesz utworzyć tunel szyfrujący, aby zapewnić że tylko Ty i osoba, z którą rozmawiasz, mogą zobaczyć wiadomości.

W tym podręczniku będziemy mówić o lokalnym szyfrowaniu plików - czyli szyfrowaniu plików na dysku twardym (lub szyfrowaniu całego dysku twardego; więcej na ten temat później). Pliki są bezpieczne, o ile są przechowywane w zaszyfrowanym obszarze.

2.1 Do czego potrzebuję szyfrowania?

Jeśli masz pliki, których nie chcesz (lub nie możesz sobie pozwolić) na to, aby ktoś mógł je zobaczyć, możesz użyć szyfrowania plików. Jego celem jest utrzymanie ukrytych i bezpiecznych plików.

2.2 Zalety szyfrowania

Największą zaletą szyfrowania plików jest wiedza, że dane będą bezpieczne w przypadku kradzieży komputera. Gdy tylko komputer zostanie wyłączony, będziesz wiedział, że wszystkie twoje pliki są niedostępne i mogą faktycznie zostać wcześniej zablokowane w zależności od rodzaju i poziomu szyfrowania, którego używasz (więcej na ten temat później).

Kiedy sprzedajesz komputer (lub pozbywasz się go w inny sposób), zawsze warto upewnić się, że dane są bezpiecznie usunięte, aby zapobiec odzyskaniu usuniętych plików przez osobę, która natknie się na komputer w następnej kolejności.

Wspaniałą rzeczą w szyfrowaniu danych jest to, że bez klucza do odszyfrowywania dane wydają się być przypadkowym szumem. Jeśli dana osoba nie zna klucza deszyfrującego (co jest bardzo mało prawdopodobne), równie dobrze możesz już bezpiecznie usunąć dysk.

2.3 Wady szyfrowania

Niestety siłą szyfrowania jest również jego słabość. Szyfrowanie doskonale trzyma ludzi bez klucza deszyfrującego. Problem: jeśli zapomniałeś hasła, które również Cię obejmuje. Gdy dane zostaną zaszyfrowane i utracisz klucz, równie dobrze możesz bezpiecznie usunąć pliki i nie odzyskasz ich.

Chociaż nie jest tak straszne, jak utrata plików na zawsze, kolejną wadą szyfrowania jest utrata wydajności odczytu / zapisu podczas pracy z plikami zaszyfrowanymi (tj. Otwieranie plików, zapisywanie ich i / lub przenoszenie). Chociaż ten spadek jest niedostrzegalny podczas pracy z kilkoma małymi plikami, praca z tysiącami małych lub kilku naprawdę dużych plików potrwa znacznie dłużej, ponieważ każdy plik jest odszyfrowywany, zanim będzie można go użyć.

Na szczęście TrueCrypt obsługuje równoległość (dzielenie danych między wiele rdzeni najnowszych procesorów), co oznacza, że nawet w tych okolicznościach spadki wydajności są zminimalizowane.

3. Co to jest TrueCrypt?

TrueCrypt to darmowy, wieloplatformowy program (co oznacza, że działa w dystrybucjach Windows, Mac OS X i Linux, w tym Ubuntu), którego możesz użyć do szyfrowania danych. Jest sklasyfikowany jako „Oprogramowanie On The Fly Encryption (OTFE), co w zasadzie oznacza, że szyfruje i odszyfrowuje pliki podczas uzyskiwania do nich dostępu i modyfikowania oraz że wszystkie pliki w obszarze szyfrowania są dostępne od razu po wprowadzeniu klucza.

3.1 Różne rodzaje szyfrowania

Istnieją trzy główne typy szyfrowania, z których każdy ma inny poziom trudności technicznych do wdrożenia oraz ma swoje zalety i wady. Przyjrzymy się każdemu z nich i ostatecznie dowiemy się, jak je skonfigurować.

3.2 Wirtualny zaszyfrowany dysk

Wirtualny zaszyfrowany dysk (VED) jest najszybszym i najłatwiejszym typem szyfrowania do skonfigurowania. Działa poprzez utworzenie pliku o określonym rozmiarze, który można następnie zamontować. Zasadniczo działa jak zewnętrzny dysk twardy. Po odmontowaniu VED pliki wewnątrz są niewidoczne - tylko sam plik VED jest widoczny i pojawia się jako dane losowe podczas analizy na poziomie sprzętowym.

Korzystanie z wirtualnego zaszyfrowanego dysku ma kilka wad. Po pierwsze, ponieważ plik jest własnym dyskretnym plikiem przechowywanym w folderze, tak jak każdy inny plik, może być dość widoczny i łatwo się wyróżnia. Łatwo jest również przypadkowo usunąć plik i wszystkie zawarte w nim pliki. Bycie oddzielnym plikiem ma jednak tę zaletę, że można go łatwo przenosić.

Inną główną wadą wirtualnego dysku szyfrującego jest to, że musisz wybrać jego rozmiar podczas tworzenia pliku. Nie można łatwo zmienić rozmiaru tego pliku i zajmuje on od razu całą przestrzeń, co może być kłopotliwe, jeśli początkowo będzie on za duży lub za mały. Za duży, a będziesz marnować miejsce na dysku twardym; za mały, a zabraknie Ci miejsca, gdy będziesz przechowywać więcej dokumentów.

Jeśli używasz systemu Windows, możliwe jest utworzenie dynamicznego VED; czyli taki, który zaczyna się od małego i powiększa się tylko w miarę dodawania do niego plików. Jednak dynamiczny VED jest znacznie wolniejszy niż standardowy, nie jest już wieloplatformowy i jest o wiele łatwiejszy do wykrycia niż w innym przypadku.

3.3 Szyfrowanie partycji / dysku

Szyfrowanie partycji / dysku obejmuje cały dysk (lub jedną z jego partycji, jeśli dysk zostanie podzielony). Konfiguracja jest nieco bardziej skomplikowana niż VED, ale ma swoje własne nagrody. Na przykład, ponieważ szyfrowanie obejmuje cały dysk twardy, jest prawdopodobnie mniej widoczne podczas przypadkowego przeglądania plików i znacznie trudniej jest przypadkowo usunąć ważne pliki. Nie musisz również martwić się o rozmiar dysku wirtualnego, ponieważ cała partycja jest zaszyfrowana.

Główną wadą szyfrowania całego dysku jest to, że konfiguracja zajmuje bardzo dużo czasu, głównie dlatego, że TrueCrypt musi tworzyć losowe dane i zapisywać je na całym dysku twardym. Inną rzeczą, o której należy pamiętać, jest to, że ponieważ szyfrujesz cały dysk, nie będziesz mógł z niego korzystać bez klucza. Jeśli stracisz hasło, nie będziesz mógł korzystać z dysku bez utraty wszystkiego.

3.4 Szyfrowanie systemu

Ostatnia główna forma szyfrowania idzie o krok dalej niż szyfrowanie danych - szyfruje cały system operacyjny i wszystkie dane na tej partycji, wymagając podania hasła przed przejściem do systemu operacyjnego (jest to znane jako pre uwierzytelnianie rozruchu). Jednak ten szczególny rodzaj szyfrowania za pomocą TrueCrypt jest zgodny tylko z systemem Windows. Nigdy się nie bój! Mac OS X i większość dystrybucji Linuksa mają wbudowaną formę szyfrowania systemowego w samym systemie operacyjnym, więc wymagają one włączenia w preferencjach systemowych.

Szyfrowanie systemu jest najbezpieczniejsze, ale także najbardziej zagrożone. Jeśli zgubisz hasło, utracisz nie tylko dostęp do zaszyfrowanych danych, ale także do aplikacji i reszty komputera. Jest to w porządku, jeśli masz inny system operacyjny na oddzielnym dysku lub partycji, na którym można polegać (lub jeśli masz Linux Live CD), ale jeśli nie, utkniesz bez komputera. Tak czy inaczej, będziesz zmuszony usunąć wszystko z dysku i ponownie zainstalować wszystko od zera.

Nie stanowi to problemu, o ile zapisujesz hasło w kilku miejscach, aby go nie zapomnieć, ale zdecydowanie warto o tym pamiętać.

Inną rzeczą, którą należy wziąć pod uwagę, jest to, że szyfrowanie systemu operacyjnego jest zdecydowanie najbardziej złożonym rodzajem szyfrowania, więc konfiguracja zajmie dużo dłużej niż inne i jest bardziej prawdopodobne, że coś pójdzie nie tak. Najprawdopodobniej pociągnęłoby to za sobą program ładujący TrueCrypt (który pojawia się przed uruchomieniem systemu Windows i jest to miejsce, w którym podajesz hasło w celu odszyfrowania systemu), powodując uszkodzenie i niemożność załadowania (i zablokowanie Cię poza systemem).

Mając to na uwadze, TrueCrypt wymaga utworzenia dysku ratunkowego, którego można użyć do odszyfrowania instalacji na wypadek, gdyby coś poszło nie tak.

3.5 Jaki rodzaj szyfrowania jest dla mnie najlepszy?

Zdecydowana większość użytkowników będzie chciała użyć wirtualnego zaszyfrowanego dysku lub zaszyfrować cały dysk lub partycję. Który jest “lepszy” zależy od tego, ile chcesz zaszyfrować. Jeśli masz tylko kilka GB lub mniej wrażliwych danych, szyfrowanie całego dysku nie ma sensu, zwłaszcza, że znacznie trudniej jest przenosić zaszyfrowane dane.

Istnieje bardzo niewiele scenariuszy, w których szyfrowanie całego systemu operacyjnego jest zalecanym wyborem, biorąc pod uwagę liczbę rzeczy, które mogą pójść nie tak i konsekwencje utraty hasła. Jeśli pracujesz z danymi wystarczająco wrażliwymi, aby wymagać szyfrowania całego systemu operacyjnego, prawdopodobnie nie konfigurujesz go samodzielnie.

Podsumowując: prawdopodobnie najlepiej jest użyć wirtualnego zaszyfrowanego dysku, chyba że masz dużo poufnych danych lub bardzo mały dysk / partycję, w którym to przypadku równie dobrze możesz zaszyfrować całość.

4. Instalowanie i używanie TrueCrypt

4.1 Pobieranie TrueCrypt

Pierwszą rzeczą, którą chcesz zrobić, to przejść do strony pobierania TrueCrypt pod adresem http://www.truecrypt.org/downloads i wybrać plik do pobrania dla używanego systemu operacyjnego.

Każda platforma ma nieco inny instalator. W systemie Windows pobierasz plik .exe, który jest właściwym instalatorem. W przypadku systemu OS X pobierasz zamontowany plik obrazu .dmg, aby odsłonić plik instalatora (który jest plikiem .pkg). W systemie Linux musisz wybrać wersję 32-bitową lub 64-bitową (jeśli nie wiesz, co to jest, pobierz wersję 32-bitową). Spowoduje to pobranie pliku .tar.gz (który jest podobny do pliku .zip) zawierającego plik instalatora, który można wyodrębnić, a następnie uruchomić.

4.2 Instalowanie TrueCrypt

Proces instalacji TrueCrypt jest bardzo podobny w systemach Windows i OS X i jest to po prostu postępowanie zgodnie z instrukcjami na każdym ekranie. To tak jak instalacja jakiejkolwiek innej aplikacji, więc nie powinieneś mieć żadnych problemów.

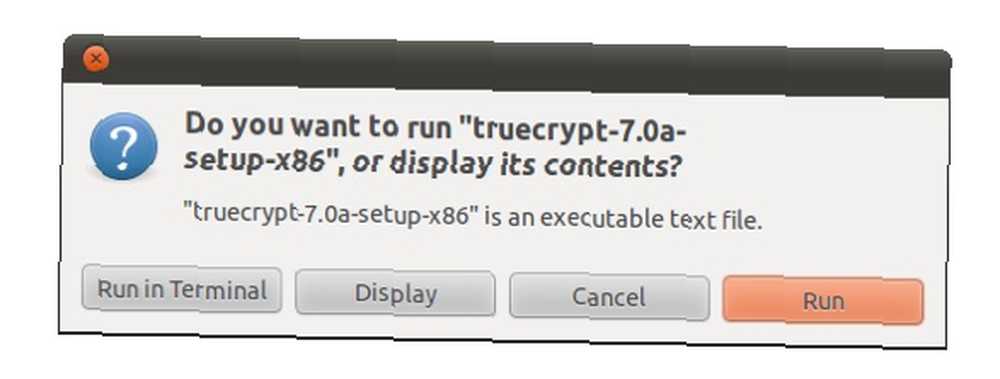

Jeśli używasz Linuksa, proces jest nieco inny, ale nadal jest bardzo prosty. Po rozpakowaniu gdzieś instalatora (na przykład na pulpicie) zobaczysz:

Po dwukrotnym kliknięciu pojawi się następujące okno dialogowe:

Oczywiście chcesz go uruchomić, więc kliknij “Biegać”.

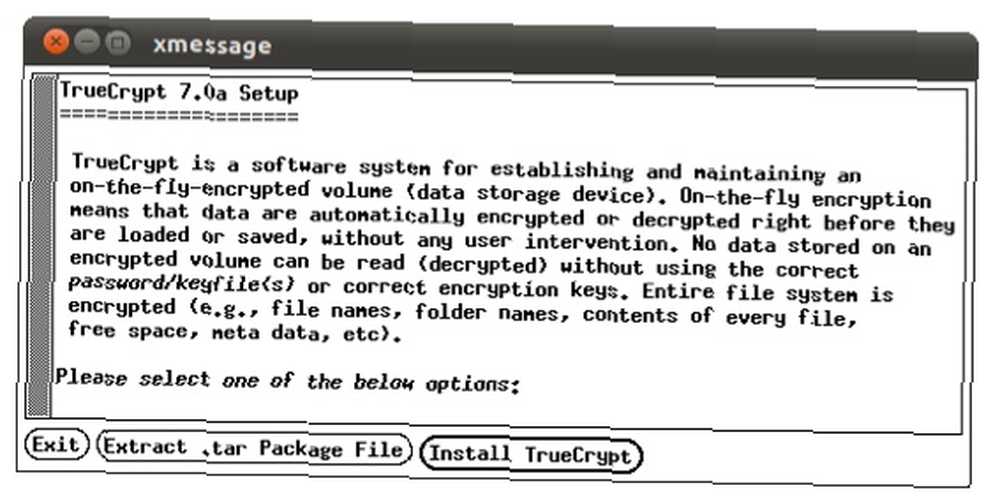

Następnie pojawi się czarno-biały instalator, który wygląda następująco:

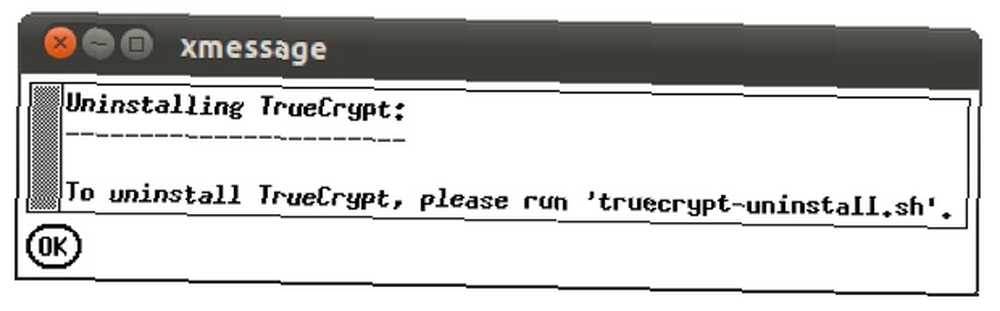

Postępuj zgodnie z instrukcjami, tak jak w przypadku zwykłego instalatora. Jedyną rzeczą, o której należy wspomnieć, jest to, że zobaczysz to i prawdopodobnie pomylisz się przez chwilę:

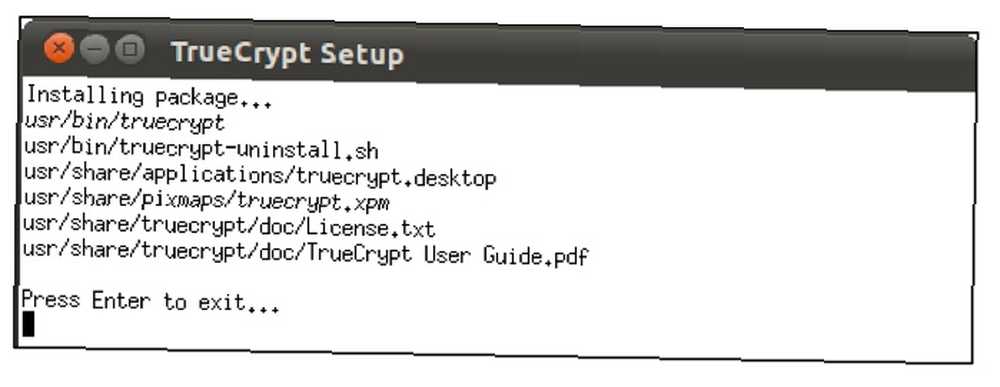

Spokojnie, nie odinstalowuje programu zaraz po jego zainstalowaniu! To po prostu mówi ci, co musisz zrobić, jeśli chcesz później odinstalować TrueCrypt. Kliknij OK, a zobaczysz to, co pokazuje, że poprawnie zainstalowałeś TrueCrypt:

To jest to! Możesz znaleźć TrueCrypt w menu Aplikacje w Akcesoria:

4.3 Tworzenie wirtualnego zaszyfrowanego dysku

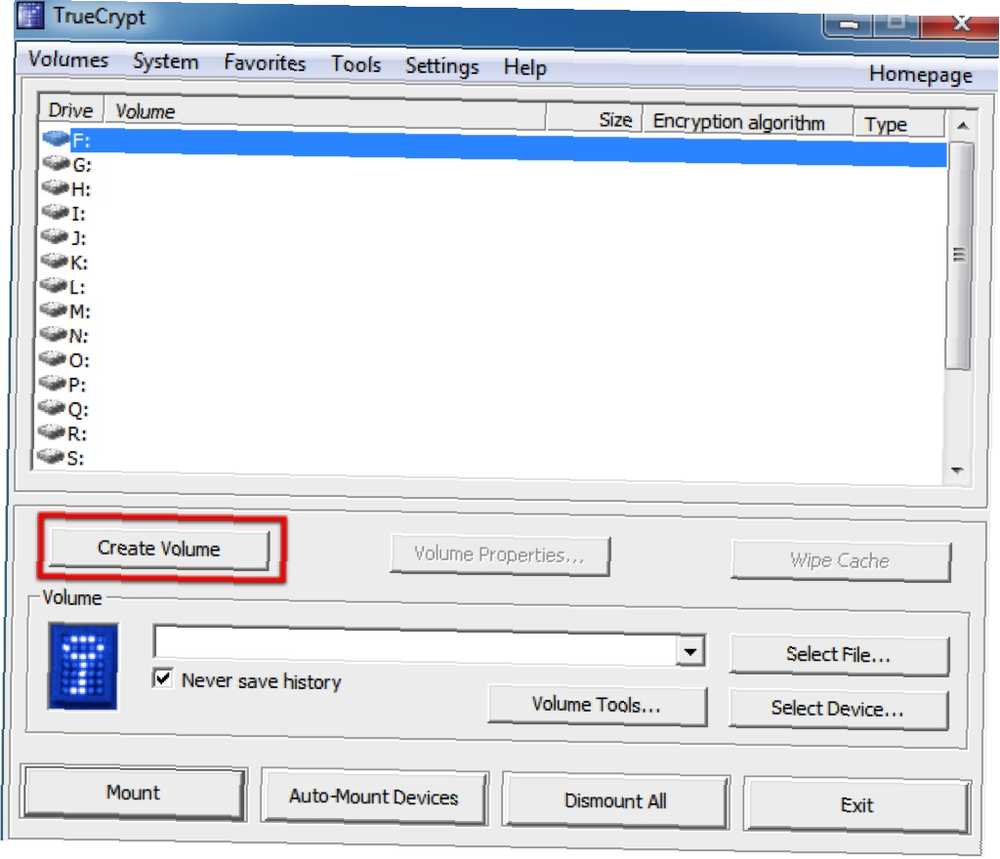

Niezależnie od używanej platformy, po otwarciu TrueCrypt po raz pierwszy zobaczysz to okno (chociaż w Ubuntu i Mac OS X dyski są po prostu cyframi, a nie literami dysków, tak jak tutaj):

Pierwszą rzeczą, którą chcemy zrobić, jest utworzenie nowego wirtualnego dysku szyfrującego, więc klikniemy “Utwórz wolumin”. Spowoduje to uruchomienie Kreatora tworzenia wolumenu TrueCrypt, który poprowadzi nas przez kolejne etapy tworzenia VED.

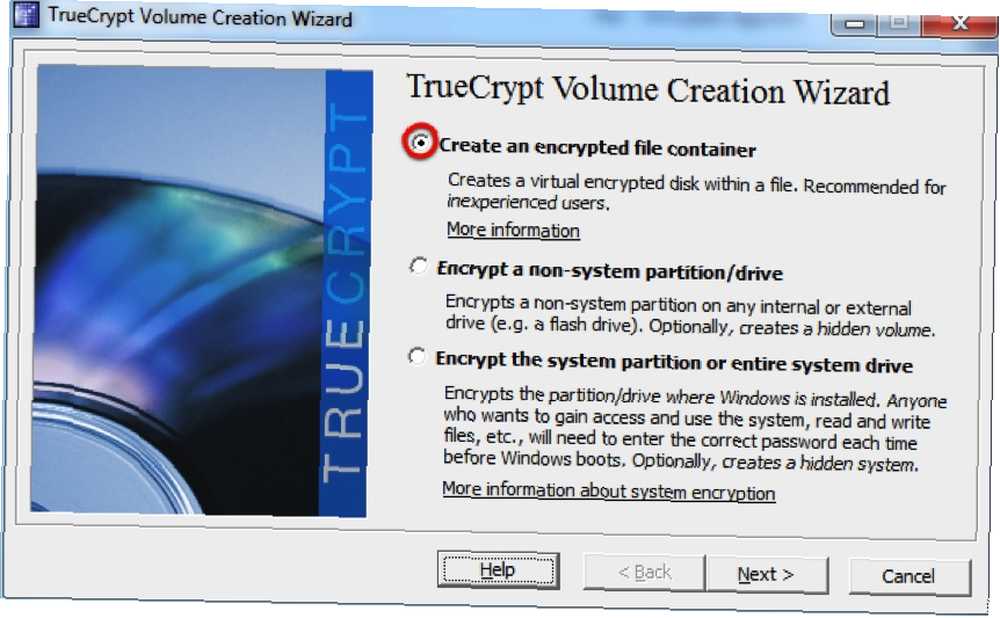

Kreator wygląda następująco:

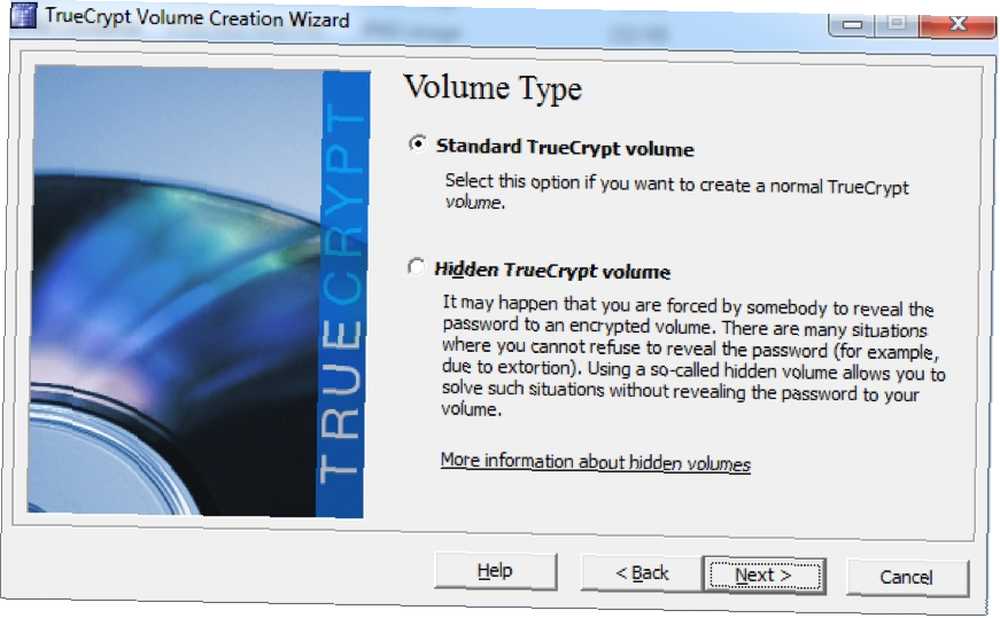

Chcemy utworzyć zaszyfrowany pojemnik na pliki, więc wybierzemy tę opcję, a następnie kliknij “Kolejny”. Wtedy się upewnimy “Standardowy wolumin Truecrypt” jest zaznaczone, a następnie kliknij “Kolejny” jeszcze raz.

Możliwe jest utworzenie ukrytego wolumenu TrueCrypt, ale istnieje bardzo niewiele powodów, dla których warto go utworzyć (to znaczy, chyba że istnieje prawdopodobieństwo wymuszenia plików ukrytych!). Jeśli chcesz dowiedzieć się więcej, zapoznaj się z dokumentacją ukrytych woluminów na stronie internetowej TrueCrypt.

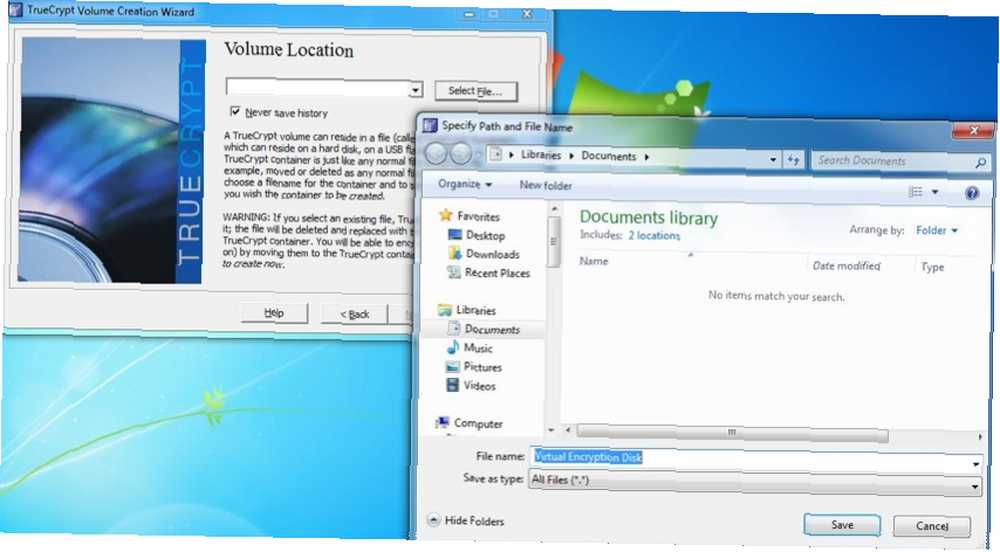

Następnie jesteśmy proszeni o wybranie lokalizacji i nazwy VED. Tutaj to nazwałem “Wirtualny dysk szyfrujący” i właśnie zapisałem to w “Moje dokumenty” teczka. Potem nadszedł czas na kliknięcie “Kolejny” jeszcze raz!

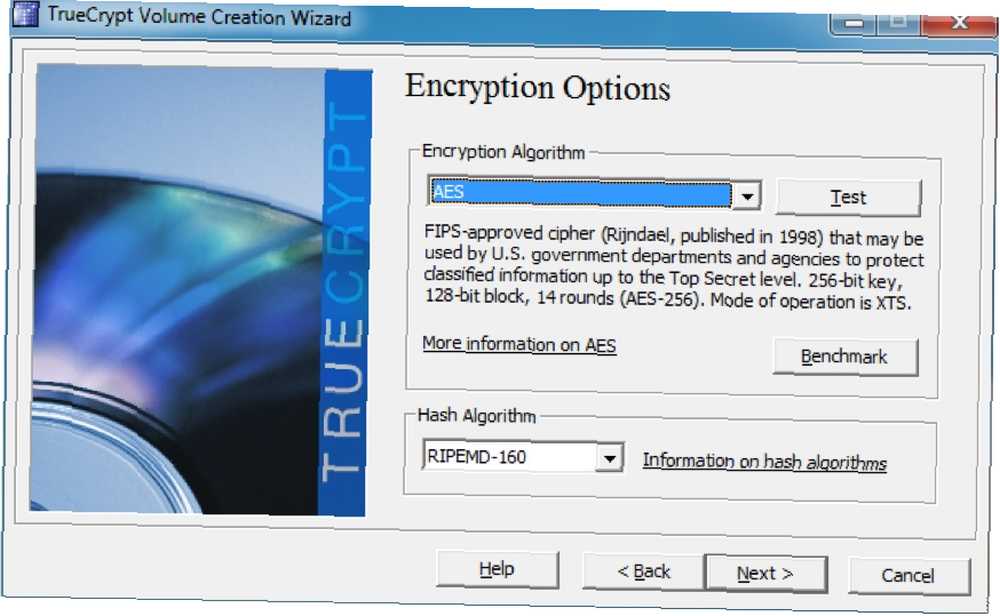

Nie musimy się martwić żadnymi opcjami szyfrowania - nawet wartości domyślne są wystarczająco bezpieczne dla naszych potrzeb! Domyślne powinny być “AES” i “RIPEMD-160” dla odpowiednich menu rozwijanych, ale tak naprawdę nie ma to znaczenia. Do następnego kroku!

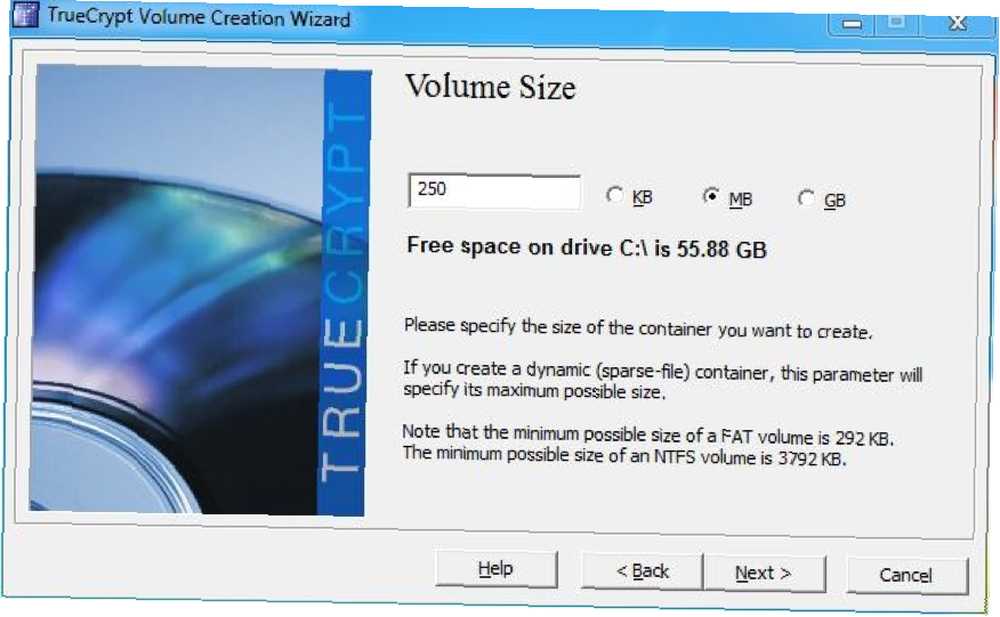

Teraz wybieramy, ile miejsca chcemy przeznaczyć na nasz VED. Wybrałem do przekazania 250 MB:

Po kliknięciu na “Kolejny” jeszcze raz nadszedł czas, aby wybrać hasło do naszego VED. Długość naszego hasła musi zależeć od tego, jak bezpieczne musimy być, ale musimy pamiętać o tym! Wybrałem 9-znakowe złożone hasło (więcej na ten temat później), które powinno być więcej niż wystarczająco bezpieczne dla danych, które będę w nim przechowywać.

Błąd pojawi się, jeśli hasło ma mniej niż 20 znaków; nie martw się i po prostu kontynuuj. Dalej!

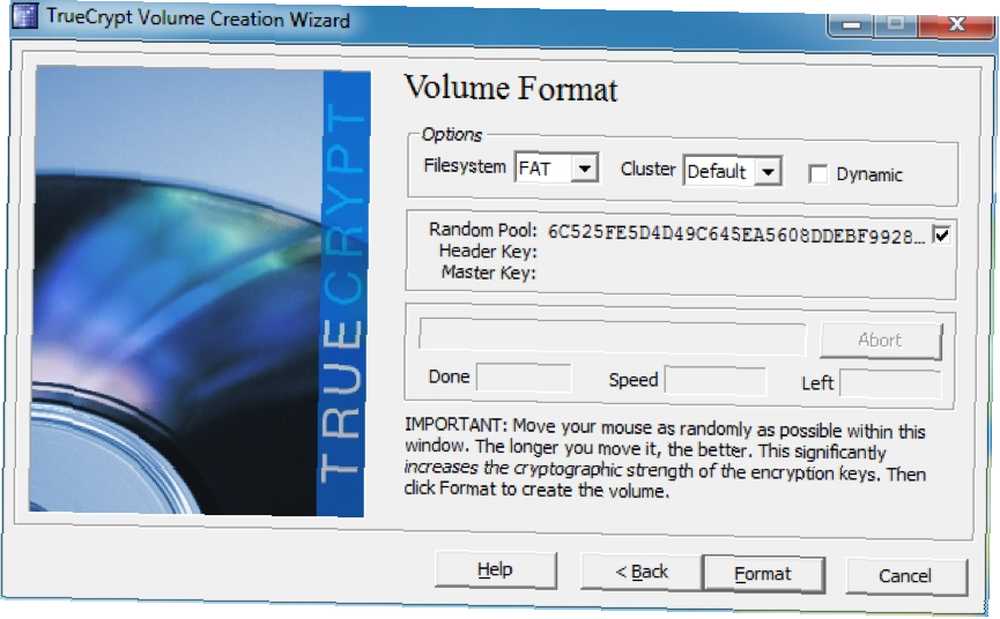

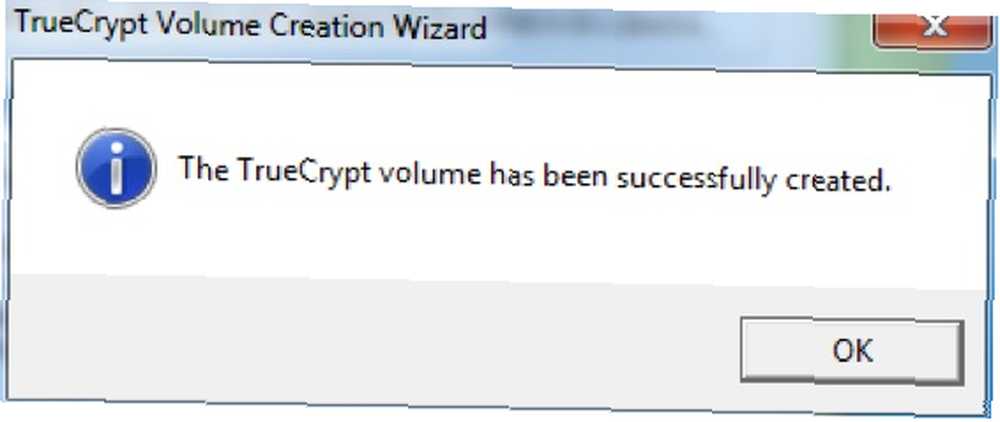

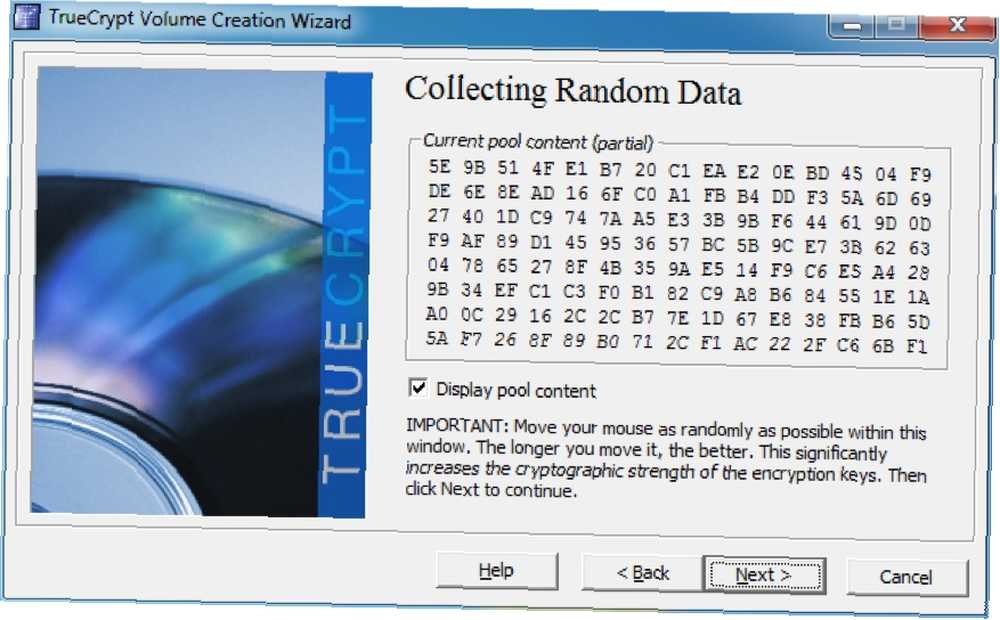

Następny ekran to miejsce, w którym formatujemy wolumin i generujemy klucze szyfrujące dla VED. TrueCrypt korzysta z ruchu naszej myszy, aby zwiększyć siłę kryptograficzną klawiszy, więc upewnij się, że przesuwasz mysz przez okno przez chwilę, zanim klikniesz “Format”. Po zakończeniu zobaczysz okno dialogowe:

To jest to! Twój VED jest gotowy do pracy. Następnym krokiem jest zamontowanie go, ale o tym porozmawiamy później.

4.4 Szyfrowanie dysku lub partycji

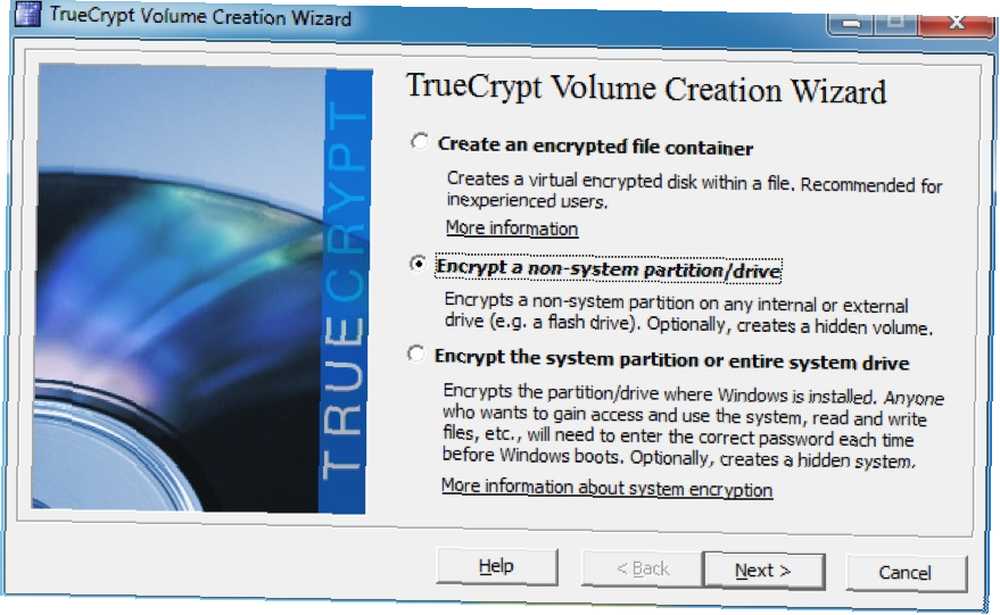

Podobnie jak w przypadku VED, pierwszym krokiem jest kliknięcie “Nowy tom” w głównym oknie TrueCrypt. Jednak zamiast wybierać “Utwórz zaszyfrowany kontener plików”, my wybieramy “Szyfruj partycję / dysk niesystemowy” przed kliknięciem “Kolejny” przycisk.

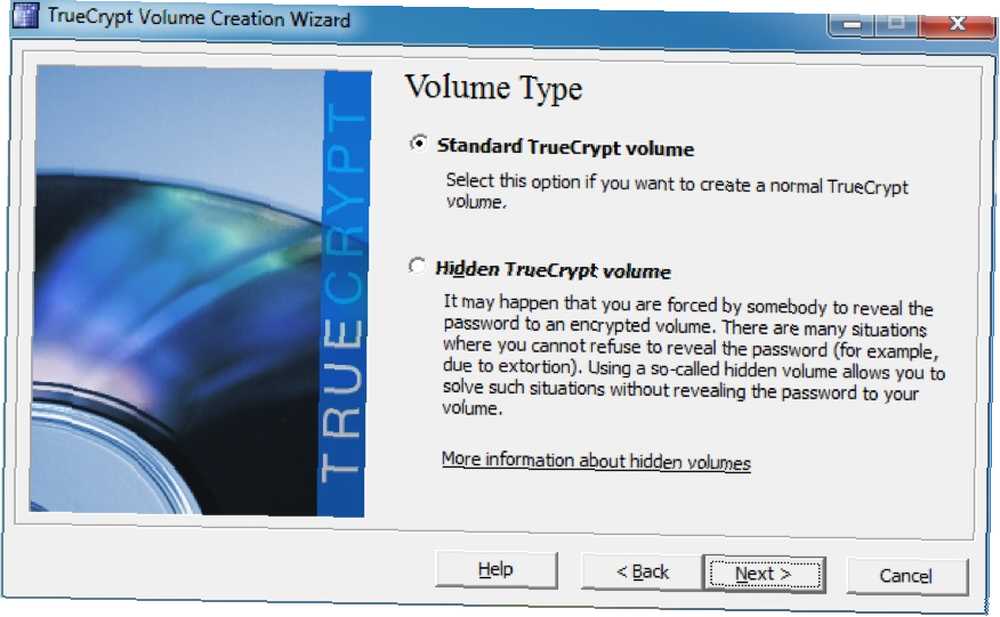

Chociaż możliwe jest utworzenie ukrytego woluminu, tym razem stworzymy standardowy wolumin zaszyfrowany. Upewnić się “Standardowy wolumen TrueCrypt” jest zaznaczone, a następnie kliknij “Kolejny” jeszcze raz.

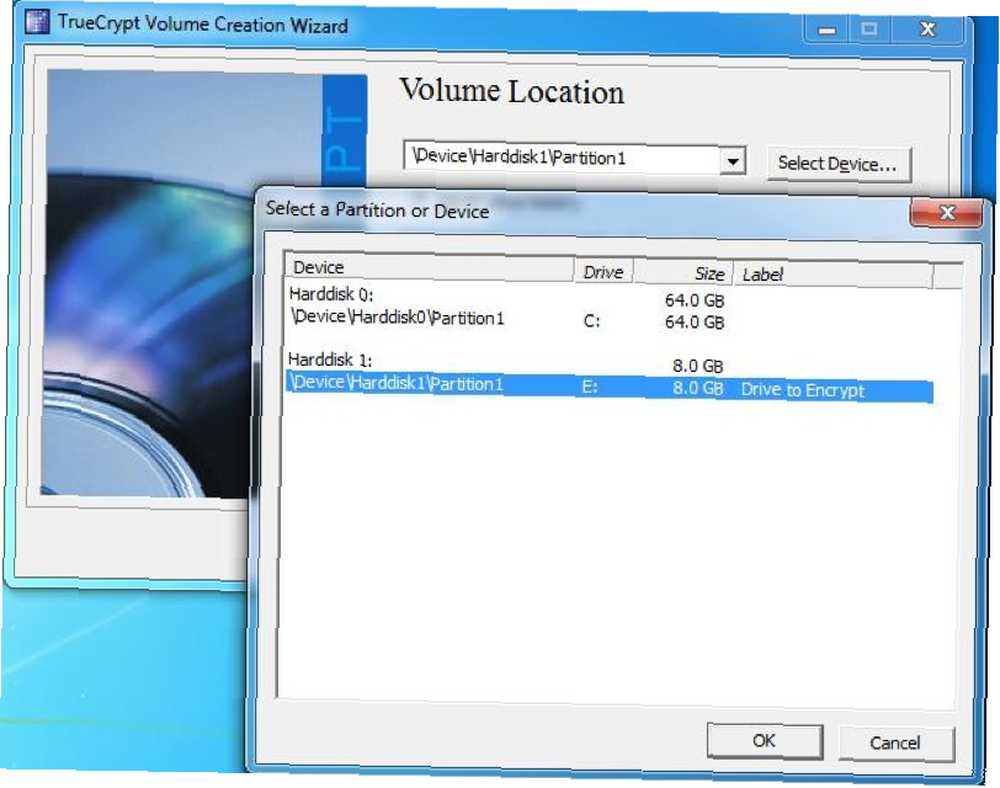

Teraz musimy wybrać partycję, którą chcemy sformatować. Mam wirtualny dysk, który utworzyłem dla tego przykładu, więc wybiorę:

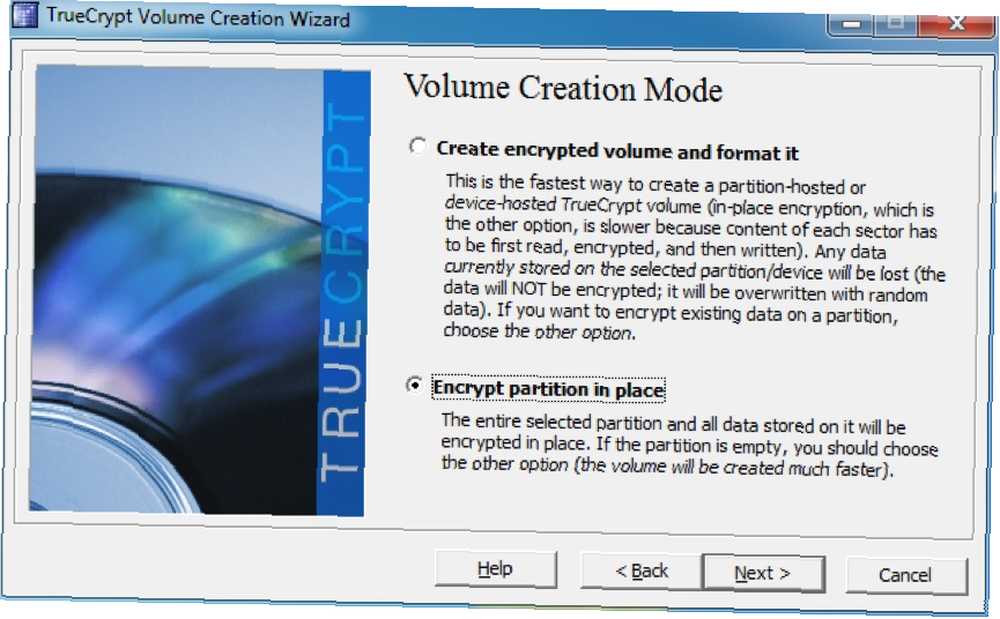

Następnie musimy wybrać sposób tworzenia woluminu. Zasadniczo sprowadza się to do tego, czy masz już na dysku dane, które chcesz zaszyfrować, czy też zostały świeżo wykonane. Mam już kilka plików na tej partycji, więc wybrałem “Zaszyfruj partycję na miejscu” opcja.

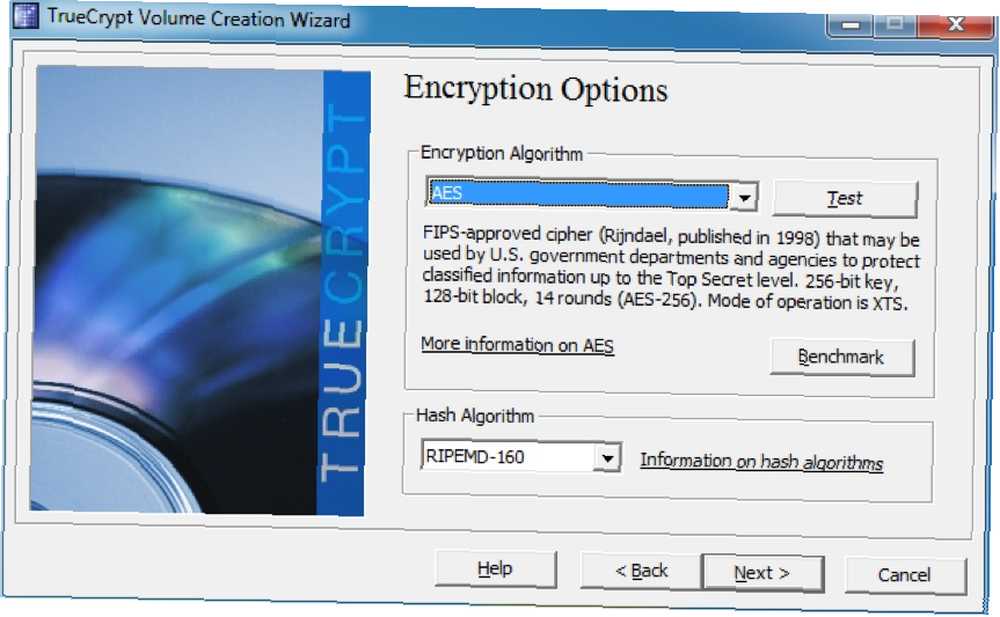

Następnie wybierz opcje szyfrowania. Podobnie jak w przypadku VED, tak naprawdę nie musimy zmieniać żadnego z tych ustawień, ponieważ będą one wystarczająco bezpieczne dla tego, do czego ich używamy. Po prostu kliknij “Kolejny” przemieszczac sie.

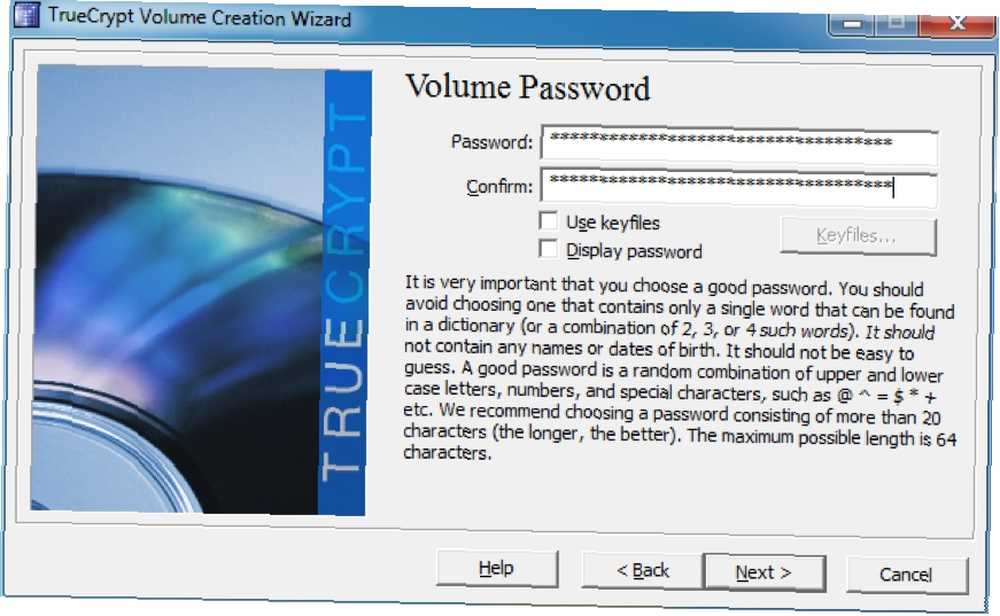

Teraz nadszedł czas, aby wybrać nowe hasło. Ponownie, nie ma sensu mieć absurdalnie długiego hasła, jeśli go nie pamiętasz (więcej na ten temat w „Wybieranie sekcji dobrych haseł poniżej). Po wprowadzeniu i potwierdzeniu hasła kliknij “Kolejny” jeszcze raz.

Tutaj generujemy klucze do szyfrowania. Losowe poruszanie myszą w oknie powoduje, że klawisze są mocniejsze, więc upewnij się, że to zrobisz przed kliknięciem “Kolejny”!

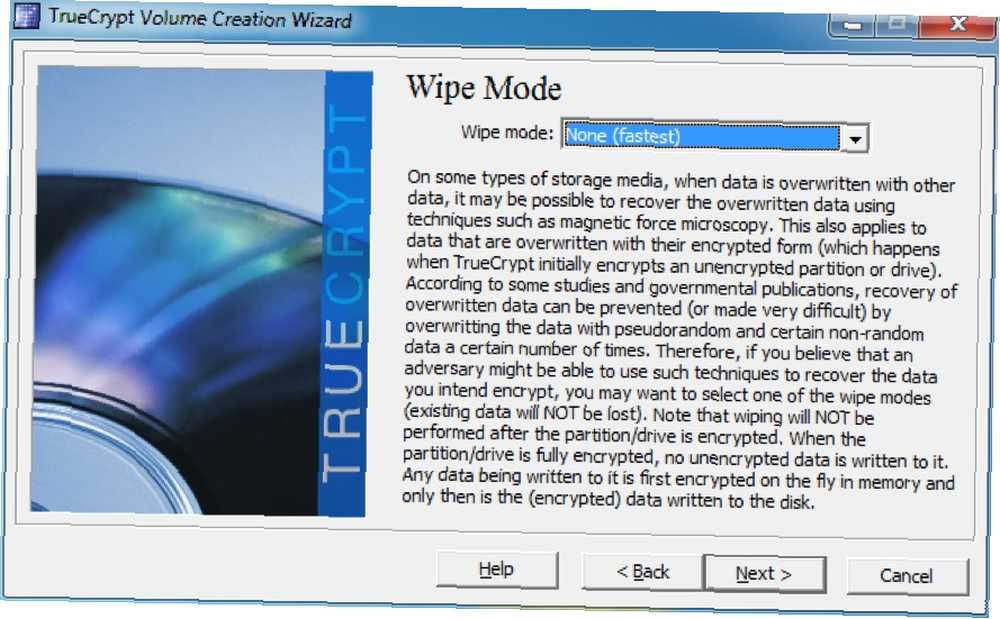

Jeśli istnieją dane, które usunąłeś z dysku, których nie można odzyskać, wybierz tryb czyszczenia, który zastąpi surowe dane. W tym przypadku nie ma nic do nadpisania, więc wybiorę opcję bez nadpisywania, ale jeśli są dane, które chcesz ukryć, prawdopodobnie będziesz chciał wybrać opcję 3-przebiegową. Istnieją również opcje 7-i-35-pasmowe, ale opłacenie ich zajęłoby o wiele za dużo czasu.

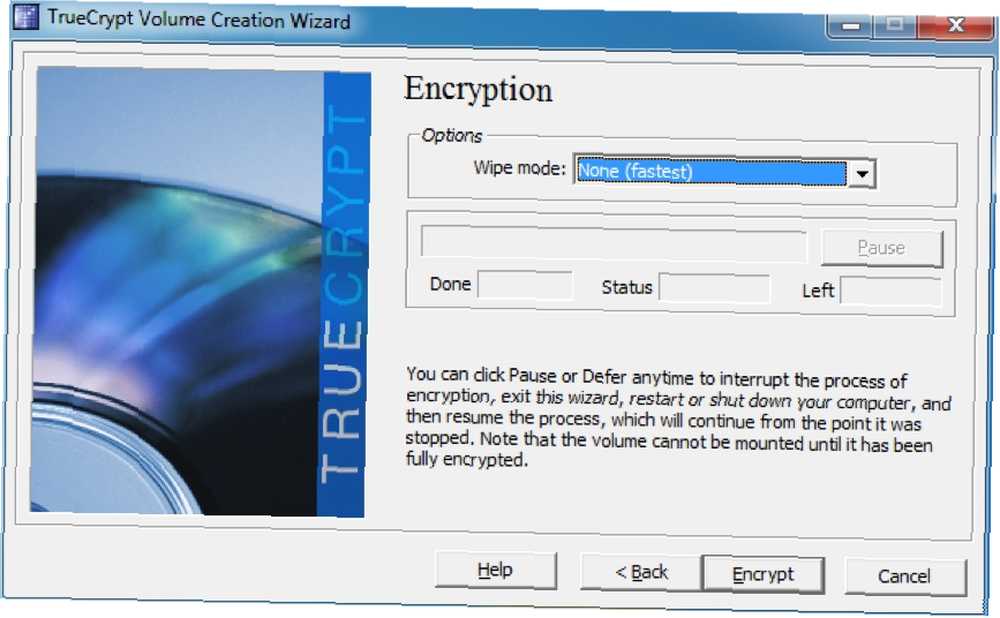

Teraz jesteśmy na ostatnim etapie - wystarczy trafić “Szyfruj”! Pojawi się okno dialogowe przypominające, że nie będziesz mieć dostępu do danych, dopóki cały dysk nie zakończy szyfrowania. Istnieje również ostrzeżenie, że jeśli komputer zostanie wyłączony z jakiegokolwiek powodu bez możliwości wstrzymania, prawie na pewno uszkodzisz niektóre dane, które kopiujesz (jeśli tak jest). Nawet jeśli nie jesteś, będziesz musiał ponownie rozpocząć proces szyfrowania od zera.

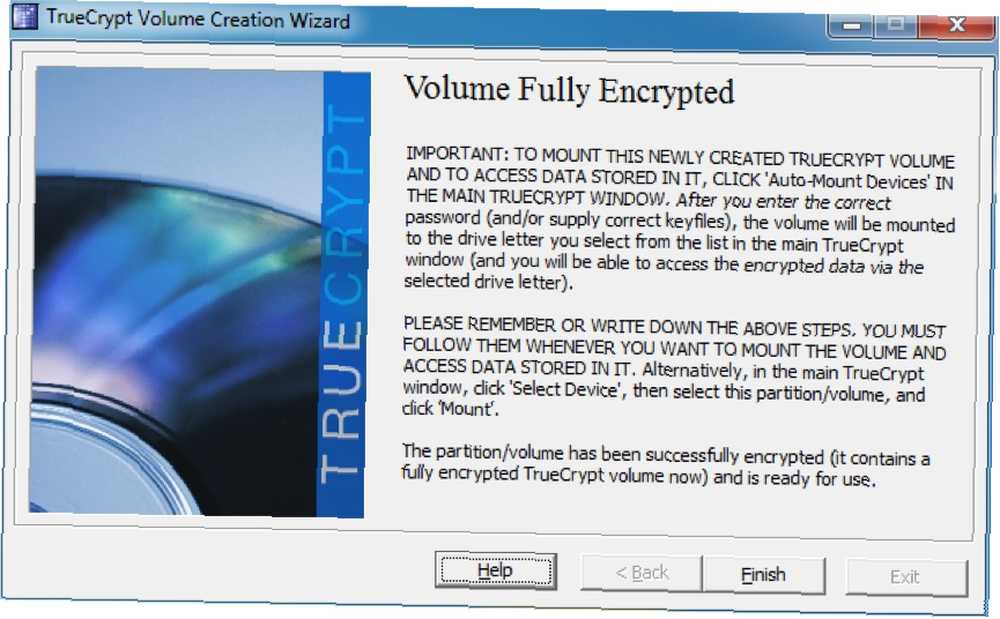

Idź po filiżankę kawy - zajmie to trochę czasu. Po zakończeniu szyfrowania dysku pojawi się kilka wyskakujących okien dialogowych, które zawierają ważne instrukcje dotyczące montażu dysku.

Gdy weźmiesz je na pokład, zobaczysz ostatnie okno:

4.5 Montowanie i odinstalowywanie zaszyfrowanych dysków

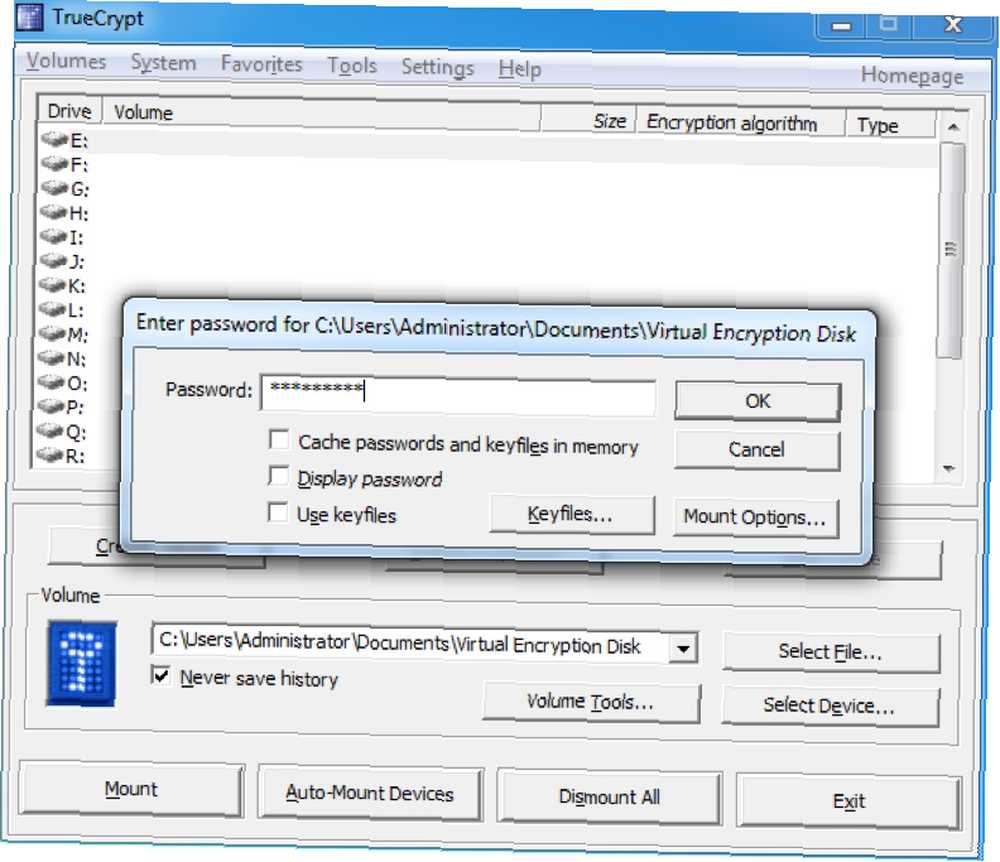

Montaż zaszyfrowanego dysku jest dość prosty. Najpierw przyjrzymy się zamontowaniu VED. W głównym oknie klikniemy “Wybierz plik… ” i wybierz VED, który wcześniej stworzyliśmy. Następnie jesteśmy proszeni o podanie hasła do archiwum. Będzie to wyglądać trochę tak:

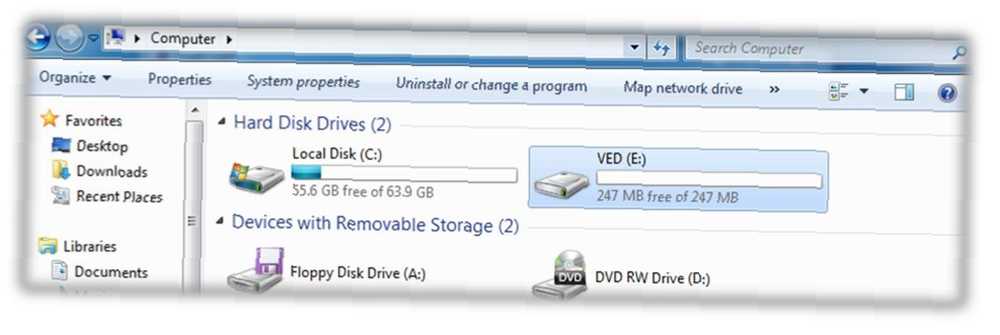

To jest to! Po wprowadzeniu hasła i kliknięciu “dobrze”, dysk zostanie zamontowany i będzie wyglądał jak każdy inny dysk twardy:

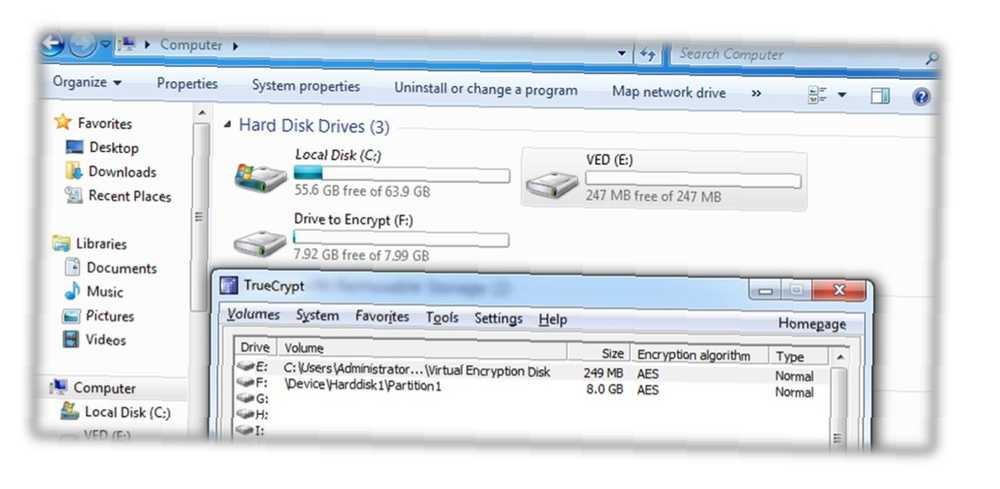

Montaż zaszyfrowanej partycji jest jeszcze łatwiejszy - wystarczy kliknąć “Urządzenia do automatycznego montażu” w dolnej części okna, które da nam okno dialogowe do wprowadzenia hasła do zaszyfrowanej partycji. Kiedy klikamy “dobrze” zostanie zamontowany jako dysk w taki sam sposób jak VED:

Po zakończeniu pracy z plikami po prostu wróć do głównego okna TrueCrypt i kliknij “Zdemontować wszystkie”.

5. Inne nawyki dobrego bezpieczeństwa

5.1 Wybór dobrych haseł

Bardzo ważne jest, aby wybrać dobre hasła, aby wszystko było bezpieczne. Wybierając hasła do użycia, należy pamiętać o kilku kwestiach. Pierwsza rzecz może wydawać się oczywista, ale trzeba powiedzieć: upewnij się, że do wszystkiego używasz różnych haseł! Nie ma znaczenia, jak bezpieczne jest twoje hasło; jeśli użyjesz tego samego hasła do wszystkiego i komuś uda się go nauczyć, będzie miał dostęp do całego twojego cyfrowego życia. To nie jest zabawne.

Po drugie, twoje hasło musi być bezpieczne. Ustawienie hasła jako “hasło” lub imię twojego kota może być łatwe do zapamiętania, ale są to również pierwsze rzeczy, które ktoś próbuje uzyskać dostęp do twoich danych.

Dobre hasło to takie, które jest łatwe do zapamiętania, ale trudne do odgadnięcia lub złamania. Oznacza to, że możesz wybrać jedną z dwóch tras:

• Wybierz naprawdę długie hasło. Na przykład hasło “TheRainInSpainStaysMainlyInThePlain” ma 35 znaków - wystarczająco długo, aby żaden haker nie był w stanie go rozgryźć, a próba złamania go brutalną siłą (użycie komputera do przejścia wszystkich możliwych kombinacji) zajęłaby zbyt wiele czasu. Jedynym problemem jest to, że niektóre witryny lub programy mogą ustawić limit liczby znaków, których możesz użyć.

• Idź po złożone hasło. Powinny one nadal zawierać co najmniej 8 znaków, ale zawierają duże i małe litery, cyfry i symbole, aby liczba możliwych kombinacji krótszego hasła była znacznie większa. “nES + = 3ux” jest przykładem złożonego hasła.

Ja osobiście wolę skomplikowaną trasę, ponieważ pisanie jest szybsze. “Ale Lachlan!” Słyszę jak mówisz, “Jak mogę wymyślić losowe hasło z symbolami i cyframi, nie mówiąc już o tym?”

Kiedy potrzebuję nowego hasła, zwykle wymyślam na przykład zdanie łatwe do zapamiętania “Jeden za wszystkich, wszyscy za jednego”. Potem wezmę pierwszą literę każdego słowa - “afoaofa”. W tej chwili nie jest to skomplikowane hasło, ale dotrzemy tam.

Następnie możemy zmienić “za” dla “i” do “I” znak. To nam daje “afo i ofa”. Teraz potrzebujemy liczby lub dwóch. Liczba 4 wygląda jak wielka litera “ZA”, abyśmy mogli zmienić jeden z nich i zmienić słowo “jeden” dla “1”. Robiąc to, kończymy “afo i 1f4”. Zaczyna wyglądać lepiej, prawda??

Jeśli zrobimy pierwszy “za” wielką (jak na początku zdania) i dodać kilka znaków interpunkcyjnych na początku i na końcu hasła, w wyniku czego powstaje coś w rodzaju “!Afo i 1f4?”. Baw się dobrze próbując to złamać! Nadal jednak łatwo go zapamiętać:

Wszystko za jednego i jeden za wszystkich ->! Afo i 1f4?

Jeśli nie czujesz się szczególnie kreatywny, zawsze możesz skorzystać z internetowego generatora haseł; Osobiście uważam, że generator haseł pctools.com jest najlepszy. Bez względu na to, jakiego hasła używasz i jak je wymyślisz, dobrym pomysłem jest przetestowanie siły hasła; passwordmeter.com jest do tego świetny.

5.2 Blokowanie komputera i wylogowywanie się z usług

Oczywiste jest, że hasło nie ma sensu, jeśli nie jest używane. Twój komputer może być chroniony niesamowitym hasłem, które uniemożliwia zalogowanie się. Ale co się stanie, jeśli zalogujesz się, a następnie odejdziesz na chwilę do swojego komputera? Każdy może usiąść i dostać się do dowolnego z twoich plików (chyba że masz je na wirtualnym zaszyfrowanym dysku, to znaczy!)

Szybkim i łatwym rozwiązaniem jest zablokowanie komputera za każdym razem, gdy go opuścisz i pójdziesz gdzie indziej. Jeśli korzystasz z systemu Windows, możesz nacisnąć przycisk “Windows” Klawisz + L, aby zablokować ekran; jeśli używasz Ubuntu, możesz nacisnąć “Ctrl”+“Alt”+L..

Jeśli używasz komputera Mac, nie ma skrótu klawiaturowego, ale nadal można zablokować ekran. Można to zrobić na kilka sposobów:

5.3 Blokada wygaszacza ekranu

Po prostu przejdź do Preferencji systemowych, kliknij “Bezpieczeństwo”, następnie wybierz pierwszą opcję: “Wymagaj hasła po rozpoczęciu uśpienia lub wygaszacza ekranu”. Możesz wybrać okres, po którym hasło będzie wymagane, od natychmiastowej blokady do 4 godzin. Jeśli chcesz szybko zablokować ekran, możesz ustawić jeden z nich “gorące rogi” aby uruchomić wygaszacz ekranu. Ustawienie tego jest poniżej “Expose” w Preferencjach systemowych.

5.4 Okno logowania

Możesz też przejść do Preferencji systemowych, a następnie kliknąć “Konta”. Następnie wybierz “Opcje logowania” w dolnej części okna i wybierz “Pokaż menu szybkiego przełączania użytkowników”. Spowoduje to umieszczenie ikony lub nazwy użytkownika na pasku menu. Możesz kliknąć to, a następnie kliknąć “Okno logowania… ” aby zablokować ekran.

Możesz także ustawić blokadę ekranu po wyjściu z wygaszacza ekranu w innych systemach operacyjnych - zazwyczaj ta opcja jest pod ustawieniami wygaszacza ekranu.

Wszystko to dobrze, jeśli korzystasz z własnego komputera, ale co jeśli korzystasz z komputera znajomego lub publicznego?

Upewnij się tylko, że nie mówisz przeglądarce, aby zapamiętała Twoje hasło i że wylogowujesz się po zakończeniu. W ten sposób nie ma szans, że ktoś uzyska dostęp do twoich danych bez Twojej wiedzy!

6. Wniosek

Twój laptop został skradziony.

Zostawiłeś go tam na sekundę, a wokół było mnóstwo ludzi, ale wróciłeś i już go nie było. Zajmuje chwilę.

Jego odszedł.

Najpierw szok początkowy, potem niedowierzanie. Może po prostu położyłem go przy krześle, żeby nie przeszkadzał… Nie. Tego też nie ma. Zostało zabrane.

“Cholerny”, myślisz. “Nie odzyskam tego.” Ale nie jest tak źle. To był stary laptop, wierny, ale wymagający przejścia na emeryturę.

Ale wtedy uderza cię.

Moje konto e-mail.

Dane mojego banku.

Moje dane osobowe oraz dane wszystkich moich przyjaciół i rodziny.

Raporty finansowe dla mojej firmy.

Zdjęcia mojej rodziny.

Mam je wszystkie w kopii zapasowej, ale to nie jest problem. Teraz są tam na wolności. Kto wie, gdzie mogą się skończyć i kto może je zobaczyć? Kto wie, jak tę informację można wykorzystać?

Ale poczekaj chwilę. Wszystkie moje pliki biznesowe znajdują się na wirtualnym zaszyfrowanym dysku, a reszta znajduje się na drugiej partycji, którą zaszyfrowałem, i zablokowałem ekran, zanim go odłożyłem. Nawet jeśli uda im się przekroczyć moje złożone 15-znakowe hasło, nie będą w stanie uzyskać dostępu do moich danych osobowych.

Chyba wcale nie jest tak źle.

Dzięki Bogu zaszyfrowałem moje dane!

Dodatkowe czytanie

- Jak tworzyć zaszyfrowane foldery, których inni nie mogą wyświetlać za pomocą Truecrypt 7 Jak tworzyć zaszyfrowane foldery, których inni nie mogą wyświetlać za pomocą Truecrypt 7, Jak tworzyć zaszyfrowane foldery, których inni nie mogą wyświetlać za pomocą Truecrypt 7

- Szyfruj pamięć USB za pomocą Truecrypt 6.0 Szyfruj pamięć USB za pomocą Truecrypt 6.0 Szyfruj pamięć USB za pomocą Truecrypt 6.0

- Jak stworzyć prawdziwie ukrytą partycję z TrueCrypt 7 Jak stworzyć naprawdę ukrytą partycję z TrueCrypt 7 Jak stworzyć naprawdę ukrytą partycję z TrueCrypt 7

- 5 sposobów bezpiecznego szyfrowania plików w chmurze 5 sposobów bezpiecznego szyfrowania plików w chmurze 5 sposobów bezpiecznego szyfrowania plików w chmurze Twoje pliki mogą być szyfrowane w transporcie i na serwerach dostawcy chmury, ale firma zajmująca się przechowywaniem w chmurze może odszyfruj je - a każdy, kto uzyska dostęp do twojego konta, może wyświetlać pliki. Strona klienta…

Przewodnik opublikowany: czerwiec 2011 r