Joseph Goodman

0

4650

949

Jednej nocy grasz w gry wideo, a następnego ranka twoje konta bankowe zostały opróżnione. Wydaje się to dalekosiężnym scenariuszem, który nie ma szansy się z tobą spotkać, prawda? Właśnie to każdy myśli tuż przed kradzieżą ich tożsamości 6 znaków ostrzegawczych przed kradzieżą tożsamości cyfrowej, których nie powinieneś ignorować 6 znaków ostrzegawczych przed kradzieżą tożsamości cyfrowej, których nie powinieneś ignorować Kradzież tożsamości nie jest dziś zbyt rzadkim zjawiskiem, jednak często wpadamy w pułapka myślenia, że zawsze stanie się „ktoś inny”. Nie ignoruj znaków ostrzegawczych. .

Ponieważ branża gier hazardowych nadal osiąga przychody w wysokości wielu miliardów dolarów, hakerzy i oszuści ślinią się z okazji, aby ukraść kawałek ciasta. W 2014 r. Przychody z gier PC / MMO przekroczyły 24 mld USD, a przychody z gier mobilnych 21 mld USD. Z tymi wszystkimi pieniędzmi płynie wiele chciwych rąk.

Nie stań się ofiarą. Bądź mądry, czujny i chroń się przed najgorszymi zagrożeniami bezpieczeństwa i złośliwym oprogramowaniem dla graczy takich jak ty i ja.

Podszywanie się i wyłudzanie informacji

Pomysł fałszowanie może być nieco obcy przeciętnemu człowiekowi, nie mówiąc już o przeciętnym graczu, ale istnieje spora szansa, że w pewnym momencie na niego wpadniesz. Krótko mówiąc, fałszowanie jest terminem potocznym “oszustwo przez naśladowanie” z czego najbardziej znanym przykładem jest wyłudzanie informacji.

Dla tych, którzy nie wiedzą, phishing to technika oszustwa. Czym dokładnie jest phishing i jakich technik używają oszuści? Czym dokładnie jest phishing i jakich technik używają oszuści? Sam nigdy nie byłem fanem rybołówstwa. Wynika to głównie z wczesnej wyprawy, kiedy mój kuzyn zdołał złapać dwie ryby, podczas gdy ja złapałem zip. Podobnie jak w prawdziwym rybołówstwie, oszustwa związane z wyłudzaniem informacji nie są… polegające na kopiowaniu witryn internetowych lub nieuczciwych adresów URL jako sposobu na nakłonienie użytkowników do wprowadzenia danych logowania (np. W przypadku kont do gier) i wrażliwych danych osobowych (np. Numerów kart kredytowych).

Po wprowadzeniu phisher zachowuje wszystkie te informacje w swojej bazie danych.

Sfałszowane strony internetowe istnieją już od dawna, ale techniki fałszowania stają się coraz bardziej zaawansowane. Na przykład istnieją boty w mediach społecznościowych, które monitorują rozmowy w mediach społecznościowych dla graczy potrzebujących pomocy technicznej, a następnie kierują użytkowników do sfałszowanych stron internetowych, na których muszą wprowadzić dane logowania (i tym samym rozdać je, nie wiedząc o tym).

Jak zachować bezpieczeństwo: Wyłudzanie informacji jest bardzo popularne w wiadomościach e-mail, więc skorzystaj z tych wskazówek dotyczących bezpieczeństwa wiadomości e-mail 7 Ważne wskazówki dotyczące bezpieczeństwa wiadomości e-mail, które powinieneś wiedzieć o 7 Ważne wskazówki dotyczące bezpieczeństwa wiadomości e-mail, które powinieneś wiedzieć o bezpieczeństwie internetowym to temat, który wszyscy wiemy, że jest ważny, ale często nie jest odpowiedni wracając do zakamarków naszych umysłów, oszukując samych siebie, wierząc, że „to mi się nie przydarzy”. Czy… i nigdy nie klikaj linków bezpośrednio. Jeśli zostaniesz poproszony o zalogowanie się przez firmę, zawsze ręcznie wpisz adres URL witryny. W przypadku skomplikowanych linków użyj tych narzędzi do sprawdzania linków 7 szybkich witryn, które pozwalają sprawdzić, czy link jest bezpieczny 7 szybkich witryn, które pozwalają sprawdzić, czy link jest bezpieczny Przed kliknięciem linku, użyj tych kontrolerów linków, aby sprawdzić, czy nie prowadzi na złośliwe oprogramowanie lub inne zagrożenia bezpieczeństwa. aby sprawdzić, czy są bezpieczne, zanim je odwiedzisz.

Pobieranie złośliwych plików

Złośliwe oprogramowanie jest najgorszą rzeczą w Internecie. W najlepszym razie jest to niedogodność, która może ukraść godziny życia, gdy usuwasz to złośliwe oprogramowanie. 10 kroków, które należy podjąć, gdy odkryjesz złośliwe oprogramowanie na komputerze 10 kroków, które należy podjąć, gdy odkryjesz złośliwe oprogramowanie na komputerze Chcielibyśmy myśleć, że Internet jest bezpieczne miejsce do spędzania czasu (kaszel), ale wszyscy wiemy, że za każdym rogiem istnieje ryzyko. E-mail, media społecznościowe, złośliwe strony internetowe, które działały…. W najgorszym wypadku może zniszczyć twoje urządzenie (urządzenia), spowodować utratę ważnych plików i danych, a nawet pozbawić cię tożsamości.

Granie jest bardzo wymagające, szczególnie jeśli grasz na PC. Masz pliki instalatora, programy zapobiegające oszustwom, modyfikacje innych firm, poprawki interfejsu w grze itp. Podczas gdy będziesz w porządku przez 99% czasu, zawsze jest 1% szansa, że dostaniesz fałszywy , złośliwy plik.

A jaki najgorszy rodzaj złośliwego oprogramowania do zakontraktowania? Keyloggery. Keylogger to program, który siedzi w tle i rejestruje naciśnięcia klawiszy, które są następnie wysyłane gdzieś na zdalny serwer w celu analizy. Zasadniczo keyloggery służą do kradzieży nazw użytkowników, haseł, numerów kart kredytowych i innych.

Na przykład powstały boty na Twitch.TV i zaczęły rozprzestrzeniać niechciane programy - w tym skrobak danych osobowych i wirus adware - za pośrednictwem linków do kanału czatu. Ponadto istnieją fałszywe narzędzia Twitch.TV innych firm zaprojektowane tak, aby imitować rzeczywiste narzędzia, ale są jedynie ukrytym złośliwym oprogramowaniem.

Jak zachować bezpieczeństwo: Zawsze masz jakiś darmowy program antywirusowy. 10 najlepszych darmowych programów antywirusowych. 10 najlepszych darmowych programów antywirusowych. Niezależnie od używanego komputera potrzebujesz ochrony antywirusowej. Oto najlepsze bezpłatne narzędzia antywirusowe, których możesz użyć. zainstalowane i postępuj zgodnie z tymi zdroworozsądkowymi wskazówkami, jak unikać pobierania złośliwego oprogramowania. 7 wskazówek dotyczących zdrowego rozsądku, które pomogą Ci uniknąć wyłapywania złośliwego oprogramowania. 7 wskazówek zdrowego rozsądku, które pomogą Ci uniknąć wyłapywania złośliwego oprogramowania. Internet umożliwił wiele. Dostęp do informacji i komunikacja z ludźmi z daleka to pestka. Jednocześnie jednak nasza ciekawość może szybko doprowadzić nas do ciemnych wirtualnych zaułków… Ponadto skanuj system od czasu do czasu za pomocą tych narzędzi zapobiegających keyloggerowi Nie padaj ofiarą keyloggerów: używaj tych ważnych narzędzi zapobiegających keyloggerowi Nie padaj ofiarą keyloggerów: używaj tych ważnych narzędzi anty-keylogger w przypadku kradzieży tożsamości online keyloggery odgrywają jedną z najważniejszych ról w rzeczywistym kradzieży. Jeśli kiedykolwiek skradziono Ci konto internetowe - czy miało to na celu… zapewnienie, że nikt nie rejestruje naciśnięć klawiszy.

Oszustwa inżynierii społecznej

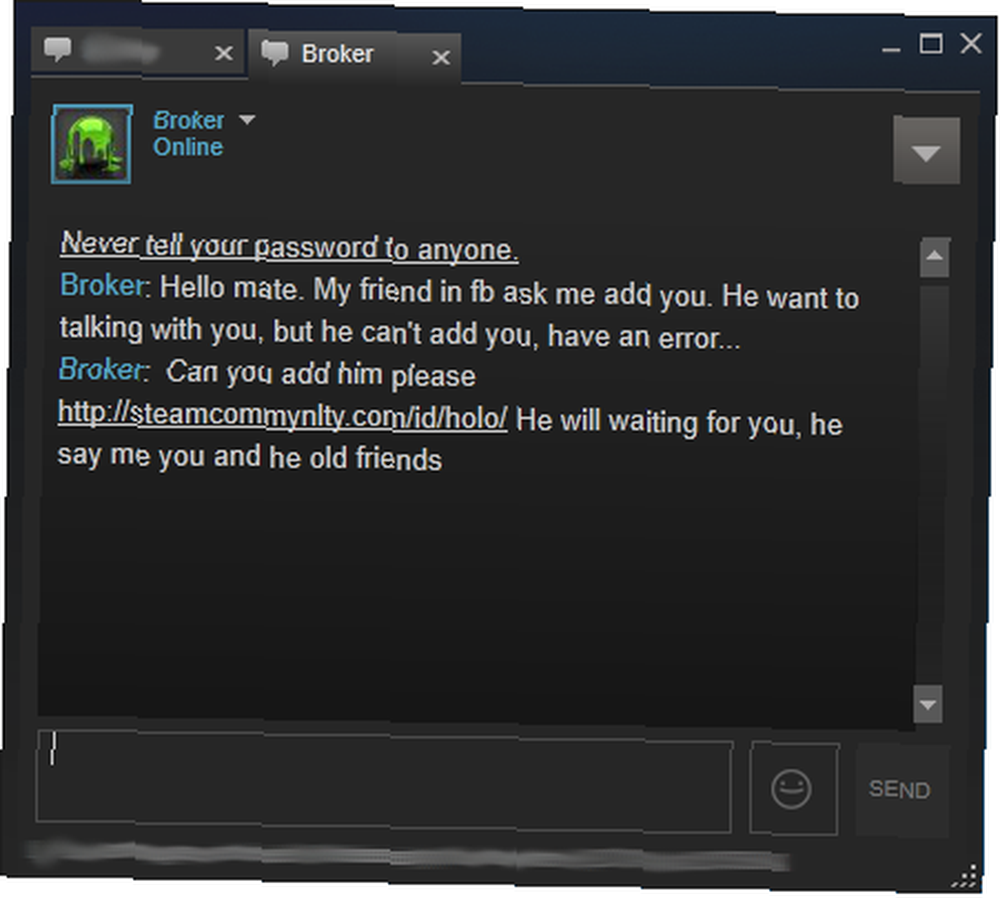

Inżynieria społeczna Czym jest inżynieria społeczna? [MakeUseOf wyjaśnia] Co to jest inżynieria społeczna? [MakeUseOf wyjaśnia] Możesz zainstalować najsilniejszą i najdroższą zaporę ogniową w branży. Możesz edukować pracowników na temat podstawowych procedur bezpieczeństwa i znaczenia wyboru silnych haseł. Możesz nawet zablokować serwerownię - ale jak… kilka lat temu stał się modnym hasłem internetowym, ale podstawowa koncepcja jest tak stara jak ludzkość. Mówiąc wprost, jest to forma manipulacji, która zmusza ofiarę do ujawnienia poufnych informacji we własnym zakresie.

W społecznościach graczy socjotechnika jest wykorzystywana do oszukiwania ludzi na ich kontach, wirtualnych towarach lub numerach kart kredytowych. W zależności od okoliczności, oszustwa na Facebooku mogą nakładać się na siebie. Jak zidentyfikować oszustwo na Facebooku, zanim będzie za późno Jak zidentyfikować oszustwo na Facebooku, zanim będzie za późno Oszustwa na Facebooku są wściekłością i mogą się do ciebie podkraść. Oto kilka znaków ostrzegawczych, na które należy zwrócić uwagę, aby nie dać się złapać w jedno. , Oszustwa Craigslist Biorąc bitwę do Craigslist Oszuści: Jak uniknąć oszustw na Craigslist Biorąc bitwę do Craigslist Oszuści: Jak unikać oszustw na Craigslist Uruchomiony w 1995 roku, Craigslist zdobył szturmem świat Internetu dzięki innowacyjnemu krzyżowi ogłoszeń z sieć. Ale tak jak w przypadku wszystkich transakcji internetowych, niektórzy użytkownicy wolą grać w system… i eBay oszukuje 10 oszustw na eBayu, aby być świadomym 10 oszustw na eBayu, aby być świadomym, że oszustwo jest do bani, szczególnie w serwisie eBay. Oto najczęstsze oszustwa w serwisie eBay, o których musisz wiedzieć i jak ich uniknąć. .

Steam jest tego dobrym przykładem. Chociaż sama Steam jest ogromnym kamieniem węgielnym w grach komputerowych, społeczność Steam rzadko zasługuje na pochwałę. 9 Powszechnych naruszeń społeczności Steam i sposób ich zgłaszania 9 Powszechnych naruszeń społeczności Steam i sposób ich zgłaszania Ludzie wielokrotnie pokazali, że otrzymując anonimowość Internet, zrobią sobie okropne rzeczy. Właśnie dlatego społeczności graczy, takie jak Steam, ustanowiły reguły społeczności, aby zachować prywatność. . Istnieje wielu oszustów - większość, ale nie wszyscy, to boty - które podstępnie oszukują użytkowników, aby rozdawali swoje przedmioty, karty, prezenty, a nawet całe konta.

Za każdym razem, gdy uczestniczysz w transakcji na prawdziwe pieniądze lub w wirtualnym handlu, narażasz się na ryzyko. Dotyczy to zarówno wymiany kart Steam, jak i zakupu złota z czarnego rynku dla World of Warcraft. Jest też EVE Online, w którym inżynieria społeczna jest tak naprawdę częścią gry. Nowy w EVE Online? Oto 5 rzeczy, które możesz zrobić nowością w EVE Online? Oto 5 rzeczy, które możesz zrobić W przeciwieństwie do większości gier MMORPG, EVE Online nie trzyma cię za rękę i nie prowadzi Cię wraz z drogowskazami. Musisz stworzyć własne przeznaczenie lub zginąć próbując. .

Jak zachować bezpieczeństwo: Większość porad dotyczących oszustw jest taka sama, niezależnie od medium. Nigdy nie podawaj swoich nazw użytkowników ani haseł. Nie klikaj linków z niezaufanych źródeł. Zalecamy jednak przestrzeganie tych wskazówek dotyczących ograniczania ataków inżynierii społecznej. Jak chronić się przed atakami inżynierii społecznej. Jak chronić się przed atakami inżynierii społecznej. W zeszłym tygodniu przyjrzeliśmy się niektórym głównym zagrożeniom związanym z inżynierią społeczną, twoja firma lub twoi pracownicy powinni zwracać uwagę. W skrócie, inżynieria społeczna jest podobna do… .

Naruszenia bazy danych

Prawdopodobnie już o tym słyszałeś. W 2011 r. Hakerzy przejęli kilka głównych baz danych należących do Sony, w tym między innymi baz danych używanych w PlayStation Network i Sony Online Entertainment.

Ostateczny wynik? 102 miliony dotkniętych kont. Co najmniej 12 milionów tych kont dotyczyło niezaszyfrowanych informacji o karcie kredytowej.

Następnie w 2014 r. Grupa szesnastu hakerów w Korei Południowej sfałszowała sześć głównych witryn z grami online i ukradła dane logowania ponad 27 milionom osób. Wykorzystali dane uwierzytelniające do kradzieży różnych form wirtualnej waluty w grze, ostatecznie kosztując 2 mln USD szkód dla gospodarki Korei Południowej.

Jak zachować bezpieczeństwo: Uświadom sobie, że żadna firma na świecie nigdy nie jest w 100% bezpieczna. Będą zawsze podczas korzystania z karty kredytowej przez Internet należy zachować pewien poziom ryzyka. Czasami naruszenia te są poza twoją kontrolą, ale oto, co możesz zrobić, aby najlepiej zabezpieczyć się przed kradzieżą tożsamości w Internecie 3 Wskazówki dotyczące zapobiegania oszustwom online, które musisz znać w 2014 r. 3 Wskazówki dotyczące zapobiegania oszustwom internetowym, które musisz wiedzieć w 2014 r. .

Bądź bezpieczny!

Oczywiście, oprócz wszystkiego, co wspomniano powyżej, powinieneś ćwiczyć dobre nawyki bezpieczeństwa Zmień swoje złe nawyki i twoje dane będą bardziej bezpieczne Zmień swoje złe nawyki i twoje dane będą bardziej bezpieczne jak konfiguracja zapory ogniowej, bądź na bieżąco z najnowszymi wersjami oprogramowania, uważając na wszystko, co wydaje się zbyt piękne, aby mogło być prawdziwe, i nigdy nie udostępniaj swoich kont innym osobom.

Czy Twoje bezpieczeństwo kiedykolwiek zostało naruszone z powodu gry online? Czy kiedykolwiek napotkałeś któryś z tych problemów? Opowiedz nam o swoich doświadczeniach w komentarzach poniżej!

Kredyty graficzne: Gamer grający za pośrednictwem Shutterstock, Twitter Shot za pośrednictwem Shutterstock, Pobieranie grafiki za pośrednictwem Shutterstock, PlayStation 4 za pośrednictwem Shutterstock