Harry James

0

1271

163

Pewnego dnia cieszyłem się dość dobrze zaprojektowaną grą opartą na Javie w mojej przeglądarce Firefox. Potem nie mogłem przestać zastanawiać się nad przydatnością i mocą Javy - w szczególności jak działają aplety Java osadzone w sieci. W środowisku korporacyjnym, w którym pracuję, Java jest uważana za narzędzie wyboru aplikacji internetowych do tworzenia aplikacji opartych na przeglądarce. Aplikacje ActiveX są domyślnie wyłączone we wszystkich przeglądarkach.

Pewnego dnia cieszyłem się dość dobrze zaprojektowaną grą opartą na Javie w mojej przeglądarce Firefox. Potem nie mogłem przestać zastanawiać się nad przydatnością i mocą Javy - w szczególności jak działają aplety Java osadzone w sieci. W środowisku korporacyjnym, w którym pracuję, Java jest uważana za narzędzie wyboru aplikacji internetowych do tworzenia aplikacji opartych na przeglądarce. Aplikacje ActiveX są domyślnie wyłączone we wszystkich przeglądarkach.

Firma Sun Microsystems opracowała język programowania Java i architekturę w 1995 roku. Od tego czasu stała się cenną i integralną częścią ewolucji Internetu. Paul przedstawił świetną listę przykładów aplikacji Java. Top 5 stron internetowych z przykładami aplikacji Java. Top 5 stron internetowych z przykładami aplikacji Java, które powinny okazać się bardzo pomocne dla programistów, a Karl udzielił przydatnego przewodnika na temat usuwania starszych wersji JRE. Jak usunąć stare Wersje Java Runtime z komputera. Jak usunąć stare wersje Java Runtime z komputera.

W tym artykule chciałbym poświęcić chwilę na zastanowienie się nad powodami, dla których Java jest uważana za jedną z najbardziej zaufanych architektur do tworzenia i uruchamiania aplikacji przez Internet, i opisuję nieco, w jaki sposób działają aplety Java. Jak większość czytelników może wiedzieć, piękno Javy polega na tym, że architektura wirtualnej maszyny Java pozwala Javie działać na wielu platformach - w tym Windows, Solaris, Linux i Apple. Możliwość pisania popularnych aplikacji, które mogą działać na wielu architekturach, sprawia, że Java jest jednym z tych modeli programowania WWW, które przetrwały i rozkwitły przez ponad półtorej dekady.

Dlaczego możesz zainstalować i uruchomić oprogramowanie Java w dowolnym miejscu?

Model Sun działał tak dobrze po części z powodu faktu, że został stworzony w celu przezwyciężenia jednej z wielu wad wczesnego Internetu. Bardzo mało “przydatny” aplikacje mogą działać przez Internet ze względu na wszystkie obawy związane z bezpieczeństwem zezwalające aplikacji internetowej z dostępem do ustawień i informacji przeglądarki - lub, co gorsza, na system plików i system operacyjny komputera. Deweloperzy wczesnej architektury zdali sobie sprawę, że aby przetrwać dowolne środowisko oprogramowania sieciowego, trzeba poważnie potraktować te względy bezpieczeństwa.

Zanim przejdziemy do bezpieczeństwa, chciałbym krótko omówić samą architekturę i to, co sprawiło, że system był tak skuteczny i potężny zarówno dla twórców oprogramowania, jak i użytkowników Internetu, którzy chcieli bardziej przydatnych i funkcjonalnych aplikacji internetowych.

Jeśli spojrzysz na moją kiepską próbę rysowania powyżej, zobaczysz przybliżoną reprezentację przepływu programu Java. Zasadniczo programiści Java piszą aplikację. Skupiam się na apletach Java, ponieważ chodzi o aplikacje internetowe - lokalne aplikacje Java to zupełnie inna bestia z ich własnymi wyjątkowymi względami.

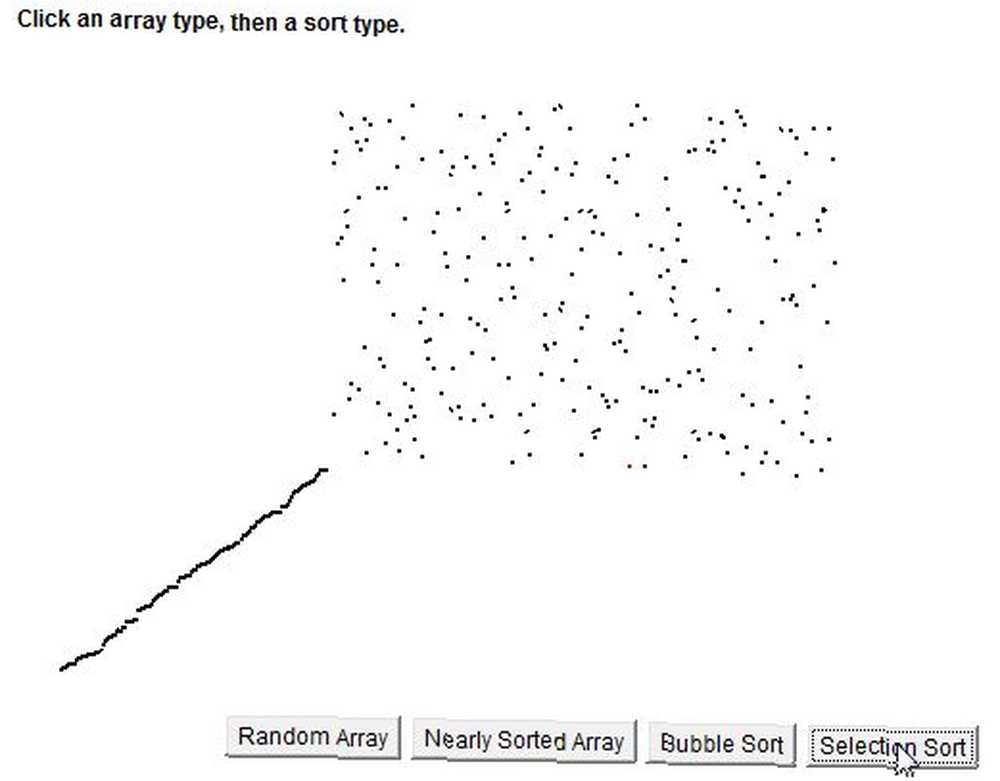

Programiści tworzą kod apletów Java, który można osadzić na dowolnej stronie internetowej. Niezależnie od tego, czy korzystasz z systemu Ubuntu, Mac, czy Windows, po uruchomieniu tego apletu z określoną wersją przeglądarki aplet próbuje uruchomić się w jego “piaskownica” znany jako Java Runtime Environment lub Java Machine. Znalazłem kilka fajnych, prostych przykładów działania apletów Java, stworzonych przez Josepha Bergina z Uniwersytetu Pace w 1996 roku.

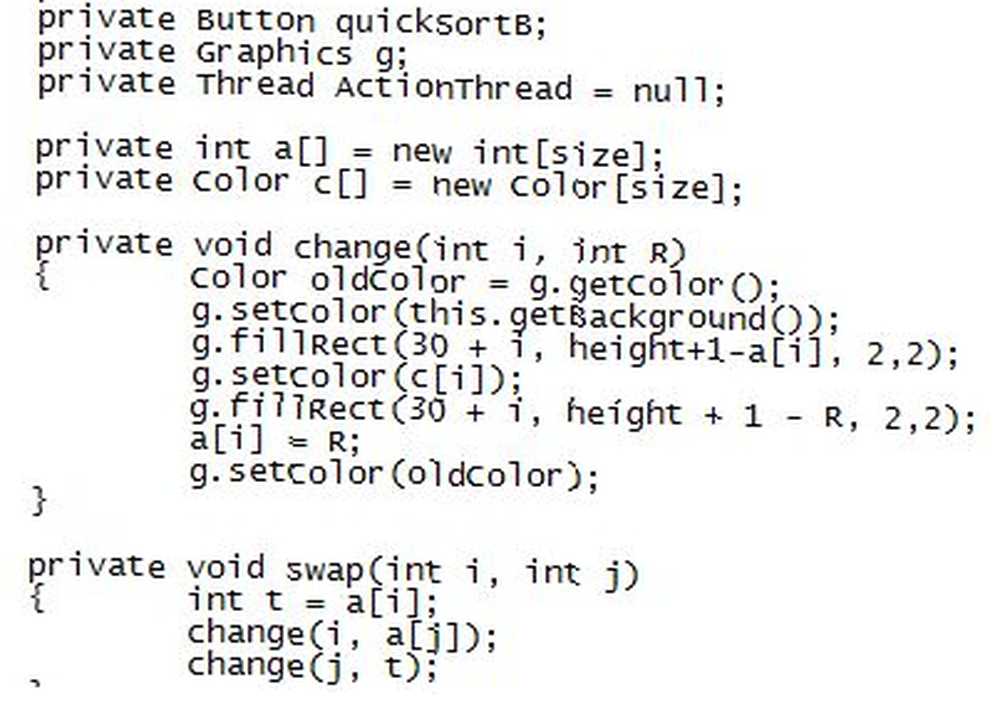

Jak widać, ta prosta aplikacja akceptuje dane wejściowe użytkownika i odpowiada na te dane, sortując losowe punkty w wybrany sposób. Ta aplikacja akceptuje kod Java i konwertuje go na kod odczytywalny maszynowo, odpowiedni dla tego konkretnego systemu operacyjnego, dzięki czemu mysz, wyświetlacz i inne funkcje systemowe działają poprawnie z tą aplikacją.

Jak widać z jego kodu tła, Java jest językiem zorientowanym obiektowo, a klasy i obiekty są wspólne dla wszystkich programistów Java. Na tym polega piękno programowania Java - platforma, dla której piszesz, nie ma znaczenia, ponieważ wszyscy mówią tym samym językiem.

Java jest teraz platformą uruchomieniową aplikacji, która staje się coraz bardziej akceptowana i “standard” na całym świecie i jest to jeden z najpopularniejszych języków programowania wybranych do tworzenia aplikacji internetowych. W dowolnym momencie możesz zainstalować najnowszą wersję JRE dla swojego systemu operacyjnego.

Obawy dotyczące bezpieczeństwa i dlaczego warto czuć się bezpiecznie

Cały układ Java został opracowany z myślą o bezpieczeństwie użytkowników. Programiści firmy Sun chcieli zbudować środowisko JRE i język w taki sposób, że choć nie jest to niemożliwe do zhakowania, będzie znacznie trudniejsze. W ostatnich latach wszyscy słyszeliśmy o koszmarnych kontach wirusów ActiveX i tym podobnych, ale Java pozostaje na szczycie listy w większości firm i środowisk korporacyjnych jako jedna z najbezpieczniejszych metod uruchamiania aplikacji internetowych w przeglądarce. Większość korporacji pozostawia włączoną Javę w swoich przeglądarkach, a większość komputerów klienckich jest zainstalowana z najnowszą wersją środowiska JRE.

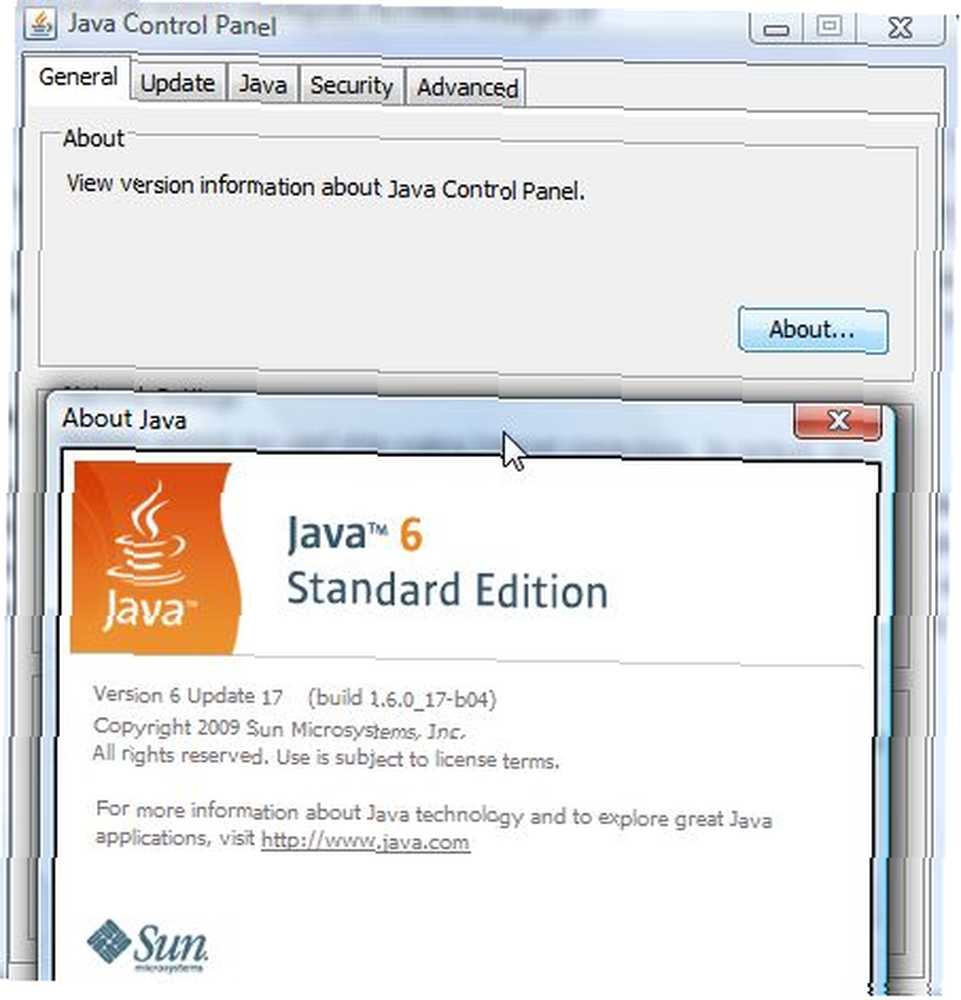

Po uruchomieniu apletu Java lub po prostu zainstalowaniu środowiska JRE na pasku zadań pojawi się ikona Java. Gdy to zobaczysz, wiesz, że masz zainstalowaną Javę. Aby sprawdzić wersję, kliknij prawym przyciskiem myszy, otwórz Panel sterowania i wybierz “O… ”

To środowisko wykonawcze lub “piaskownica” chroni komputer przed złośliwym kodem, po prostu przez sposób, w jaki funkcjonalność została opracowana, a język ustrukturyzowany. Niektóre względy bezpieczeństwa, na których możesz polegać, gdy zezwalasz na obsługę Javy w przeglądarce i instalowanie środowiska JRE w systemie, są następujące.

- Java ma publiczne metody, z których mogą korzystać programiści, ale te typowe metody są sprawdzane pod kątem bezpieczeństwa, aby upewnić się, że nie są niewłaściwie używane przez aplikację. Oznacza to, że dostęp do wielu obiektów (takich jak obiekt File) ma pewien “punkt kontroli bezpieczeństwa” przetwarzać, zanim jakakolwiek aplikacja będzie mogła uzyskać dostęp do tej publicznej metody w bibliotece Java.

- Java jest brana pod uwagę “typ bezpieczny,” co oznacza, że typy zmiennych kompilacji i środowiska wykonawczego są kompatybilne - weryfikowane podczas kompilacji lub środowiska wykonawczego. Blokuje to złośliwy kod, który próbuje obejść zabezpieczenia kontroli dostępu “odlew” przedmioty Wszystko to oznacza, że Java usunęła zdolność innej całej klasy złośliwego oprogramowania i oprogramowania wirusowego do powodowania problemów.

- Programiści deklarują metody jako “finał,” co oznacza, że aplikacje zewnętrzne (takie jak złośliwe oprogramowanie) nie mogą przesłonić metod - dla obiektu wywoływana jest tylko faktycznie zadeklarowana metoda. Kolejny błąd bezpieczeństwa uszczelniony przez Javę.

- Wreszcie, mimo że wielu deweloperów jest cierniem, Java nie zezwala na wskaźniki jako typ danych. Chociaż oznacza to, że programiści muszą opracować inne sposoby wykonywania zadań, w których używaliby wskaźników, oznacza to również, że wskaźnikami tablicowymi nie można manipulować - ani programiści nie mogą przypadkowo przekroczyć długości tablicy z błędnym kodem. Złośliwe aplikacje nie mogą korzystać z arytmetyki wskaźników, aby uzyskać dostęp do wskaźników obiektów systemowych, ponieważ nie ma wskaźnika do manipulacji.

- Java ma swoją własną “zbieranie śmieci” w celu odzyskania pamięci, blokując w ten sposób zdolność złośliwego kodu do alokacji pamięci w jednym celu, cofnij alokację, a następnie wykorzystaj ją (z nowym wskaźnikiem) do szkodliwych celów. Ponownie - z tego powodu cała klasa złośliwego kodu jest blokowana.

Jeśli nie jesteś programistą, wszystkie powyższe informacje powinny po prostu zapewnić cię, że podejście Java do uruchamiania aplikacji internetowych jest jednym z najbezpieczniejszych dostępnych. Możesz czuć się całkiem pewnie, uruchamiając środowisko JRE w swoim systemie i uruchamiając aplety Java.

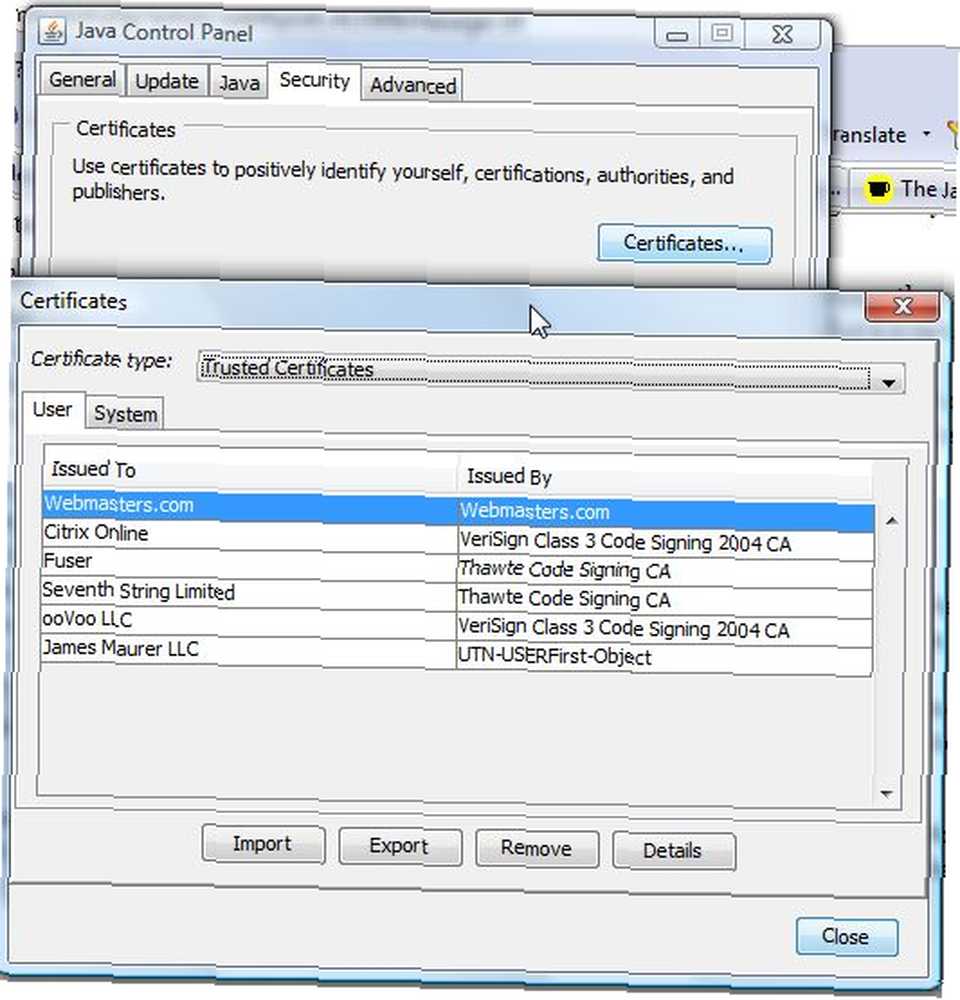

Kolejną rzeczą, którą należy zrozumieć podczas uruchamiania apletów Java, jest pytanie, czy chcesz podać aplet “zaufany certyfikat.” Przyjmuj ostrożnie te żądania, ponieważ gdy to zrobisz, kod Java może działać nieco poza swoim normalnym apletem “piaskownica.” Aby uzyskać dostęp do zaufanych certyfikatów, otwórz Panel sterowania Java i kliknij kartę zabezpieczeń, a następnie kliknij “Certyfikaty… ”

Niepodpisane aplety mogą nawiązywać połączenia sieciowe tylko z powrotem do swojego hosta, wyświetlać dokumenty sieciowe, wywoływać tylko metody publiczne (patrz wyżej wymieniona korzyść bezpieczeństwa) i mogą odczytywać właściwości systemu. Podpisany Z drugiej strony aplety mogą uzyskiwać dostęp do lokalnego systemu plików, plików, schowka i drukarek oraz mogą uzyskiwać dostęp do innych zdalnych serwerów i wiele więcej. Mimo to fakt, że użytkownik (ty) musi wyraźnie udzielić takiego pozwolenia, jest miłym zabezpieczeniem. Rozpoznałem każdą aplikację na mojej liście - nic nie jest dodawane automatycznie.

Czy jesteś programistą Java? Jakie jest Twoje zdanie na temat funkcjonalności i bezpieczeństwa apletów Java? Jeśli jesteś zwykłym użytkownikiem Internetu, a nie programistą, czy uważasz, że proces uruchamiania apletów Java jest wystarczająco łatwy do zrozumienia? Podziel się swoimi przemyśleniami w sekcji komentarzy poniżej.