Gabriel Brooks

0

2776

473

ISIS; JEST; ISIL; Daesh: nie ma znaczenia, jak nazywacie grupę ekstremistyczną - dzięki kampanii terroru prasa została zmuszona do znacznego pokrycia swoich ataków. Być może dlatego tak wielu z nas jest zadowolonych z własnej prywatności Dlaczego Amerykanie zrezygnowali z prywatności? Dlaczego Amerykanie zrezygnowali z prywatności? Niedawne badanie przeprowadzone przez Annenberg School for Communication na Uniwersytecie Pensylwanii wykazało, że Amerykanie są poddani rezygnacji z danych. Dlaczego tak jest i wpływa to nie tylko na Amerykanów? .

Ale hakerzy, Anonimowi, twierdzą, że już zaczęli atakować strony ISIS, i tym samym ostrzegają wielu, że terroryści nie są wyłącznie grupą naziemną; mają obecność online. Czemu? Jak są zwalczani? I czy to na ciebie wpłynie?

Jak ISIS korzysta z Internetu?

Istnieje wiele nieporozumień na temat celów ISIS. Pomimo twierdzenia, że reprezentuje “Państwo Islamskie,” wielokrotnie podejmowano wysiłki, aby oddzielić działania tych dżihadystów od religii pokojowej. “ISIL nie jest „islamski”. Żadna religia nie akceptuje zabijania niewinnych, a zdecydowana większość ofiar ISIL to muzułmanie,” Prezydent Barack Obama potwierdził. “ISIL jest organizacją terrorystyczną, czystą i prostą, i nie ma innej wizji niż rzeź wszystkich, którzy staną jej na drodze.”

Dokładnie tak się spotykają, ale jak ich propaganda chętnie wskazuje, to cała ich interpretacja “metodologia prorocza.” Wszystkie główne religie mają swoich ekstremistów. I właśnie do tego ISIS przede wszystkim korzysta z Internetu: do wzbudzania strachu i nienawiści oraz do dalszej indoktrynacji. Jest to przecież idealna metoda masowego rozpowszechniania.

Gdy na przykład szejk Abu Muhammad al-Adnani, rzecznik grupy, wezwał wyznawców do znalezienia niewiernych i “rozwal mu głowę kamieniem lub zabij go nożem,” było zgłaszane z każdego ważnego punktu informacyjnego.

W szczególności media społecznościowe odegrały rolę w rozpowszechnianiu ideologii, otaczając wrażliwą młodzież w szczególności bogactwem propagandy i przyciągając około 3400 ludzi z Zachodu do Syrii i Iraku. Jen Psaki, dyrektor ds. Komunikacji w Białym Domu, przyznała, że Departament Stanu USA musi codziennie walczyć z około 90 000 powiązanych tweetów.

Z pewnością Twitter jest dużym problemem, jeśli chodzi o promowanie programów terrorystycznych; podczas gdy Facebook aktywnie usuwa wszelkie sympatyzujące posty i strony, Brookings Institute stwierdził, że od września do grudnia 2014 r, “co najmniej 46 000 kont na Twitterze było używanych przez zwolenników ISIS, chociaż nie wszystkie z nich były jednocześnie aktywne” - przed wyjaśnieniem tej liczby jest ostrożnym szacunkiem.

Twitter podejmuje jednak dalsze działania, a ich zasady to potwierdzają “Użytkownicy nie mogą grozić przemocą ani promować przemocy, w tym grozić ani promować terroryzmu.” Niemniej jednak część problemu polega na zdefiniowaniu tego, co stanowi propagandę po prostu wyrażając poglądy polityczne / religijne. Materiał obraźliwy oczywiście znika, ale ekstremiści wykorzystują wiarę sieci w wolność wypowiedzi.

Jak anonimowy się broni

Nie jesteśmy twoją osobistą armią. Ale będziemy stać i walczyć! pic.twitter.com/UAv9rE9QXk

- Anonimowy (@GroupAnon) 27 lutego 2016 r

Najbardziej znane Anonimowe wypowiedziały wojnę ISIS. Jeśli nie znasz hakerów 4 najlepsze grupy hakerów i czego chcą 4 najlepsze grupy hakerów i czego chcą Łatwo jest myśleć o grupach hakerów jako o romantycznych rewolucjonistach na zapleczu. Ale kim oni naprawdę są? Co oni reprezentują i jakie ataki przeprowadzili w przeszłości? , były anonimowy członek, wyjaśnia Hector Monsegur, “Wszyscy moglibyśmy pracować razem jako tłum - zjednoczeni. Moglibyśmy powstać i walczyć z uciskiem. To było niesamowite. W końcu zobaczyłem, że jestem w stanie zrobić coś, co przyczyniło się do społeczeństwa.”

Skupili się na ISIS, który wyszedł na jaw po tragicznych atakach w 2015 r. W Paryżu, zarówno w styczniu, kiedy celowano w biura Charle Hebdo, jak i ostatnio, gdy terroryści uderzyli w siedem miejsc, w tym w salę koncertową Bataclan.

W tygodniu następującym po listopadowych strzelaninach Anonymous twierdzi, że usunął 25 000 kont ISIS na Twitterze i ponad 2 500 powiązanych stron, w tym stron rekrutacyjnych. Obecnie celem jest zidentyfikowanie i zamknięcie dowolnej internetowej twarzy ekstremistów, aby ograniczyć ich rozgłos i kanały do indoktrynacji.

“[Anonimowi] próbują po prostu zrezygnować z możliwości rozmowy z publicznością. Myślę, że to miało przyzwoity efekt,” Gregg Housh, wybitny członek Anonimowy, powiedział. “Myślę, że zamknięcie kanałów, aby porozmawiać z wrażliwą młodzieżą na całym świecie, jest mądrym posunięciem. To zdecydowanie tworzy dla nich więcej pracy. Gdyby tylko kilka dzieci się nie złapało, byłbym szczęśliwy.”

Konta o wysokim profilu z ekstremalnymi programami są usuwane przez samego Twittera, ale często pojawiają się ponownie pod nową postacią. Oznacza to jednak ogromną utratę obserwujących.

W konsekwencji ISIS zaczęło przenosić wiele swoich operacji online do Ciemnej sieci. Podróż do ukrytej sieci: Przewodnik dla nowych naukowców Podróż do ukrytej sieci: Przewodnik dla nowych naukowców Ten podręcznik zabierze Cię w podróż wiele poziomów głębokiej sieci: bazy danych i informacje dostępne w czasopismach akademickich. Wreszcie dotrzemy do bram Tor. , część Deep Web, która jest dostępna za pośrednictwem sieci Onion Jak znaleźć aktywne witryny .Onion Dark (i dlaczego warto) Jak znaleźć aktywne witryny .Onion Dark (i dlaczego warto) Dark Web, częściowo składa się z witryn .onion, hostowanych w sieci Tor. Jak je znaleźć i gdzie iść? Śledź mnie… jak Tor, ukrywając tożsamość osób, które go używają. Jak utworzyć witrynę Tor z ukrytymi usługami, aby skonfigurować anonimową stronę internetową lub serwer. Jak utworzyć witrynę Tor z ukrytymi usługami, aby skonfigurować anonimową stronę internetową lub serwer. Tor jest anonimowy, bezpieczna sieć, która umożliwia każdemu dostęp do stron internetowych z anonimowością. Ludzie zwykle używają Tora, aby uzyskać dostęp do normalnych stron internetowych, ale nie muszą. Jeśli chcesz skonfigurować własne…. Oto nielegalne transakcje handlu narkotykami, bronią i danymi skradzionymi w wyniku oszustwa. Oto, ile Twoja tożsamość mogłaby być warta w ciemnej sieci Oto, ile Twoja tożsamość mogłaby być warta w ciemnej sieci To niewygodne myśleć o sobie jak o towarze, ale wszystkie twoje dane osobowe, od nazwiska i adresu po dane konta bankowego, są warte czegoś dla przestępców internetowych. Ile jesteś wart? .

Dzięki propagandzie ISIS dostępnej głównie za pośrednictwem tej ukrytej sieci, tylko ci znający się na technologii i wystarczająco zainwestowani będą mogli ją znaleźć. Ogranicza liczbę osób, które mogą znaleźć informacje i przekonać się do tej przyczyny.

To nie powstrzymało Ghost Sec, hakerskiej kolekcji związanej z Anonimowym, zdejmującej jedną stronę ISIS i zastępującej ją reklamą firmy farmaceutycznej, której towarzyszy komunikat: “Popraw swój spokój. Zbyt wielu ludzi interesuje się tym materiałem ISIS. Proszę spojrzeć na tę uroczą reklamę, abyśmy mogli ulepszyć naszą infrastrukturę, aby zapewnić treści ISIS, których wszyscy tak desperacko pragną.”

Jak to na ciebie wpływa?

Do mediów obejmujących nas w tym tygodniu: Kanały telegramu to transmisje publiczne. Są przeciwieństwem prywatnych czatów. Proszę nie mieszać tych dwóch.

- Pavel Durov (@durov) 19 listopada 2015

Nasza polityka jest prosta: prywatność jest najważniejsza. Kanały publiczne nie mają jednak nic wspólnego z prywatnością. Kanały publiczne ISIS zostaną zablokowane.

- Pavel Durov (@durov) 19 listopada 2015

Nawet jeśli nie jesteś indoktrynowany - ani twoja rodzina, ani przyjaciele - nadal możesz mieć wpływ nie tylko działań internetowych ISIS, ale także wojny z nimi.

Telegram, usługa przesyłania wiadomości z silnym szyfrowaniem Telegram stanowi bezpieczną i szybko rozwijającą się alternatywę dla WhatsApp Telegram stanowi bezpieczną i szybko rozwijającą się alternatywę dla WhatsApp, również pracuje nad powstrzymaniem działalności ISIS. “Kanały telegramów są transmisjami publicznymi. Są przeciwieństwem prywatnych czatów,” ich CEO, Pavel Durov napisał na Twitterze. “Nasza polityka jest prosta: prywatność jest najważniejsza. Kanały publiczne nie mają jednak nic wspólnego z prywatnością. Kanały publiczne ISIS zostaną zablokowane.”

(Zasadniczo oznacza to mniej propagandy, ale grupa może nadal organizować się za pomocą SMS-ów).

Mimo tych twierdzeń szyfrowanie pozostaje politycznym polem walki. Wystarczy spojrzeć na toczące się bitwy między bezpiecznymi iMessages firmy Apple a trudną sytuacją NSA “drzwi wejściowe” dostęp do jutrzejszego nadzoru: cztery technologie, które NSA wykorzysta, aby szpiegować na ciebie - wkrótce jutrzejszy nadzór: cztery technologie, które NSA użyje, aby cię szpiegować - wkrótce nadzór będzie zawsze na najwyższym poziomie technologicznym. Oto cztery technologie, które zostaną wykorzystane do naruszenia prywatności w ciągu najbliższych kilku lat. do danych. Kanclerz Wielkiej Brytanii George Osborne ostrzegł, że nasza infrastruktura będzie kolejnym celem ISIS: “Jeśli nasze dostawy energii elektrycznej, nasza kontrola ruchu lotniczego lub nasze szpitale zostały skutecznie zaatakowane online, wpływ można zmierzyć nie tylko pod względem szkód ekonomicznych, ale także ofiar śmiertelnych.”

Jest to tego rodzaju retoryka, która zaowocowała Kartą Snooper w Wielkiej Brytanii. Jak brytyjska „Karta Snooperów” może wpłynąć na Ciebie Jak Brytyjska „Karta Snooperów” może wpłynąć na Ciebie Premier Wielkiej Brytanii David Cameron zamierza wskrzesić „Kartę Snoopera”, prywatność -brakowanie zestawu nowych środków w celu umożliwienia lepszego monitorowania komunikacji przez służby bezpieczeństwa. Czy można to zatrzymać? ; reakcja jelita przeciw ekstremistom, lub, można by argumentować, wykorzystanie terroryzmu jako kozła ofiarnego dla większej inwigilacji publicznej.

I chociaż Anonimowy działa altruistycznie, pojawiły się zarzuty, że niewinne strony i profile zostały błędnie połączone z ISIS. Anonimowi twierdzą, że oskarżenia były wynikiem wiarygodnych informacji wywiadowczych. Problem polega na tym, że w przypadku kolektywu złożonego z anonimowych hakerów międzynarodowych ich procesy weryfikacyjne muszą być jednolite i w pełni przestrzegane.

“W niektórych przypadkach mogą być sympatykami lub zwolennikami, którzy ponownie publikują przerażające okazy,” mówi anonimowy członek, który najwyraźniej prowadzi konto Operacja: Paryż na Twitterze. “Gwarantujemy, że nie składamy fałszywych oskarżeń w stosunku do tych, którzy nie są zaangażowani.”

Jednak jest bardzo mało prawdopodobne, że będziesz atakowany przez Anonimowego. Istnieją jednak poważne konsekwencje: weźmy na przykład publiczne przeprosiny działacza afiliowanego przez Anonimowego, który upublicznił nazwisko i adres niewinnego mężczyzny. Mężczyzna otrzymał wówczas groźby śmierci.

Przypomina, że hakerzy nie są nieomylni i że nie należy tego lekceważyć.

Czy jest coś, co możesz zrobić??

Osoby w #Anonymous mają bardzo różne poglądy polityczne i ideologiczne. Cipka liberałowie, religijne orzechy, euforyczni ateiści, mamy to wszystko.

- Anonimowy (@GroupAnon) 26 lutego 2016 r

Niektórzy członkowie Anonimowi zalecili udoskonalenie umiejętności hakerskich, ale istnieje wiele prostszych sposobów, aby pomóc.

“Tak naprawdę nie musisz mieć żadnych umiejętności hakerskich i nie musisz łamać prawa, aby coś tutaj zrobić,” Gregg Housh błaga. “Znajdź ISIS rozmawiające online, a następnie powiedz o tym komuś. A najlepsze jest to, że ISIS stara się być w dobrym towarzystwie i rekrutować, więc to nie tak, że się ukrywają.”

Czy wspierasz Anonimowy? Czy jesteś sceptyczny wobec hakerów? Jak myślisz, co jest najlepszym sposobem na walkę z ekstremizmem online ?

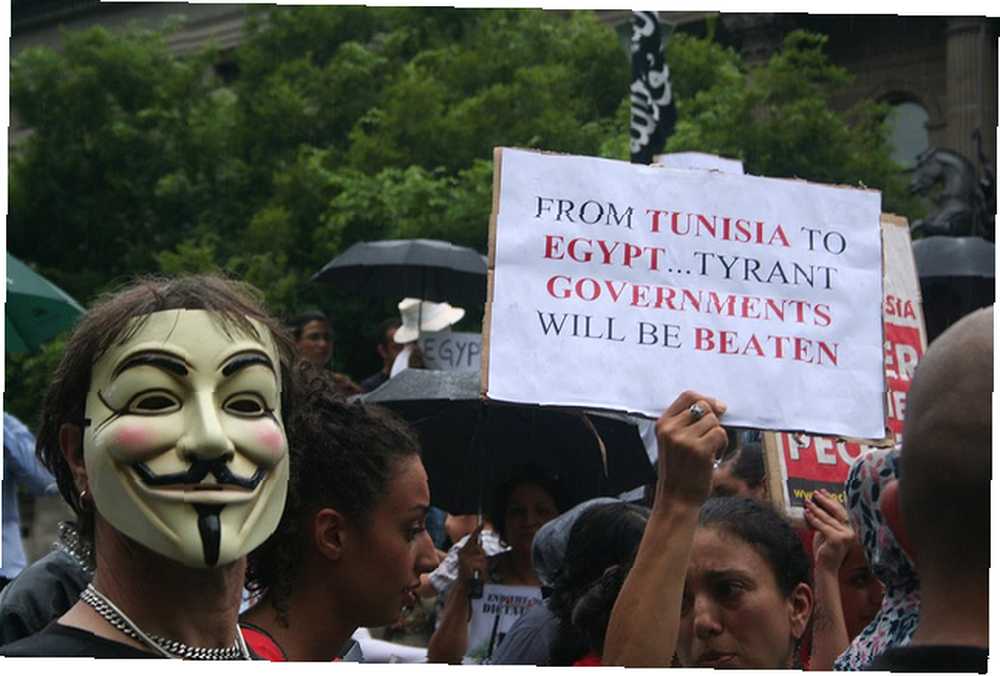

Kredyty obrazkowe: Anonimowe wsparcie powstania Egiptu przez Takvera.

Kredyty graficzne: Włamywacz do hakerów przez Peerayota za pośrednictwem Shutterstock