Owen Little

0

3546

312

Wszyscy użytkownicy urządzeń z Androidem powinni wiedzieć, że Twoje prywatne informacje nie są traktowane jako prywatne. Na przykład dokonanie zakupu aplikacji może ujawnić deweloperom osobiste dane kontaktowe, w tym imię i nazwisko, adres fizyczny i adres e-mail. Kolejna poważna klęska miała miejsce, gdy Path Inc. zaczęła usuwać dane kontaktowe z telefonów użytkowników. W odpowiedzi na te naruszenia prywatności niektórzy ustawodawcy ogłosili plany prawne: kalifornijski prokurator generalny Kamala Harris niedawno ogłosił porozumienie z głównymi firmami technologicznymi w celu poprawy standardów prywatności użytkowników, szczególnie w przypadku telefonów.

Wszyscy użytkownicy urządzeń z Androidem powinni wiedzieć, że Twoje prywatne informacje nie są traktowane jako prywatne. Na przykład dokonanie zakupu aplikacji może ujawnić deweloperom osobiste dane kontaktowe, w tym imię i nazwisko, adres fizyczny i adres e-mail. Kolejna poważna klęska miała miejsce, gdy Path Inc. zaczęła usuwać dane kontaktowe z telefonów użytkowników. W odpowiedzi na te naruszenia prywatności niektórzy ustawodawcy ogłosili plany prawne: kalifornijski prokurator generalny Kamala Harris niedawno ogłosił porozumienie z głównymi firmami technologicznymi w celu poprawy standardów prywatności użytkowników, szczególnie w przypadku telefonów.

Jednak obecnie niewielu użytkowników wie o potencjalnych obawach dotyczących bezpieczeństwa i prywatności. Niewielu nawet zna różnicę między środkami bezpieczeństwa Androida i iOS. Na przykład zabezpieczenia systemu operacyjnego Android różnią się od jednego systemu iPhone poważny Uwaga: Apple stosuje bardzo rygorystyczne wytyczne kontroli jakości aplikacji, podczas gdy Android pozwala na szerszą gamę oprogramowania. Żądanie aplikacji na Androida “pozwolenie” od użytkowników, aby uzyskać dostęp do poufnych danych. Niestety Google nie wyjaśnia w pełni potencjalnych zagrożeń bezpieczeństwa, jakie niektóre uprawnienia stwarzają użytkownikom. Czego nie wiemy mogą skrzywdzi nas, szczególnie gdy instalujemy aplikacje z ciemnych, nijakich regionów Internetu.

W tym artykule wyjaśniono, jak siedem potencjalnie śmiertelnie uprawnienia aplikacji mogą cię skrzywdzić i jak najlepiej uniknąć takich katastrofalnych instalacji.

Co to jest pozwolenie?

Chris Hoffman szczegółowo wyjaśnił, jakie uprawnienia do aplikacji Jak działają uprawnienia do aplikacji na Androida i dlaczego warto dbać o to, jak działają uprawnienia do aplikacji na Androida i dlaczego warto o to dbać Android zmusza aplikacje do deklarowania wymaganych uprawnień podczas ich instalowania. Możesz chronić swoją prywatność, bezpieczeństwo i rachunki za telefon komórkowy, zwracając uwagę na uprawnienia podczas instalowania aplikacji - chociaż wielu użytkowników… są - uprawnienia zezwalają aplikacjom na dostęp do funkcji sprzętowych telefonu, takich jak aparat, lub danych osobowych użytkownika . Zróżnicowany charakter tego systemu pozwala na dużą różnorodność niesamowitego oprogramowania. Aby aplikacje takie jak Google Now działały poprawnie, muszą mieć dostęp do ogromnych ilości danych, a także do GPS i składników danych telefonu. Większość aplikacji żąda tych danych bez złych zamiarów. Jednak rosnąca liczba złośliwych aplikacji może korzystać z tych uprawnień w śmiertelnej zgodzie.

Przedostatnie źródło uprawnień dla Androida znajdziesz w obszernym przewodniku użytkownika AndroidForums.com Alostpacket. Innym przydatnym źródłem jest analiza dwudziestu najlepszych aplikacji na Androida i ich wymaganych uprawnień przez Matthew Pettitta. Obie te prace znacznie przyczyniły się do powstania tego artykułu.

Uprawnienia

# 1 Uwierzytelnij konta: Pozwala to aplikacji na “uwierzytelniać” poufne informacje, takie jak hasła. To, co czyni go wyjątkowo niebezpiecznym, polega na tym, że nieuczciwa aplikacja z tą funkcją może wyłudzić hasło użytkownika za pomocą oszustwa. Zdecydowana większość tego rodzaju aplikacji pochodzi od dużych programistów, takich jak Facebook, Twitter i Google. Jednak ze względu na możliwość wyrządzenia krzywdy, spójrz bardzo ostrożnie w aplikacjach, którym udzielasz uprawnień.

# 2 Odczytaj poufne dane dziennika: To uprawnienie pozwala aplikacji na dostęp do plików dziennika telefonu. Na przykład skandal CarrierIQ Co to jest Carrier IQ i skąd mam wiedzieć, czy go mam? Co to jest IQ przewoźnika i skąd mam wiedzieć, czy go posiadam? Carrier IQ pojawił się w naszym życiu kilka tygodni temu wraz z filmem autorstwa badacza bezpieczeństwa Trevora Eckharta, który znalazł ukryte aplikacje działające na jego urządzeniu HTC. Od tego czasu narastają spekulacje i panika… aplikacja używana w większości telefonów potajemnie wysyłała pliki dziennika telefonu do dewelopera. Okazało się jednak, że aplikacja odesłała dzienniki zawierające naciśnięcia klawiszy, co oznacza, że hasła i loginy były zawarte w tym pliku. Chociaż firma CarrierIQ utrzymywała, że logi te nie były wykorzystywane złośliwie (coś, co musimy wziąć na ich słowo), nie mamy pojęcia, jak bezpiecznie przechowują te dane. Zasadniczo pliki dziennika mogą zawierać niezwykle wrażliwe informacje.

# 3 Przeczytaj kontakty: Czytaj kontakty pozwala aplikacji na odczyt wszystkich twoich kontaktów. Często aplikacje podobne do złośliwego oprogramowania będą próbowały wykorzystywać nieostrożnych użytkowników w sposób pośredni. Na przykład po udzieleniu fałszywej aplikacji tego uprawnienia otrzymałem wiadomość e-mail z załączonymi plikami od znajomego, z którym często koresponduję. Załączone pliki były rodzajem złośliwego oprogramowania. E-mail został sfałszowany!

# 4 Zapisz bezpieczne ustawienia: Pozwala aplikacji na odczyt i zapis ustawień systemowych. Nigdy wcześniej nie widziałem, aby aplikacja prosiła o to uprawnienie, i jestem prawie pewien, że Google mocno sprawdza aplikacje korzystające z tej funkcji. Jednak z pewnością istnieje nieuczciwe oprogramowanie z tą zdolnością. Dla osób z zrootowanymi telefonami należy unikać aplikacji, które proszą o to pozwolenie, ponieważ mają one chorobę zakaźną. Możliwe, że mają elektroniczny analog.

# 5 Przetwarzaj połączenia wychodzące: Powinna należeć możliwość monitorowania szczegółów połączeń wychodzących, takich jak numery telefonów i inne informacje kontaktowe wyłącznie do aplikacji VOIP. Programy wysyłające takie żądania, a nie zajmujące się wyraźnie w przypadku połączeń wychodzących lub przychodzących są „nadmiernie dozwolone”.

# 6 Wyślij SMS: Należy zachować ostrożność, przyznając aplikacjom dostęp do wysyłania wiadomości SMS lub MMS. Istnieje wiele firm, które mogą naliczać opłaty za poszczególne SMS-y - oczywiście otrzymasz rachunek za korzystanie z takich usług. O ile aplikacja nie wymaga dostępu do wiadomości SMS, to zezwolenie nie powinno być dozwolone.

# 7 Czytaj strumień społecznościowy: Od ostatniego boomu w mediach społecznościowych i oczywistych obaw związanych z prywatnością Google wprowadziło zezwolenie, które pozwala aplikacjom na czytanie informacji zebranych z twoich kanałów społecznościowych. Biorąc pod uwagę ogromną liczbę danych osobowych tworzonych za pośrednictwem sieci społecznościowych, niewłaściwa aplikacja może z tego skorzystać. Na przykład wiele pytań bezpieczeństwa przeciętnego użytkownika można odebrać z kanału społecznościowego.

Jak wchodzić w interakcje z uprawnieniami

Kilka prostych wskazówek pozwalających uniknąć potencjalnych problemów:

- Upewnij się, że instalujesz aplikacje z zaufanych źródeł. Nawet aplikacje w Sklepie Play mogą potencjalnie posiadać właściwości podobne do złośliwego oprogramowania. W szczególności, przeczytaj recenzje aplikacji i sprawdź programistę w Google, aby upewnić się, że mają czystą reputację.

- Uniknąć instalacja aplikacje żądające nadmiernych uprawnień. Na przykład, jeśli gra polegająca na strzelaniu do nieszczęśliwych pierzastych stworzeń w ceglane ściany kiedykolwiek próbuje uzyskać dostęp do listy kontaktów, powinieneś podważyć ich motywację. Aby sprawdzić uprawnienia aplikacji przed są zainstalowane, przejdź do strony Sklep Play aplikacji. The Uprawnienia karta jest widoczna tuż pod banerem aplikacji.

- Usuń aplikacje, które nie mają uzasadnionego usprawiedliwienia dla żądania określonych uprawnień - znanych również jako nadmiernie uprzywilejowany aplikacje. Możesz zidentyfikować błędne aplikacje za pomocą oprogramowania takiego jak Eksplorator uprawnień, który może przeglądać aplikacje na twoim urządzeniu, filtrowane według uprawnień. Alternatywą jest przesłanie aplikacji do Stowaway, która przeprowadza analizę, czy aplikacja żąda zbyt wielu swobód z danymi. Jednak Stowaway może stanowić problem dla użytkowników, którzy nie znają zarządzania plikami APK, plikiem wykonywalnym Androida. Matt Smith napisał świetny artykuł na temat alternatywnego oprogramowania, znanego jako Brak uprawnień, który ilustruje, jak wygląda nadmiernie uprzywilejowana aplikacja. Inną opcją jest aSpotCat. Jeśli masz dostęp do konta root, istnieje aplikacja Odmowa uprawnień.

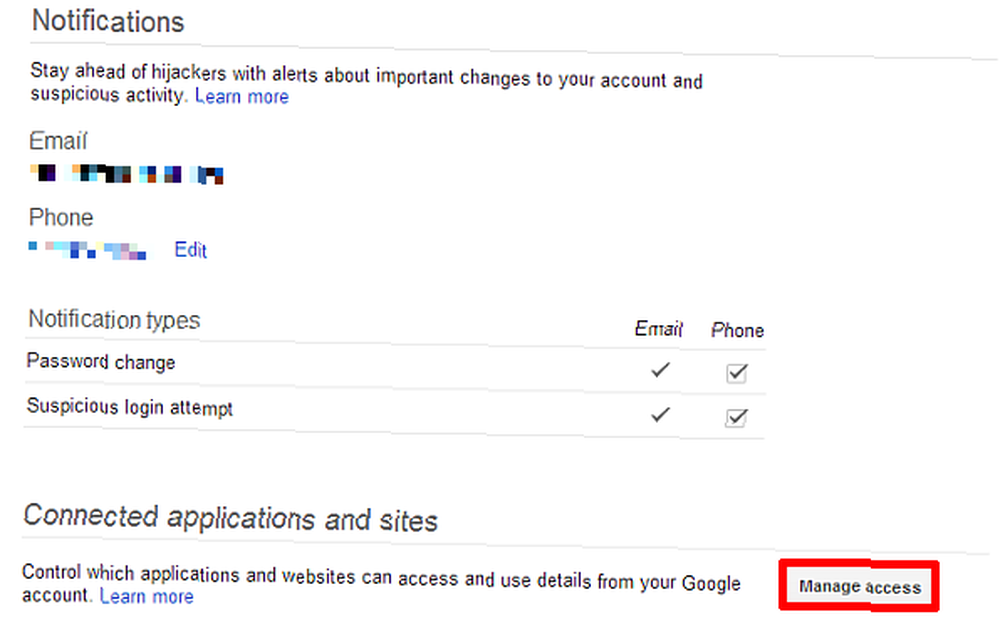

- Wejdź na stronę konta Google, aby zobaczyć, do jakich aplikacji masz dostęp do konta. Usuń te, których nie rozpoznajesz - należy jednak zachować dyskrecję w tym obszarze, ponieważ może to spowodować, że niektóre aplikacje przestaną działać. Aby się tam dostać, po prostu przewiń na dół strony kont i kliknij Zarządzaj dostępem. Następnie możesz odwołać dostęp do dowolnej aplikacji z dowolnej platformy.

Wniosek

Kiedy atakowało mnie złośliwe oprogramowanie, hakerzy znali mój adres e-mail, adresy e-mail moich znajomych i częstotliwość, z jaką się z nimi kontaktowałem. To znacznie zwiększyło ich szanse na skuteczne wyłudzenie hasła do mojego konta lub zainstalowanie okropnego wirusa na moim telefonie. Moja ignorancja mogła wyrządzić wielką krzywdę.

W ślad za prywatnością i bezpieczeństwem użytkowników katastrofy powinniśmy wszystko skup się na dokładnie tym, co nasze telefony mogą robić z naszymi prywatnymi informacjami Co to jest Stalkerware i jak wpływa na telefony z Androidem? Co to jest Stalkerware i jak wpływa na telefony z systemem Android? W telefonie można potajemnie instalować złośliwe oprogramowanie śledzące o nazwie stalkerware. Oto, czego musisz szukać i unikać. . Biorąc pod uwagę możliwość skoordynowanych ataków hakerów wykorzystujących informacje zebrane z nadmiernie uprzywilejowanych aplikacji, potrzeba zwiększonej czujności użytkownika nigdy nie była większa. I jak zawsze od zawsze, wiedza jest najlepszą ochroną przed wyzyskiem.

Kredyty obrazkowe: Pergamin przez MorgueFile.com; Robot za pośrednictwem MorgueFile.com; Zatrzymaj się za pośrednictwem MorgueFile.com