Harry James

0

5335

623

Ostatnim razem pokazałem Ci, jak próbować uwolnić się z ciasnego uścisku Jak usunąć swoje dane z Google i spróbować odzyskać część swojej prywatności Jak wyczyścić swoje dane z Google i spróbować odzyskać część swojej prywatności Wymazując wszystkie ślady z sieci nie jest łatwo, ale po przeczytaniu Dragnet Nation autorstwa Julii Angwin możesz po prostu spróbować. Czas przestać dobrowolnie rezygnować z prywatności. to jest Google. Tym razem zamierzam omówić szeroki zakres tematów i zaoferować porady, które wybrałem podczas moich podróży online, od przemawiania do kompetentnych kolegów i przyjaciół. Mamy nadzieję, że znajdziesz tutaj coś, co łączy się z Tobą i pozwala zwiększyć bezpieczeństwo Twojego czasu w Internecie.

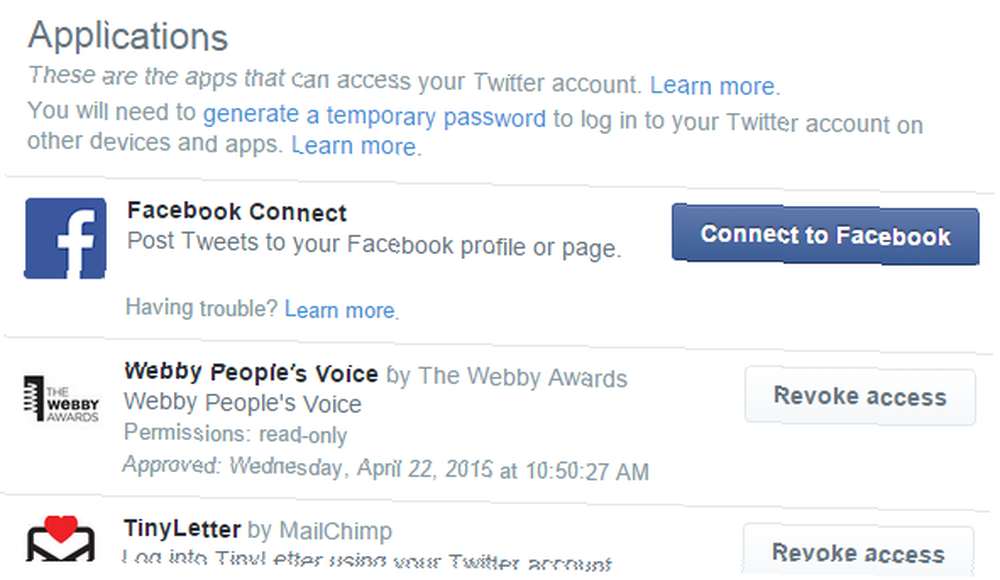

Cofnij uprawnienia do witryny w Google, Twitter i Facebook

Gdy rejestrujesz się w witrynie, przyciski rejestracji w usłudze Facebook Connect i Google są zawsze dostępne, czając się po leniwej stronie ciebie (“czy ty naprawdę chcesz wypełnić ten bardzo długi formularz rejestracji? Jeśli używasz przycisku Facebook / Google, to tylko kilkakliknięcia!”). Ale używając Facebook Connect lub Google, mówimy Facebookowi i Google wiele o nas samych - w szczególności o naszej historii przeglądania. Twitter też. Zwyczaje związane z przeglądaniem są tym, z czego wykonane są profile marketingowe.

Zacznij więc cofać te uprawnienia. Oto strona Google, Facebook i Twitter, aby to zrobić. Następnie rozpocznij rejestrację na stronach internetowych przy użyciu jednorazowych adresów e-mail Potrzebujesz jednorazowego adresu e-mail? Wypróbuj te wspaniałe usługi Potrzebujesz jednorazowego adresu e-mail? Wypróbuj te wspaniałe usługi Potrzebujesz wysłać lub odebrać wiadomość e-mail bez używania swojego prawdziwego adresu? Oto kilka świetnych usług, które pozwalają to zrobić. które przekierowują na twój prawdziwy adres. Złotym standardem tutaj jest Rozmycie. Istnieje bezpłatny i płatny plan, ale bezpłatny dla większości ludzi jest wystarczający.

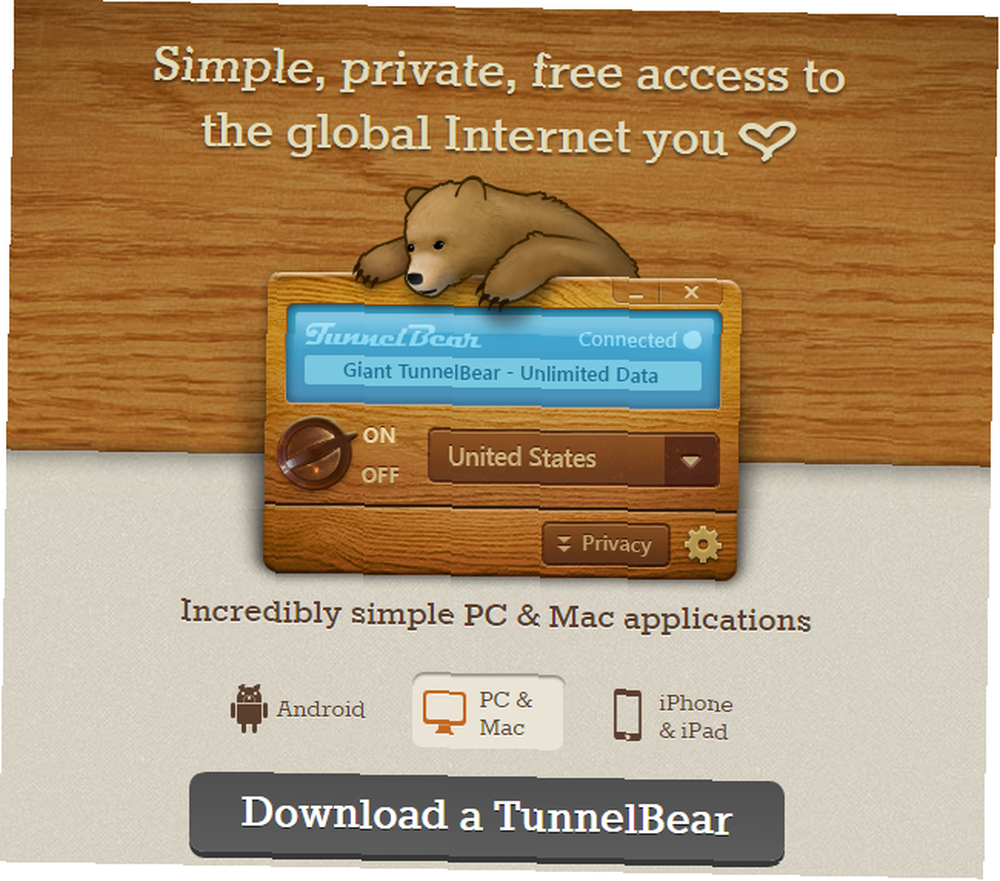

Użyj wirtualnej sieci prywatnej (VPN)

Jest to coś, co obszernie omawialiśmy w przeszłości, w tym przegląd wszystkich najlepszych usług VPN Najlepsze usługi VPN Najlepsze usługi VPN Zebraliśmy listę tego, co uważamy za najlepszą usługę wirtualnej sieci prywatnej (VPN) dostawców pogrupowanych według kategorii premium, darmowych i przyjaznych dla torrentów. . Osobiście uwielbiam Tunnelbear Tunnelbear VPN Dodaje ochronę prywatności i „Zawsze włączone” Tunnelbear VPN Dodaje ochronę prywatności i „Zawsze włączone” Tunnelbear wprowadził dwie rzeczy, które użytkownicy będą bardzo wdzięczni, biorąc pod uwagę ostatnie wydarzenia dotyczące agencji wywiadowczych szpiegujących nasze korzystanie z Internetu - Prywatność Ochrona i bezpieczeństwo „zawsze włączone”. , ale dostępnych jest wiele innych. Każdy, kto surfuje po Internecie, powinien korzystać z VPN - w rzeczywistości GHacks zapytał, czy VPN to kolejna duża funkcja przeglądarki.

Sieć VPN zasadniczo zmienia adres IP i przekierowuje cały ruch w witrynie przez serwery tej sieci VPN. Wygląda to tak, jakbyś surfował z kraju wybranego w oprogramowaniu VPN. Jest to przydatne do ukrywania prawdziwej lokalizacji i powstrzymywania kogokolwiek od patrzenia na dane logowania w publicznej kawiarni internetowej - ale tak naprawdę nie powinieneś tak naprawdę korzystać z publicznych kawiarni internetowych. Nigdy nie wiesz, co jest zainstalowane na tych komputerach, aby przechwytywać hasła; z tego co wiesz, mogą tam być keyloggery. 5 sposobów ochrony przed keyloggerami. 5 sposobów ochrony przed keyloggerami. Keyloggery to jedno z najbardziej przerażających zagrożeń dla bezpieczeństwa komputera. Przestrzegaj tych wskazówek, abyś nie padł ofiarą hakerów. nagrywanie każdego naciśnięcia klawisza.

Użyj przeglądarki Tor

Twierdzono, że korzystanie z Tora natychmiast przyciągnie uwagę NSA lub jej brytyjskiego odpowiednika, GCHQ. Ale mam wrażenie, że i tak nas obserwują, więc jaka jest różnica? Nie tak dawno temu pojawiły się obawy, że przeglądarka Tor została przejęta, ale odrobina ochrony jest lepsza niż żadna. Upewnij się tylko, że pobierasz odpowiednią wersję. ZAWSZE pobieraj z oficjalnej strony. Nie wiesz, co to jest TOR? Nasz przewodnik TOR wyjaśnia to naprawdę prywatne przeglądanie: Nieoficjalny przewodnik użytkownika po Tor Naprawdę prywatny przeglądanie: Nieoficjalny przewodnik użytkownika po Tor Tor zapewnia naprawdę anonimowe i niewykrywalne przeglądanie i wysyłanie wiadomości, a także dostęp do tzw. “Głęboka sieć”. Tor nie może zostać złamany przez żadną organizację na tej planecie. i więcej.

Zawsze używaj wtyczek do przeglądarki Bezpieczeństwo i prywatność

HTTPS Co to jest HTTPS i jak domyślnie włączać bezpieczne połączenia Co to jest HTTPS i jak domyślnie włączać bezpieczne połączenia Problemy związane z bezpieczeństwem rozprzestrzeniają się daleko i szeroko i są na pierwszym miejscu. Terminy takie jak antywirus lub zapora ogniowa nie są już dziwnym słownictwem i są nie tylko zrozumiałe, ale także używane przez… wskazuje, że witryna ma zaszyfrowany certyfikat bezpieczeństwa, który powstrzymuje ludzi przed włamaniem się na stronę. Jako zwykły internauta powinieneś próbować odwiedzić jak najwięcej witryn, które mają “https” w ich adresie internetowym.

Jednym ze sposobów, aby to wszystko zrobić bez żadnego wysiłku z Twojej strony, jest instalacja “HTTPS wszędzie“, dodatek do przeglądarki wykonany przez Electronic Frontier Foundation. Spowoduje to przekierowanie do wersji witryny https i możesz dodawać witryny do białej listy, które powinny być ignorowane przez dodatek (niektóre witryny nie będą działać na https).

Jeśli używasz Chrome, niektóre inne dobre wtyczki to: rezygnacja z Google Analytics, Alert hasła i narzędzie do usuwania Chrome UTM. Ostatni usuwa wszystkie bzdury z adresu URL, który jest używany do celów śledzenia. Następnym razem, gdy klikniesz link w mediach społecznościowych lub w biuletynie e-mail, spójrz na adres URL - prawdopodobnie będzie “UTM” kod śledzenia tam.

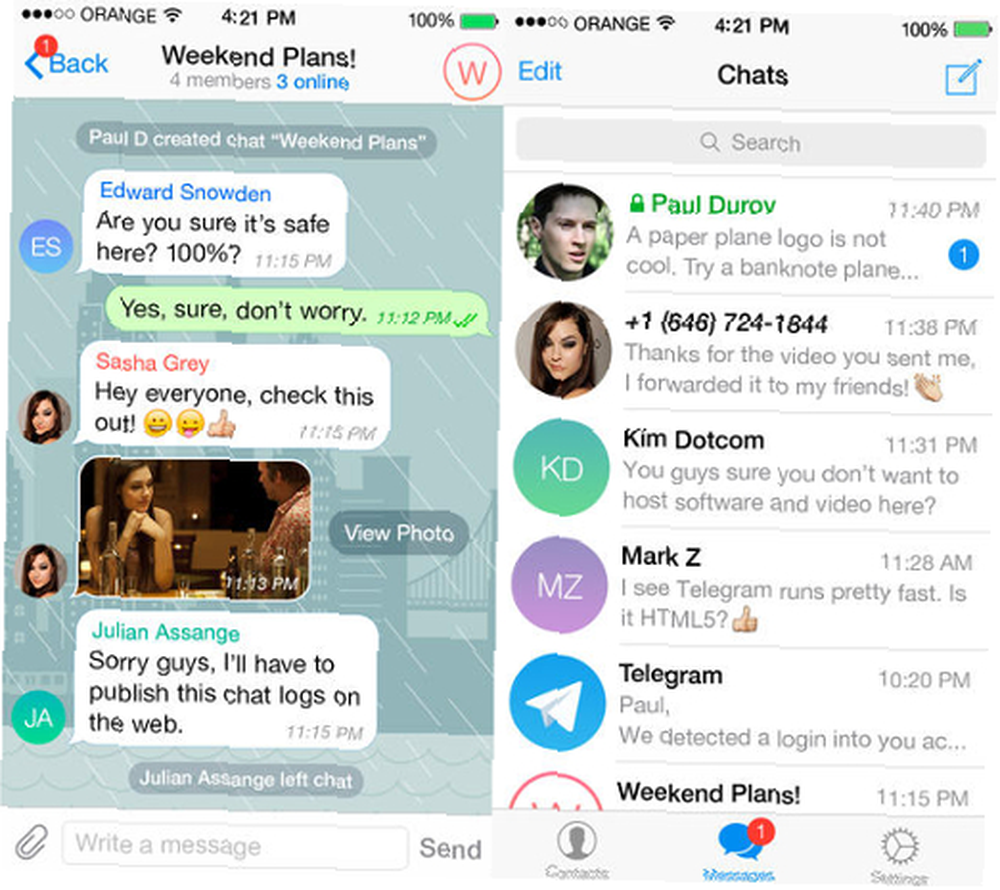

Porzuć WhatsApp i zamiast tego użyj telegramu

Moja żona i ja używamy WhatsApp Wszystko, co musisz wiedzieć o ustawieniach prywatności WhatsApp Wszystko, co musisz wiedzieć o ustawieniach prywatności WhatsApp Podobnie jak w przypadku wszystkich narzędzi komunikacyjnych, prywatność ma ogromne znaczenie. Oto jak chronić swoją prywatność podczas korzystania z WhatsApp. wyłącznie w celu komunikacji za pośrednictwem telefonu komórkowego, a nie jesteśmy sami. W ostatnim miesiącu firma zgłosiła wzrost liczby aktywnych użytkowników miesięcznie z 700 milionów w styczniu 2015 r. Do 800 milionów w kwietniu 2015 r. Uwielbiam korzystać z aplikacji, ale jedno mnie naprawdę wkurza - WhatsApp ma więcej dołek niż pole golfowe WhatsApp Safe? 5 zagrożeń bezpieczeństwa, o których użytkownicy powinni wiedzieć. Czy WhatsApp jest bezpieczny? 5 Zagrożenia dla bezpieczeństwa Użytkownicy powinni wiedzieć o bezpieczeństwie WhatsApp to wyzwanie. Jest to ulubiony cel oszustów i hakerów. Czy WhatsApp jest bezpieczny? Oto, co musisz wiedzieć. , bez szyfrowania SSL. Ponadto jest własnością Facebooka, co mnie obawia o jego długoterminowe perspektywy prywatności. Facebook zmienia swoje ustawienia prywatności, tak jak mam gorące kolacje.

Zamiast tego słyszałem o świetnych rzeczach na temat Telegramu, który oferuje bezpłatne aplikacje na iOS, Androida i Windows Phone, a także wersje na PC, Mac OS X, Linux, a także można uzyskać do niego dostęp za pośrednictwem przeglądarki. O ile widzę, jest to klon WhatsApp, ale z dodanymi mnóstwem ustawień prywatności. Obejmuje to szyfrowanie wiadomości, niszczenie ich za pomocą timera, a serwery są rozproszone na całym świecie, więc usługa nie może być całkowicie zamknięta w dół z jednego miejsca (tutaj patrzę na ciebie FBI!). Podobne aplikacje to Signal i Wickr.

Szukaj w trybie incognito

Jeśli ty zrobić musisz korzystać z Google z dowolnego powodu (być może Twoja praca korzysta z Google Apps Przewodnik po Google Apps: bezpłatny e-mail i więcej w Twojej witrynie Przewodnik po Google Apps: bezpłatny e-mail i więcej w Twojej witrynie Jesteś właścicielem domeny? Przeczytaj ten przewodnik po Google Apps. instrukcja bada niesamowitą darmową moc Google Apps.), a następnie przekonasz się, że aby pozostać zalogowanym na swój e-mail Google, musisz pozostać zalogowany w całej sieci Google. Wyloguj się z jednej usługi Google, takiej jak YouTube, i wyloguje Cię ze wszystkiego. To nie trwa długo irytująco. A jeśli pozostaniesz zalogowany w całej sieci Google, wtedy wszystko się zaloguje - wyszukiwania, obejrzane filmy z YouTube'a, przeczytane historie z wiadomościami, odwiedzone lokalizacje, kiedy wybrałeś nos, całe mnóstwo.

Aby więc pozostać zalogowanym do wiadomości e-mail i jednocześnie zachować swoje wyszukiwania prywatne, użyj Incognito Jak domyślnie uruchomić Google Chrome w trybie incognito Jak domyślnie uruchomić Google Chrome w trybie incognito dla wszystkich wyszukiwań (lub przeglądania prywatnego, nie tylko dla Porn: Inne zastosowania do prywatnego przeglądania Nie tylko porno: Inne zastosowania do prywatnego przeglądania Tryb prywatny ma wiele innych nazw, w tym „tryb incognito” w przeglądarce Chrome i „przeglądanie InPrivate” w przeglądarce Internet Explorer. Niektóre osoby odnoszą się do trybu przeglądania prywatnego jako „tryb pornograficzny”, ale nie tylko dla uzależnionych od pornografii. Może… jeśli używasz Firefoksa). Użyj również aplikacji VPN, aby zmienić adres IP na odległe, egzotyczne krainy. Australia brzmi nieźle. Musisz tylko zmienić nazwisko na Bruce.

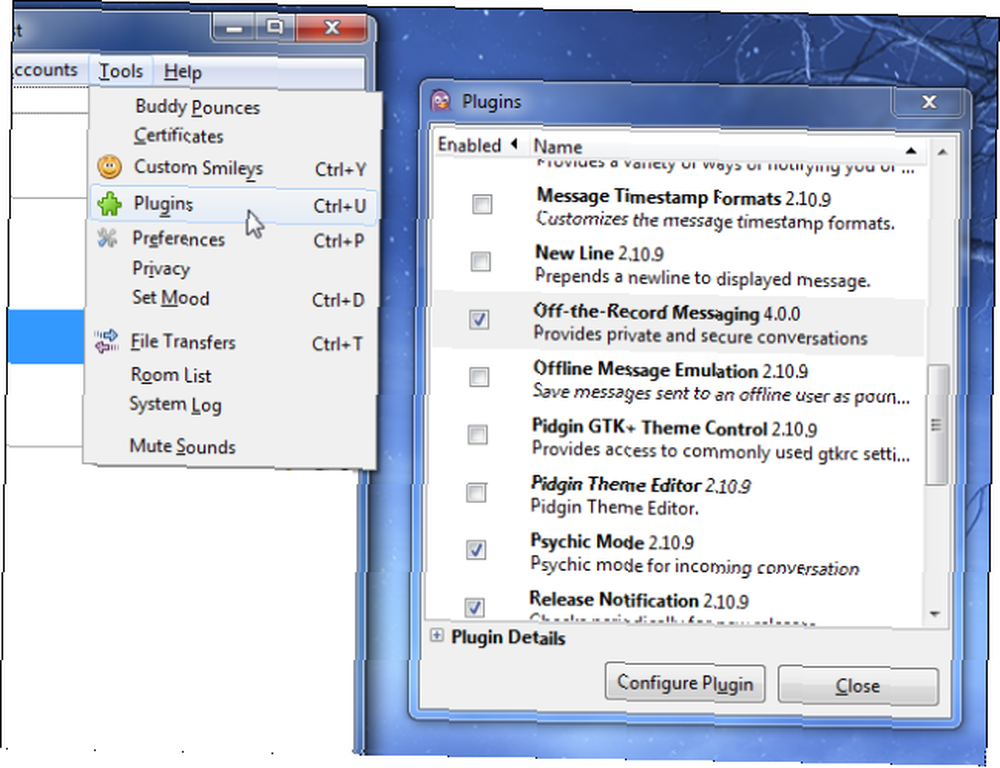

Zaszyfruj swoje wiadomości błyskawiczne za pomocą “On The Record” (OTR)

Komunikatory internetowe to coś, czego nie lubię, ponieważ mogą mnie rozproszyć “w strefie”, podczas pisania. Ale nadal potrzebuję go do komunikowania się z klientami i współpracownikami, więc ostatnio próbowałem “Nieoficjalny” (OTR). Jest to wtyczka do Pidgin i Adium, która szyfruje wiadomości czatu i zatrzymuje się “człowiek w środku” ataki, podczas których wiadomości są przechwytywane w drodze na drugą stronę.

Rozpoczynając rozmowę, możesz uczynić OTR opcjonalnym lub możesz nalegać, aby była włączona. Należy pamiętać, że wiele osób denerwuje się takimi rzeczami, jak szyfrowanie, więc odmowa może być prawdopodobna. Musisz więc dowiedzieć się, jak ważna jest rozmowa z tą osobą.

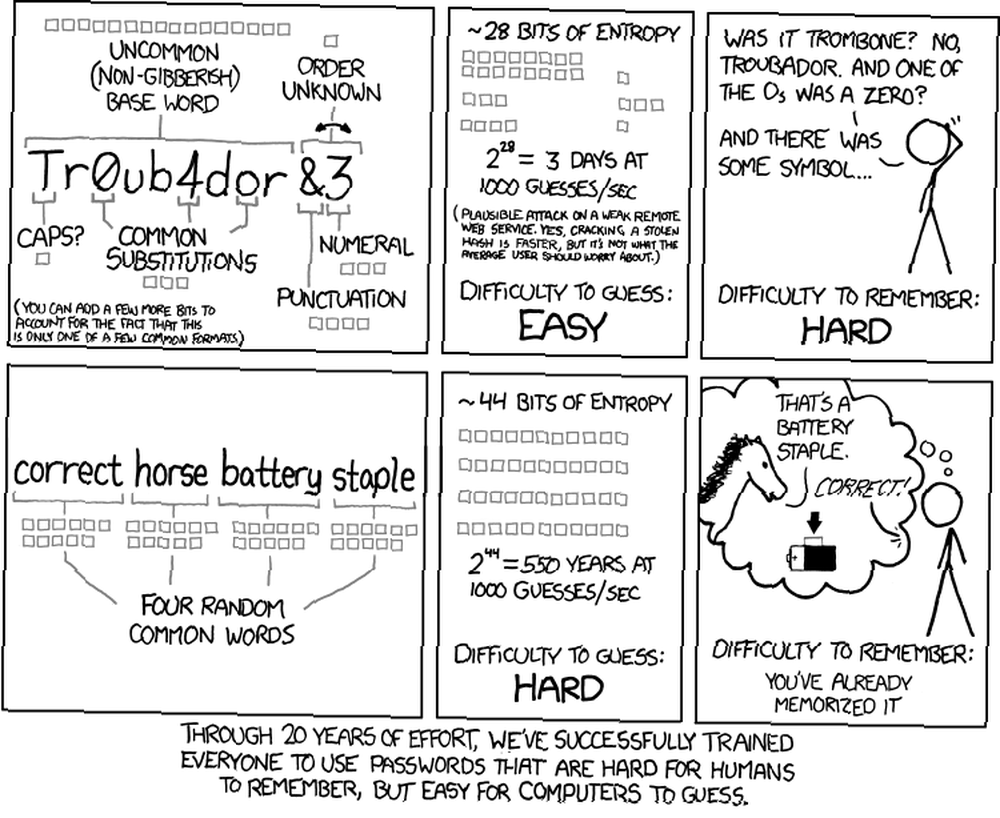

Używaj haseł, a nie haseł

Wszyscy jesteśmy uzależnieni od używania haseł Przewodnik po hasłach Przewodnik po hasłach Nie czuj się przytłoczony hasłami lub po prostu używaj tego samego na każdej stronie, abyś je zapamiętał: zaprojektuj własną strategię zarządzania hasłami. aby chronić nasze konta, ale wydaje się, że hasła są znacznie lepsze. Edward Snowden wyjaśnia tę koncepcję w wywiadzie dla Johna Olivera.

Możesz tak myśleć @ _Fn56 @ 3Cxp0 # _Z @ jest dość bezpiecznym hasłem, ale ta kreskówka XKCD pokazuje nam, dlaczego hasło jest znacznie lepsze.

Generatory haseł obfitują w Internecie. Cztery słowa to więcej niż wystarczające, ale oczywiście możesz mieć więcej, jeśli pomyślisz o zabójczej frazie. Możesz także użyć kości, aby wypracować swoje hasła, ale wydaje się to zbyt przesadne (nawet ja mam swoje ograniczenia).

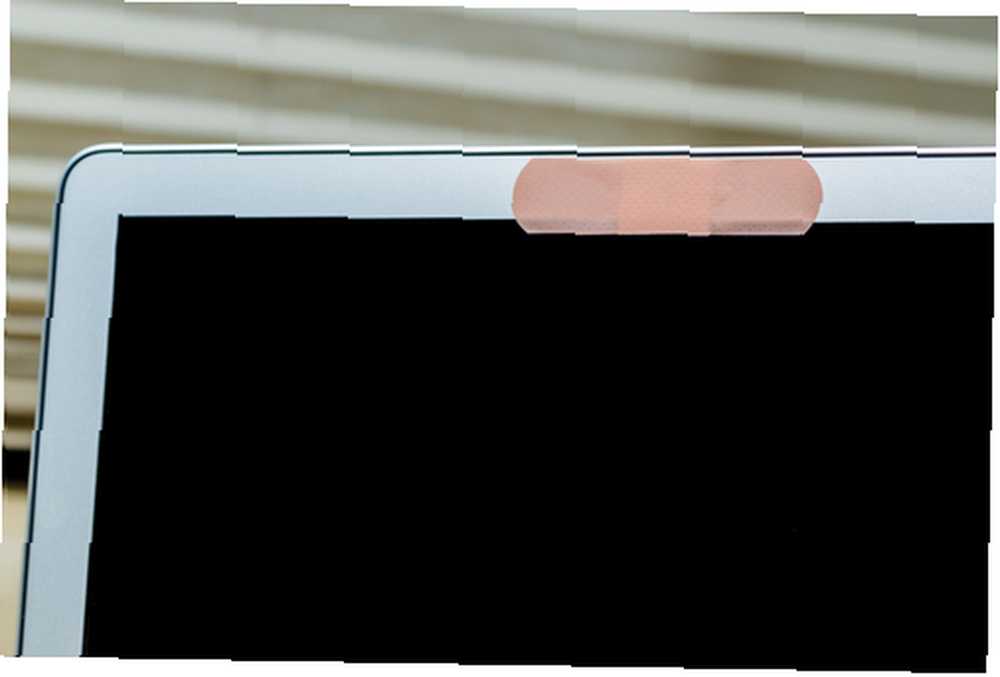

Nałóż naklejkę na kamerę internetową laptopa (lub zamknij osłonę ochronną kamery internetowej na komputerze)

Kamery świetnie nadają się do rozmowy z babcią i pokazania jej nowego szczeniaka. Ale kamery internetowe również mają swoją ciemną stronę, ponieważ możesz szpiegować bez Twojej wiedzy - nawet jeśli światło kamery jest wyłączone. Myślisz, że jestem szalony? Przeczytaj o hakerze kamery internetowej następnie powiedz mi, że jestem szalony. I ten.

Więc jeśli nie masz ochoty być szpiegowanym przez 24 godziny na dobę, 7 dni w tygodniu, musisz ukrywać kamerę internetową, gdy z niej nie korzystasz. Wiele kamer na PC ma wbudowane osłony, które przechodzą przez obiektyw. UŻYJ TEGO! Jeśli nie ma, wyrzuć go i kup taki, który ma. Używam Logitech, który nigdy mnie nie zawiódł. Jeśli korzystasz z laptopa, zdobądź naklejki, pokrój je w kwadraty wystarczająco duże, aby zakryły kamerę internetową, a następnie użyj ich do zakrycia kamery, gdy z niej nie korzystasz. Lub jeśli wszystko inne zawiedzie, użyj bandaża.

Usuń wszystkie swoje zdjęcia online - następnie trzymaj się komiksowych awatarów i rysunków

Rozpoznawanie twarzy rośnie, a będzie tylko gorzej. FBI spodziewa się, że w tym roku w swojej bazie danych będzie w niej ponad 50 milionów obrazów twarzy i bez wątpienia organy ścigania i wywiadu w innych krajach mają to samo. Rzeczywiście, w Londynie nie można iść żadną ulicą bez nakręcenia kilku kamer. Nic dziwnego, że Facebook ma własną wersję “automatyzacja tagowania zdjęć” (jak miło z ich strony), a Microsoft uważa, że może odgadnąć twój wiek, skanując twoje zdjęcie (brokerzy danych pokochają TEN jeden).

A jeśli to nie było wystarczająco straszne, aplikacja na smartfona o nazwie NameTag pozwoli komuś zrobić zdjęcie, a następnie użyć tego zdjęcia, aby natychmiast znaleźć twoje konta w mediach społecznościowych. Najwyraźniej chcesz umówić się z tą osobą, ale niebezpieczni prześladowcy też jej nie wykorzystają?

Wszystkie te przerażające zmiany doprowadziły do powstania ruchu rozpoznawania twarzy. Zwalczanie zmian, takich jak rozpoznawanie twarzy, jest ważne, ponieważ co jeśli maszyna zdecyduje, że jesteś plującym wizerunkiem poszukiwanego terrorysty? Spróbuj wyjaśnić, że nie jesteś nowo promowanym przez Al-Kaidę numerem 2, gdy siedzisz w celi przez nieokreślony czas.

Aby uniknąć indeksowania w internetowych bazach rozpoznawania twarzy, wykonaj trzy czynności - przejdź do swojego zabezpieczenia na Facebooku i wyłącz automatyczne tagowanie twarzy. Po drugie, wyszukaj online i usuń wszystkie znane Ci zdjęcia. Na koniec zastąp te zdjęcia awatarem lub rysunkiem ołówkiem. Lubię Face Your Manga, czyli serwis, którego użyłem do stworzenia swojego awatara. Jak na ulicy? Noś bluzę z kapturem i dobrą parę odcieni. I patrz w dół, gdy idziesz.

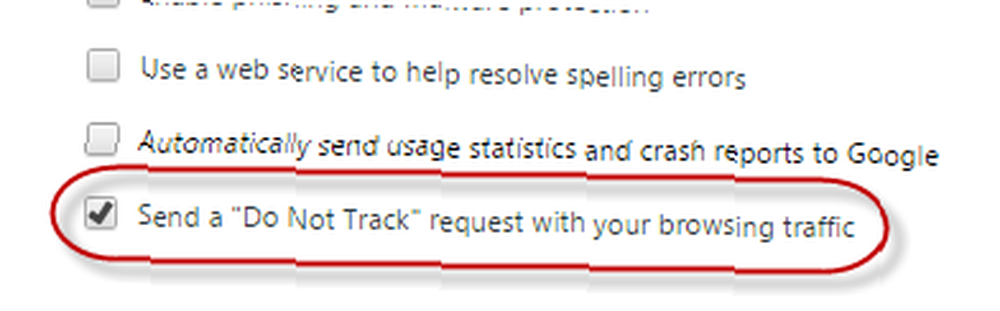

Włączyć “Nie śledzić” W Twojej przeglądarce

We wszystkich głównych przeglądarkach istnieje możliwość włączenia “Nie śledzić” z ruchem przeglądania. Ale, szczerze mówiąc, jest to całkowicie zależne od stron, które honorują twoją prośbę. Często porównywany jest do rejestru Do Not Call Call DoNotCall: usuń swój numer telefonu z list telemarketingowych DoNotCall: usuń swój numer telefonu z list telemarketingowych, który ma powstrzymywać telemarketerów od dzwonienia do ciebie. Twoje pragnienie, aby nie zostać wezwanym, jest wyraźnie widoczne, ale telemarketer może nadal dzwonić, jeśli chce. Nie śledź jest prawie taki sam. Zasadniczo fajnie, ale w rzeczywistości może trochę idealistycznie. Ale z drugiej strony, jak to będzie boleć, jeśli zostanie włączony?

Ta strona ma ładny opis tego “Nie śledzić” jest, a także informowanie o tym, jak włączyć tę funkcję w przeglądarce oraz listę witryn, które faktycznie honorują to żądanie. Niestety jest to bardzo mała lista.

Zaszyfruj swój e-mail za pomocą PGP i GNU Privacy Guard

Zostawiłem najtrudniejszy do końca, bo po kilku tygodniach NADAL nie byłem w stanie zmusić go do działania. Ale jeśli twój sąsiad ma dziesięcioletnie dziecko, być może możesz poprosić go o zrobienie tego dla ciebie (niestety, mam starszych sąsiadów, którzy myślą, że maszyny do pisania są najnowszą fajną rzeczą).

PGP oznacza całkiem dobrą prywatność PGP mnie: dość dobrą objaśnienie prywatności PGP mnie: całkiem dobrą objaśnienie prywatności całkiem dobrą prywatność to jedna z metod szyfrowania wiadomości między dwojgiem ludzi. Oto, jak to działa i czy można to sprawdzić. i może służyć do szyfrowania wiadomości e-mail w bełkocie, aby osoba po drugiej stronie mogła je odszyfrować. Aby to zadziałało, potrzebujesz zarówno klucza prywatnego, jak i publicznego.

Jeśli korzystasz z Thunderbirda, użyj Enigmail. Jeśli korzystasz z programu Outlook, możesz wypróbować wtyczkę prywatności programu Outlook, ale jeśli używasz systemu Windows, powinieneś zainstalować GPG4win, na Maca GPGTools i na Linuksa, sprawdź ten dobry artykuł. Ale szyfrowanie można również uzyskać w poczcie internetowej Jak zaszyfrować Gmaila, Outlooka i inną pocztę internetową Jak zaszyfrować Gmaila, Outlooka i inną pocztę internetową Konta e-mail przechowują klucze do twoich danych osobowych. Oto jak zaszyfrować konta Gmail, Outlook.com i inne konta pocztowe. .

Co jeszcze możesz polecić, aby wzmocnić bezpieczeństwo i prywatność osoby w Internecie? Zostaw swoje pomysły i sugestie w komentarzach poniżej.

Kredyty graficzne: patrzenie na laptopa za pośrednictwem Shutterstock, Bandaid On a Webcam - Shutterstock, siła hasła - XKCD