Michael Cain

0

4912

1255

Po wycieku Edwarda Snowdena Agencja Bezpieczeństwa Narodowego (NSA) zwraca się do przechowywania danych w chmurze. Czemu? Czy to nie przynosi efektu przeciwnego do zamierzonego? I jak bezpieczne są chmury, których używasz?

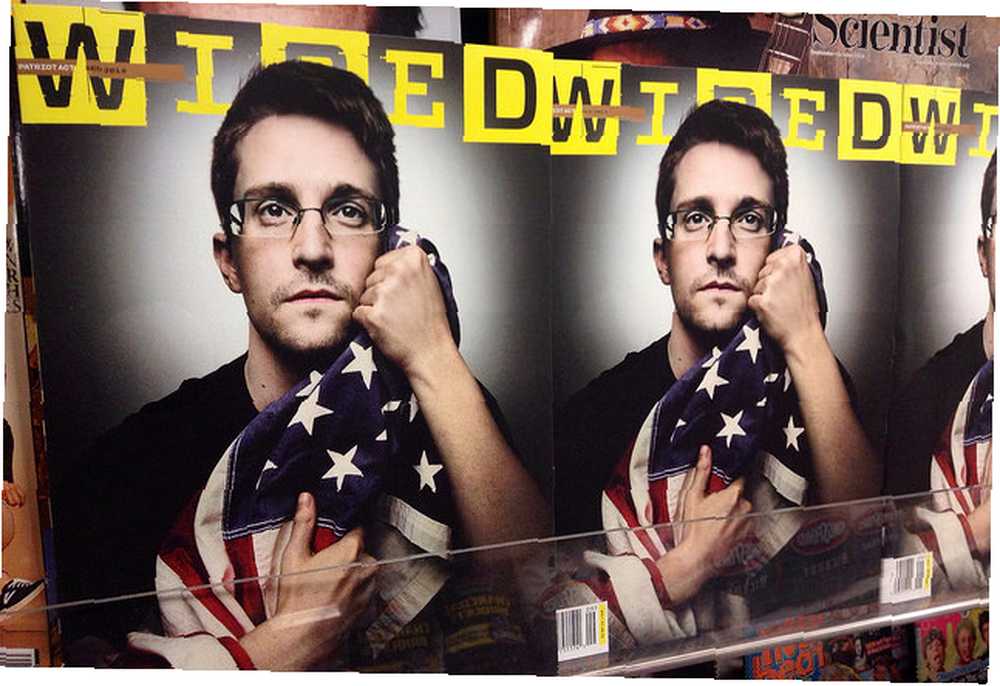

Edward Snowden, były kontrahent w NSA, ujawnił pliki ujawniające pełny zakres operacji inwigilacji na całym świecie, zmuszając do wielu poważnych dyskusji na temat naszej prywatności i bezpieczeństwa Unikanie nadzoru internetowego: kompletny przewodnik Unikanie nadzoru internetowego: kompletny przewodnik Obserwacja internetowa nadal jest gorący temat, dlatego opracowaliśmy obszerne źródło informacji o tym, dlaczego jest to tak wielka sprawa, kto za tym stoi, czy można go całkowicie uniknąć, i więcej. .

Dla NSA miało to duży wpływ: ludzie nie tylko pytają, w jaki sposób i dlaczego są szpiegowani o to, kto walczy o Twoją opinię przeciwko NSA i dla prywatności? Kto walczy w Twoim imieniu przeciwko NSA i o prywatność? Istnieje kilka grup aktywizmu internetowego, które walczą w twoim imieniu o prywatność. Starają się również edukować internautów. Oto tylko kilka z nich, które są niezwykle aktywne. , ale dyrektor NSA, Michael Rogers, przyznaje, że wycieki znacznie utrudniały gromadzenie danych wywiadowczych.

Agencja podejmuje nieoczekiwane kroki w celu powstrzymania kolejnego wycieku: umieszczają wszystkie swoje dane w jednym miejscu.

Co oni właściwie robią?

Po rozszerzeniu w swoich organach wzrosła liczba danych gromadzonych przez służby wywiadowcze, a mianowicie obejmujących metadane smartfona Metadane - Informacje o Twoich danych Metadane - Informacje o Twoich danych. Większość tych danych, przechowywanych głównie na serwerach, ujawniła Snowden Hero lub Villain? NSA moderuje swoje stanowisko wobec Snowden Hero czy Villaina? NSA moderuje swoje stanowisko wobec Whistleblowera Snowdena Edwarda Snowdena i Johna DeLonga z NSA pojawiły się w harmonogramie sympozjum. Chociaż nie było debaty, wydaje się, że NSA nie maluje już Snowdena jako zdrajcę. Co się zmieniło w latach 2013 i 2014, w szczególności PRISM Czym jest PRISM? Wszystko, co musisz wiedzieć, czym jest PRISM? Wszystko, co musisz wiedzieć Agencja Bezpieczeństwa Narodowego w USA ma dostęp do wszelkich danych, które przechowujesz u amerykańskich dostawców usług, takich jak Google Microsoft, Yahoo i Facebook. Prawdopodobnie monitorują też większość ruchu przepływającego przez… .

Ale informator nie jest jedynym powodem, dla którego NSA zwraca się do chmury.

Agencja zaczęła stosować scentralizowane przechowywanie w 2010 r., Starając się udostępniać informacje w ramach United States Intelligence Community (IC). Wybrany system chmurowania? Amazon Web Services, który łączy 17 elementów IC, w tym Centralną Agencję Wywiadowczą (CIA), Federalne Biuro Śledcze (FBI) i Office of Naval Intelligence (ONI). Oprócz zwiększonej pojemności, usługa oferuje szybkość i opłacalność. Jon Koomey, futurysta energetyczny, powiedział National Geographic:

“Kiedy wchodzisz w chmurę i zamieniasz atomy na bajty, nie musisz już produkować chipów - a to oznacza duże oszczędności.”

Dane są metatagowane pod kątem dostępności i odpowiedzialności: ci szczegółowi pracownicy mający dostęp do tych informacji, więc ich działania są rejestrowane. Jest to powiązane z przepisami dotyczącymi zgodności, więc mogą to zrobić tylko osoby prawnie upoważnione do oglądania materiałów.

Obecna chmura NSA składa się z dwóch systemów: wewnętrznego używanego przez pracowników agencji; oraz GovCloud, dostępne w całym IC za pośrednictwem wspólnego światowego systemu komunikacji wywiadowczej. Zasadniczo w tym ostatnim NSA działa jako dostawca usług dla innych sektorów IC.

Obie chmury mają się połączyć pod koniec tego roku, ale pełne przejście zajmie lata.

Jak bezpieczne to jest?

Duża część bogactwa danych jest obecnie przechowywana w Utah Data Center, centrum o wartości 1,5 miliarda dolarów między Great Salt Lake i Utah Lake. Obiekt został ukończony w zeszłym miesiącu po skokach napięcia, które spowodowały roczne opóźnienie, i mieści serwery w czterech halach o powierzchni 25 000 stóp kwadratowych.

NSA przyznaje się do gromadzenia wyszukiwań internetowych, połączeń telefonicznych, danych finansowych i dokumentacji medycznej, a analitycy przygotowują je pod kątem aplikacji operacyjnych.

Sam budynek jest silnie ufortyfikowany: oczywiście tylko upoważniony personel uzyskuje dostęp przez centrum sterowania, a strażnicy patrolują piastę. Pomagają im CCTV, detektory intruzów i dodatkowa ochrona o wartości ponad 10 milionów dolarów. Rory Carroll pisze:

“Małe zjazd - nie zaznaczony na zwykłych mapach - prowadzi krętą drogą. Żółty znak mówi, że jest to własność wojskowa zamknięta dla nieupoważnionego personelu.

Dalej pod wzgórze, niewidoczne z autostrady, natrafisz na betonowe ściany, wysięgnik bezpieczeństwa i punkt kontrolny ze strażnikami, psami węszącymi i kamerami. Dwie tabliczki z oficjalnymi pieczęciami informują o obecności biura dyrektora wywiadu krajowego i Agencji Bezpieczeństwa Narodowego.”

Kompleks może być solidny, ale jak bezpieczna jest rzeczywista chmura?

Były dyrektor NSA, generał Keith Alexander mówi, że surowe struktury prawne zapewniające zgodność chronią także wolności obywatelskie, dlatego dane, które należy usunąć w ustalonym terminie, automatycznie powiadamiają pracowników o upływie tego okresu.

Ta odpowiedzialność jest całkowita. Treści i personel są oznaczane na poziomie komórkowym, co oznacza pełne zapisy wszystkich osób, które uzyskały dostęp, skopiowały, wydrukowały lub zmieniły pliki - a nawet pojedyncze słowa i nazwiska. Jest to częściowo włączone przy użyciu infrastruktury klucza publicznego (PKI), w której dane są szyfrowane i odszyfrowywane za pomocą par kluczy publicznych i prywatnych. Jak wykonać szyfrowanie, deszyfrowanie i łatwe podpisywanie za pomocą Seahorse [Linux] Jak zrobić szyfrowanie, deszyfrowanie i łatwe podpisywanie za pomocą Konik morski [Linux] Dowiedz się więcej o bezpieczeństwie i szyfrowaniu za pomocą konika morskiego w systemie Linux. , a tożsamości są weryfikowane przez urząd certyfikacji (CA). Rejestry te są przechowywane w bazie danych certyfikatów, sklepie i na serwerze archiwizacji kluczy, a także dodatkowe zabezpieczenia przed uszkodzeniem podczas transportu.

Zrozumiałe jest, że dodatkowe metody bezpieczeństwa muszą być utrzymywane w tajemnicy, ale Alexander wyjaśnia:

“[W] Korzystamy z różnych protokołów bezpieczeństwa na każdej warstwie architektury, a także solidnej strategii szyfrowania. Chmura NSA łączy wiele zestawów danych i chroni każdą część danych dzięki bezpieczeństwu i egzekwowaniu przez organy, które określają jej użycie… Oprócz oznaczeń danych, bezpieczeństwo jest stosowane w całej architekturze na wielu warstwach w celu ochrony danych, systemów i użytkowania.”

Jak bezpieczne są używane chmury?

Dziękuję iCloud??

- Kirsten Dunst (@kirstendunst) 1 września 2014 r

Używamy systemów przetwarzania w chmurze do przechowywania i udostępniania (pomyśl DropBox, Apple iCloud Co to jest iCloud Drive i jak to działa? Co to jest iCloud Drive i jak to działa? Mylić co do tego, co sprawia, że iCloud Drive różni się od innych usług chmurowych Apple? pokaże, co może zrobić i jak najlepiej to wykorzystać. lub GoogleDrive Jak bezpieczne są Twoje dokumenty na Dysku Google? Jak bezpieczne są Twoje dokumenty na Dysku Google?), wysyłanie e-maili i eCommerce. Należy jednak pamiętać: te chmury różnią się od chmur używanych przez NSA. Muszą być. Tajemnice bezpieczeństwa narodowego są na ogół uważane za ważniejsze dla zachowania ciszy i ciszy niż szeroka gama autoportretów 5 rzeczy, których należy unikać przy robieniu selfie 5 rzeczy, których należy unikać przy robieniu selfie Autoportrety nie powinny być lekceważone, a wielu rzeczy należy unikać . przesłane do iCloud.

Niemniej jednak Twoje informacje nie są widoczne dla wszystkich. Podstawowe środki bezpieczeństwa to: zapobiegawcza (pierwsza linia obrony - dwuetapowa weryfikacja tożsamości Co to jest uwierzytelnianie dwuskładnikowe i dlaczego warto go używać Co to jest uwierzytelnianie dwuskładnikowe i dlaczego warto go używać Uwierzytelnianie dwuskładnikowe ( 2FA) to metoda bezpieczeństwa, która wymaga dwóch różnych sposobów potwierdzania tożsamości. Jest powszechnie stosowana w życiu codziennym. Na przykład płacenie kartą kredytową wymaga nie tylko karty, na przykład…; i odstraszający (nacisk na konsekwencje dla potencjalnych hakerów); podczas gdy detektyw (monitoring architektoniczny) współpracuje z korektami (lub ograniczeniami uszkodzeń).

Twoje dane mogą być przechowywane na serwerze innej firmy, ale nie chodzi tylko o lokalizację; zamiast tego jest to sposób dostępu. Solidne szyfrowanie danych jest niezbędne, ale dalekie od jedynego sposobu, w jaki firmy muszą zabezpieczyć informacje. Można również zastosować dane dotyczące zgodności, podobne do danych NSA, ale z pewnością nie tak dokładne, aby można było uzyskać dostęp do szczegółów tylko w określonych kontekstach lub zidentyfikować naruszenie poprzez kontrolę wniosków o nietypowe działania.

Oczywiście nie jest to absolutne. Apple napotkało potencjalnie ogromny problem w zeszłym roku, gdy hakowano konta kilku celebrytów. Apple bada sławne nagie osoby, YouTube przedstawia Tip Jar i więcej… [Tech News Digest] Apple bada sławne osoby, YouTube wprowadza Tip Jar i więcej… [Tech News Podsumowanie] Poza tym, spodziewając się spowolnienia internetowego, Windows XP jest o 1% bliżej śmierci, zagraj w Star Citizen za darmo, nową przeglądarkę internetową Raspberry Pi i urządzenia, których ledwo unikaliśmy. i kompromitujące zdjęcia wyciekły Jak „niewielkie” naruszenie danych stało się nagłówkiem wiadomości i zrujnowana reputacja Jak „niewielkie” naruszenie danych stało się nagłówkiem wiadomości i zrujnowana reputacja. Apple jednak nie uważa tego za swoją winę Apple zrzuca winę w iCloud Hack, Yelp oczyszcza się z wymuszenia i nie tylko… [Tech News Digest] Apple usuwa złą winę w iCloud Hack, Yelp usuwa z wymuszenia i więcej… [Tech News Podsumowanie] Ponadto nadchodzi rozszerzenie Xbox One, Netflix lubi Facebooka, BlackBerry dokucza coś takiego, Destiny Planet View i barana, który nienawidzi dronów. , ale bez względu na zwiększone bezpieczeństwo Apple ulepsza bezpieczeństwo iCloud, Twitter zabija Twitpic ponad znak towarowy, i więcej ... [Tech News Digest] Apple poprawia bezpieczeństwo iCloud, Twitter zabija Twitpic ponad znak towarowy, i więcej ... [Tech News Digest] Również Rdio przechodzi do freemium , Kontrole prywatności na Facebooku, bezpłatna gra na konsolę Xbox One, kolejka iDiots na iPhone'a 6 i dlaczego Google Glass jest do bani. .

Co ciekawe, Lucas Mearian twierdzi, że chmury nie są bezpieczne - przynajmniej nie od dostawców usług i ministerstw, takich jak NSA. Połącz to z twierdzeniem NSA, że chcą “drzwi wejściowe” do twoich danych Nadzór jutra: cztery technologie NSA użyje do szpiegowania ciebie - wkrótce Nadzór jutra: cztery technologie NSA użyje do szpiegowania ciebie - wkrótce nadzór będzie zawsze na najwyższym poziomie technologicznym. Oto cztery technologie, które zostaną wykorzystane do naruszenia prywatności w ciągu najbliższych kilku lat. za pomocą szyfrowania z dzielonym kluczem, a Twoje dane mogą być bezpieczne przed hakerami, ale nie przed agencjami wywiadowczymi.

Czy ufasz chmurze?

Przetwarzanie w chmurze nie jest idealne, ale z pewnością ma swoje zalety.

NSA przyjęła to jako środek redukcji kosztów, oczywiście, ale rozliczalność na dużą skalę to ich wysiłki w celu zwalczania kolejnego przecieku Snowdena, działając jako kontrola zapobiegawcza, odstraszająca i wykrywająca.

A jeśli nadal martwisz się bezpieczeństwem chmur, których używasz, nie jesteś bezsilny. Możesz zabezpieczyć swoje konto DropBox Zabezpieczanie Dropbox: 6 kroków do bezpiecznego przechowywania w chmurze Zabezpieczanie Dropbox: 6 kroków do bezpiecznego przechowywania w chmurze Dropbox nie jest najbezpieczniejszą usługą przechowywania w chmurze. Ale dla tych, którzy chcą pozostać w Dropbox, wskazówki tutaj pomogą zmaksymalizować bezpieczeństwo konta. , stwórz własną chmurę za pomocą Open Source Seafile Stwórz własną bezpieczną pamięć masową w chmurze za pomocą Seafile Stwórz własną bezpieczną pamięć masową w chmurze za pomocą Seafile Za pomocą Seafile możesz uruchomić własny prywatny serwer, aby udostępniać dokumenty grupom współpracowników lub znajomych. - lub nawet odkryć więcej metod szyfrowania 5 sposobów bezpiecznego szyfrowania plików w chmurze 5 sposobów bezpiecznego szyfrowania plików w chmurze Twoje pliki mogą być szyfrowane w transporcie i na serwerach dostawcy chmury, ale firma zajmująca się przechowywaniem w chmurze może je odszyfrować - - i każdy, kto uzyska dostęp do twojego konta, może wyświetlać pliki. Strona klienta… .

NSA uważa, że chmura to przyszłość. Czy ty?

Kredyty graficzne: Secure Cloud Computing firmy FutUndBeidl; Snowden on Wired Cover autorstwa Mike Mozart; i System Lock autorstwa Jurija Samoilova.