Edmund Richardson

0

4010

1000

Producenci procesorów wytrzymują kilka miesięcy. Ogromne luki w Spectre i Meltdown wstrząsnęły światem komputerów. A następnie, jeśli luki nie były wystarczająco złe, łatki wprowadzone w celu rozwiązania problemów pojawiły się wraz z ich własnym zestawem problemów. Minie trochę czasu, zanim znikną efekty Spectre / Meltdown.

Chipy AMD nie zostały nietknięte. Co gorsza, w marcu 2018 r. Naukowcy twierdzą, że odkryli szereg nowych krytycznych luk charakterystycznych dla AMD. Jednak niektórzy ludzie w świecie technologii nie są pewni. Czy jest jakaś prawda w raportach o krytycznych lukach w procesorach AMD Ryzen Co jest takiego dobrego w nowym AMD Ryzen? Co jest takiego dobrego w nowym AMD Ryzen? Właśnie wylądował AMD Ryzen, a świat procesorów stał się interesujący. Na czym polega szum i czy jest dla Ciebie odpowiedni? ? Przyjrzyjmy się dotychczasowej historii.

Krytyczne luki w zabezpieczeniach i eksplodujące backdoory

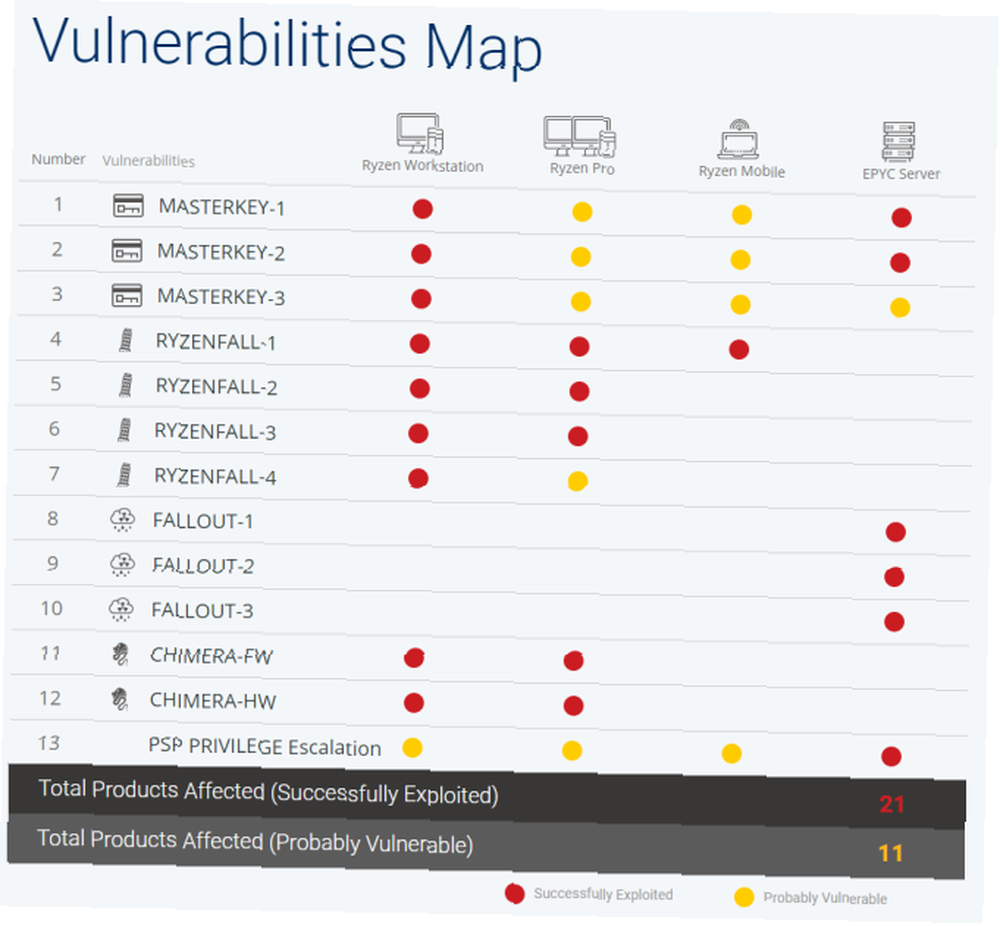

Izraelska firma ochroniarska CTS Labs ujawniła 13 krytycznych luk w zabezpieczeniach. Luki dotyczą stacji roboczych Ryzen AMD, Ryzen Pro, architektury mobilnej Ryzen i procesorów serwerowych EPYC. Ponadto luki wykazują podobieństwa do Spectre / Meltdown i mogą umożliwić osobie atakującej dostęp do prywatnych danych, instalację złośliwego oprogramowania lub uzyskanie dostępu do zaatakowanego systemu.

Luki w zabezpieczeniach procesora wynikają z projektu bezpiecznego procesora AMD, funkcji bezpieczeństwa procesora, która umożliwia bezpieczne przechowywanie kluczy szyfrujących, haseł i innych wyjątkowo wrażliwych danych. To w połączeniu z wadą w konstrukcji chipsetu Zen Zen, który łączy procesor z innymi urządzeniami.

“Ta integralna część większości produktów AMD, w tym stacji roboczych i serwerów, jest obecnie dostarczana z wieloma lukami w zabezpieczeniach, które mogą pozwolić złośliwym podmiotom na stałe zainstalować złośliwy kod w samym Bezpiecznym Procesorze.”

Czy te luki są prawdziwe?

Tak, są bardzo prawdziwe i występują w czterech smakach:

- Ryzenfall: Umożliwia złośliwemu kodowi przejęcie pełnej kontroli nad Bezpiecznym procesorem AMD

- Opad: Pozwala atakującemu na odczyt i zapis w chronionych obszarach pamięci, takich jak SMRAM

- Chimera: ZA “podwójnie” podatność, z jedną wadą oprogramowania układowego i jedną usterką sprzętową, która umożliwia wstrzyknięcie złośliwego kodu bezpośrednio do mikroukładu AMD Ryzen; Złośliwe oprogramowanie oparte na chipsetach omija praktycznie wszystkie rozwiązania bezpieczeństwa punktów końcowych

- Klucz główny: Wykorzystuje wiele luk w zabezpieczeniach oprogramowania układowego AMD Secure Processor, aby umożliwić dostęp do Bezpiecznego procesora; umożliwia unikanie bezpieczeństwa przez wyjątkowo niewykrywalne trwałe oprogramowanie oparte na chipsetach; może pozwolić na fizyczne uszkodzenie urządzenia

Blog bezpieczeństwa CTS Labs stwierdza, “Atakujący mogą użyć Ryzenfall do ominięcia Windows Credential Guard, kradzieży poświadczeń sieciowych, a następnie potencjalnie rozprzestrzeniać się nawet w bardzo bezpiecznej sieci korporacyjnej Windows […] Atakujący mogą korzystać z Ryzenfall w połączeniu z Masterkey do instalowania trwałego złośliwego oprogramowania na Bezpiecznym procesorze, narażając klientów na ryzyko tajnego i długoterminowego szpiegostwa przemysłowego.”

Inni badacze bezpieczeństwa szybko zweryfikowali wyniki.

Bez względu na szum wokół wydania, błędy są prawdziwe, dokładnie opisane w ich raporcie technicznym (który nie jest publicznie dostępny), a ich kod exploita działa.

- Dan Guido (@dguido) 13 marca 2018 r

Żadna z tych luk nie wymaga fizycznego dostępu do urządzenia ani żadnych dodatkowych sterowników do uruchomienia. Wymagają one jednak uprawnień administratora lokalnego komputera, więc jest trochę wytchnienia. I spójrzmy prawdzie w oczy, jeśli ktoś ma bezpośredni dostęp root do twojego systemu, już jesteś w świecie bólu.

Jaki jest zatem problem??

Cóż, nikt tak naprawdę nie słyszał o CTS Labs. Co samo w sobie nie stanowi problemu. Małe firmy cały czas prowadzą doskonałe badania. To raczej sposób, w jaki CTS Labs podał się do ujawnienia luk w zabezpieczeniach opinii publicznej. Standardowe ujawnienie zabezpieczeń wymaga od badaczy, aby dali podatnej firmie co najmniej 90 dni na rozwiązanie problemu przed upublicznieniem poufnych ustaleń.

CTS Labs dał AMD aż 24 godziny, zanim umieścił swoją stronę amdflaws online. I to wzbudziło znaczny gniew społeczności bezpieczeństwa. Ale to nie tylko strona. Problemem jest również sposób prezentacji luk w zabezpieczeniach. Strona zawierająca informacje o podatności na zagrożenia zawiera wywiad z jednym z badaczy, jest pełna infografik i innych mediów, ma ekscytujące i chwytliwe nazwy problemów i wydaje się przesadzona w związku z wydaniem luki w zabezpieczeniach. (Luka, którą naprawili w AMD w ciągu 24 godzin, pamiętaj!)

CTS Labs również uzasadniło to. Wyjaśnia to CTO CTS Labs, Ilia Luk-Zilberman “obecna struktura „odpowiedzialnego ujawniania” ma bardzo poważny problem.” Ponadto oni “myślę, że trudno uwierzyć, że jesteśmy jedyną grupą na świecie, która ma te słabości, biorąc pod uwagę, kto jest dziś aktorem na świecie.” Możesz przeczytać cały list tutaj [PDF].

TL; DR: CTS Labs uważa, że okres oczekiwania 30/60/90 dni przedłuża niebezpieczeństwo dla już wrażliwych konsumentów. Jeśli naukowcy dokonają ujawnienia od razu, zmusza to firmę do natychmiastowego działania. W rzeczywistości ich sugestia użycia walidacji przez stronę trzecią, tak jak zrobili to CTS Labs z Danem Guido (którego potwierdzenie Tweet znajduje się powyżej), jest rozsądna - ale coś, co już się dzieje.

Zwieranie akcji AMD

Inni badacze nie docenili powagi wad ze względu na wymagany poziom dostępu do systemu. Pojawiły się dalsze pytania dotyczące terminu raportu, gdy pojawiła się krótka sprzedaż akcji, firma Viceroy Research, opublikowała raport, w którym oświadczyła, że akcje AMD mogą stracić całą swoją wartość. Akcje AMD rzeczywiście się załamały, co zbiega się z wydaniem raportu podatności CTS Labs, ale zamknęły dzień wyżej niż wcześniej.

Linus Torvalds, główny programista jądra Linuksa, uważa również, że podejście CTS Labs jest niedbałe, twierdząc “Tak, bardziej przypomina mi to manipulowanie akcjami niż poradę dotyczącą bezpieczeństwa.” Torvalds ubolewa również nad niepotrzebnym szumem wokół wydania, twierdząc, że badacze bezpieczeństwa “Z tego powodu wyglądają jak klauni.”

Ranting Torvaldsa nie jest bezprecedensowy. Ale on ma rację. Pochodzi również z drugiej “Alarm bezpieczeństwa” wymagające do działania zarówno strasznego SSH, jak i strasznego hasła roota. Torvalds (oraz inni badacze i programiści zajmujący się bezpieczeństwem) jest taki, że czasami tylko dlatego, że wada brzmi niebezpiecznie i egzotycznie, nie stanowi to wielkiego problemu dla ogółu społeczeństwa.

Czy możesz być bezpieczny??

Cóż, to mieszana torba bezpieczeństwa. Czy twój procesor AMD Ryzen jest wrażliwy? Tak to jest. Czy Twój procesor AMD Ryzen prawdopodobnie zobaczy taki sposób wykorzystania? Jest to mało prawdopodobne, przynajmniej w krótkim okresie.

To powiedziawszy, osoby z systemem AMD Ryzen powinny podnieść poziom czujności bezpieczeństwa przez następne kilka tygodni, dopóki AMD nie wyda poprawki bezpieczeństwa. Mamy nadzieję, że będą o wiele lepszym widokiem niż łatki Spectre / Meltdown Czy Spectre i Meltdown wciąż stanowią zagrożenie? Potrzebne łatki to wciąż widmo i krach? Poprawki, których potrzebujesz The Spectre and Meltdown to luki w zabezpieczeniach procesora. Czy jesteśmy bliżej naprawienia tych luk? Niech łatki zadziałały? !