Brian Curtis

0

4919

44

Bezpieczeństwo może być przytłaczającym tematem - istnieje tak wiele potencjalnych problemów, o których musimy pomyśleć, zabezpieczając nasze komputery, konta internetowe i nasze sieci bezprzewodowe. Ta lista powinna pomóc uprościć sprawy - postępuj zgodnie z tą listą kontrolną, a będziesz na dobrej drodze do zachowania bezpieczeństwa w niebezpiecznym Internecie.

Bezpieczeństwo może być przytłaczającym tematem - istnieje tak wiele potencjalnych problemów, o których musimy pomyśleć, zabezpieczając nasze komputery, konta internetowe i nasze sieci bezprzewodowe. Ta lista powinna pomóc uprościć sprawy - postępuj zgodnie z tą listą kontrolną, a będziesz na dobrej drodze do zachowania bezpieczeństwa w niebezpiecznym Internecie.

Wiele problemów związanych z bezpieczeństwem jest powodowanych przez inne osoby, niezależnie od tego, czy jest to firma wydająca oprogramowanie z niebezpiecznymi lukami w zabezpieczeniach, czy włamywana strona internetowa i wyciekające nasze hasła. Chociaż nie możemy powstrzymać pojawiania się tych problemów, możemy zmniejszyć niebezpieczeństwo.

Użyj konta użytkownika z ograniczonymi uprawnieniami

Korzystanie z konta administratora bez ochrony - jak większość osób korzystało z systemu Windows XP - naraża Cię na ryzyko. Aby być bezpiecznym, powinieneś używać konta użytkownika z ograniczonymi uprawnieniami. Zapobiega to modyfikowaniu systemu przez programy bez monitowania użytkownika. Jeśli używasz systemu Windows 7 (lub nawet Windows Vista), upewnij się, że masz włączoną kontrolę konta użytkownika. Kontrola konta użytkownika pozwala używać komputera z kontem administratora, ale nadal będziesz monitowany, gdy programy będą chciały uprawnień administratora.

Aby sprawdzić ustawienia UAC, kliknij przycisk Start, wpisz UAC w menu Start, naciśnij Enter i upewnij się, że suwak jest ustawiony gdzieś powyżej Nigdy nie powiadomi.

Jeśli korzystasz z systemu Windows XP, dobrym pomysłem może być użycie standardowego konta użytkownika - jest to jednak trudniejsze, ponieważ większość programów zakłada, że ma dostęp administratora w systemie Windows XP. Jeśli korzystasz z systemu Windows XP, prawdopodobnie i tak powinieneś wkrótce dokonać aktualizacji - aktualizacje zabezpieczeń dla systemu Windows XP zatrzymają się w kwietniu 2014 r.

Stosuj dobre praktyki dotyczące hasła

Wiele osób korzysta ze słabych, łatwych do odgadnięcia haseł online. Nawet jeśli tego nie zrobią, ponownie użyją silnych haseł w wielu witrynach. Oba są niebezpieczne.

Wybierz silne hasła, które nie są tylko słowami słownikowymi - wybierz hasła, które trudno odgadnąć crackerowi lub programowi komputerowemu. Powinieneś również zadawać dobre pytania zabezpieczające - jeśli ktoś może dostać się na twoje konto, znając liceum, do którego chodziłeś (publicznie dostępna informacja), to jest problem. Aby uzyskać pomoc w wyborze dobrych haseł i pytań bezpieczeństwa, sprawdź:

- Jak stworzyć dobre hasło, którego nie zapomnisz Jak stworzyć silne hasło, którego nie zapomnisz Jak stworzyć silne hasło, którego nie zapomnisz Czy wiesz, jak stworzyć i zapamiętać dobre hasło? Oto kilka porad i wskazówek, jak zachować silne, osobne hasła dla wszystkich kont online.

- Jak stworzyć pytanie bezpieczeństwa, którego nikt inny nie może odgadnąć Jak stworzyć pytanie bezpieczeństwa, którego nikt inny nie zgadnie Jak utworzyć pytanie bezpieczeństwa, którego nikt inny nie może odgadnąć W ostatnich tygodniach dużo pisałem o tym, jak założyć konto internetowe odzyskiwalny. Typową opcją bezpieczeństwa jest ustawienie pytania bezpieczeństwa. Chociaż potencjalnie zapewnia to szybki i łatwy sposób na…

Powinieneś także używać innego hasła na każdej stronie. To jest kluczowe. Gdy zagrożona jest witryna o wysokim profilu - na LinkedIn, Yahoo, Last.fm i eHarmony wystąpiły wycieki hasła w ostatnim roku - włamywacze mogą przeglądać wyciekającą listę kombinacji adresów e-mail i haseł i wypróbowywać je na innych stronach internetowych. Jeśli zarejestrujesz się w witrynie za pomocą swojego adresu e-mail i użyjesz tego samego hasła, którego używasz do konta e-mail, ludzie mogą łatwo uzyskać dostęp do Twojego konta e-mail. Jeśli użyjesz hasła ponownie w innych witrynach, będą one również miały dostęp do tych kont. Używanie wszędzie unikalnego hasła pomaga ograniczyć szkody.

Przechowuj swoje hasła w menedżerze haseł

Zapamiętywanie silnych, unikalnych haseł dla każdej witryny może być trudne. W tym miejscu pojawia się menedżer haseł. Rozmawialiśmy o strategiach zarządzania hasłami Użyj strategii zarządzania hasłami, aby uprościć swoje życie Użyj strategii zarządzania hasłami, aby uprościć swoje życie Wiele porad dotyczących haseł było prawie niemożliwych do zastosowania: użyj silne hasło zawierające cyfry, litery i znaki specjalne; zmieniaj to regularnie; wymyślić całkowicie unikalne hasło dla każdego konta itp.… wcześniej, a menedżer haseł jest jednym z najlepszych. Niektóre z najlepszych menedżerów haseł to LastPass, który szyfruje hasła i przechowuje zaszyfrowany plik na serwerach LastPass, gdzie można uzyskać do niego dostęp z dowolnego miejsca, oraz KeePass, który przechowuje zaszyfrowaną kopię haseł na twoim komputerze - jesteś odpowiedzialny za wykonać kopię zapasową, chociaż możesz zsynchronizować ją z Dropbox lub inną usługą przechowywania w chmurze The Cloud Storage Showdown - Dropbox, Dysk Google, SkyDrive i więcej The Cloud Storage Showdown - Dropbox, Google Drive, SkyDrive i więcej Scena przechowywania w chmurze ostatnio się rozgrzała , z długo oczekiwanym wejściem Google i odnowionym SkyDrive od Microsoft. Dropbox od dawna nie jest kwestionowany przez głównych graczy, ale to się zmieniło… .

- Używanie KeePass do zabezpieczania kont online Używanie Keepass do zabezpieczania kont online Używanie Keepass do zabezpieczania kont online

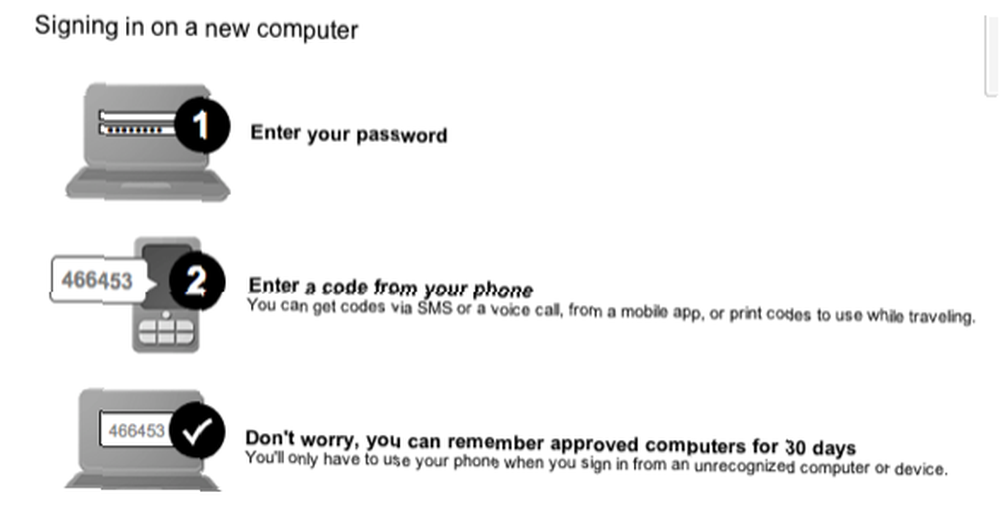

Skonfiguruj uwierzytelnianie dwuskładnikowe

Jeśli ktoś uzyska dostęp do Twojego hasła, uwierzytelnianie dwuskładnikowe uniemożliwia mu dostęp do Twojego konta. Dzięki uwierzytelnianiu dwuskładnikowemu do zalogowania się na stronie internetowej potrzebne będzie coś więcej niż hasło - potrzebny będzie także specjalny klucz czasowy. Te klucze są często generowane przez aplikację mobilną lub wysyłane do Ciebie przez SMS. Różne usługi obsługują uwierzytelnianie dwuskładnikowe, w tym Google Google zaleca dwuetapowy proces ochrony konta [News] Google zaleca dwuetapowy proces ochrony konta [News] Większość doświadczonych użytkowników Internetu prawdopodobnie ma co najmniej jedno konto Google - głównie dlatego, że Google, zarówno na dobre, jak i złe, krzyżuje ścieżki z wieloma innymi stronami internetowymi, dlatego trudno jest nie korzystać z…, Facebooka Jak korzystać z zatwierdzeń logowania na Facebooku i generatora kodów na Androidzie Jak używać zatwierdzeń na Facebooku logowania i generatora kodów w Androidzie Aby zapewnić bezpieczeństwo urządzenia, pokażemy, jak skonfigurować zatwierdzanie logowania i generator kodu na Facebooku dla Androida. , Dropbox, LastPass LastPass Premium: Zafunduj sobie najlepsze zarządzanie hasłami w historii [Nagrody] LastPass Premium: Zafunduj sobie najlepsze zarządzanie hasłami w historii [Nagrody] Jeśli nigdy nie słyszałeś o LastPass, przykro mi to powiedzieć mieszkałem pod skałą. Jednak czytasz ten artykuł, więc zrobiłeś już krok we właściwym kierunku. LastPass… i aplikacje Battle.net 4 firmy Blizzard, które każdy gracz Diablo 3 powinien mieć na swoim urządzeniu [iOS] 4 aplikacje Każdy gracz Diablo 3 powinien mieć na swoim urządzeniu [iOS] Kiedy coś jest popularne, zwykle jest mnóstwo aplikacji mobilnych, które trafić na rynek, próbując zarobić na popularności. Diablo 3 nie jest wyjątkiem. Jedno spojrzenie na… .

- Co to jest uwierzytelnianie dwuskładnikowe i dlaczego warto go używać Co to jest uwierzytelnianie dwuskładnikowe i dlaczego warto go używać Co to jest uwierzytelnianie dwuskładnikowe i dlaczego warto go używać Uwierzytelnianie dwuskładnikowe (2FA) to metoda bezpieczeństwa wymaga to dwóch różnych sposobów udowodnienia tożsamości. Jest powszechnie stosowany w życiu codziennym. Na przykład płacenie kartą kredytową wymaga nie tylko karty…

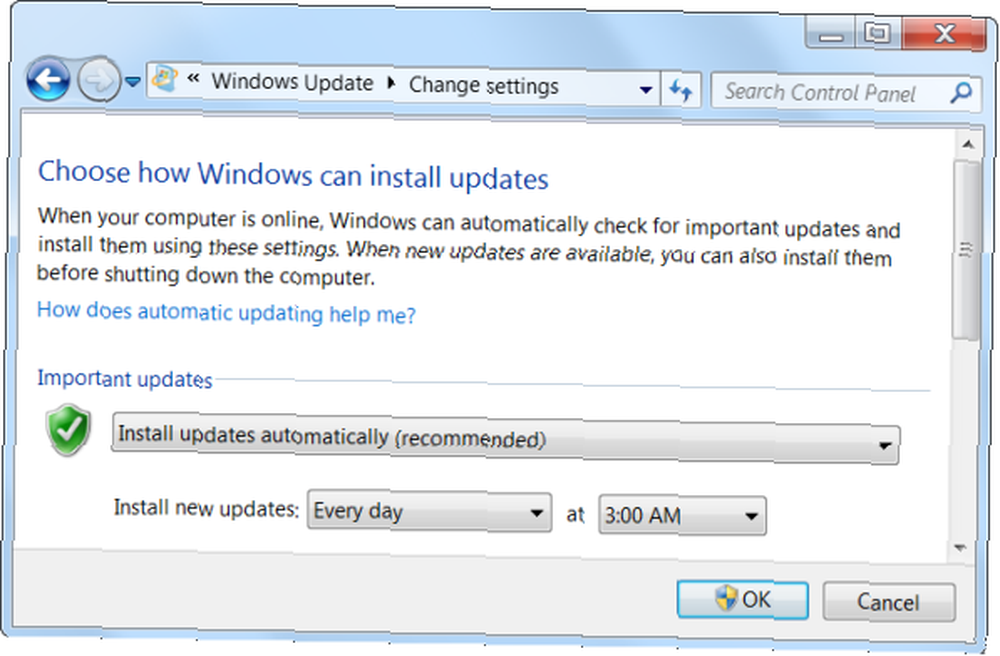

Często instaluj aktualizacje

Powinieneś często instalować aktualizacje systemu Windows 3 Powody, dla których powinieneś uruchamiać najnowsze poprawki i aktualizacje zabezpieczeń systemu Windows 3 Powody, dla których powinieneś uruchamiać najnowsze poprawki i aktualizacje zabezpieczeń systemu Windows Kod, który składa się na system operacyjny Windows, zawiera luki w zabezpieczeniach, błędy, niezgodności lub nieaktualne elementy oprogramowania. Krótko mówiąc, Windows nie jest idealny, wszyscy to wiemy. Łaty bezpieczeństwa i aktualizacje usuwają luki… i inne oprogramowanie na twoim komputerze, w szczególności przeglądarki internetowe i wtyczki takie jak Flash i Java. Czy Java jest niebezpieczna i czy należy ją wyłączyć? Czy Java jest niebezpieczna i czy należy ją wyłączyć? Wtyczka Java Oracle firmy Oracle jest coraz popularniejsza w Internecie, ale coraz częściej pojawia się w wiadomościach. Czy Java pozwala na zainfekowanie ponad 600 000 komputerów Mac, czy Oracle… Chociaż aktualizacje mogą być kłopotliwe, dlaczego aplikacje nagrywają mnie aktualizować i czy powinienem słuchać? [Windows] Dlaczego aplikacje Nag Me do aktualizacji i powinienem słuchać? [Windows] Powiadomienia o aktualizacji oprogramowania wydają się być stałym towarzyszem na każdym komputerze. Każda aplikacja chce aktualizować się regularnie, a oni dostarczają nam powiadomienia, dopóki się nie poddamy i nie zaktualizujemy. Powiadomienia te mogą być niewygodne, zwłaszcza… są niezbędne. Źli faceci ciągle znajdują dziury w oprogramowaniu, które należy podłączyć.

Ustawienie Windows Update i innego oprogramowania na komputerze do automatycznego sprawdzania i instalowania aktualizacji to łatwy sposób na zachowanie bezpieczeństwa bez zastanowienia się nad tym. Aby upewnić się, że usługa Windows Update jest skonfigurowana do automatycznego instalowania aktualizacji, kliknij przycisk Start, wpisz Windows Update i naciśnij klawisz Enter. Kliknij link Zmień ustawienia na pasku bocznym, aby wyświetlić ustawienia aktualizacji.

Użyj antywirusa

Antywirus jest niezbędną warstwą ochrony. Chociaż możesz starać się zachować bezpieczeństwo, aktualizując oprogramowanie, odwiedzając tylko bezpieczne witryny i instalując tylko zaufane oprogramowanie, zawsze istnieje szansa, że coś się przedostanie. Nowa luka w zabezpieczeniach przeglądarki może zostać wykorzystana lub zaufana witryna internetowa może zostać naruszona.

Program antywirusowy to kolejna linia obrony. Nie musisz nic płacić za program antywirusowy - jest kilka świetnych bezpłatnych opcji. Jeśli masz zainstalowany program antywirusowy, pozostaw domyślne ustawienia skanowania, które automatycznie skanują wszystko w tle. Programy antywirusowe zazwyczaj wykonują regularne skanowanie całego systemu, więc nie musisz się martwić o samodzielne inicjowanie skanowania.

- Bezpłatne porównanie antywirusowe: 5 popularnych wyborów Przejdź od stóp do głów Darmowe porównanie antywirusowe: 5 popularnych wyborów Przejdź od stóp do głów Darmowe porównanie antywirusowe: 5 popularnych wyborów Przejdź od stóp do głów Co jest najlepsze darmowy antywirus? To jedno z najczęściej zadawanych pytań w MakeUseOf. Ludzie chcą być chronieni, ale nie chcą płacić rocznej opłaty ani korzystać…

Sprawdź swoją zaporę ogniową

Powinieneś także używać zapory Jak działa zapora? [MakeUseOf wyjaśnia] Jak działa zapora ogniowa? [MakeUseOf wyjaśnia] Istnieją trzy elementy oprogramowania, które moim zdaniem stanowią trzon przyzwoitej konfiguracji bezpieczeństwa na twoim komputerze domowym. Są to program antywirusowy, zapora ogniowa i menedżer haseł. Spośród nich… - jeśli używasz standardowego routera konsumenckiego, już działa on skutecznie jako zapora ogniowa. Nawet jeśli nie używasz routera, system Windows jest wyposażony we wbudowaną zaporę. Aby upewnić się, że zapora działa poprawnie, możesz użyć testu GRC Shields-Up, który skanuje adres IP i wykrywa, czy zapora blokuje dostęp do portów sieciowych.

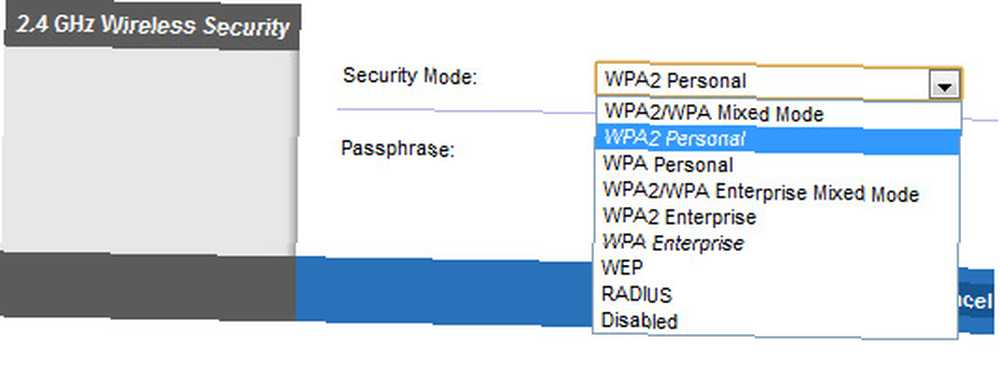

Zabezpiecz swoje Wi-Fi

Zabezpieczenie sieci Wi-Fi jest szczególnie ważne. Jeśli wybierzesz niewłaściwe ustawienia dla swoich sieci Wi-Fi i pozostawisz to otwarte dla publiczności, możesz mieć wiele problemów - od osób szpiegujących przeglądanie stron internetowych po osoby używające Twojego połączenia internetowego do nielegalnych rzeczy, które można by prześledzić wrócić do Ciebie.

Upewnij się, że używasz szyfrowania w swojej sieci bezprzewodowej - po podłączeniu nowego urządzenia do sieci należy wprowadzić hasło. Powinieneś także używać WPA lub WPA2 jako typu szyfrowania - starsze szyfrowanie WEP może zostać zerwane.

Aby zmienić ustawienia szyfrowania, przejdź do strony administracyjnej routera. 7 Podstawowe funkcje routera bezprzewodowego, których powinieneś używać 7 Podstawowe funkcje routera bezprzewodowego, których powinieneś używać Jeśli uważasz, że jedynym zadaniem routera bezprzewodowego jest połączenie Cię ze światem Internetu, tracisz wiele z jego niesamowitej dobroci. Pewnie, może wszystko czego potrzebujesz to Internet… (instrukcje dotyczące dostępu do tej strony znajdziesz w instrukcji routera) i poszukaj sekcji zabezpieczeń sieci.

Czy masz jeszcze jakieś wskazówki dotyczące bezpieczeństwa? Zostaw komentarz i daj nam znać, co robisz, aby zachować bezpieczeństwo w Internecie.

Zdjęcie kredytowe: Zaznacz znak na zielonym zamku przez Shutterstock