Gabriel Brooks

0

4018

1009

Czy zastanawiałeś się kiedyś, jakie są największe sieci udostępniania plików? Jakie są różnice między BitTorrent, Gnutella, eDonkey, Usenet itp.?

Ten przewodnik można pobrać w postaci bezpłatnego pliku PDF. Pobierz teraz Przewodnik MakeUseOf na temat sieci wymiany plików. Kopiuj i udostępniaj to znajomym i rodzinie.Chcesz wiedzieć, która sieć udostępniania plików zapewnia najlepszą prędkość pobierania lub najwyższy poziom prywatności?

Przewodnik wyjaśnia zalety i wady każdego z nich. Analizujemy również problemy związane z prywatnością i udostępniamy kilka doskonałych narzędzi pomagających chronić prywatność podczas pobierania plików w tych sieciach.

Spis treści

§1. Wstęp

§Udostępnianie 2 plików i prawa autorskie

§3-Czym jest P2P

§4-bitowy torrent

§5-torrentowe urządzenia śledzące

§6-eDonkey

§7-Gnutella

§8-Usenet

§9-inne sieci wymiany plików

§10-Prywatność

§11-Podsumowanie

1. Wstęp

Zaczynamy kolejny eBook, kolejna świetna podróż, mam nadzieję, że Ci się spodoba. Tym razem przyjrzymy się udostępnianiu plików, oprogramowaniu, protokołom, problemom i wielu innym rzeczom, o których możesz pomyśleć. Po co pisać eBook o udostępnianiu plików? Cóż, chociaż od czasów Napstera i „sneakernet” wszystko stało się znacznie prostsze i dużo szybsze, istnieje wiele przeszkód, szczególnie dla nietechnicznych użytkowników komputerów.

W tym eBooku przyjrzymy się dostępnym głównym technologiom udostępniania plików oraz omówimy funkcje i zastrzeżenia każdego z nich, a także najlepsze sposoby ich wykorzystania. Ale zanim przejdziemy do tematu, poświęćmy chwilę na omówienie bardzo ważnej kwestii, która nieuchronnie pojawi się z powodu charakteru tego przewodnika.

2. Udostępnianie plików i prawa autorskie

Prawo autorskie, szczególnie intelektualne, takie jak tekst, zdjęcie, wideo, oprogramowanie lub dzieło sztuki, należy traktować z szacunkiem. Chociaż niektóre strony, takie jak niesławny tracker torrentów zwany „The Pirate Bay”, chciałby całkowicie zignorować prawa autorskie, nie jest to ani legalne, ani moralne. Odbyło się kilka oddolnych kampanii promujących „fakt”, że pobieranie dzieła chronionego prawem autorskim bez autoryzacji jest w rzeczywistości w porządku i nie można go porównywać do kradzieży ze względu na charakter nośnika, na którym jest ono przechowywane - elektronicznie. Ich kłótnia była dość łatwa do zrozumienia i z tego powodu nabrała trakcji. Podczas pobierania muzyki lub książek online wydawca nie ponosi żadnych kosztów za wydrukowanie książki, wyprodukowanie płyty CD, zapłacenie za transport ani za urzędników i sprzedawców. Jedyny koszt to rachunek za prąd i Internet, który płacisz sam. Dlatego dlaczego powinniśmy płacić za treść?

Creative Commons Uznanie autorstwa. Zdjęcie Daveybot za pośrednictwem Flickr. Kupiona muzyka ułożona w albumie.

Mam nadzieję, że to również cię nie przekonało, ponieważ jest całkowicie błędne. Ignorują tę część, kiedy muzyk, pisarz lub programista spędzał wiele godzin, szkoląc się i pracując, aby stworzyć ten materiał. To bardzo duży błąd, jeśli mnie o to poprosisz. Postaw się w bucie tego mężczyzny. Czy nie chciałbyś mieć możliwości utrzymania się, otrzymania odszkodowania za swoją pracę? Chociaż z pewnością nie mogę zaakceptować działań RIAA, IFPI i podobnych organizacji antypirackich, które, szczerze mówiąc, wydają się niemal dziecinne w swoim podejściu, nie mogę promować kradzieży pracy innych ludzi. Pomyśl o tym, co wujek Ben powiedział Peterowi w Spider-Man: “Z dużą mocą przychodzi duża odpowiedzialność”.

Creative Commons Uznanie autorstwa przez każdą panoramę za pośrednictwem Flickr.

Biorąc to pod uwagę, istnieje wiele legalnych zastosowań udostępniania plików, takich jak dystrybucja oprogramowania open source, domena publiczna, kreatywne dobra wspólne i dzieła copyleft. Powinieneś także zdawać sobie sprawę, że technologia, na której opiera się wiele aplikacji i usług P2P, nie jest z natury zła. Bit Torrent może potencjalnie przyspieszyć wiele legalnych pobrań, w tym zakupów z iTunes i Amazon, jeśli CDN (Content Delivery Network) je zaimplementuje.

Zrzeczenie się

MakeUseOf ani jej autorzy nie mogą być pociągnięci do odpowiedzialności za jakiekolwiek działania, które mogą zostać podjęte w wyniku wykonania instrukcji przedstawionych tutaj. Naruszenie praw autorskich jest przestępstwem w Stanach Zjednoczonych Ameryki, a także w wielu innych krajach. Przed podjęciem jakichkolwiek działań opisanych w tym eBooku zapoznaj się z lokalnymi przepisami dotyczącymi praw autorskich. Informacje przedstawione tutaj służą wyłącznie celom edukacyjnym.

3. Co to jest P2P?

P2P (Peer-to-Peer) to akronim oznaczający grupę technologii, które wykorzystują tę samą zasadę do działania. Zamiast korzystać z centralnego systemu serwerów, który przekazuje dane do innych komputerów klienckich, w architekturze P2P każdy komputer jest zarówno klientem, jak i serwerem. Każdy komputer spróbuje pobrać z dowolnego komputera, który ma plik, lub w zamian sam udostępni dane, które ma innym komputerom w „roju”. Rój jest definiowany jako całość komputerów, które pobierają lub przesyłają tę samą zawartość.

Creative Commons Uznanie autorstwa przez RocketRaccoon przez Flickr.

Takie podejście do dystrybucji treści jest skuteczne w przypadku rozprowadzania dużych ilości danych do dużej liczby komputerów, prawie jednocześnie. Podczas gdy zwiększenie liczby użytkowników podłączonych do scentralizowanego serwera pobierania z natury zmniejszyłoby ogólną prędkość i ostatecznie zatrzymało ją, w architekturze P2P ogólna prędkość wzrasta, gdy więcej komputerów kończy pobieranie i w zamian dzieli się nim z innymi, mnożąc liczba dostępnych źródeł wykładniczo.

Uważa się, że sam Bit Torrent napędza od 27 do 55% całkowitego ruchu internetowego w zależności od regionu.

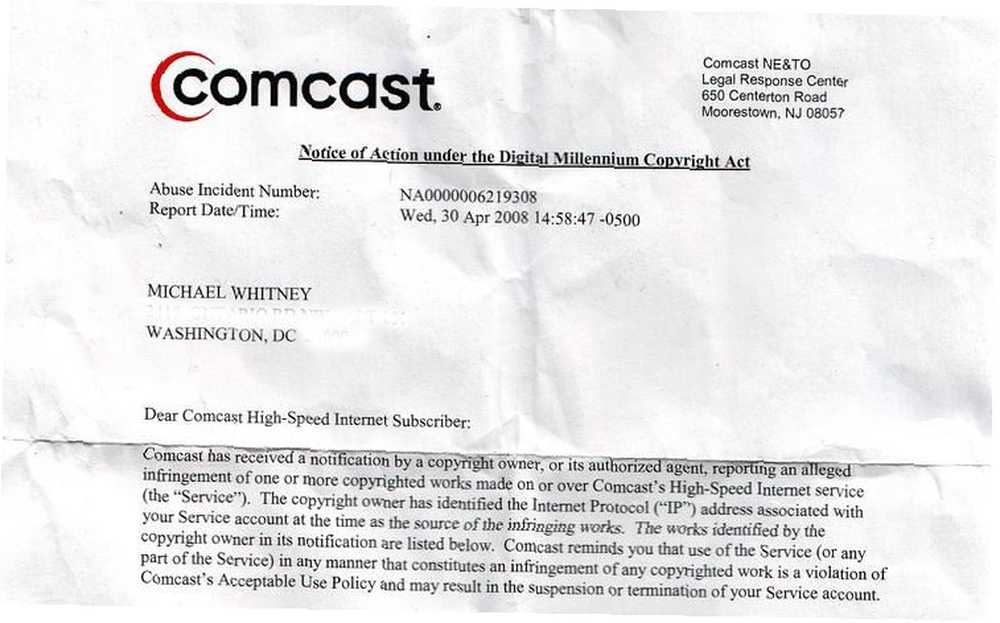

Organizacjom działającym w imieniu przemysłu muzycznego i filmowego, a mianowicie RIAA i MPAA, udało się zamknąć wiele usług P2P na przestrzeni lat, a nawet wszcząć postępowanie sądowe przeciwko osobom fizycznym.

4. Bit Torrent

Bit Torrent, technologia opracowana przez Brama Cohena w 2001 roku, jest zdecydowanie najczęściej stosowaną technologią P2P. Okazał się lepszy pod wieloma względami; umożliwiając częściowo zdecentralizowane środowisko, redundancję i znaczny wzrost prędkości w porównaniu z

4.1 Jak to działa?

Aby użyć protokołu Bit Torrent do pobierania i przesyłania plików, użytkownik musi pobrać i zainstalować aplikację, która implementuje tę technologię. Dostępnych jest wiele opcji, a wkrótce omówimy, która z nich jest najlepsza dla każdej platformy. Na razie skupmy się na tym, jak to działa.

Creative Commons Uznanie autorstwa przez nrkbeta przez Flickr.

Aby udostępnić pliki innym użytkownikom, aplikacja Bit Torrent musi najpierw zebrać informacje o odpowiednich plikach i zapisać je w pliku. Często nazywany „metadanymi”, tworzony plik „.torrent” będzie zawierał informacje, takie jak rozmiar, nazwa, typ pliku (-ów), które mają być udostępniane. W zależności od liczby plików, rozmiar plików metadanych wynosi od 1 KB do 200 KB w przypadku kontenerów o pojemności wielu gigabajtów.

Aby zainicjować pobieranie, musisz najpierw skorzystać ze strony internetowej, która gromadzi te pliki metadanych, takiej jak The Pirate Bay lub ISOHunt. (Zostały one bardziej szczegółowo omówione poniżej w „Torrent Trackers”). Krótko mówiąc, są to wyszukiwarki, w których możesz wyszukać to, co chcesz pobrać, i znaleźć odpowiedni plik torrent. Następnie możesz pobrać ten plik torrent na komputer i otworzyć go w kliencie torrent, aby rozpocząć proces pobierania.

Początkowy peer, zwany „uploaderem”, początkowo zapełni torrent trackera plikiem metadanych i zaczeka na połączenie z innym peerem oraz pobranie pliku.

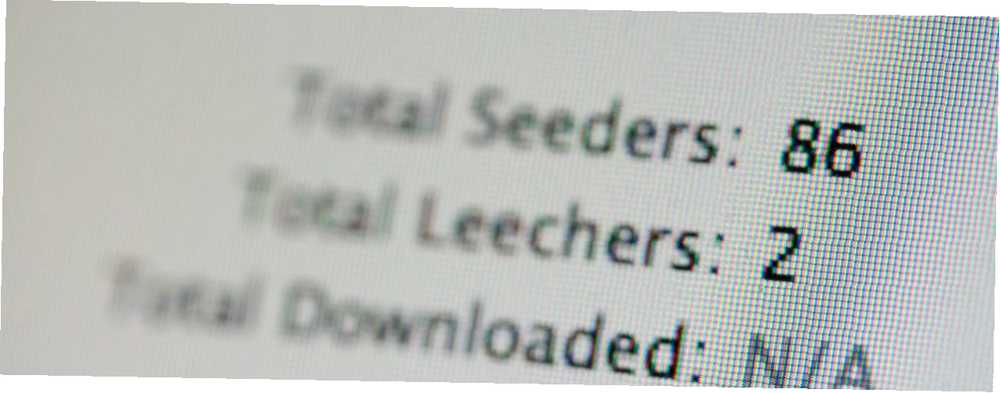

Gdy transfer osiągnie 100%, Twoja rola zmienia się z „leecher” lub downloadera na „seeder” lub uploadera. Liczba „stosunek” reprezentuje, ile przepustowości pobierania oddałeś społeczności, dzieląc całkowity pobrany rozmiar do całkowitego przesłanego rozmiaru. Dobrą praktyką w społeczności Bit Torrent jest utrzymywanie współczynnika przekraczającego 0,7 przez cały czas. Społeczność ignoruje rówieśników z niższymi wskaźnikami, ponieważ „pijawki” i wiele prywatnych trackerów torrentowych nakłada ograniczenia na swoje konta.

4.2 Uwagi techniczne

Pobieranie Bit Torrent różni się na wiele sposobów od tradycyjnych żądań opartych na ftp lub http. Po pierwsze, pobieranie nie jest sekwencyjne, klient zwykle najpierw prosi o najrzadsze bity, aby zapewnić dostępność lub w inny sposób pobierać losowo, w zależności od dostępności i prędkości każdego elementu równorzędnego.

Wiele współczesnych klientów Bit Torrent zawiera funkcje zmniejszające zależność od scentralizowanego modułu śledzącego. Chociaż w sieci dostępnych jest wiele stosunkowo redundantnych modułów śledzących i jest mało prawdopodobne, że wszystkie przestaną działać w tym samym czasie, PEX (Peer Exchange) i DHT (Distributed Hash Tables) mogą służyć jako zapasowe, jeśli moduł śledzący działa wolno lub jest tymczasowo nieczynny. Podczas gdy środowisko bez śledzenia będzie działało dobrze (lub szybciej) w małej grupie lub sieci lokalnej, globalne uzależnienie od PEX cierpi z powodu niższych prędkości propagacji.

4.3 Aplikacje klienckie Torrent

Są to aplikacje, które potrafią odczytać metadane i kontynuować pobieranie żądanych plików.

Dostępnych jest wiele aplikacji Bit Torrent, a wybór najlepszej może nie być oczywisty nawet dla odbiorców technicznych. Oceniamy aplikację na podstawie wielu cech, takich jak rozmiar, funkcje, szybkość, niezawodność, bezpieczeństwo i interfejs użytkownika.

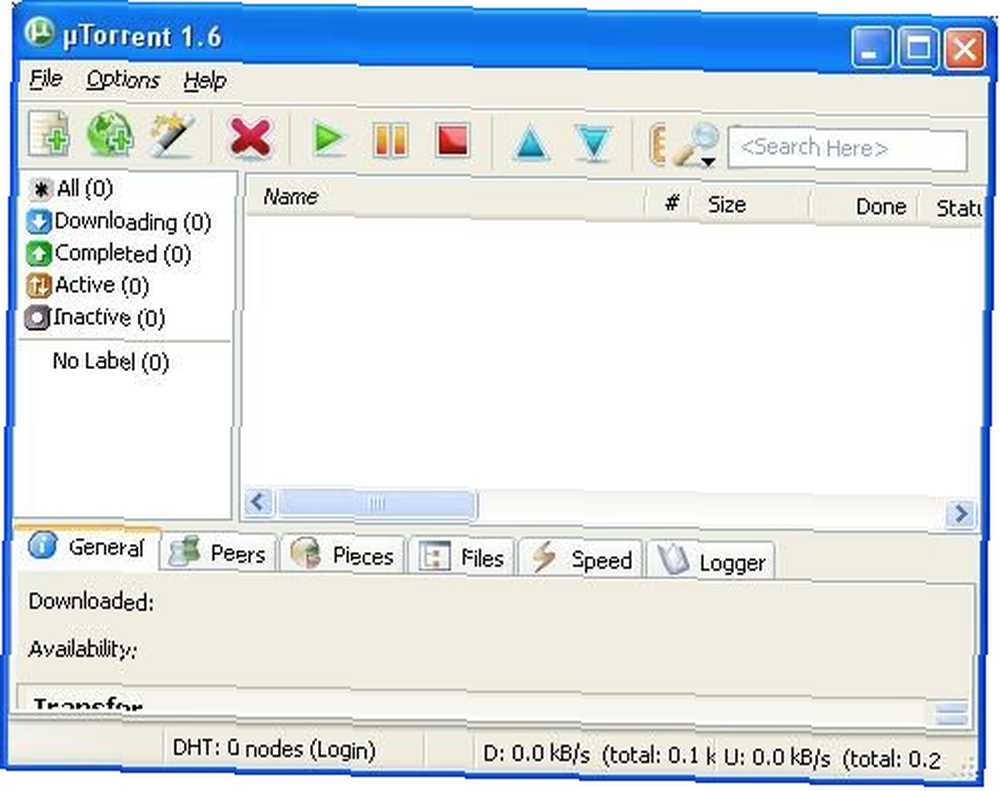

Windows użytkownicy najprawdopodobniej skorzystają z uTorrent, darmowego zamkniętego klienta torrentów stworzonego przez Bit Torrent, Inc. Najbardziej znany jest z dużego zestawu funkcji, prostego, ale bogatego interfejsu użytkownika, stabilności, a także z posiadania jednego z najmniejszych zasobów ślad stopy (<300KB executable). It is considered to be the most popular Bit Torrent client and has consistently received good press from tech media.

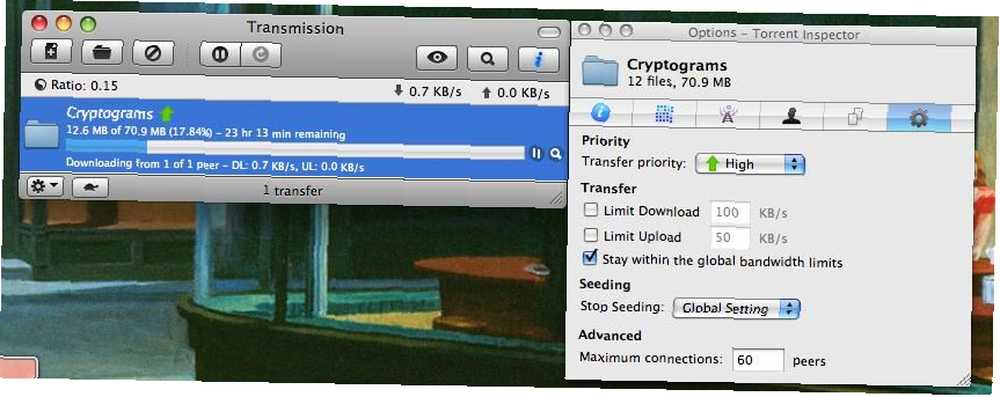

Linux i Prochowiec użytkownicy z pewnością będą zadowoleni z korzystania z Transmission, klienta open source znanego również z użyteczności i niewielkiego zużycia zasobów. Jackson napisał artykuł, w którym porównuje transmisję i transmisję uTorrent z transmisją uTorrent [tylko Mac] Transmission vs uTorrent [tylko Mac]. Wez Pyke, jeden z autorów MakeUseOf, ma dogłębny artykuł na ten temat Transmisja, Lekki klient BitTorrent, Lekki klient BitTorrent .

5. Torrent Trackers

Korzystanie z popularnych, cenionych trackerów torrentowych jest zawsze dobrą rzeczą. Wiele osób będzie pobierać i przesyłać, tworząc zdrowy rój - co równa się szybkiej prędkości pobierania i szerokiej gamie dostępnych plików.

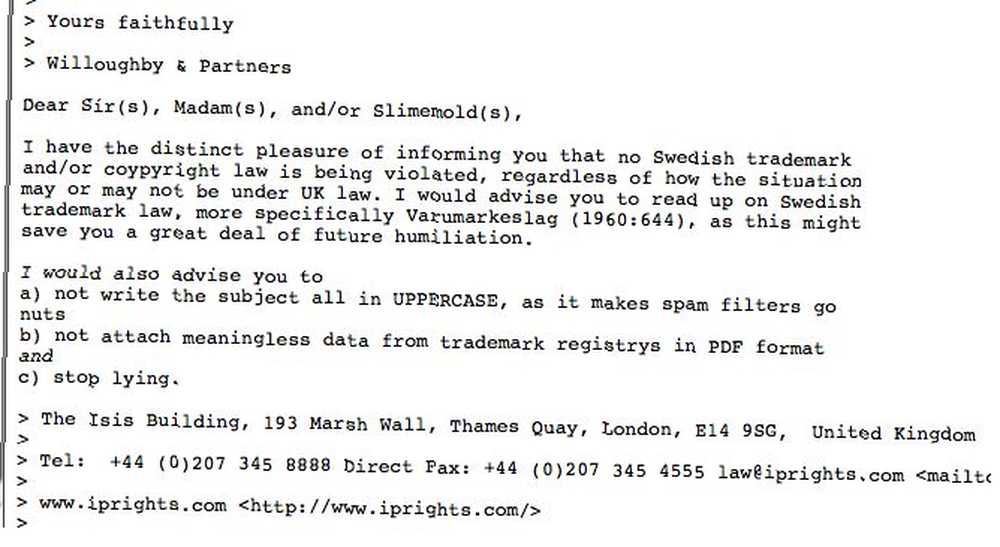

Standardowa odpowiedź w stylu „The Pirate Bay” dla prawników zajmujących się prawem autorskim. Copyleft.

Moimi wszechczasami są:

• The Pirate Bay, z bardzo dużą pulą rówieśników i plików, ich niesamowity humor radzi sobie z zagrożeniami ze strony właścicieli praw autorskich i dobrze rozmieszczonym interfejsem, naprawdę trudno ich nie kochać. Nie jestem jednak pewien, ile czasu to będzie dostępne, biorąc pod uwagę, że twórcy są w więzieniu, a nieruchomość jest sprzedawana jakiejś firmie medialnej.

• ISOHunt istnieje już od dłuższego czasu, ale jeszcze nie zawiódł swoich użytkowników. Tracker zasługuje na solidne drugie miejsce w moich zakładkach.

• Coda.fm, z niesamowitym interfejsem użytkownika i zintegrowanymi recenzjami, to najlepszy sposób na wydobycie muzyki z torrentów.

• Jeśli wolisz nie być na krawędzi swojego siedzenia za każdym razem, gdy ktoś puka do twoich drzwi - sprawdź LegalTorrents, ponieważ - zgadłeś - rzeczy, które nie są chronione prawem autorskim. Istnieją również LegitTorrents i Vuze.

• TorrentScan świetnie sobie radzi w wyszukiwaniu treści we wszystkich głównych publicznych modułach śledzących. Jeśli nie masz określonych preferencji dla modułu śledzącego lub nie przeszkadza ci dodatkowy skok do faktycznej strony - warto dodać zakładkę. Możesz zerknąć na listę na prawym pasku bocznym, aby uzyskać inne dobre rekomendacje dla publicznych trackerów.

Autor MakeUseOf, Saikat Basu, napisał obszerny przewodnik dla początkujących po Bit Torrent. Zdecydowanie zalecamy przeczytanie jego przewodnika, jeśli jesteś nowy w tej przestrzeni. Istnieje sekcja ze świetnymi poradami dla zaawansowanych użytkowników.

Mamy również stale aktualizowaną stronę artykułów związanych z torrentami, na której można znaleźć wskazówki, recenzje klientów i trackerów.

5.1 Karta wyników dla Bit Torrent:

• Prędkość: 5/5

• Dostępność plików: doskonała • Prywatność: 1/5

• Niebezpieczeństwo złośliwego oprogramowania: godziwy

• Łatwość użycia: 4/5.

5.2 Dlaczego Bit Torrent?

Dziś Bit Torrent stanowi sposób na uzyskanie treści z Internetu dla wielu osób, w tym dla mnie. Wypróbowałem wiele usług udostępniania plików, ale żadne z nich nie miało szybkości, liczby plików i było tak niezawodne jak Bit Torrent. Pamiętam, że pobrałem obrazy płyt 700 MB (.iso) tylko po to, aby dowiedzieć się, że mają hasła lub są fałszywe, rówieśnicy rozłączają się na 99%, a także inne problemy. Wiele z tych problemów rozwiązano wraz z pojawieniem się Bit Torrent, a ja osobiście nie przestawiłbym się na żadną z innych usług.

Ale Bit Torrent nie jest panaceum. Sprawdźmy niektóre inne dostępne protokoły.

6. eDonkey

Nie daj się zwieść nazwie, sieć eDonkey od dawna ma udział użytkowników udostępniających pliki. Mimo że jest to sieć zdecentralizowana, nadal obsługuje serwery do obsługi zapytań, które zawierają indeksy udostępnionych plików. Pierwotny twórca musiał zadowolić się RIAA za około 30 milionów dolarów, ale społeczność, licząca miliony osób, kontynuowała rozwój oprogramowania klienckiego i serwerowego i utrzymywała sieć.

eDonkey różni się od Bit Torrent pod wieloma względami. Aby dotknąć tylko powierzchni, nie wymaga stron śledzących i używa innego protokołu do wyszukiwania i pobierania plików, co w większości przypadków jest wolniejsze niż Bit Torrent.

Najlepszym klientem eDonkey dla Windows wydaje się być Shareaza open source. Z powodzeniem obsługuje łącza Gnutella, Gnutella2, eDonkey, BitTorrent, magnes, ed2k i Piolet. Interfejs jest dobrze zorganizowany, aplikacja była stabilna podczas testowania i z powodzeniem wykorzystałem każdy z protokołów obsługiwanych do pobierania plików.

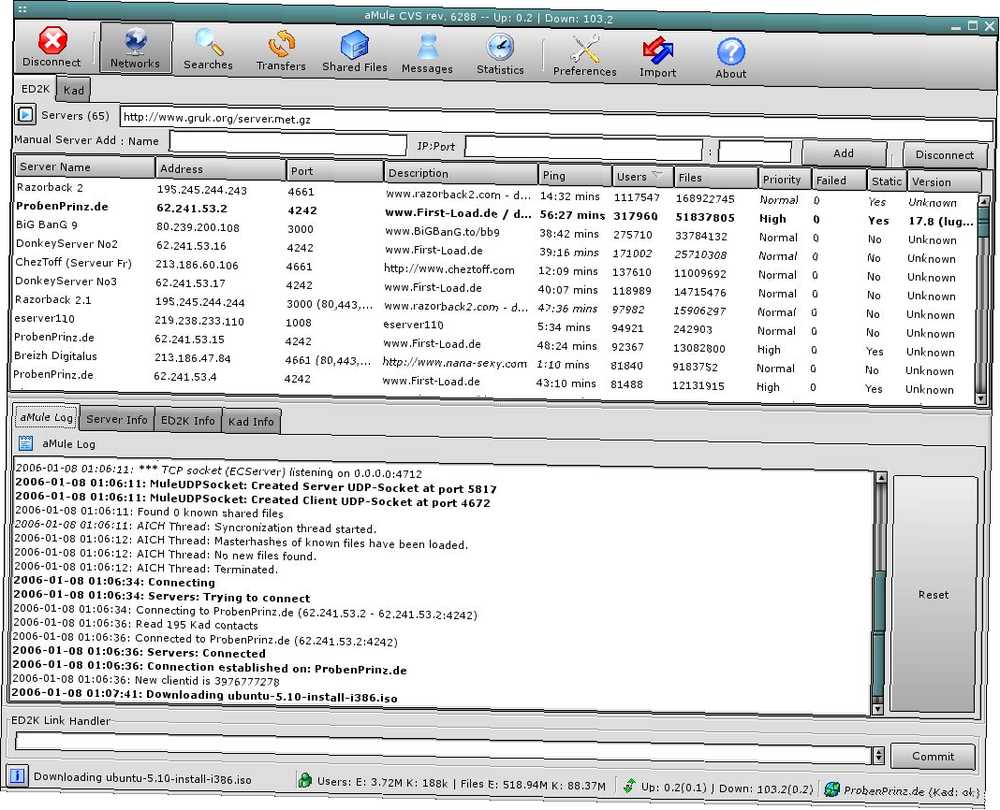

Prochowiec i Linux użytkownicy najprawdopodobniej użyją aMule, solidnego klienta dla sieci eDonkey i Kad.

Sieć eDonkey jest wystarczająco duża, aby pomieścić masę krytyczną plików i elementów równorzędnych, i może być szczególnie szybka w sieci metropolitalnej. Niestety jest podatny na fałszywe pliki, wirusy i śledzenie.

Każdy klient pobierania (tj. Shareaza) ma nieco inny interfejs, ale ogólną ideą jest znalezienie przycisku „Sieć” lub „Hub” i odświeżenie listy dostępnych serwerów, z którymi można się połączyć. Przeczytaj opis, lokalizację i wybierz, co Twoim zdaniem może zapewnić lepszą prędkość i zakres plików. Możliwe jest posiadanie więcej niż jednego połączenia jednocześnie, ale nie powinno być więcej niż 5 otwartych, ponieważ spowolni to wyszukiwanie.

Dostępność plików i szybkość zależy od pory dnia, lokalizacji i innych czynników. Sieć eDonkey jest prawie zawsze wolniejsza i ma mniej plików niż Bit Torrent i istnieje wysokie prawdopodobieństwo, że dostaniesz wirusa, ponieważ nie ma systemu oceniania ani komentowania.

6.1 Karta wyników dla eDonkey:

• Prędkość: 3/5

• Dostępność pliku: godziwa

• Prywatność: 2/5

• Zagrożenie złośliwym oprogramowaniem: ciężkie

• Łatwość użycia: 3/5

7. Gnutella

Najpopularniejsza sieć udostępniania plików w 2007 roku jest nadal aktywna. Po gwałtownym wzroście popularności w 2001 roku, głównie z powodu śmierci Napstera, protokół i klienci zaczęli być coraz lepsi i nadal zajmowali honorowe drugie miejsce w Bit Torrent. Podczas gdy deweloperzy przewidywali całkowicie zdecentralizowany system, Gnutella, podobnie jak eDonkey, potrzebuje buforów, ultra-peerów i „liści”, aby pozostać stabilnym.

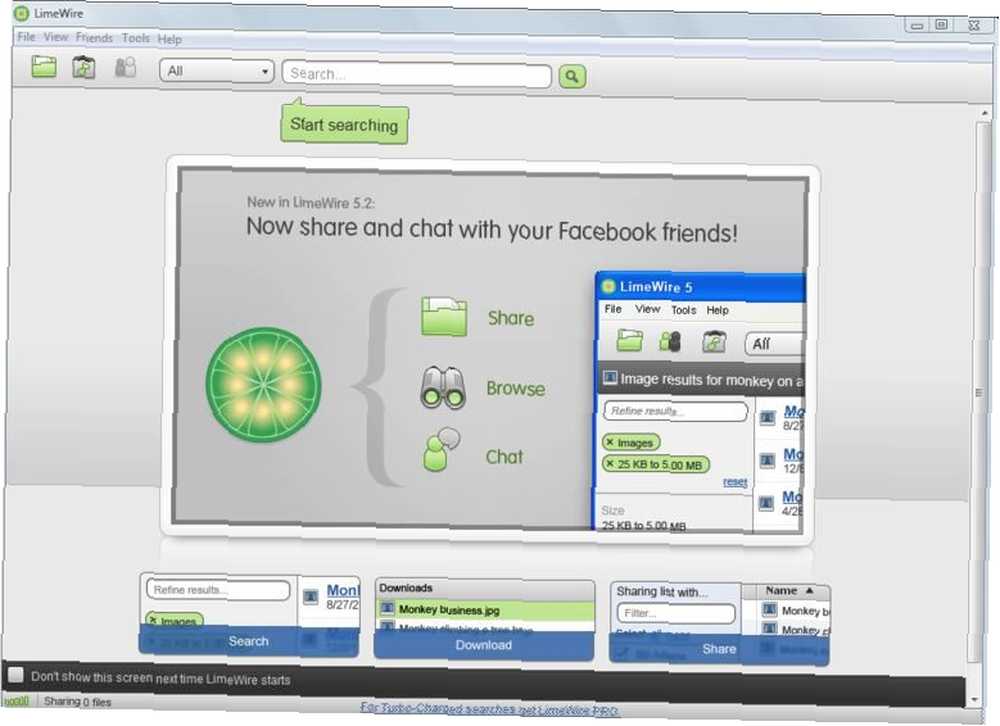

Najpopularniejszym klientem do pobierania dla sieci Gnutella jest znany LimeWire, napisany w Javie, a więc wieloplatformowy. Poleciłbym to użytkownikom systemu Windows i Linux. Użytkownicy komputerów Mac powinni przynajmniej spojrzeć na Acquisition, która jest napisana w natywnym kodzie i zachowuje styl interfejsu użytkownika aplikacji Mac.

Korzystając zarówno z Gnutelli, jak i eDonkey, skłoniłbym się do pierwszego. Klienci pobierania są nieco bardziej dopracowani, sieć wydaje się bardziej responsywna, a na koniec nie trzeba ręcznie wybierać i wybierać serwerów takich jak w eDonkey.

Kolejną zaletą LimeWire jest możliwość filtrowania wyszukiwań; wyeliminuj pliki wykonywalne, dokumenty, zdjęcia lub treści chronione prawem autorskim - twój wybór.

LimeWire jest tak łatwy w użyciu, że możesz poprosić swojego psa o pobranie plików. Otwórz aplikację i wprowadź wyszukiwane hasła, a następnie kliknij przycisk pobierania. Istnieje nawet pierwszy kreator użytkownika, który pomoże ci, jeśli się zgubisz.

7.1 Karta wyników dla Gnutella:

• Prędkość: 4/5

• Dostępność pliku: dobra

• Prywatność: 3/5

• Zagrożenie złośliwym oprogramowaniem: ciężkie

• Łatwość użycia: 5/5

8. Usenet

Pod wieloma względami dziecko starych systemów tablic ogłoszeń, USENET (posługiwać sięr nettopraca) użytkownicy udostępniają artykuły, zdjęcia, muzykę i pliki binarne za pośrednictwem częściowo scentralizowanej siatki serwerów. Artykuły USENET, zwane także grupami dyskusyjnymi, działają bardzo podobnie do wiadomości e-mail. Po połączeniu z grupą dyskusyjną, powiedzmy sci.math, w czytniku wiadomości możesz publikować i odpowiadać na wiadomości opublikowane przez innych użytkowników. Wiadomości są podzielone na wątki, podobnie jak skrzynka odbiorcza Gmaila. Większość serwerów USENET nie wymaga żadnych danych osobowych ani rejestracji ani prowadzenia dzienników.

Znaczenie USENET spadło z biegiem lat jako medium do publikowania, rozpowszechniania informacji i prowadzenia rozmów z innymi ludźmi, głównie z powodu forów i blogów. Chociaż bezsporne jest, że baza użytkowników z każdym rokiem maleje, istnieją grupy dyskusyjne zajmujące się publikowaniem aplikacji, filmów i muzyki lub pliki binarne.

W przeciwieństwie do innych sieci P2P, USENET domyślnie zapewnia swoim użytkownikom dobrą prywatność. Charakter protokołu, podobny do SMTP (Simple Mail Transfer Protocol), narzuca łańcuch zaufania. Tożsamość nadawcy (lub osoby przesyłającej) można łatwo zaciemnić, po prostu zmieniając nagłówek wiadomości. Serwer jest jedyną maszyną, która zna adres użytkownika, a wiele grup dyskusyjnych nie prowadzi dzienników; ci, którzy tego nie robią, prawdopodobnie nie ujawnią informacji.

Kolejnym argumentem przemawiającym za USENET jest to, że serwery działają zgodnie z przepisami DMCA Safe Harbor jako dostawca usług telekomunikacyjnych; jeśli zapewnią właścicielom sposób usunięcia informacji chronionych prawem autorskim, nie ponoszą odpowiedzialności w sądzie. Architektura sieci mesh i polityka wielu administratorów serwerów sprawiają, że całkowite usunięcie zawartości jest prawie niemożliwe, ponieważ zawartość rozprzestrzenia się na wiele serwerów w siatce i generalnie ignoruje komunikaty anulowania.

Przykład sieci kratowej. Creative Commons by Marc_Smith przez Flickr.

Istnieje jednak kilka ograniczeń. Większość bezpłatnych grup dyskusyjnych nie przechowuje danych przez długi czas ze względu na ograniczoną pojemność serwera. W przypadku płatnych grup dyskusyjnych dane będą przechowywane dłużej, maksymalnie przez rok. Szybkość to kolejna kwestia; grupy dyskusyjne mogą być znacznie wolniejsze niż inne technologie P2P w godzinach szczytu (po południu, wieczorem) ze względu na ich zależność od serwerów. Przesyłanie i pobieranie z USENET jest uciążliwe w porównaniu do innych technologii. Pliki należy podzielić na mniejsze części (<50MB), compressed (.RAR archives), encoded (with .PAR recovery files), attached with file information (.NFO) and uploaded. The data needs to be reconstructed after it is downloaded.

Niestety nie ma darmowych aplikacji USENET przeznaczonych do udostępniania plików binarnych. Mogę tylko polecić najlepsze z płatnych. Na komputerach Mac Unison wygrywa bez wysiłku, na Linuksa jest BinBot, a na Windows NewsLeecher jest najlepszym wyborem.

8.1 Karta wyników dla sieci Usenet:

• Prędkość: 2/5

• Dostępność pliku: niespójny

• Prywatność: 4/5

• Zagrożenie złośliwym oprogramowaniem: nieistotne

• Łatwość użycia: 1/5

9. Inne sieci wymiany plików

Istnieją inne usługi, które są wykorzystywane przez osoby przesyłające pliki chronione prawem autorskim. Jedną z takich usług jest Rapidshare. Byli albo zamknięci, a ludzie, którzy ich używali, wyśledzili: “W kwietniu 2009 r. Rapidshare przekazał dane osobowe domniemanych osób naruszających prawa autorskie kilku dużym wytwórniom.” Zrób sobie przysługę i nie używaj ich.

W Rapidshare nie potrzebujesz żadnego klienta pobierania, w zasadzie musisz znać lokalizację pliku, zanim będziesz mógł go pobrać. Istnieje kilka wyszukiwarek, które pomagają znaleźć lokalizację plików, których szukasz.

Mniejsze sieci, podziały większych sieci i rzeczy reklamowane jako „najszybsze w historii” na tandetnych stronach internetowych to kolejny duży błąd.

10. Prywatność

Twój dostawca usług internetowych, elementy równorzędne, z których pobierasz oprogramowanie, moduł śledzący, a nawet sąsiad korzystający z sieciowego sniffera, wiedzą, co robisz. Właśnie dlatego jesteśmy pewni, że nie ma prywatności podczas korzystania z powyższych usług P2P, Grasz w grę prawdopodobieństwa: z milionów osób udostępniających pliki, czy będę jednym z tysięcy, którzy zostaną pozwani?

10.1 Jak możesz chronić swoją prywatność??

• ItsHidden Beta, bezpłatna usługa VPN, która została stworzona do tego właśnie celu, obiecuje nie przechowywać dzienników, zapewnia przyzwoitą prędkość i jest obecnie darmowa.

• IPREDATOR, usługa podobna do ItsHidden, to inicjatywa zapoczątkowana przez chłopaków z Pirate Bay. Wersja beta jest obecnie zamknięta, ale nadal możesz otrzymać zaproszenie, jeśli się zarejestrujesz.

• Inne płatne usługi VPN, takie jak Witopia.net, przechowują minimalne dzienniki, głównie w celu zapobiegania nadużyciom (hakowanie, spamowanie itp.). Oczywiście zatwierdzona przez prawnika wersja warunków umowy wyraźnie stwierdza, że naruszenie praw autorskich nie jest w porządku.

• OneSwarm, mimo że nadal jest kompatybilnym z poprzednimi wersjami klientem Bit Torrent, implementuje koncepcję zaciemniania adresów znajomych i rówieśników. Sprawdź recenzję Simona OneSwarm sprawia, że udostępnianie plików P2P jest prywatne i osobiste OneSwarm sprawia, że udostępnianie plików P2P jest prywatne i osobiste.

• BitBlinder, to najbardziej obiecująca usługa prywatności online, jaką widziałem do tej pory. Niestety, obecnie jest to prywatna wersja beta, ale zdecydowanie powinieneś przeczytać specyfikację i subskrybować jej blog.

• Prywatne urządzenia śledzące, chociaż mają ściśle moderowane treści i generalnie mniej problemów z pijawkami, nie są rozwiązaniem dla osób dbających o prywatność. Jeśli możesz otrzymać zaproszenie do usługi, wierz mi, że RIAA też może. Nie muszą nawet wzywać śledzącego, po prostu podłączają się do tego samego torrenta, co ty.

• Oprogramowanie do filtrowania IP, a mianowicie ProtoWall i PeerGuardian (nie produkowane), będzie próbowało blokować połączenia ze znanych adresów IP z Media Sentry, MPAA i podobnych. Nie są w 100% nieomylni, ale powinni pomóc. Użytkownicy Linuksa powinni przyjrzeć się MoBlock

11. Wniosek

Przyjrzeliśmy się najpopularniejszym sieciom udostępniania plików. Sprawdziliśmy najlepsze aplikacje dla każdego z nich. Którego powinieneś użyć? To trudne pytanie, ale Bit Torrent wydaje się być najbardziej uniwersalnym z nich wszystkich.

Jeśli chcesz od czasu do czasu wysyłać pliki do znajomych lub rodziny, a zwłaszcza jeśli są one duże, zdecydowanie powinieneś przeczytać artykuł Tima Watsona na temat 4 prostych, prostych stron internetowych, które rozwiązują ten problem. 4 Proste narzędzia do udostępniania dużych plików Internet 4 Proste narzędzia do udostępniania dużych plików przez Internet. A może stań po stronie technicznej i skonfiguruj własną szyfrowaną sieć VPN i użyj zintegrowanych narzędzi w swoim systemie operacyjnym; Artykuł Dave'a Draggera pokazuje, jak korzystać z Hamachi, aby to zrobić. Tworzenie własnej osobistej wirtualnej sieci prywatnej z Hamachi Tworzenie własnej osobistej wirtualnej sieci prywatnej z Hamachi .

“Nie ma przyjemności z posiadania czegoś, co nie zostało udostępnione.” -Seneca, rzymski filozof

Dalsza lektura:

- Jak działa udostępnianie plików P2P (Peer to Peer) Jak działa udostępnianie plików P2P (Peer to Peer) Jak działa udostępnianie plików P2P (Peer to Peer) Zastanawiasz się, czym jest udostępnianie plików peer-to-peer (P2P) i jak się zaczęło? Wyjaśniamy, co powinieneś wiedzieć.

- 5 darmowych witryn do udostępniania plików P2P bez ograniczeń wielkości 5 darmowych witryn do udostępniania plików P2P bez ograniczeń wielkości 5 darmowych witryn do udostępniania plików P2P bez ograniczeń rozmiaru

- Jak znaleźć pliki online bez konieczności korzystania z oprogramowania P2P Jak znaleźć pliki online bez konieczności korzystania z oprogramowania P2P Jak znaleźć pliki online bez konieczności korzystania z oprogramowania P2P Znajdź muzykę, filmy i więcej bez korzystania z oprogramowania peer to peer (p2p) . Musisz tylko wiedzieć, gdzie szukać. Dla większości osób Bittorrent jest ostatecznym sposobem na znalezienie nielegalnych plików w…

- 5 najlepszych wskazówek, aby uniemożliwić komuś obserwację podczas pobierania torrentów 5 najlepszych wskazówek, aby uniemożliwić komuś obserwację podczas pobierania torrentów 5 najlepszych porad, aby uniemożliwić komuś obserwację podczas pobierania torrentów

Przewodnik opublikowany: maj 2010 r