Brian Curtis

0

2613

659

Luka GHOST jest wadą istotnej części każdej dużej dystrybucji Linuksa. Teoretycznie może pozwolić hakerom przejąć kontrolę nad komputerami bez potrzeby podawania nazwy użytkownika lub hasła.

Mimo to należy pamiętać o kilku kluczowych kwestiach:

- Wada nigdy nie została wykorzystana na wolności - tylko w eksperymentach przeprowadzonych przez badaczy bezpieczeństwa.

- Istnieją teraz łatki dla każdej ważnej dystrybucji Linuksa.

- Jeśli instalujesz aktualizacje zabezpieczeń regularnie lub korzystasz z nowej wersji systemu. Jak korzystać teraz z ulepszeń systemu Linux, a nie później. kawałek oprogramowania. Jednak możesz nie być w stanie czerpać korzyści, nie podejmując właściwych decyzji. , nie masz się czym martwić. Zainstaluj najnowsze aktualizacje i jesteś objęty gwarancją (aktualizacje będą wymagały ponownego uruchomienia, ale nie odkładaj go).

- Jeśli korzystasz z nieaktualnej wersji dystrybucji Linuksa, która nie otrzymuje już aktualizacji zabezpieczeń, prawdopodobnie jesteś narażony na GHOST (i wiele innych exploitów).

To dziwne, ale współczesne luki w zabezpieczeniach mają marki, których celem jest podnoszenie świadomości - Heartbleed to najnowszy przykład Heartbleed - Co można zrobić, aby zachować bezpieczeństwo? Heartbleed - Co możesz zrobić, aby zachować bezpieczeństwo? , z jego uderzającą nazwą i czerwonym logo. Marki pomagają w tworzeniu nieznanych błędów w wiadomościach, pomagając szybko rozwiązać problemy.

GHOST wprowadza ten trend do świata Linuksa dzięki wysiłkom Qualys. Zatrudnili zespół PR, aby opublikować swoją rolę w znalezieniu błędu, a wielu uważa, że był on przesadzony.

Dojdziemy do tego. Po pierwsze, oto czym jest ten błąd, na co wpływa i czego może nas nauczyć o tym, jak aktualizują się zabezpieczenia Linuksa.

Co to jest GHOST?

GHOST jest błędem w glibc, bibliotece dostarczanej z większością dystrybucji Linuksa i niezbędnej do uruchomienia praktycznie całego oprogramowania. Sam GHOST jest wadą “gethostbyname * ()” funkcja glibc, której aplikacje używają do konwersji adresu internetowego na adres IP.

Tutaj GHOST ma swoją nazwę: GetHOSTname.

Błąd powoduje przepełnienie bufora, co pozwala potencjalnym hakerom na uruchamianie kodu bez poświadczeń. Weryfikacja koncepcji Qualys polegała na wysłaniu kodu na serwer e-mail - inne przypadki użycia mogą być możliwe.

Co ciekawe, usterka została naprawiona w 2013 r., Ale nie została wówczas zidentyfikowana jako zagrożenie bezpieczeństwa.

Jeśli błąd został naprawiony wiele lat temu, dlaczego jest to teraz problem??

Zasadniczo, ponieważ nikt nie zauważył, że błąd jest problemem bezpieczeństwa - co oznacza, że aktualizacja nie została przekazana wielu użytkownikom.

Dystrybucje systemu Linux to kompilacja wielu różnych pakietów. Dla użytkownika oznacza to oprogramowanie takie jak Firefox i środowiska graficzne takie jak Gnome, ale tak naprawdę to tylko wierzchołek góry lodowej. Wiele innych programów i bibliotek, w tym glibc, sprawia, że Linux jest tym, czym jest za kulisami. Wszystkie te projekty mają własne zespoły, które regularnie publikują własne aktualizacje.

Istnieje wiele dystrybucji Linuksa Najlepsze dystrybucje Linuxa Najlepsze dystrybucje Linuxa Trudno znaleźć najlepsze dystrybucje Linuxa. Chyba że przeczytasz naszą listę najlepszych systemów operacyjnych Linux dla gier, Raspberry Pi i innych. i wszystkie mają różne podejścia do przekazywania tych aktualizacji użytkownikom. Na przykład dystrybucje kroczące są prawie stale aktualizowane, co oznacza, że użytkownicy takich dystrybucji jak Arch są bezpieczni od 2013 roku.

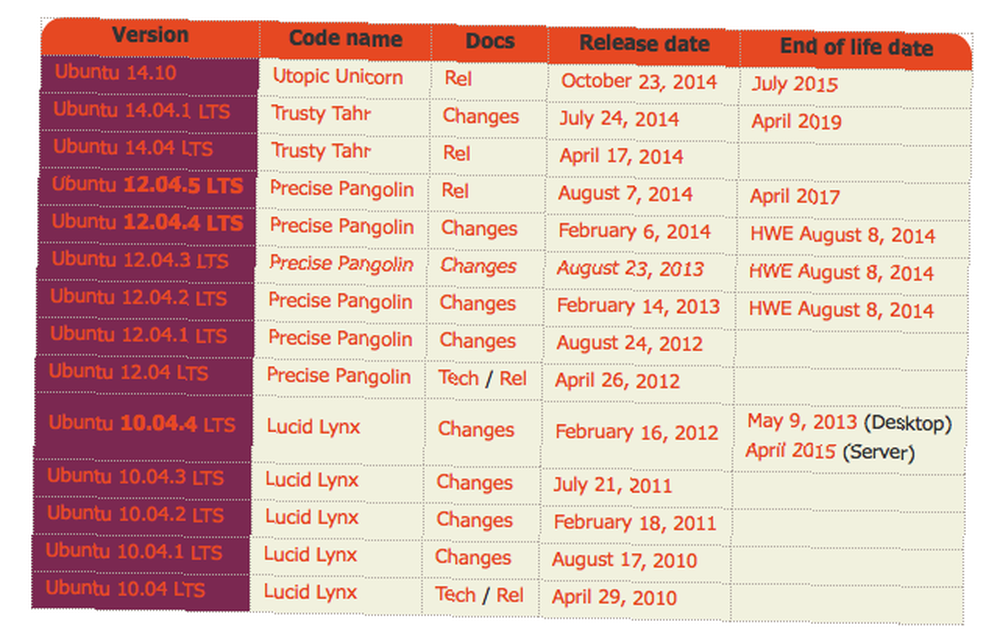

Ubuntu, na przykład inny, widzi nową wersję wydawaną co sześć miesięcy. Te wydania zasadniczo aktualizują wszystkie pakiety, które następnie otrzymują aktualizacje zabezpieczeń. Oznacza to, że wersje Ubuntu wydane w 2014 roku lub później nie były nigdy podatne na GHOST, ale użytkownicy Ubuntu 12.04 LTS byli (przynajmniej dopóki aktualizacja zabezpieczeń nie załatała błędu).

Według firmy Symantec do wrażliwych wersji należą:

- Ubuntu 12.04 LTS

- Ubuntu 10.04 LTS

- Red Hat Enterprise Linux 5

- S.u.S.E. Linux 7.1

- Debian Linux 6.0

Co ciekawe, programiści ChromeOS zauważyli wadę na początku 2014 roku i z tego powodu załatali ją. Świat Linuksa najwyraźniej tego nie zauważył.

Powinienem być zaniepokojony?

Prawdopodobnie nie: aktualizacje zostały przesłane do wszystkich głównych dystrybucji, a sam błąd został przesadzony według ekspertów ds. Bezpieczeństwa. Cytując Pawana Kingera w Trend Micro:

“Podsumowując, ryzyko faktycznych exploitów atakujących GHOST jest stosunkowo niewielkie w porównaniu z innymi podatnościami, takimi jak Shellshock lub Heartbleed.” - Pawan Kinger

Cytując Jake Edge z LWN.net:

“Chociaż luka GHOST w glibc jest poważna, wydaje się również, że jest dość trudna do wykorzystania - i została poważnie przesadzona.” - Jake Edge

Na pewno była to luka wymagająca łatania, ale prawdopodobnie nie potrzebowała nazwy marki i logo - i nie powinieneś tracić dużo snu.

Czego użytkownicy mogą się z tego nauczyć??

Jeśli istnieje mit bezpieczeństwa, który musi umrzeć 4 mity bezpieczeństwa cybernetycznego, które muszą umrzeć 4 mity bezpieczeństwa cybernetycznego, które muszą umrzeć, to użytkownicy Linuksa nie muszą martwić się o swoje bezpieczeństwo. Każdy system operacyjny ma wady bezpieczeństwa, a Linux (choć całkiem bezpieczny) nie jest wyjątkiem.

A we wszystkich systemach jednym z najlepszych sposobów ochrony jest aktualizowanie wszystkiego. Podsumowując:

- Zawsze instaluj poprawki bezpieczeństwa.

- Upewnij się, że wersja systemu Linux działająca na twoim komputerze osobistym lub serwerze nadal otrzymuje poprawki bezpieczeństwa. Jeśli nie, uaktualnij do nowszej wersji.

Rób te rzeczy i powinieneś być w porządku.

Chcę wiedzieć: czy zainstalowałeś już aktualizacje? Jeśli nie, przejdź do tego! Wróć, kiedy skończysz, a my możemy porozmawiać o tym i więcej w komentarzach poniżej. Pamiętaj: tylko dlatego, że nie korzystasz z systemu Windows, nie oznacza to, że jesteś całkowicie bezpieczny. 5 mitów dotyczących oprogramowania zabezpieczającego, które mogą udowodnić niebezpieczne 5 mitów dotyczących oprogramowania zabezpieczającego, które mogą udowodnić niebezpieczne złośliwe oprogramowanie, jest wciąż istotną kwestią! Dziesiątki milionów komputerów pozostają zainfekowane na całym świecie. Obrażenia sięgają od niestabilnych komputerów po kradzież tożsamości. Co sprawia, że ludzie nie biorą poważnie złośliwego oprogramowania? Odkryjmy mity. !