William Charles

0

2290

130

Biometryczne urządzenia zabezpieczające od dawna były ideałami w filmach science fiction, które wydawały się wystarczająco prawdopodobne, aby się wydarzyły, ale były trochę zbyt daleko idące do zastosowania w prawdziwym świecie.

Podczas gdy organy ścigania i instytucje o wysokim poziomie bezpieczeństwa stosują identyfikację biometryczną od dziesięcioleci, żyjemy teraz w świecie, który robi prawdziwy postęp w kierunku biometrii zarówno w zakresie identyfikacji, jak i technologii dostępu do towarów konsumpcyjnych.

Nacisk ten przenika na rynki konsumenckie w postaci skanerów linii papilarnych do samochodów, laptopów i urządzeń mobilnych, technologii rozpoznawania twarzy w oprogramowaniu komputerowym oraz rozpoznawania tęczówki w bankomatach w niektórych zakątkach globu.

Wygląda na to, że biometria to nowe hasło. Dlaczego nazwy użytkowników i hasła to coś z przeszłości, i jak sobie z tym poradzić. Dlaczego nazwy użytkowników i hasła to coś z przeszłości, i jak sobie z tym poradzić przy każdej innej zhakowanej bazie danych W przypadku skandalu związanego z kartami staje się coraz bardziej oczywiste, że nie możemy polegać na hasłach znacznie dłużej. Ale jeśli nie hasła, co jeszcze tam jest? ; ale przeszkodą w przyjęciu są niedociągnięcia w technologii, a także dynamika cen i inne czynniki.

W przełomowym artykule z 1999 roku zatytułowanym, “Biometria Identyfikacja osobista w społeczeństwie sieciowym”, trzej badacze (A. Jain, R. Bolle i S. Pankanti) postanowili znaleźć czynniki, które określą przyszłą żywotność biometrycznych urządzeń zabezpieczających. W swoich ustaleniach wyszczególnili siedem kluczowych czynników, które mogą pomóc w podjęciu tej decyzji.

- Uniwersalność

- Wyjątkowość

- Trwałość

- Wymierność

- Występ

- Dopuszczalność

- Podstęp

Te siedem cech, wraz z ustaleniami cenowymi, wprawiają w ruch szeroko rozpowszechnionego producenta, a ostatecznie konsumenta, przyjęcie biometrii jako rzeczywistego rozwiązania w zakresie bezpieczeństwa przekraczającego granice wspólnego hasła.

Różne metody biometryczne i ich historia

Dane biometryczne zazwyczaj należą do jednej z dwóch klasyfikacji: fizjologicznej lub behawioralnej. Technologie fizjologiczne polegają na rzeczach, z którymi się rodzisz i które posiadają wszyscy (lub większość) ludzi, takich jak: ich głos, wyraźne wzory w dłoniach lub oczach, a także specyficzny zapach lub markery genetyczne, które odróżniają ludzi od innych gatunki i możliwe do zidentyfikowania w obrębie własnego gatunku.

Oto kilka przykładów niektórych z tych technologii.

Rozpoznawanie twarzy

Rozpoznawanie twarzy Niesamowity strój, który chroni twoją prywatność i bezpieczeństwo, gdy jesteś poza domem Niesamowity strój, który chroni twoją prywatność i bezpieczeństwo, gdy nie ma Cię w domu Osobista cyfrowa prywatność i bezpieczeństwo stają się coraz bardziej złożone, ale teraz jest nowy sposób na ochronę siebie. Jeśli martwisz się wszechobecnym nadzorem i atakami RFID, te ubrania mogą ci pomóc. technologia wykorzystuje obraz lub wideo w celu porównania rysów twarzy z wybranego źródła do wpisanych do katalogu pozycji w bazie danych. Technologia polega na tworzeniu wirtualnej siatki i określaniu odległości między definiowaniem cech twarzy, a także szczegółowych informacji na temat kształtu twarzy: takich jak kontur nozdrzy, oczu, a nawet analiza tekstury skóry.

Technologię tę po raz pierwszy wprowadzili Woody Bledsoe, Helen Chan Wolf i Charles Bisson w 1964 r. Jako część ich wspólnych badań nad inteligencją rozpoznawania wzorców (PRI). Po tym, jak Bledsoe opuścił badanie PRI, badania kontynuował w Stanford Research Institute Peter Hart. W eksperymentach przeprowadzonych z wykorzystaniem pracy zbiorowej pierwszych pionierów, a także jego własnej, pierwszy poważny przełom nastąpił w 1968 r., Kiedy komputer konsekwentnie osiągał lepsze wyniki w identyfikowaniu ludzkich twarzy na podstawie bazy danych 2000 zdjęć.

W 1997 r. Christoph von der Malsburg, a także zespół doktorantów z University of Bochum w Niemczech opracował system znany jako ZN-Face, który był (wówczas) najsolidniejszy w swoim rodzaju ze względu na jego zdolność do wykonywania twarzy pasuje do niedoskonałych obrazów. Technologia została sfinansowana przez Laboratorium Badawcze Armii Stanów Zjednoczonych i jest używana przez klientów, od głównych międzynarodowych portów lotniczych, po banki i urzędy.

Obecne technologie rozpoznawania twarzy opierają się na cechach porównawczych kilku różnych technologii i algorytmów rozpoznawania twarzy i są tak potężne, że mogą nie tylko znacznie przewyższyć ludzi, ale także poprawnie zidentyfikować poszczególne twarze identycznych bliźniaków.

Odmiany tej technologii są obecnie używane w aplikacjach konsumenckich, takich jak Xbox One. Korzystając z logowania Kinect, użytkownicy mogą zalogować się do swojego profilu Xbox po tym, jak Kinect zeskanuje profil twarzy i ciała w celu pozytywnej identyfikacji. Skaner twarzy robi wrażenie, a nawet działa w pokojach pełnych innych, w których musi wybrać profil z grupy.

Dłonie i odciski palców

Technologia dłoni i odcisków palców jest dość podobna. Ludzka dłoń - podobnie jak palec - zawiera unikatowe oznaczenia w postaci kół, łuków i linii falistych. Te oznaczenia były badane przez ponad sto lat i w tym czasie zebrano miliony odcisków palców, z którymi nigdy nie było dwóch identycznych. To powiedziawszy, przypadki błędów ludzkich w metodyce pobierania i przetwarzania odcisków palców doprowadziły do fałszywych przypadków fałszywej identyfikacji w przeszłości, ale technologia, która za tym stoi, z pewnością nie jest winna.

Sama technologia polega na pobieraniu odcisku palca, często za pomocą skanera lub metodami ukrytego pobierania (zwykle poprzez użycie ciemnego lub jasnego proszku), w celu porównania go z zestawem zebranych lub przykładowych odbitek (znanych również jako “znane odbitki”) zebrane od podmiotu. W dawnych czasach odbywało się to ręcznie poprzez dokładną kontrolę, ale technologia umożliwia teraz elektroniczne zapisywanie, klasyfikację i skanowanie zarówno wzorcowych, jak i zebranych wydruków.

Marcello Malphighi był pierwszym uznanym za odkrycie unikalnych wzorów odcisków palców już w 1665 roku, ale ich rola w identyfikacji została odkryta dopiero w 1880 roku przez dr Henry Faulds. Faulds, szkocki chirurg, opublikował artykuł na temat przydatności odcisków palców do identyfikacji. Dokument ten został dodatkowo uznany za pierwszy, który nakreślił konkretną metodologię gromadzenia i przetwarzania odbitek.

Pierwsze znane zastosowanie tej technologii został zastosowany przez argentyńskiego policjanta Juana Vuceticha w 1892 r., Który nie tylko zaczął zbierać i katalogować odciski palców w swojej rodzinnej Argentynie, ale także zastosował tę technologię, aby ostatecznie udowodnić winę Francisca Rojas za zabójstwo jego sąsiada po jego śmierci odcisk kciuka okazał się identyczny z zakrwawionym częściowym odciskiem palca pozostawionym na miejscu zbrodni.

Od tego czasu postępy w metodyce gromadzenia i katalogowania sprawiły, że odciski palców są najbardziej rozpowszechnioną technologią biometryczną stosowaną przez organy ścigania i grupy rządowe na całym świecie. Odcisk palca jest przystępny cenowo, oferuje przewidywalne wyniki, a ulepszona technologia - taka jak katalogowanie cyfrowe i automatyczne porównywanie - sprawiła, że odcisk palca jest numerem jeden wśród biometrycznych identyfikatorów używanych na całym świecie.

Apple i Samsung donosiły, kiedy korzystały z technologii odcisków palców w swoich telefonach, ale technologia odcisków palców w urządzeniach konsumenckich - w szczególności w komputerach - istnieje już od dłuższego czasu (więcej na ten temat poniżej).

Rozpoznanie tęczówki

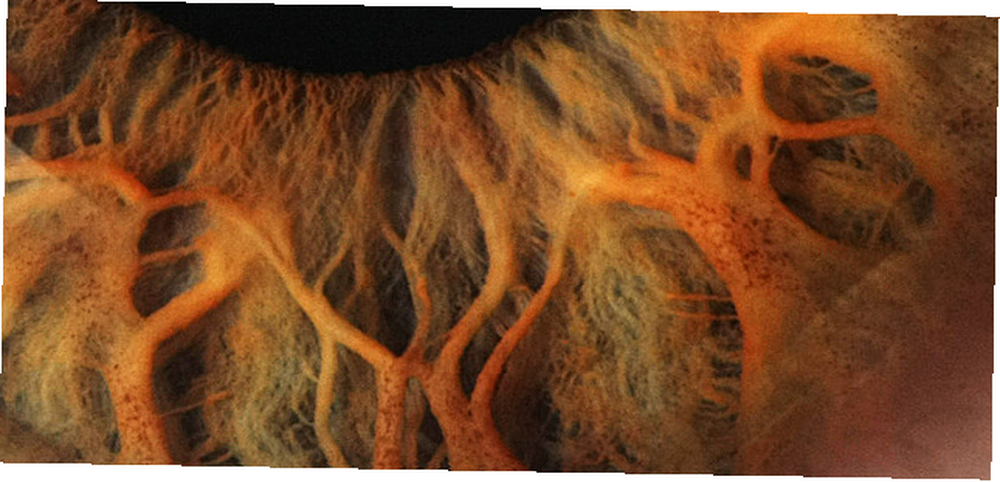

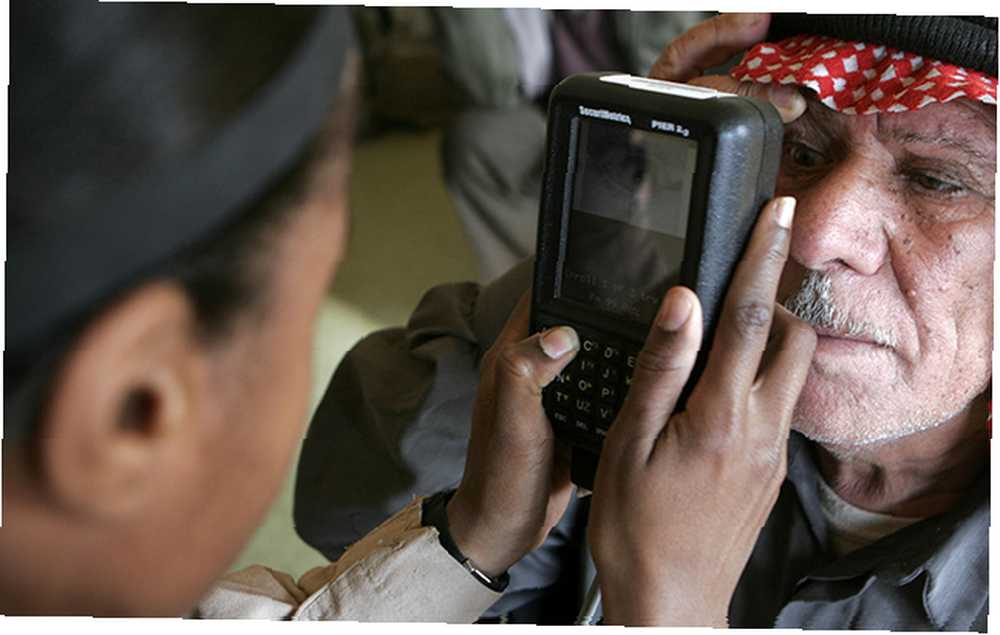

Skanowanie siatkówki było pierwszą zastosowaną technologią biometryczną oka, ale odtąd technologia ta została zastąpiona skanem tęczówki oka, bardziej zaawansowanym - i niezawodnym - z tych dwóch technologii. Technologia rozpoznawania tęczówki Czy skanery siatkówki / tęczówki to kolejny poziom bezpieczeństwa mobilnego? Czy skanery siatkówki / tęczówki to kolejny poziom bezpieczeństwa mobilnego? Krąży plotka, że Samsung Galaxy Note 4 może mieć wbudowany skaner siatkówki lub tęczówki oka. Brzmi jak film science fiction, ale tego rodzaju spersonalizowane mechanizmy blokowania nie zawsze są idealne. to zautomatyzowany system identyfikacji, który wykorzystuje matematyczne rozpoznawanie wzorców do mapowania złożonych wzorców oka danej osoby. Z bliska tęczówka wyświetla sieć losowych wzorów, które wyglądają jak seria tkanych włókien i są unikalne dla każdego z osobna. Skanery próbują dopasować te wzorce do bazy danych przy użyciu obrazów lub wideo oka danej osoby.

Chociaż nowoczesna technologia otaczająca skanowanie i rozpoznawanie tęczówki jest raczej nowa, nauka stojąca za technologią (irydologia) sięga starożytnego Egiptu i Grecji, a nawet pojawiła się w pismach Hipokratesa. Współczesnym pionierem tej technologii jest John Daugman, który opracował i opatentował pierwsze algorytmy komputerowej identyfikacji wzorów tęczówki w 1994 r. Chociaż algorytmy i technologia - takie jak skanery oraz sposoby katalogowania i pobierania próbek - uległy poprawie od tego czasu Czasami algorytmy Daugmana nadal stanowią podstawę wszystkich publicznych wdrożeń technologii rozpoznawania tęczówki.

Oprócz wymienionych powyżej fizjologicznych metod identyfikacji, specjaliści biometrii dość niedawno odkryli markery behawioralne, które pomagają odróżnić jednego człowieka od drugiego. Metody te znane są jako biometria behawioralna lub behawiometria. Chociaż technologie leżące u podstaw tych identyfikatorów biometrycznych są wciąż w fazie rozwoju, powszechnie uważa się, że nie są one tak niezawodne jak metody fizjologiczne. W związku z tym wciąż trwają badania nad biometrią behawioralną, a przełomowe odkrycia mogą doprowadzić do powstania dodatkowej klasy niezależnych technologii identyfikacji biometrycznej lub co najmniej dodatkowej warstwy, do której można będzie się odnosić w celu zwiększenia dokładności statystycznej.

Rozpoznawanie tęczówki było do niedawna stosunkowo drogą technologią, która w pewnym sensie wyceniała drogę z aplikacji konsumenckich. To może się wkrótce zmienić, ponieważ technologie takie jak EyeLock - urządzenie służące do blokowania komputera domowego za pomocą własnego skanera tęczówki - zaczynają pojawiać się na rynku.

Przykładami technologii behawiorometrycznych są:

- Rytm pisania: Znany również jako dynamika uderzeń w klawisze, badanie rytmu pisania w odniesieniu do identyfikacji biometrycznej w dużej mierze obraca się wokół różnych podpisów we wzorach pisania, takich jak słowa na minutę, trudność lub zmiany prędkości na niektórych klawiszach (takich jak cyfry), czas utrzymywania określonego klawisz na klawiaturze przed zwolnieniem lub mapowanie sekwencji liter lub cyfr, które są trudne dla niektórych maszynistek.

- Chód: Chód jest badaniem ruchliwości u ludzi w związku z ruchem. Korzystając z analizy chodu, badacze są w stanie odwzorować takie cechy, jak maniery, postawa, obrażenia fizyczne lub wzorce w ruchu, takie jak: prędkość marszu, długość kroku, pozycja stopy i nogi lub ruch ramion lub górnej części ciała, gdy pacjent jest w ruchu.

- Głos: Rozpoznawanie głosu analizuje wejście audio pod kątem określonych wzorców mowy lub dźwięku. Każdy głos lub wspólny hałas ma rozpoznawalny wzór długości fali, który może pomóc w identyfikacji konkretnej osoby.

Główne zastosowania technologii biometrycznej

W miarę udoskonalania technologii i nauki w dziedzinie biometrii zaczynamy widzieć wczesne wdrażanie technologii w naszym codziennym życiu. Oto kilka godnych uwagi przykładów:

Narodowy program identyfikacyjny Indii

Indie nie są jedynym krajem, w którym zastosowano identyfikatory biometryczne do identyfikacji osobistej, ale ich projekt - znany jako Aadhaar - jest z pewnością najbardziej ambitny. Już teraz największa baza danych biometrycznych na świecie, celem jest bezpieczne katalogowanie danych biometrycznych (odcisk palca, skanowanie tęczówki oka, zdjęcie), a także danych demograficznych (imię i nazwisko, adres, numer telefonu komórkowego, płeć, wiek) dla każdego z nich 1,25- miliard mieszkańców. Obecnie zarejestrowało się 550 milionów, a Indie przypisały 480 milionów numerów Aadhar na 2013 r., I ma na celu skatalogowanie wszystkich w ciągu najbliższych kilku lat.

Przetwarzanie danych

Wiele powiedziano o tym, że Apple zdecydowało się włączyć skaner linii papilarnych na iPhone 5s Touch ID Woes: Rozwiązywanie problemów Skaner linii papilarnych iPhone 5S Touch ID Woes: Rozwiązywanie problemów na iPhone 5S Skaner linii papilarnych Nie ma wątpliwości, że iPhone 5S Apple wprowadza jedną z najlepszych implementacji linii papilarnych skanowanie, ale nie było to proste dla wszystkich. oraz dodatek Samsunga do czytnika linii papilarnych w Galaxy S5 Jakie są najlepsze nowe funkcje Galaxy S5? Jakie są najlepsze nowe funkcje Galaxy S5? Jakie są niektóre z tych niesamowitych funkcji, a jeszcze lepiej, w jaki sposób można je uzyskać na istniejącym telefonie? , ale w żadnym wypadku nie są pierwszymi, które zawierają skanery biometryczne w urządzeniach konsumenckich. Kilka firm komputerowych, takich jak: Sony, Dell, Fujitsu, HP, Toshiba, Acer i inne, włączyło skanery linii papilarnych do laptopów. Ponadto Xbox One firmy Microsoft zawiera dane biometryczne służące do identyfikacji użytkowników za pomocą głosu, a także rozpoznawania twarzy w celu zalogowania się do konsoli.

Automobilowy

Wraz z pojawieniem się tanich technologii skanowania odcisków palców producenci samochodów szybko wskoczyli na pokład. Mercedes znalazł się w gronie najbardziej znanych technologii i umieścił go w swoim modelu Klasy S jako sposób na uruchomienie samochodu poprzez rozpoznanie odcisku palca właściciela (właścicieli).

Volkswagen (VW) to kolejny duży producent samochodów, który opracowuje technologię biometryczną dla swoich pojazdów w postaci technologii rozpoznawania twarzy, a także inteligentny czujnik uwzględniający wzrost, wagę, płeć i inne elementy identyfikacyjne w celu umożliwienia obsługi na pokładzie system pomocy. Chociaż technologia nie jest jeszcze w drodze, VW twierdzi, że opracowuje system, aby umożliwić bardziej osobiste wrażenia z jazdy, takie jak komputer pokładowy automatycznie dostosowujący siedzenia, lusterka i zagłówki dla każdego kierowcy, a także nakładający ograniczenia w sprawie nowych operatorów i zapobieganie obsłudze pojazdu przez osoby nieupoważnione.

Obecny stan technologii biometrycznej

Dziś technologię biometryczną najłatwiej wyjaśnić jako nowoczesny przykład zawłaszczenia ziemi. Firmy na całym świecie próbują zbadać możliwości, dzięki którym biometria może uczynić ich technologię bardziej przyjazną dla użytkownika, a także dać im tę futurystyczną przewagę nad nowopowstałymi konkurentami.

Choć przyszłość jest jasna, wciąż istnieją pewne obawy związane z powszechnym stosowaniem biometrii do identyfikacji. Najważniejsze z tych obaw są bezpośrednio związane z prywatnością. Twoje zainteresowanie prywatnością zapewni, że zostaniesz skierowany do NSA. Twoje zainteresowanie prywatnością sprawi, że będziesz atakowany przez NSA. Tak, zgadza się. Jeśli zależy Ci na prywatności, możesz zostać dodany do listy. i jak te dane są udostępniane. Na przykład niedawno niesklasyfikowany raport grupy zadaniowej Obrony Rady Naukowej ds. Defensywnej Biometrii sugeruje, że użycie przez rząd urządzeń do identyfikacji biometrycznej może być bardziej rozpowszechnione, niż uświadamia sobie przeciętny obywatel.

Zgodnie ze sprawozdaniem (w szczególności na temat identyfikacji biometrycznej):

Często rozsądnie jest chronić, a czasem nawet ukrywać, prawdziwy i całkowity zakres zdolności krajowych w obszarach bezpośrednio związanych z prowadzeniem działań związanych z bezpieczeństwem.

Ponadto udostępnianie tych danych budzi dodatkowe obawy, ponieważ nie ma działającego protokołu dotyczącego tego, jakie informacje należy udostępnić i komu. Najpopularniejsza forma udostępniania tych danych występuje między organami ścigania a organizacjami rządowymi, ale istnieje możliwość nadużycia podczas udostępniania poufnych danych bez żadnych rzeczywistych regulacji dotyczących tego, jak należy to zrobić lub kto powinien je udostępniać. Może to prowadzić do obaw o prywatność. Jak chronić się przed nieetycznym lub nielegalnym szpiegostwem Jak chronić się przed nieetycznym lub nielegalnym szpiegostwem Bez względu na motywację lub uzasadnienie szpiegostwa (takie jak niewierność małżonka), szpiegostwo jest nielegalne i w większości przypadków rażąco narusza prywatność kraje na całym świecie. w dół, ponieważ dane identyfikacyjne są upubliczniane lub udostępniane między podmiotami prywatnymi.

Podsumowując, technologia i nauka wokół biometrii jest fascynująca iz pewnością jest to opłacalna platforma do eksploracji, ale w miarę postępów musimy sprawdzać, w jaki sposób te dane są wykorzystywane, jak są gromadzone (i przez kogo), i co dokładnie - jeśli w ogóle - ma pozostać poza limitem.

Wraz z nową technologią przychodzi rozsądne dostosowanie oczekiwań w zakresie prywatności, ale w pewnym momencie musimy zadać sobie pytanie, czy postęp technologiczny ułatwia nam życie, czy też istnieją wyłącznie po to, aby usunąć bariery prywatności. 5 głównych sposobów, w jakie jesteś szpiegowany Każdego dnia i nie wiem o tym 5 najważniejszych sposobów, w jakie jesteś szpiegowany na co dzień i nie wiem o tym Prawdopodobnie nie zdajesz sobie sprawy z tego, jak prawie codziennie monitorujesz swoją działalność. Dowiedz się, jak podjąć środki ostrożności, aby uchronić się przed tymi zagrożeniami. . A jeśli to drugie, to jest coś, z czym możemy żyć w zamian za wygodę?

Kredyty fotograficzne: Vision-Box eGates i szczegóły odcisku palca na męskim palcu za pośrednictwem Wikimedia Commons, Eye Close Up autorstwa Roberta D. Bruce'a przez Flickr, Aadhaar Biometric Data Collection przez Wikimedia Commons, Camera de Video-Surveillance by Frederic Bisson przez Flickr