Brian Curtis

41

3107

764

Bezpieczeństwo dotyczy wszystkiego, co robimy, online i offline. Nie ma już różnicy między naszym życiem a Internetem. Kontakty towarzyskie, plany, praca i bankowość online. Przy tak dużej ilości danych przepływających między serwerami na całym świecie, zapewnienie bezpieczeństwa i prywatności jest niezbędne. Niestety istnieje podgrupa firm i rządów, które się nie zgadzają. Uważają, że nie powinniśmy mieć prawa do prywatności i że nasze dane są teraz ich własnością.

Takie push-and-pull może wydawać się skomplikowane lub, co gorsza, nieważne. Na szczęście nie brakuje ekspertów chętnych do podzielenia się swoją wiedzą, z której wszyscy możemy skorzystać. Niezależnie od tego, czy już zainwestowałeś w walkę o bezpieczeństwo, czy masz nadzieję, że uda się komuś spasować, oto 10 książek o cyberbezpieczeństwie, które musisz teraz przeczytać.

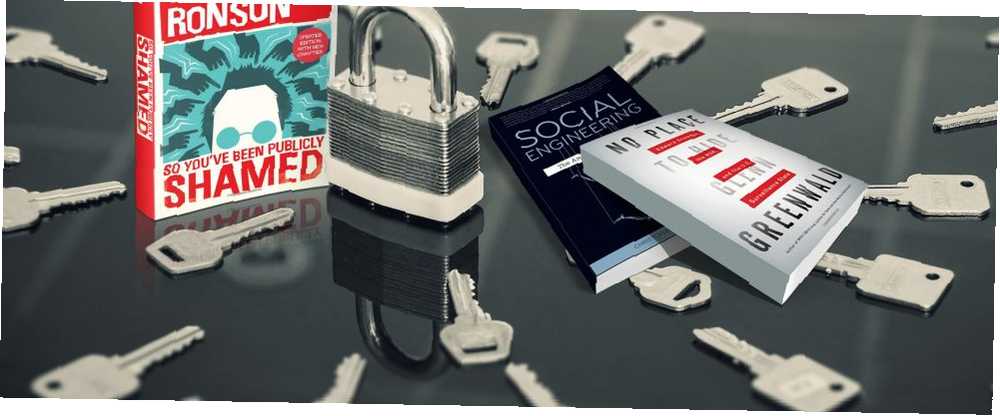

1. Brak miejsca do ukrycia: Edward Snowden, NSA i stan nadzoru przez Glenna Greenwalda

Brak miejsca do ukrycia Brak miejsca do ukrycia Kup teraz w Amazon 6,00 $

Glenn Greenwald był wybitnym dziennikarzem sam w sobie, wcześniej pisał dla The Guardian i The Intercept. Pierwszym krokiem do dziennikarstwa był własny blog Nieodebrane terytorium która koncentrowała się na bezpodstawnym nadzorze NSA na przełomie tysiącleci. W tym kontekście Edward Snowden skontaktował się z Greenwaldem w sprawie globalnych programów inwigilacji rządu USA. Greenwald odegrał kluczową rolę w ujawnieniu projektów nadzoru NSA w serii raportów dla The Guardian.

Raporty Snowdena były jednymi z najbardziej wpływowych ujawnień ostatnich czasów. Rząd USA wykorzystywał Internet jako narzędzie masowej inwigilacji. Tym, co jeszcze bardziej szokowało objawienia, było to, że szpiegowali także własnych obywateli. Greenwald opowiada o tym, jak po raz pierwszy spotkał Snowdena i jak stworzyli teraz niesławne raporty. Druga połowa bada implikacje ujawnienia i co możemy zrobić, aby zapobiec takim programom w przyszłości.

2. Dziewiętnaście osiemdziesiąt cztery George Orwell

1984 (Signet Classics) 1984 (Signet Classics) Kup teraz w Amazon 5,25 USD

Zanim Big Brother był popularnym programem telewizyjnym, był tyranicznym przywódcą partii powieści George'a Orwella z 1949 roku. Orwell napisał ten kamień węgielny dystopijnej fikcji po II wojnie światowej, na początku zimnej wojny. Pomimo pisania w czasach przed komputerami, smartfonami lub Internetem, wiele technik zbadanych w książce jest tak samo aktualnych, jak zawsze. Zawsze włączony nadzór Dziewiętnaście osiemdziesiąt czteryekran telewizora przypomina nawet wiele naszych inteligentnych urządzeń domowych. Twój Inteligentny Dom pracuje dla NSA, a Ty jesteś obserwowany Twój Inteligentny Dom pracuje dla NSA i ty jesteś obserwowany Wydaje się, że najgorsze obawy związane z Internetem Rzeczy i technologia inteligentnego domu są realizowane. Teraz dyrektor wywiadu krajowego, James Clapper, zadeklarował, że urządzenia IoT są wykorzystywane do nadzoru. . Po przeczytaniu możesz się zastanawiać, czy dzisiejsze rządy i firmy technologiczne myślą Dziewiętnaście osiemdziesiąt cztery jako instrukcja, a nie ostrzeżenie.

3. Inżynieria społeczna: sztuka ludzkiego hakowania autorstwa Christophera Hadnagya

Inżynieria społeczna: sztuka ludzkiego hakowania Inżynieria społeczna: sztuka ludzkiego hakowania Kup teraz na Amazon 55,93 USD

Inżynieria społeczna (SE) łączy psychologię z odrobiną manipulacji w celu wydobycia poufnych informacji od nieświadomych ofiar. Relacje z wydarzeń związanych z bezpieczeństwem koncentrują się na kwestiach technicznych, ale SE jest często jednym z najbardziej krytycznych elementów. Maszyny są przewidywalne i zawsze będą przestrzegać zasad - ludzie mniej.

Christopher Hadnagy jest ekspertem od SE i jest gospodarzem genialnego podcastu Social-Engineer 9 podcastów, aby zwiększyć swoją świadomość bezpieczeństwa w Internecie 9 podcastów, aby zwiększyć swoją świadomość bezpieczeństwa w Internecie Chcesz dowiedzieć się więcej na temat bezpieczeństwa w Internecie, ale nie masz czasu na czytanie? Odpowiedź jest prosta: podcasty! Oto kilka doskonałych podcastów dotyczących bezpieczeństwa, które tylko czekają na słuchanie. . Kieruje zespołem, który koncentruje się między prawdziwymi testami penetracji, szkoleniem technicznym i organizowaniem regularnych wydarzeń w Def Con. W tej książce Hadnagy bada temat, który zna najlepiej, i przekazuje wiele lat zdobytej wiedzy. Książka bada, czym tak naprawdę jest inżynieria społeczna, jak jest używana i jak chronić się przed inżynierami społecznymi.

4. Prywatność: bardzo krótkie wprowadzenie autorstwa Raymonda Wacksa

Prywatność: bardzo krótkie wprowadzenie (bardzo krótkie wprowadzenie) Prywatność: bardzo krótkie wprowadzenie (bardzo krótkie wprowadzenie) Kup teraz na Amazon 5,16 USD

Seria Very Short Introduction z Oxford University Press odegrała kluczową rolę w przedstawianiu czytelnikom nowych tematów, do tej pory ponad 510 tytułów w serii. Wydanie Privacy zostało wydane po raz pierwszy w 2010 r., A następnie zaktualizowane w 2015 r. Istnieją w dużej mierze trzy obozy przekonań: te, które uważają, że jesteśmy w świecie post-prywatnym, zagorzali zwolennicy prywatności oraz większość osób, które są ambiwalentne w stosunku do erozji prywatności w imię bezpieczeństwa.

Dla tych z nas, którzy z pasją wierzą w zachowanie prywatności - zarówno online, jak i offline - grupa ambiwalentna jest najtrudniejsza, ponieważ często odzwierciedlają “jeśli nie masz nic do ukrycia… ” mantra. Jeśli trudno ci było przekonać najbliższego i najbliższego o znaczeniu prywatności Dlaczego prywatność online ma znaczenie i 5 sposobów jej odzyskania Dlaczego prywatność online ma znaczenie i 5 sposobów jej odzyskania Zagrożenia prywatności są wszędzie wokół nas. Obecnie wpływ i zagrożenia związane z naruszeniem prywatności w Internecie są poważne. Te nieliczne zasoby wyjaśniają pułapki w sposób jasny i zwięzły. lub chcesz dowiedzieć się więcej, ten krótki przewodnik to idealne miejsce na rozpoczęcie.

5. Dane i Goliat: ukryte bitwy o gromadzenie danych i kontrolę nad światem przez Bruce'a Schneiera

Data and Goliath: The Hidden Battles, aby zebrać dane i kontrolować swój świat Dane i Goliath: The Hidden Battles, aby zebrać dane i kontrolować twój świat Kup teraz na Amazon 5,00 $

Bruce Schneier jest bardzo dobrze przygotowany do napisania książki o tym, jak firmy zbierają twoje dane. Od 1994 roku Schneier zajmuje się kryptografią cyfrową, wydając swoją pierwszą książkę Kryptografia stosowana w tym samym roku. Od tego czasu napisał jeszcze dwanaście książek o tematyce kryptograficznej i bardziej ogólnych tematach związanych z bezpieczeństwem. Oprócz innych wyników prowadzi własny blog bezpieczeństwa, Schneier o bezpieczeństwie, i zasiada w zarządzie grupy ds. praw cyfrowych, Electronic Frontier Foundation (EFF).

Mając za sobą tyle pracy, jasne jest, że Schneier wie, o czym mówi, i jest nim pasjonat. Dane i Goliat stawia tę pasję na pierwszym planie, gdy Schneier przedstawia wszystkie sposoby, w jakie jesteśmy poddawani ankietom Unikanie nadzoru internetowego: kompletny przewodnik Unikanie nadzoru internetowego: kompletny przewodnik Obserwacja internetowa jest wciąż gorącym tematem, dlatego przygotowaliśmy obszerne źródło informacji o tym, dlaczego taka wielka sprawa, kto za tym stoi, czy można tego całkowicie uniknąć, i więcej. - i w jaki sposób uczestniczymy w naruszeniu naszej prywatności. Choć byłoby to samo w sobie interesujące, Schneier poświęca czas na nakreślenie, w jaki sposób możemy zmienić tę sytuację na lepsze. W świecie, w którym firmy, o których nawet nie słyszeliśmy, mogą ujawniać niektóre z naszych najbardziej wrażliwych danych, potrzeba zmian jest bardziej krytyczna niż kiedykolwiek.

6. Więc zostałeś publicznie zawstydzony przez Jona Ronsona

Więc zostałeś zawstydzony publicznie Więc zostałeś zawstydzony publicznie Kup teraz na Amazon 3,90 USD

Doxxing jest jedną z plag w Internecie i jest często wykorzystywany do zastraszania lub zmuszania kogoś do milczenia. Praktyka ujawniania czyichś danych osobowych online bez ich zgody może być przerażającym i szkodliwym doświadczeniem. Media społecznościowe umożliwiają natychmiastowe podróżowanie wiadomościami i radykalnie zmieniły sposób, w jaki komunikujemy się z otaczającym nas światem.

Daje także anonimowy głos każdemu, kto chce go nadużyć. Jest to problem, który jest zbyt powszechny na Twitterze: Tweetowanie podczas gdy kobieta: molestowanie i jak Twitter może to naprawić Tweetowanie podczas gdy kobieta: Molestowanie i jak Twitter to naprawić Problem nadużyć na Twitterze jest prawdziwy. Oto kilka przykładów wraz z opinią ekspertów na temat tego, jak Twitter może to rozwiązać. . Co się stanie, gdy opublikujesz coś ryzykownego, obraźliwego lub źle zinterpretowanego? Powinieneś zostać ukarany na zawsze, w obliczu utraty pracy i wszystkich wyszukiwań Twojego nazwiska w Google, co przyniesie negatywne skutki w nadchodzących latach?

Autor i nadawca Jon Ronson zagłębia się w kontrowersyjne historie ostatnich internetowych wstydów. Czyniąc to, ujawnia osoby, których życie zrujnowało przemoc, której doświadczyli w Internecie. Ronson wzbudza empatię dla zaangażowanych osób, niezależnie od tego, czy zgadzasz się z ich postrzeganymi błędami, czy nie. Historie są interesujące i często niepokojące, ale służą również do podkreślenia, dlaczego powinieneś uważać na to, co publikujesz online 5 Przykłady informacji, których nigdy nie powinieneś publikować online 5 Przykłady informacji, których nigdy nie powinieneś publikować online Co publikujesz online? Czy udostępniasz swoją lokalizację, dom, dane swojego banku? Być może udostępniasz je przypadkowo? Jeśli nie masz pewności, zapoznaj się z naszymi wskazówkami i sztuczkami, aby uniknąć publikowania danych osobowych w Internecie. .

7. Odliczanie do zera: Stuxnet i uruchomienie pierwszej na świecie broni cyfrowej autorstwa Kim Zetter

Odliczanie do zera: Stuxnet i uruchomienie pierwszej na świecie broni cyfrowej Odliczanie do zera: Stuxnet i uruchomienie pierwszej na świecie broni cyfrowej Kup teraz na Amazon 11,28 USD

Cyberwoja od lat jest stałym elementem fantastyki naukowej, ale często jest użytecznym urządzeniem fabularnym. Wszystko zmieniło się, gdy w 2010 roku badacze natknęli się na pierwszą broń cyfrową. Robak, znany jako Stuxnet, został stworzony specjalnie w celu uniknięcia wykrycia. Jego ostatecznym celem było zakłócenie programu nuklearnego Iranu.

Kim Zetter, starszy pisarz w Wired, opisywał tę historię w trakcie jej trwania i jest zaskakująco wyjątkowo wykwalifikowany do napisania książki o Stuxnecie. Prowadzi nas przez przypadkowe odkrycie Stuxnet i następstwa tego aktu wojny cyfrowej, gdy rządy atakują: złośliwe oprogramowanie państwowe ujawnione, gdy atakują rządowe: narażone złośliwe programy państwowe Obecnie trwa wojna światowa, ukryta w Internecie, jej wyniki rzadko obserwowane. Ale kim są gracze w tym teatrze wojny i jaka jest ich broń? . Zetter zręcznie analizuje wzajemne oddziaływanie polityki i technologii. Czy Cyberwar jest kolejnym zagrożeniem dla twojego bezpieczeństwa? Czy Cyberwar to kolejne zagrożenie dla Twojego bezpieczeństwa? Cyberataki stały się powszechne, a ataki DDoS i wycieki danych są teraz co tydzień. Ale jaka jest w tym twoja rola? Czy można podjąć środki ostrożności, aby uniknąć cyberwarfare? doprowadziło to do konsensusu, że Ameryka i Izrael były wspólnie odpowiedzialne za niesławnego robaka.

8. Przezroczyste społeczeństwo Davida Brina

Przejrzyste społeczeństwo: czy technologia zmusi nas do wyboru między prywatnością a wolnością? Przejrzyste społeczeństwo: czy technologia zmusi nas do wyboru między prywatnością a wolnością? Kup teraz na Amazon 15,10 USD

Jeśli wrócisz do 1999 roku, świat był zupełnie innym miejscem. Internet dopiero wkroczył do głównego nurtu, nadal łączyliśmy się z AOL przez dial-up, a Amazon nadal był księgarnią. Następnie możesz zadać pytanie, jak ważna może być książka napisana o prywatności w tym roku. Przezroczyste społeczeństwo, napisany przez pisarza science fiction Davida Brina okazuje się niezwykle istotny w świecie po Snowden. Pomimo tego, że jest pisarzem science fiction, Brin dokładnie przewidział, w jaki sposób prawo Moore'a jest prawem Moore'a i co ma z tobą wspólnego? [MakeUseOf wyjaśnia] Co to jest prawo Moore'a i co ma z tobą wspólnego? [MakeUseOf wyjaśnia] Pech nie ma nic wspólnego z prawem Moore'a. Jeśli masz takie skojarzenie, mylisz je z Prawem Murphy'ego. Jednak nie byłeś daleko, ponieważ prawo Moore'a i prawo Murphy'ego… przyczyniłyby się do rozpowszechnienia tanich urządzeń do nadzoru. Użyj kamery internetowej do nadzoru domu za pomocą tych narzędzi. Użyj kamery internetowej do nadzoru domu za pomocą tych narzędzi. Posiadanie własnego systemu nadzoru domu może być silnym środkiem odstraszającym dla potencjalnych intruzów, węszących współlokatorów lub frustrujących współpracowników. Oto 6 świetnych opcji dla produktów nadzoru opartych na kamerach internetowych, z których możesz dziś korzystać! i erozja prywatności.

Być może wyjątkowo ma on ciekawe rozwiązanie problemu: Przezroczyste społeczeństwo. W tym społeczeństwie wszystkie informacje byłyby publiczne i swobodnie dostępne dla każdego, kto tego chce. To z kolei zrekompensuje tym, którzy stracili prywatność, kontrolę nad sposobem wykorzystywania ich danych. Pomysł jest kontrowersyjny, a ekspert ds. Bezpieczeństwa Bruce Schneier nazywa go „a” “mit.” Jest to jednak interesujące rozwiązanie problemu, który trapi nas tak samo dzisiaj, jak 20 lat temu.

9. Emporium Thievesa autorstwa Maxa Hernandeza

Thieves Emporium (The New Badlands) Thieves Emporium (The New Badlands) Kup teraz na Amazon 16,95 USD

Podobny do Dziewiętnaście osiemdziesiąt cztery, Max Hernandez bada prywatność i bezpieczeństwo poprzez fikcję. W przeciwieństwie do Orwella Hernandez pisze we współczesnej erze, w której smartfony, złośliwe oprogramowanie i nadzór rządowy nie są już fikcją. Powieść odkrywa Amerykę w niedalekiej przyszłości, w której nadzór jest znormalizowany, a technologia jest oczerniana.

Hernandez napisał tę powieść z pasji do koncepcji, a głębia wiedzy to potwierdza. Pojęcia techniczne, takie jak szyfrowanie, są eksplorowane poprzez narrację. To odświeżające podejście powinno sprawić, że te często skomplikowane tematy będą nieco łatwiejsze do zrozumienia. Mieszając rzeczywistość z fikcją, Hernandez tworzy świat, który nie istnieje, ale wydaje się jednocześnie zbyt znajomy.

10. Alan Turing: Enigma Andrew Hodgesa

Alan Turing: Enigma: Książka, która zainspirowała film Imitacja gry - aktualizacja Edycja Alan Turing: Enigma: Książka, która zainspirowała film Imitacja gry - aktualizacja wydania Kup teraz na Amazon 6,00 $

Kryptografia jest jednym z fundamentów bezpieczeństwa cyfrowego. Jest to podstawa szyfrowania, na którym polegamy w celu zapewnienia bezpieczeństwa naszych informacji podczas przeskakiwania między serwerami. Na długo zanim moglibyśmy przewidzieć prowadzenie naszych spraw finansowych przez Internet, Alan Turing stał się jednym z najwybitniejszych informatyków na świecie. Został zwerbowany podczas szczytu II wojny światowej przez rząd brytyjski, aby pomóc odszyfrować niemieckie komunikaty wojskowe Enigmy. Opracowana przez niego maszyna pozwoliła Aliantom skutecznie przechwytywać armie niemieckie i przyczyniła się do końca wojny.

Oprócz swojej kluczowej roli podczas wojny stał się wybitnym informatykiem. Opracował test Turinga. Czym jest test Turinga i czy zostanie on kiedykolwiek pobity? Co to jest test Turinga i czy kiedykolwiek zostanie on pokonany? Test Turinga ma na celu ustalenie, czy maszyny myślą. Czy program Eugene Goostman naprawdę zdał test Turinga, czy też twórcy po prostu oszukiwali? który do dziś jest używany do odróżnienia AI od ludzi. Pomimo tego, że jest jednym z najbardziej wpływowych informatyków, życie Turinga zakończyło się przedwcześnie po jego oskarżeniu. Został pośmiertnie ułaskawiony w 2013 r., Prawie 60 lat po jego śmierci. Jego fascynująca i wpływowa historia została ożywiona przez Benedicta Cumberbatcha w filmie z 2014 roku Gra imitacji.

Które książki o cyberbezpieczeństwie polecasz??

Bezpieczeństwo jest jedną z najciekawszych i najważniejszych dziedzin współczesnego przetwarzania danych. Chociaż jest niewątpliwie wielu, którzy skorzystaliby na erozji naszej prywatności i bezpieczeństwa, jest to jeden z najbardziej krytycznych elementów współczesnego świata. Przy tak dużym zagrożeniu bycie dobrze poinformowanym jest jednym z najlepszych sposobów zapobiegania zbliżającemu się naruszaniu naszych praw.

Czy czytałeś którąś z tych książek? Co o nich myślisz? Myślisz, że przegapiliśmy jakieś niezbędne rzeczy? Daj nam znać w komentarzach!