Mark Lucas

0

4345

341

Jeśli twoje Wi-Fi jest porywane przez brudnych, zgniłych złodziei - pokazałem ci, jak to sprawdzić przedtem Jak sprawdzić, czy ktoś kradnie twoje WiFi i co możesz o tym zrobić Jak sprawdzić, czy ktoś kradnie twoje WiFi i co możesz zrobić O tym - co możesz zrobić, aby odzyskać własne pieniądze lub dowiedzieć się więcej o tym, kto jest odpowiedzialny? A raczej, jeśli haker uzyskał dostęp do Twojej sieci Wi-Fi, jakie nieprzyjemne rzeczy mogą ci zrobić?

Jeśli twoje Wi-Fi jest porywane przez brudnych, zgniłych złodziei - pokazałem ci, jak to sprawdzić przedtem Jak sprawdzić, czy ktoś kradnie twoje WiFi i co możesz o tym zrobić Jak sprawdzić, czy ktoś kradnie twoje WiFi i co możesz zrobić O tym - co możesz zrobić, aby odzyskać własne pieniądze lub dowiedzieć się więcej o tym, kto jest odpowiedzialny? A raczej, jeśli haker uzyskał dostęp do Twojej sieci Wi-Fi, jakie nieprzyjemne rzeczy mogą ci zrobić?

W dzisiejszym samouczku pokażę niektóre przerażające narzędzia niskiego poziomu, które można uruchomić w zaatakowanej sieci. Jeśli nie byłeś wystarczająco paranoikiem Stań się naprawdę paranoikiem, monitorując działania i działania swojej sieci za pomocą WallWatcher i DD-WRT Stań się naprawdę paranoiczny, monitorując działania i działania swojej sieci za pomocą WallWatcher i DD-WRT Jeśli masz dostęp do routera i możesz aby zarejestrować aktywność, stosunkowo łatwo jest obserwować wszystko, co się dzieje, aby znaleźć jakąkolwiek niepożądaną aktywność. Dzisiaj chciałbym wam pokazać… po tym, jak pokazałem wam, jak złamać sieć WEP w 5 minut Jak złamać własną sieć WEP, aby dowiedzieć się, jak naprawdę jest to niebezpieczne, jak złamać własną sieć WEP, aby dowiedzieć się, jak to zrobić Niepewne, że tak naprawdę Ciągle mówimy ci, że używanie WEP do „zabezpieczania” sieci bezprzewodowej jest naprawdę głupcem, ale ludzie nadal to robią. Dzisiaj chciałbym pokazać wam dokładnie, jak naprawdę niepewna jest WEP, do… w zeszłym tygodniu będziecie dzisiaj.

Wymagania wstępne

- Te aplikacje będą działać tylko w sieci Wi-Fi, która jest otwarta lub zagraża bezpieczeństwu WEP, dla którego masz hasło.

- Backtrack5 Security Linux Live-CD: jeśli nie jesteś zaznajomiony z procesem rozruchu i jak dostać się do GUI, przeczytaj samouczek z zeszłego tygodnia Jak złamać własną sieć WEP, aby dowiedzieć się, jak naprawdę nie jest to bezpieczne Jak złamać własną WEP Sieć, aby dowiedzieć się, jak naprawdę jest to niezabezpieczone. Ciągle mówimy, że używanie WEP do „zabezpieczania” sieci bezprzewodowej jest naprawdę głupcem, ale ludzie nadal to robią. Dzisiaj chciałbym pokazać dokładnie, jak naprawdę niepewna jest WEP, poprzez… sposób włamania się do sieci WEP.

- Karta bezprzewodowa obsługująca tryb monitorowania (gdzie przechwytuje wszystkie pakiety w sieci).

Uwaga: Nie jest to jedyny sposób na wykrywanie pakietów przez Wi-Fi, ale według mnie jest to najłatwiejszy dla początkujących i składa się tylko z kilku poleceń powłoki, aby zobaczyć wyniki. Z pewnością nie jest to najbardziej kompleksowy ani skuteczny sposób robienia rzeczy, a przy każdym narzędziu są pewne wady i ograniczenia.

Dzisiaj zajmiemy się 3 różnymi narzędziami na poziomie podstawowym, aby dowiedzieć się, co się dzieje: urlsnarf, webspy i driftnet.

Konfiguracja

Uruchom system Backtrack5 zgodnie z opisem w zeszłym tygodniu. Przed kontynuowaniem upewnij się, że masz gdzieś zapisane następujące informacje:

- The BSSID (Adres Mac) Twojej sieci docelowej.

- The NAZWA Twojej sieci docelowej.

- The KANAŁ numer, na którym działa sieć (1-12).

- The WEP klucz (w razie potrzeby).

Zacznij od umieszczenia karty Wi-Fi w trybie monitorowania na określonym kanale, używając:

airmon-ng start wlan0 [kanał]

Zastąpić wlan0 z nazwą twojego urządzenia bezprzewodowego - iwconfig powie ci to, jeśli jeszcze tego nie wiesz - i odpowiednie [kanał] tam też (nie dodawaj nawiasów). Powinieneś teraz mieć interfejs mon0 do monitorowania ruchu sieciowego.

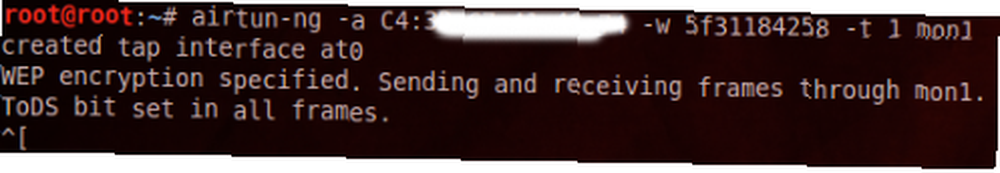

Ponieważ pakiety muszą być odszyfrowane w locie, musimy je uruchomić za pomocą narzędzia airtun-ng, które da nam strumień na żywo odszyfrowane pakiety jak widzi je w sieci, w odpowiednim formacie dla niektórych innych aplikacji, z których będziemy korzystać dzisiaj. Wpisz następujące polecenie, zastępując swoje dane:

airtun-ng -a [bssid] -w [hasło] -t 1 mon0

Pomiń -wbit, jeśli robisz to w otwartej sieci Wi-Fi. Powinieneś zobaczyć coś podobnego do tego, jeśli się powiedzie.

Narzędzie utworzyło nowy strumień urządzeń sieciowych o nazwie at0, które musimy aktywować za pomocą innego polecenia (otwórz w tym celu nowy terminal i nie zamykaj działającego airtun-ng):

ifconfig at0 w górę

Okej, konfiguracja zakończona, na etapie 2.

URLSnarf

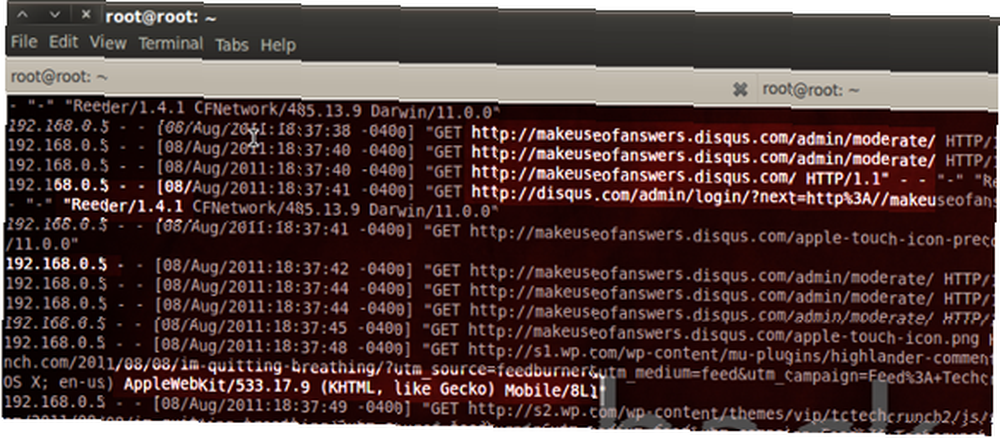

Spowoduje to wyświetlenie listy wszystkich witryn odwiedzanych przez użytkowników w sieci, abyś mógł w czasie rzeczywistym zobaczyć, które strony przeglądają..

urlsnarf -i at0

Będzie to również powodować dużo hałasu, ponieważ każda odwiedzana strona internetowa powoduje, że do różnych miejsc kierowanych jest wiele wniosków. Oto migawka przeglądającej sklep iTunes. Szybkie przejrzenie listy powie mi:

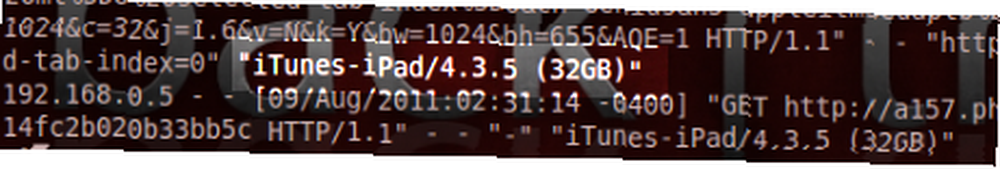

- Użytkownik ma adres IP 192.168.0.5 (przydatne, aby dowiedzieć się więcej później)

- Żądanie pochodzi od iPada 32 GB.

- Dokładnie, które adresy URL są ładowane.

- Użytkownik przeszedł przez wiele aplikacji mobilnych, takich jak Mobile Safari, Reeder (aplikacja Google Reader) i sklep iTunes.

Wielu użytkowników może mieć trudności z określeniem, które żądania są wysyłane przez kogo, ale istnieją dodatkowe filtry, do których nie będę się włączać. Na razie jest to dość przerażające.

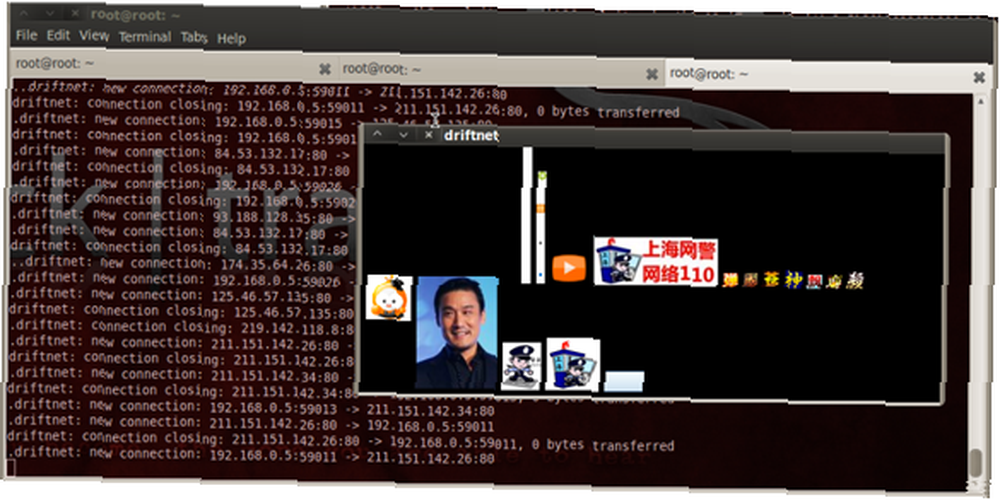

DriftNET

Ten służy do przechwytywania obrazów, które są pobierane ze stron internetowych i tym podobne, i jest tak bardzo voyeuristic, jak można uzyskać.

driftnet -v -i at0

Uwaga: -v nie jest potrzebne, ale pokazuje tekst w oknie konsoli, który wolę wiedzieć, że działa lub coś znalazł. Zdecydowanie nie jest idealny - podczas testów stwierdziłem, że zbierałem tylko mniejsze obrazy, prawdopodobnie dlatego, że nie był w stanie w pełni pobrać pakietów dla większych plików JPG i tym podobnych, ale mimo to jest skuteczny. Tutaj przeszukałem słynną chińską stronę internetową poświęconą strumieniowaniu filmów.

Z pewnością nie odbiera wszystkiego, ale zapewniam cię, że jeśli przeglądają pewne strony pR0n strona, która zaczyna się od Red, a kończy od Tube, dowiesz się o tym.

WebSpy

Chociaż wolę format pliku dziennika URLSnarf, to narzędzie faktycznie spróbuje wykonać kopię lustrzaną tego, co użytkownik przegląda na twoim komputerze. W praktyce nie działa tak dobrze, jak się spodziewałem, ale jest intrygujące. Musisz jednak wybrać adres IP konkretnego użytkownika w sieci - który powinieneś mieć poprzez URLSnarf, a następnie wpisz następujące polecenie:

webspy -i at0 [docelowy adres IP]

W innym terminalu uruchom Firefox za pomocą:

Firefox i

Teoretycznie wszystko, co odwiedzą, zostanie odzwierciedlone w lokalnej przeglądarce Firefox. W rzeczywistości odkryłem, że otworzy nowe okno przeglądarki dla każdego żądania strony internetowej - więc strona taka jak MakeUseOf może otwierać nowe karty dla różnych reklamodawców i komentowanie Disqus - do których niektóre strony otwierają się tylko według adresu IP. Z pewnością dobra zabawa, a niektóre strony działają zgodnie z oczekiwaniami, ale mają ograniczone zastosowanie w prawdziwym świecie.

Wniosek:

Uruchomienie tych narzędzi we własnej sieci, aby zobaczyć, kto kradnie twoje Wi-Fi i co z nimi robią, jest prawdopodobnie dopuszczalne, ale kiedy zaczniesz je uruchamiać w miejscach publicznych (jak ktoś zrobił to z ramką do zdjęć Wi-Fi, która przechwytuje ruch z otwartych miejsc Wi-Fi ), wchodzisz w zupełnie nowe królestwo nielegalności. Czy ty Naprawdę dość łatwo jest zabezpieczyć ruch nawet w otwartym wifi przez tunelowanie wszystkiego przez VPN lub coś takiego, więc mam nadzieję, że to po prostu pokaże ci dokładnie, jak niebezpieczne mogą być sieci WEP i otwarte wifi. Pomyśl dwa razy, zanim wskoczysz na lokalny “darmowy internet” ktoś wydaje się nadawać dla zabawy. W najbliższych tygodniach zamierzam odkryć więcej sztuczek z Wi-Fi, więc bądź na bieżąco i graj bezpiecznych ludzi.

Jak zawsze, możesz komentować i zadawać pytania lub udać się do naszej społeczności wsparcia, aby uzyskać porady od tłumu i niezwiązane pytania.