Gabriel Brooks

0

4297

1166

Biorąc pod uwagę liczbę głośnych hacków w ciągu ostatnich kilku lat, wydaje się, że hakerzy - a nie badacze bezpieczeństwa - mają przewagę. Jest to oczywiście powód do niepokoju, a rządy zaczynają to zauważać.

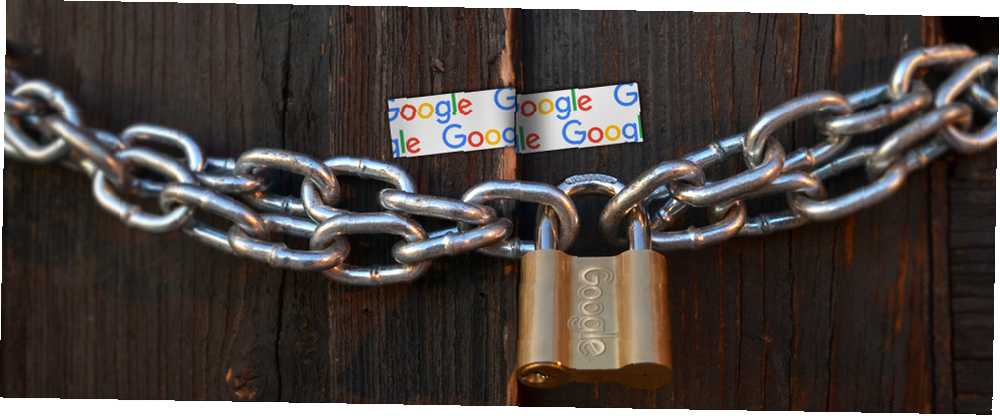

Na przykład rząd Wielkiej Brytanii wydał niedawno (okropnie błędne) wytyczne Czy Twoje dziecko jest hakerem? Brytyjskie władze uważają, że twoje dziecko jest hakerem? Brytyjskie władze tak myślą NCA, brytyjskie FBI, rozpoczęło kampanię mającą na celu powstrzymanie młodych ludzi przed przestępczością komputerową. Ale ich rady są tak ogólne, że można założyć, że każdy, kto czyta ten artykuł, jest hakerem - nawet ty. jak rozpoznać, czy Twoje dziecko zmienia się w cyberprzestępcę. Jednym z pomysłów, które próbowały rządy bardziej totalitarne, takie jak Chiny, jest zablokowanie dostępu do stron takich jak Github, gdzie znajduje się część szkodliwych materiałów. Chociaż jest mało prawdopodobne, aby bardziej liberalny rząd podjąłby tak ekstremalne środki, jeśli problem stanie się wystarczająco poważny, mogliby spróbować podejścia podobnego do tego, które zastosowano do pirackich materiałów: poproś Google o usunięcie linków z jego bazy danych.

Jak wykazano w przypadku materiałów pirackich, każda próba zablokowania dostępu do treści naruszających zasady jest okropnym pomysłem, który po prostu nie działa.

Google to nie wszystko

Nawet jeśli Google blokujący dostęp do stron internetowych wyjaśniających, jak hakować był dobrym pomysłem (a nie jest!), Jest niewiarygodnie niepraktyczny z wielu powodów.

Po pierwsze, chociaż jego nazwa jest całkowicie związana z wyszukiwaniem online, Google nie jest jedyną wyszukiwarką na rynku. Od głównych wyszukiwarek, takich jak Bing i Yahoo, do mniejszych, takich jak DuckDuckGo (które uwielbiamy, dlaczego ten długoletni fan Google teraz woli DuckDuckGo, dlaczego ten długotrwały fan Google teraz woli DuckDuckGo. Większość z nas nie pamięta życia przed wyszukiwarką Google. Spróbuj DuckDuckGo. Dowiedz się jego sztuczki. W Google nie może zabraknąć niczego. tutaj w MakeUseOf) nie można ich wszystkich zablokować.

Dlaczego ten wieloletni fan Google teraz woli DuckDuckGo: http://t.co/wGcMqdTKsK Rezygnacja z Google jest łatwiejsza niż myślisz.

- Justin Pot (@jhpot) 16 października 2015

Podczas gdy rząd Stanów Zjednoczonych ma techniczną możliwość zamówienia każdej wyszukiwarki z siedzibą w USA, aby usunąć wszystkie linki do informacji o hakowaniu (nie są to Reporterzy bez Granic “Wrogowie Internetu” bez powodu!) byłoby to prawdopodobnie nazwane niekonstytucyjnym i spotkałoby się z dużym oporem.

Nawet jeśli jakimś nieprzyzwoitym cudem zostało to zapisane w prawie, wyszukiwarki w innych krajach o mniej uregulowanych zasadach internetowych nadal działałyby normalnie i byłyby łatwo dostępne dla obywateli USA. Krótko mówiąc o zbudowaniu ogromnej zapory ogniowej podobnej do chińskiej (którą można ominąć 5 błyskotliwych sposobów doświadczonych w technice ludzi pracujących wokół cenzury 5 błyskotliwych sposobów doświadczonych w technice ludzi pracujących wokół cenzury n doraźna sieć Wi-Fi, rozprzestrzeniająca się w Hawanie, łączy ludzi bez Dostęp do Internetu i inne sposoby obejścia cenzury przez rząd.) Niewiele można zrobić, aby ludzie nie mogli znaleźć informacji za pośrednictwem wyszukiwarek.

Po drugie, Google nie jest nawet tam, gdzie ludzie znajdują naprawdę naprawdę dobre rzeczy; dlatego szukają w ciemnej sieci Podróż do ukrytej sieci: Przewodnik dla nowych naukowców Podróż do ukrytej sieci: Przewodnik dla nowych naukowców Ten podręcznik zabierze Cię w podróż przez wiele poziomów głębokiej sieci: bazy danych i informacje dostępne w czasopismach akademickich. Wreszcie dotrzemy do bram Tor. . Jest to zbiór witryn, do których można uzyskać dostęp tylko przy użyciu przeglądarki Tor. Naprawdę prywatne przeglądanie: nieoficjalny przewodnik użytkownika po Tor. Naprawdę prywatne przeglądanie: nieoficjalny przewodnik użytkownika po Tor Tor zapewnia naprawdę anonimowe i niewykrywalne przeglądanie i wysyłanie wiadomości, a także dostęp do tak zwany “Głęboka sieć”. Tor nie może zostać złamany przez żadną organizację na tej planecie. . Najbardziej niesławną stroną Dark był Silk Road, który został zamknięty w 2014 roku The Rise and Fall of Ross Ulbricht, AKA the Dread Pirate Roberts The Rise and Fall of Ross Ulbricht, AKA the Dread Pirate Roberts The Silk Road był jak Amazon dla czarny rynek. Jej przywódca, Dread Pirate Roberts, często opowiadał się za antyestablishmentową, libertariańską filozofią - ale co jeszcze o nim wiemy? .

W ciemnej sieci można anonimowo kupować broń, narkotyki, pornografię i, tak, informacje hakerskie. Każdy, kto szuka czegoś więcej niż narzędzia do przeprowadzania ataków DDoS Czym jest atak DDoS? [MakeUseOf wyjaśnia] Co to jest atak DDoS? [MakeUseOf wyjaśnia] Termin DDoS gwiżdże w przeszłości, ilekroć cyberaktywizm zbiera się w głowie. Tego rodzaju ataki pojawiają się w nagłówkach międzynarodowych z wielu powodów. Kwestie, które przyspieszają te ataki DDoS, są często kontrowersyjne lub bardzo… będą wiedzieć, jak uzyskać dostęp do ciemnej sieci. Google nie odgrywa absolutnie żadnej roli w tej sytuacji.

Sieć Dark ma być anonimowo dostępna dla każdego z dowolnego miejsca. Jego konstrukcja sprawia, że prawie niemożliwe jest zablokowanie.

To gra w kotka i myszkę

Jeśli przez sekundę założymy, że w jakiś sposób było możliwe zablokowanie dostępu do informacji o zhakowaniu go nadal nie byłby dobrym pomysłem. Nie wszyscy hakerzy są złymi geniuszami: są hakerzy w białych kapeluszach (dobrzy) i hakerzy w czarnych kapeluszach (źli).

Badacze bezpieczeństwa - z których wielu to hakerzy w białych kapeluszach - biorą udział w grze w kotka i myszkę z ludźmi, którzy chcą ukraść dane karty kredytowej. Potrzebują dostępu do tych samych informacji, aby móc je studiować i wymyślić sposoby blokowania narzędzi i technik.

Na początku lat 2000 XX wieku Cross Site Scripting (XSS) stanowiło poważne zagrożenie bezpieczeństwa. Hakerzy potrafili uruchamiać złośliwy kod na stronach internetowych innych osób. 3 sposoby, w jakie JavaScript może naruszać twoją prywatność i bezpieczeństwo. 3 sposoby, w jakie JavaScript może naruszać twoją prywatność i bezpieczeństwo. JavaScript jest dobrą rzeczą, ale okazuje się, że jest tak elastyczny i potężny utrzymywanie go w ryzach może być trudne. Oto, co musisz wiedzieć. za pomocą wstrzyknięcia kodu. Podczas gdy XSS jest nadal możliwy, prawie każda strona internetowa się przed nim broni. Zagrożenie bezpieczeństwa zostało zidentyfikowane, zbadane i pokonane. Gdyby badacze bezpieczeństwa zostali zablokowani przed badaniem zagrożenia, nadal moglibyśmy mieć do czynienia z XSS.

Hakowanie systemu Windows: wykorzystuj błędy, zanim firmy je załatają Hakowanie systemu Linux: naciśnij klawisz Backspace 28 razy

- SecuriTay (@SwiftOnSecurity) 17 grudnia 2015 r

Mówiąc prościej, utrudnianie dostępu do informacji o hakowaniu - lub nielegalnym - osobom, które mają do nich dostęp, będzie blokować tylko dobrze wykształconych badaczy. Każdy, kto szuka tego z myślą o psotach nie będzie odkładany.

Ignorancja to brak obrony

Kiedy poważny hack, jak Ashley Madison tego lata 3 Powody, dla których hack Ashley Madison to poważna sprawa 3 powody, dla których hack Ashley Madison to poważna sprawa Internet wydaje się zachwycony hackem Ashley Madison z milionami cudzołożników oraz dane potencjalnych cudzoziemców zhakowane i opublikowane w Internecie, a artykuły wypisują osoby znalezione na zrzucie danych. Zabawne, prawda? Nie tak szybko. , zdarza się, że obwiniamy firmę za niedostateczną ochronę danych użytkowników. Powodem, dla którego jesteśmy w stanie to zrobić, jest to, że rodzaje hacków, w które uderza większość tych firm, są dobrze zrozumiane - po prostu nie bronią się odpowiednio.

Wygląda na to, że ISIS lepiej uważaj na grupę terrorystyczną DDOS pic.twitter.com/8PJfNxqTd6

- SecuriTay (@SwiftOnSecurity) 14 grudnia 2015 r

Gdyby wszystkie informacje o hakowaniu były zamknięte, ogromna ilość informacji o tym, jak się bronić, również byłaby. Zamiast przepraszać za okropną ochronę danych, mogą podnieść ręce i powiedzieć:, “Przepraszam chłopaki, ale nie było mowy, żebyśmy to widzieli.”

Nie jest to dobra sytuacja. Mając wszystkie dostępne informacje, nie ma usprawiedliwienia dla firm, aby nie stosować najnowszych i najlepszych technik bezpieczeństwa. Źle zaszyfrowane hasła nie są już akceptowane bo wszyscy wiedzą, że istnieją narzędzia, które mogą je pokonać.

Podsumowanie

Na szczęście w żaden sposób Google nie zablokuje dostępu do informacji o hakowaniu. Niezależnie od tego, czy interesujesz się bezpieczeństwem informacji, czy chcesz przejść na ciemną stronę i zacząć hakować dla zysku, Google będzie nadal miejscem, w którym można zacząć się uczyć.

Z technicznego punktu widzenia Google po prostu nie jest w stanie naprawdę zablokować dostępu do informacji o hakowaniu bez względu na wymagania. Nawet jeśli informacje zostaną usunięte z wyników Google, ludzie będą po prostu korzystać z innych wyszukiwarek lub nurkować w ciemnej sieci.

Pomysł jest po prostu głupi i przyniesie korzyści tylko hakerom. Badacze zajmujący się bezpieczeństwem byliby zahamowani. Gdy ludzie nie są w stanie opracować lepszej ochrony przed atakami hakerskimi, zaobserwujemy jeszcze więcej naruszeń bezpieczeństwa niż obecnie.

Co gorsza, firmy mogłyby słusznie zaprzeczyć swojej roli w braku ochrony swoich użytkowników. Jeśli trafi ich jakiś nieznany hack, niewiele mogą zrobić.

Co myślisz? Czy się mylę i należy sprawić, by Google blokował dostęp do informacji o hakowaniu - czy też pomysł jest tak głupi, jak mi się wydaje? Powiedz nam w komentarzach.