Peter Holmes

0

2129

394

W dzisiejszym połączonym świecie wystarczy jeden błąd w zabezpieczeniach, aby cały świat zawalił się. Do kogo lepiej zwrócić się o poradę niż ekspert ds. Bezpieczeństwa Bruce Schneier?

Jeśli nawet interesujesz się sprawami związanymi z bezpieczeństwem Red Alert: 10 blogów poświęconych bezpieczeństwu komputerowemu, które powinieneś śledzić dzisiaj Red Alert: 10 blogów poświęconych bezpieczeństwu komputerowemu, których powinieneś śledzić dzisiaj Bezpieczeństwo to kluczowy element informatyki i powinieneś starać się kształcić i być na bieżąco . Będziesz chciał sprawdzić te dziesięć blogów poświęconych bezpieczeństwu i ekspertów od bezpieczeństwa, którzy je piszą. z pewnością natknąłeś się na pisma Bruce'a Schneiera, światowej sławy guru bezpieczeństwa, który zasiadał w licznych komitetach rządowych, zeznawał przed Kongresem i jest autorem 12 książek na temat bezpieczeństwa, jak również niezliczonych esejów i artykuły naukowe.

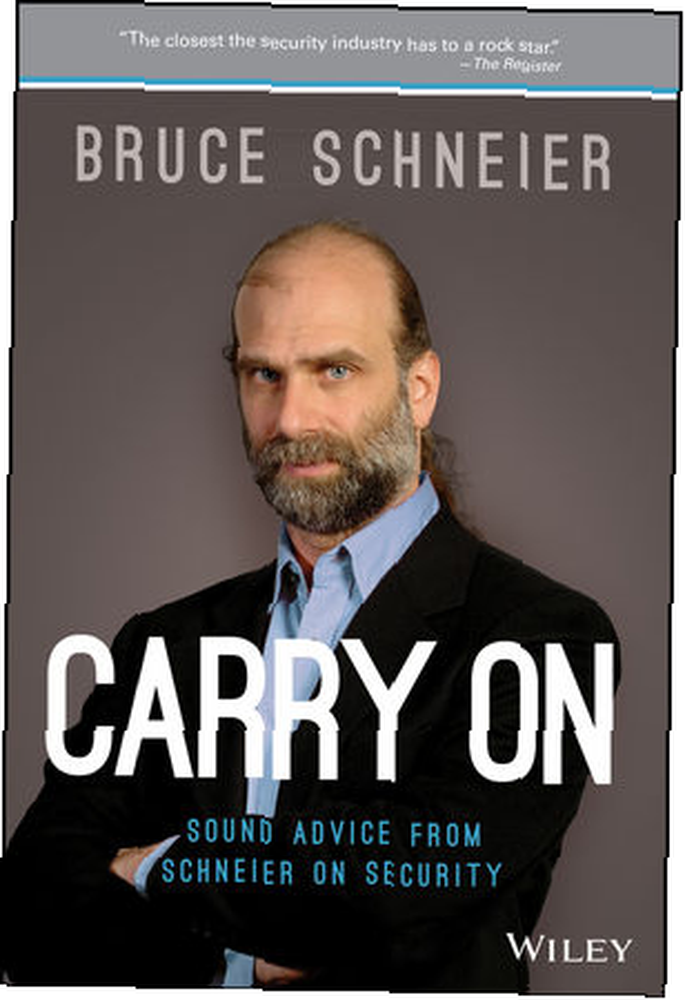

Po usłyszeniu o najnowszej książce Schneiera, Kontynuuj: solidne porady Schneiera na temat bezpieczeństwa, zdecydowaliśmy, że nadszedł czas, aby skontaktować się z Brucem, aby uzyskać rzetelne porady dotyczące niektórych z naszych pilnych problemów związanych z prywatnością i bezpieczeństwem.

Bruce Schneier - Sound Advice

W globalnym świecie pełnym szpiegostwa cyfrowego, złośliwego oprogramowania i zagrożeń wirusowych oraz anonimowych hakerów za każdym rogiem - nawigacja może być bardzo przerażająca dla każdego.

Nie obawiaj się - poprosiliśmy Bruce'a o wskazówki dotyczące najbardziej palących problemów związanych z bezpieczeństwem. 5 rzeczy, których dowiedzieliśmy się o bezpieczeństwie online w 2013 r. 5 rzeczy, których dowiedzieliśmy się o bezpieczeństwie online w 2013 r. Zagrożenia stały się bardziej złożone, a, co gorsza, są teraz pochodzą z miejsc, których większość nigdy by się nie spodziewała - takich jak rząd. Oto 5 trudnych lekcji, których nauczyliśmy się o bezpieczeństwie online w 2013 roku. Dziś. Po przeczytaniu tego wywiadu przynajmniej odejdziesz z większą świadomością tego, jakie naprawdę są zagrożenia i co możesz naprawdę zrobić, aby się chronić.

Zrozumienie teatru bezpieczeństwa

MUO: Jako konsument mogę się wyróżnić “teatr bezpieczeństwa” z naprawdę bezpiecznej aplikacji lub usługi? (Termin “teatr bezpieczeństwa” został wybrany z terminu, który wymyśliłeś w swoich wcześniejszych pismach o tym, jak aplikacje i usługi twierdzą, że bezpieczeństwo jest zaletą).

MUO: Jako konsument mogę się wyróżnić “teatr bezpieczeństwa” z naprawdę bezpiecznej aplikacji lub usługi? (Termin “teatr bezpieczeństwa” został wybrany z terminu, który wymyśliłeś w swoich wcześniejszych pismach o tym, jak aplikacje i usługi twierdzą, że bezpieczeństwo jest zaletą).

Bruce: Nie możesz W naszym wyspecjalizowanym i technologicznym społeczeństwie nie można dobrze odróżnić złych produktów i usług w wielu obszarach. Nie można odróżnić zdrowego strukturalnie samolotu od niebezpiecznego. Nie można odróżnić dobrego inżyniera od szarlatana. Nie da się odróżnić dobrego produktu farmaceutycznego od oleju węża. W porządku. W naszym społeczeństwie ufamy innym, że dokonają za nas tych ustaleń. Ufamy rządowym programom licencyjnym i certyfikacyjnym. Ufamy, że recenzujemy organizacje takie jak Consumers Union. Ufamy zaleceniom naszych przyjaciół i współpracowników. Ufamy ekspertom Zachowaj bezpieczeństwo online: Śledź 10 ekspertów ds. Bezpieczeństwa komputerowego na Twitterze Zachowaj bezpieczeństwo w Internecie: Śledź 10 ekspertów ds. Bezpieczeństwa komputerowego na Twitterze Istnieją proste kroki, które możesz podjąć, aby zabezpieczyć się online. Korzystanie z zapory ogniowej i oprogramowania antywirusowego, tworzenie bezpiecznych haseł, bez pozostawiania urządzeń bez nadzoru; wszystkie są absolutną koniecznością. Poza tym sprowadza się… .

Bezpieczeństwo nie jest inne. Ponieważ nie możemy odróżnić bezpiecznej aplikacji lub usługi IT od niepewnej, musimy polegać na innych sygnałach. Oczywiście bezpieczeństwo IT jest tak skomplikowane i szybkie, że sygnały te rutynowo nas zawodzą. Ale to teoria. Decydujemy, komu ufamy, a następnie akceptujemy konsekwencje tego zaufania.

Sztuką jest stworzenie dobrych mechanizmów zaufania.

Audyty bezpieczeństwa DIY?

MUO: Co to jest “audyt kodu” lub a “audyt bezpieczeństwa” i jak to działa? Crypto.cat był oprogramowaniem typu open source, co sprawiło, że niektórzy ludzie czuli, że jest bezpieczny, ale okazało się, że nikt go nie audytował. Jak mogę znaleźć te audyty? Czy istnieją sposoby, w których mogę skontrolować moje codzienne korzystanie z narzędzi, aby upewnić się, że używam rzeczy, które naprawdę mnie chronią?

MUO: Co to jest “audyt kodu” lub a “audyt bezpieczeństwa” i jak to działa? Crypto.cat był oprogramowaniem typu open source, co sprawiło, że niektórzy ludzie czuli, że jest bezpieczny, ale okazało się, że nikt go nie audytował. Jak mogę znaleźć te audyty? Czy istnieją sposoby, w których mogę skontrolować moje codzienne korzystanie z narzędzi, aby upewnić się, że używam rzeczy, które naprawdę mnie chronią?

Bruce: Audyt oznacza to, co według ciebie oznacza: ktoś inny spojrzał na to i uznał to za dobre. (Lub przynajmniej znalazł złe części i kazał komuś je naprawić).

Kolejne pytania są również oczywiste: kto przeprowadził audyt, jak obszerny był audyt i dlaczego warto mu ufać? Jeśli kiedykolwiek miałeś inspekcję domu przy zakupie domu, rozumiesz problemy. W przypadku oprogramowania dobre audyty bezpieczeństwa są kompleksowe i kosztowne, a ostatecznie nie gwarantują bezpieczeństwa oprogramowania.

Audyty mogą znaleźć tylko problemy; nigdy nie udowodnią braku problemów. Zdecydowanie możesz przeprowadzić audyt własnych narzędzi programowych, zakładając, że posiadasz niezbędną wiedzę i doświadczenie, dostęp do kodu oprogramowania i czas. To tak, jakbyś był swoim lekarzem lub prawnikiem. Ale nie polecam tego.

Po prostu leć pod radarem?

MUO: Istnieje również pomysł, że jeśli korzystasz z tak bardzo bezpiecznych usług lub środków ostrożności, zachowujesz się podejrzanie. Jeśli ten pomysł ma sens, czy powinniśmy mniej koncentrować się na bezpieczniejszych usługach, a zamiast tego próbować latać pod radarem? Jak byśmy to zrobili? Jakie zachowanie uważa się za podejrzane, tj. Co dostaje raport mniejszości? Jaka jest najlepsza taktyka “zniszczyć”?

Bruce: Problem z pojęciem latania pod radarem lub leżenia nisko polega na tym, że opiera się on na komputerowych wyobrażeniach o trudnościach w zauważeniu kogoś. Kiedy ludzie oglądali, sensowne było nie zwracać na siebie uwagi.

Ale komputery są inne. Nie są ograniczone ludzkimi wyobrażeniami o uwadze; mogą obserwować wszystkich jednocześnie. Chociaż może być prawdą, że szyfrowanie jest czymś, o czym NSA zwraca szczególną uwagę, to jednak nie używanie go nie oznacza, że będziesz mniej zauważany. Najlepszą obroną jest korzystanie z bezpiecznych usług, nawet jeśli może to być czerwona flaga. Pomyśl o tym w ten sposób: zapewniasz ochronę tym, którzy potrzebują szyfrowania, aby przeżyć.

Prywatność i kryptografia

MUO: Vint Cerf powiedział, że prywatność jest nowoczesną anomalią i że nie mamy uzasadnionych oczekiwań co do prywatności w przyszłości. Czy zgadzasz się z tym? Czy prywatność jest nowoczesną iluzją / anomalią?

Bruce: Oczywiście nie. Prywatność jest podstawową potrzebą człowieka i czymś bardzo realnym. Będziemy potrzebować prywatności w naszych społeczeństwach, o ile będą się one składać z ludzi.

MUO: Czy powiedziałbyś, że my jako społeczeństwo popadliśmy w samozadowolenie z powodu kryptografii danych?

Bruce: Z pewnością my, projektanci i budowniczowie usług IT, popadliśmy w samozadowolenie z kryptografii i ogólnie bezpieczeństwa danych. Zbudowaliśmy Internet, który jest podatny na masową inwigilację, nie tylko przez NSA, ale przez każdą inną krajową organizację wywiadowczą na planecie, duże korporacje i cyberprzestępców. Zrobiliśmy to z różnych powodów, od “tak jest łatwiej” do “lubimy dostawać rzeczy za darmo w Internecie.” Ale zaczynamy zdawać sobie sprawę, że cena, którą płacimy, jest naprawdę dość wysoka, więc mam nadzieję, że postaramy się to zmienić.

Poprawa bezpieczeństwa i prywatności

MUO: Jaką formę / kombinację haseł / autoryzacji uważasz za najbardziej bezpieczną? Co “najlepsze praktyki” czy poleciłbyś utworzyć hasło alfanumeryczne??

Bruce: Ostatnio o tym pisałem. Szczegóły warto przeczytać.

Notka autora: Powiązany artykuł ostatecznie opisuje “Schemat Schneiera” 7 sposobów tworzenia haseł, które są zarówno bezpieczne, jak i niezapomniane 7 sposobów tworzenia haseł, które są zarówno bezpieczne, jak i niezapomniane Posiadanie innego hasła do każdej usługi jest koniecznością w dzisiejszym świecie online, ale jest straszna słabość do losowo generowanych haseł: nie można zapamiętać ich wszystkich. Ale jak możesz pamiętać…, faktycznie cytowany z jego własnego artykułu z 2008 roku na ten temat.

“Radzę wziąć zdanie i zmienić je w hasło. Coś w rodzaju „Ta mała świnka poszła na rynek” może stać się „tlpWENT2m”. Tego dziewięcioznakowego hasła nie będzie w niczyim słowniku. Oczywiście nie używaj tego, bo o tym pisałem. Wybierz własne zdanie - coś osobistego.”

MUO: W jaki sposób przeciętny użytkownik najlepiej radzi sobie / radzi sobie z wiadomościami, że jego konto w znanej na całym świecie stronie internetowej, banku lub międzynarodowej firmie zostało przejęte (mówię tu o naruszeniach danych typu Adobe / LinkedIn, a nie o jednym banku konto zostało naruszone w wyniku oszustwa karty)? Czy powinni przenieść swoją działalność? Jak myślisz, co trzeba zrobić, aby podkreślić działy IT / bezpieczeństwa danych, że natychmiastowe, pełne ujawnienie jest najlepszym PR-em?

Bruce: To prowadzi nas z powrotem do pierwszego pytania. Klienci nie mogą wiele zrobić w kwestii bezpieczeństwa naszych danych, gdy są one w rękach innych organizacji. Po prostu musimy ufać, że zabezpieczą nasze dane. A kiedy tego nie robią - gdy dochodzi do dużego naruszenia bezpieczeństwa - naszą jedyną możliwą odpowiedzią jest przeniesienie danych w inne miejsce.

Ale 1) nie wiemy, kto jest bardziej bezpieczny, i 2) nie mamy gwarancji, że nasze dane zostaną usunięte podczas przeprowadzki. Jedynym realnym rozwiązaniem jest tutaj regulacja. Podobnie jak w wielu obszarach, w których nie mamy specjalistycznej wiedzy do oceny i jesteśmy zobowiązani do zaufania, oczekujemy, że rząd wkroczy i zapewni wiarygodny proces, na którym możemy polegać.

W branży IT konieczne będzie przyjęcie przepisów zapewniających, że firmy odpowiednio zabezpieczają nasze dane i informują nas o naruszeniach bezpieczeństwa.

Wniosek

Nie trzeba dodawać, że zaszczytem było siedzieć i (wirtualnie) omawiać te kwestie z Brucem Schneierem. Jeśli szukasz jeszcze więcej wglądu od Bruce'a, koniecznie zapoznaj się z jego najnowszą książką, Carry On, która obiecuje, że Bruce podejmie dziś ważne kwestie bezpieczeństwa, takie jak bombardowanie w maratonie bostońskim, inwigilacja NSA i chińskie cyberataki. Możesz również uzyskać regularne dawki wglądu Bruce'a na jego blogu.

Jak widać z powyższych odpowiedzi, utrzymanie bezpieczeństwa w niepewnym świecie nie jest łatwe, ale przy użyciu odpowiednich narzędzi, starannie wybierając firmy i usługi, które zdecydujesz się wybrać “zaufanie”, i stosowanie zdrowego rozsądku do haseł to bardzo dobry początek.