Brian Curtis

0

3071

315

Czy masz w swojej sieci wewnętrznej maszyny, do których potrzebujesz dostępu ze świata zewnętrznego? Rozwiązaniem może być host bastionowy jako strażnik sieci.

Co to jest gospodarz bastionu?

Bastion przekłada się dosłownie na umocnione miejsce. Pod względem komputerowym jest to maszyna w sieci, która może być strażnikiem połączeń przychodzących i wychodzących.

Możesz ustawić hosta bastionu jako jedyną maszynę, która akceptuje połączenia przychodzące z Internetu. Następnie z kolei ustaw wszystkie inne maszyny w sieci, aby odbierały tylko połączenia przychodzące od hosta bastionu. Jakie to ma zalety?

Ponad wszystko, bezpieczeństwo. Gospodarz bastionu, jak sama nazwa wskazuje, może mieć bardzo ścisłe bezpieczeństwo. Będzie to pierwsza linia obrony przed intruzami i zapewni ochronę pozostałych maszyn.

Ułatwia także nieco inne elementy konfiguracji sieci. Zamiast przekierowywać porty na poziomie routera, wystarczy przekierować jeden port przychodzący do hosta bastionu. Stamtąd możesz przejść na inne maszyny, do których potrzebujesz dostępu w sieci prywatnej. Nie obawiaj się, zostanie to omówione w następnej części.

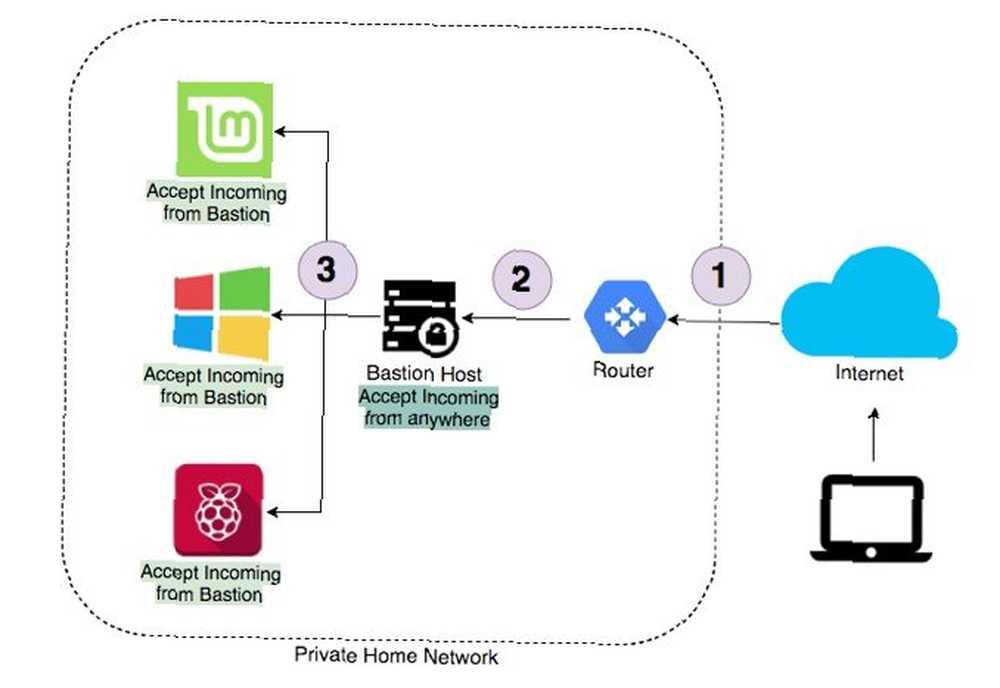

Schemat

To jest przykład typowej konfiguracji sieci. Jeśli potrzebujesz dostępu do sieci domowej z zewnątrz, możesz wejść przez Internet. Router przekaże to połączenie do hosta bastionu. Po podłączeniu do hosta bastionu będziesz mieć dostęp do innych maszyn w sieci. Podobnie nie będzie dostępu do maszyn innych niż host bastionowy bezpośrednio z Internetu.

Wystarczające zwlekanie, czas na użycie bastionu.

1. Dynamiczny DNS

Sprytni zastanawiali się, jak uzyskać dostęp do domowego routera przez Internet. Większość dostawców usług internetowych (ISP) przypisuje ci tymczasowy adres IP, który zmienia się tak często. Usługodawcy internetowi zazwyczaj naliczają dodatkowe opłaty, jeśli chcesz mieć stały adres IP. Dobrą wiadomością jest to, że współczesne routery mają zwykle dynamiczne DNS zapiekane w swoich ustawieniach.

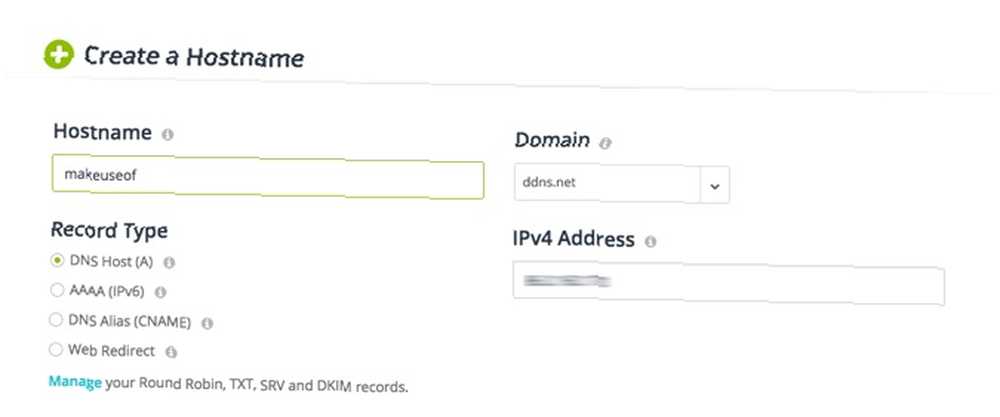

Dynamiczny DNS aktualizuje twoją nazwę hosta nowym adresem IP w ustalonych odstępach czasu, zapewniając, że zawsze możesz uzyskać dostęp do sieci domowej. Jest wielu dostawców, którzy oferują wspomnianą usługę, z których jednym jest No-IP, który ma nawet darmową warstwę. Pamiętaj, że bezpłatny poziom wymaga potwierdzenia nazwy hosta co 30 dni. To tylko 10-sekundowy proces, który i tak przypominają.

Po rejestracji po prostu utwórz nazwę hosta. Twoja nazwa hosta musi być unikalna i to wszystko. Jeśli posiadasz router Netgear, oferują one bezpłatny dynamiczny DNS, który nie wymaga comiesięcznego potwierdzenia.

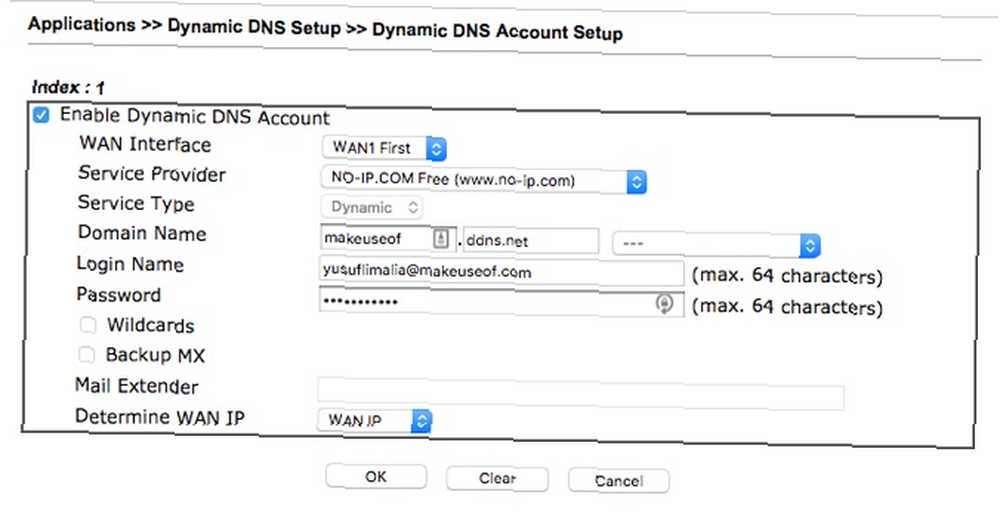

Teraz zaloguj się do routera i poszukaj ustawienia dynamicznego DNS. Różni się to od routera do routera, ale jeśli nie znajdziesz czai się w ustawieniach zaawansowanych, sprawdź instrukcję obsługi producenta. Cztery ustawienia, które zwykle musisz wprowadzić, to:

- Dostawca

- Nazwa domeny (nazwa hosta, którą właśnie utworzyłeś)

- Nazwa logowania (adres e-mail użyty do utworzenia dynamicznego DNS)

- Hasło

Jeśli router nie ma ustawienia dynamicznego DNS, No-IP zapewnia oprogramowanie, które można zainstalować na komputerze lokalnym, aby osiągnąć ten sam rezultat. Ta maszyna będzie musiała być w trybie online, aby aktualizować dynamiczny DNS.

2. Przekierowanie lub przekierowanie portów

Router musi teraz wiedzieć, gdzie przekazać połączenie przychodzące. Robi to na podstawie numeru portu, który znajduje się na połączeniu przychodzącym. Dobrą praktyką jest tutaj nieużywanie domyślnego portu SSH, czyli 22, dla portu publicznego.

Przyczyną nieużywania portu domyślnego jest to, że hakerzy mają dedykowane sniffery portów. Narzędzia te nieustannie sprawdzają, czy są znane porty, które mogą być otwarte w sieci. Gdy stwierdzą, że router akceptuje połączenia na domyślnym porcie, zaczynają wysyłać żądania połączenia z typowymi nazwami użytkowników i hasłami.

Chociaż wybranie losowego portu nie powstrzyma złośliwych snifferów, drastycznie zmniejszy liczbę żądań przychodzących do twojego routera. Jeśli router może przekazywać tylko ten sam port, nie stanowi to problemu, ponieważ powinieneś ustawić hosta bastionu na używanie uwierzytelniania par kluczy SSH, a nie nazw użytkowników i haseł.

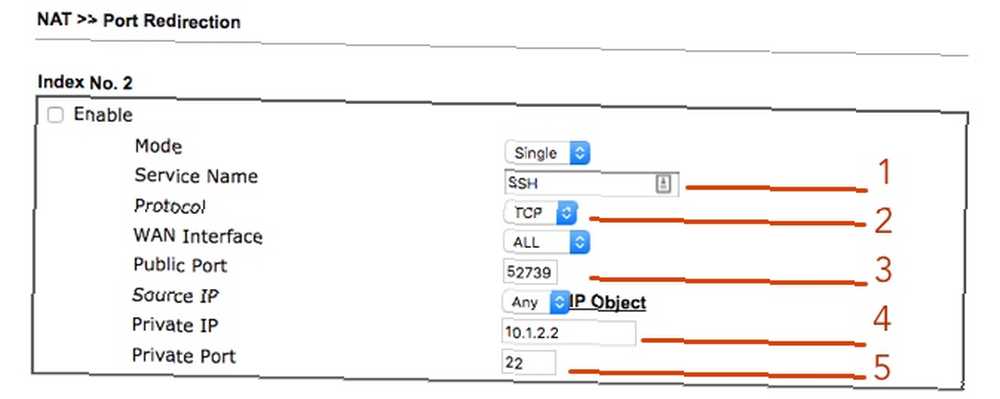

Ustawienia routera powinny wyglądać podobnie do tego:

- Nazwa usługi, którą może być SSH

- Protokół (powinien być ustawiony na TCP)

- Port publiczny (powinien być portem wysokim, który nie jest 22, użyj 52739)

- Prywatny adres IP (adres IP hosta bastionu)

- Port prywatny (domyślny port SSH, czyli 22)

Bastion

Jedyne, czego potrzebuje twój bastion, to SSH. Jeśli nie zostało to wybrane podczas instalacji, po prostu wpisz:

sudo apt install klient OpenSSH sudo apt install serwer OpenSSHPo zainstalowaniu SSH upewnij się, że serwer SSH jest ustawiony na uwierzytelnianie za pomocą kluczy zamiast haseł Jak uwierzytelniać za pomocą SSH za pomocą kluczy Zamiast haseł Jak uwierzytelniać za pomocą SSH za pomocą kluczy zamiast haseł SSH to świetny sposób na uzyskanie zdalnego dostępu do Twojego komputer. Po otwarciu portów routera (a dokładniej portu 22) możesz nie tylko uzyskać dostęp do serwera SSH z poziomu ... Upewnij się, że adres IP hosta bastionu jest taki sam jak ustawiony w powyższej regule przekierowania portów.

Możemy przeprowadzić szybki test, aby upewnić się, że wszystko działa. Aby zasymulować przebywanie poza siecią domową, możesz użyć urządzenia inteligentnego jako hotspota. Kontrola Hotspot: Użyj swojego Androida jako routera bezprzewodowego Kontrola Hotspot: Użyj swojego Androida jako routera bezprzewodowego Korzystanie z urządzenia z Androidem jako hotspot to świetny sposób na udostępnianie dane mobilne z innymi urządzeniami, takimi jak laptop lub tablet - i to bardzo proste! podczas gdy jest na danych mobilnych. Otwórz terminal i wpisz, zastępując nazwę użytkownika konta na hoście bastionu i ustawieniem adresu w kroku A powyżej:

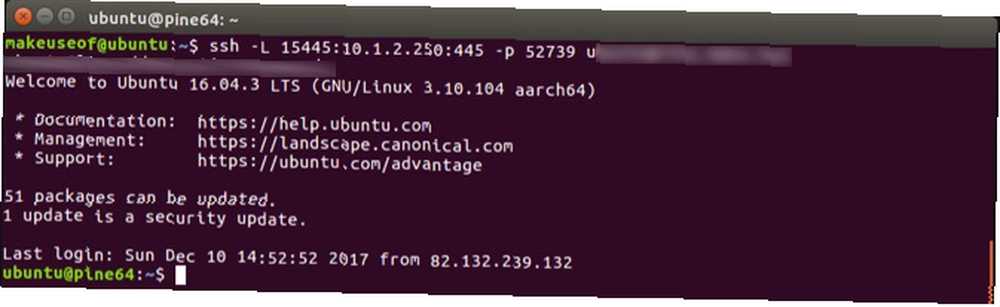

ssh -p 52739 @Jeśli wszystko zostało poprawnie skonfigurowane, powinieneś teraz zobaczyć okno terminala twojego hosta bastionu.

3. Tunelowanie

Możesz tunelować praktycznie wszystko za pośrednictwem SSH (w granicach rozsądku). Na przykład, jeśli chcesz uzyskać dostęp do udziału SMB w sieci domowej z Internetu, połącz się z hostem bastionu i otwórz tunel do udziału SMB. Dokonaj tej magii po prostu uruchamiając to polecenie:

ssh -L 15445 :: 445 -p 52739 @Rzeczywiste polecenie wyglądałoby mniej więcej tak:

ssh - L 15445: 10.1.2.250: 445 -p 52739 [email protected] Złamanie tego polecenia jest łatwe. To łączy się z kontem na twoim serwerze przez zewnętrzny port SSH routera 52739. Wszelki ruch lokalny wysyłany do portu 15445 (dowolny port) zostanie wysłany przez tunel, a następnie przesłany do komputera z adresem IP 10.1.2.250 i SMB port 445.

Jeśli chcesz być naprawdę sprytny, możemy dokonać aliasu całego polecenia, wpisując:

alias sss = "ssh - L 15445: 10.1.2.250: 445 -p 52739 [email protected]"Teraz wystarczy wpisać terminal sss, a Bob jest twoim wujem.

Po nawiązaniu połączenia możesz uzyskać dostęp do swojego udziału SMB za pomocą adresu:

smb: // localhost: 15445

Oznacza to, że będziesz mógł przeglądać ten lokalny udział z Internetu tak, jakbyś był w sieci lokalnej. Jak już wspomniano, za pomocą SSH można w zasadzie dowolnie tunelować. Nawet maszyny Windows z włączonym zdalnym pulpitem są dostępne przez tunel SSH Jak tunelować ruch internetowy za pomocą SSH Secure Shell Jak tunelować ruch internetowy za pomocą SSH Secure Shell .

Podsumować

Ten artykuł zawierał o wiele więcej niż tylko hostię bastionu. Dobrze się spisałeś, aby dotrzeć tak daleko. Posiadanie hosta bastionu będzie oznaczało, że inne urządzenia, które mają udostępnione usługi, będą chronione. Zapewnia również dostęp do tych zasobów z dowolnego miejsca na świecie. Pamiętaj, aby świętować z kawą, czekoladą lub jednym i drugim. Podstawowe kroki, które omówiliśmy to:

- Skonfiguruj dynamiczny DNS

- Przekaż port zewnętrzny do portu wewnętrznego

- Utwórz tunel, aby uzyskać dostęp do lokalnego zasobu

Czy potrzebujesz dostępu do lokalnych zasobów z Internetu? Czy obecnie używasz VPN, aby to osiągnąć? Czy korzystałeś już z tuneli SSH??

Źródło obrazu: TopVectors / Depositphotos