Michael Cain

0

4031

992

Szyfrowanie jest nie tylko dla paranoicznych teoretyków spisku 8 Najdziwniejszych stron teorii spiskowej na planecie 8 Najdziwniejszych stron teorii spiskowej na planecie Czy to nie szalone, że istnieje niewiele sceptycznych stron sprawdzających fakty, ale jest ich tak wiele zwariowane, słabo zbadane spiski śmieci? Postanowiłem podzielić się kilkoma moimi najlepszymi wyborami… nie dotyczy to tylko maniaków technicznych. Szyfrowanie to coś, z czego może skorzystać każdy użytkownik komputera. Witryny techniczne piszą o tym, jak możesz zaszyfrować swoje cyfrowe życie, ale wszyscy wykonaliśmy słabą robotę, wyjaśniając, dlaczego powinieneś się tym przejmować.

Szyfrowanie jest nie tylko dla paranoicznych teoretyków spisku 8 Najdziwniejszych stron teorii spiskowej na planecie 8 Najdziwniejszych stron teorii spiskowej na planecie Czy to nie szalone, że istnieje niewiele sceptycznych stron sprawdzających fakty, ale jest ich tak wiele zwariowane, słabo zbadane spiski śmieci? Postanowiłem podzielić się kilkoma moimi najlepszymi wyborami… nie dotyczy to tylko maniaków technicznych. Szyfrowanie to coś, z czego może skorzystać każdy użytkownik komputera. Witryny techniczne piszą o tym, jak możesz zaszyfrować swoje cyfrowe życie, ale wszyscy wykonaliśmy słabą robotę, wyjaśniając, dlaczego powinieneś się tym przejmować.

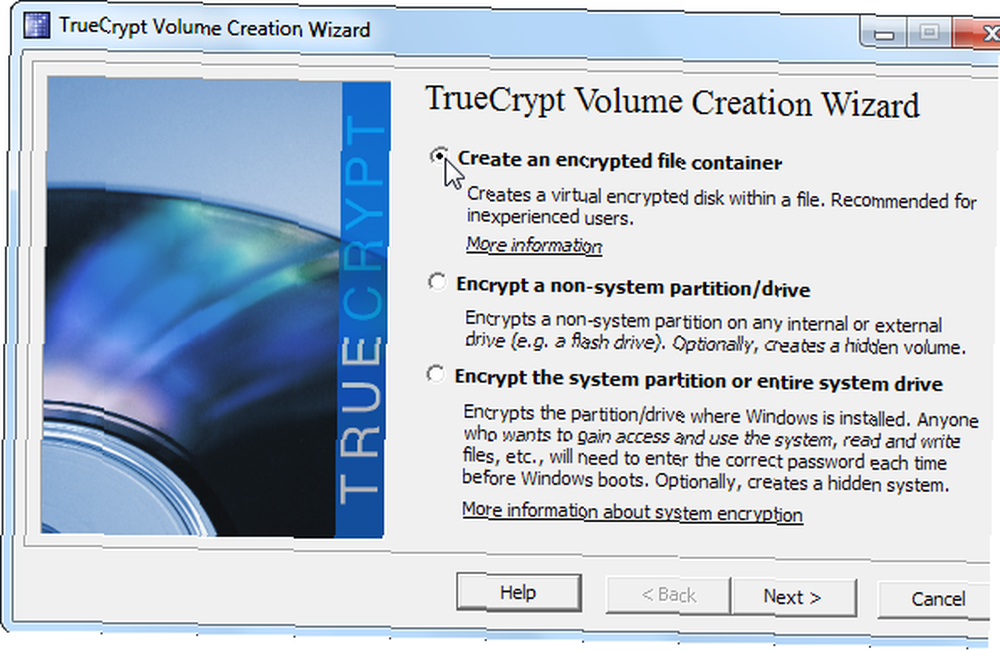

Omówiliśmy różne sposoby szyfrowania wszystkiego na komputerze, szyfrowania plików przechowywanych w chmurze 5 sposobów bezpiecznego szyfrowania plików w chmurze 5 sposobów bezpiecznego szyfrowania plików w chmurze Twoje pliki mogą być szyfrowane podczas przesyłania i na serwerach dostawcy usług w chmurze, ale firma zajmująca się przechowywaniem w chmurze może je odszyfrować - i każdy, kto uzyska dostęp do twojego konta, może przeglądać pliki. Po stronie klienta… szyfrowane rozmowy online Jak zabezpieczyć i zaszyfrować czaty czatu Jak zabezpieczyć i zaszyfrować czaty czatu i robić wiele innych rzeczy z szyfrowaniem 4 Zaskakujące sposoby szyfrowania danych 4 Zaskakujące sposoby szyfrowania danych Szyfrowanie jest często uważane za plac zabaw dla geeków, ale nie musi tak być. Szyfrowanie oznacza po prostu, że informacje są zakodowane i można uzyskać dostęp do prawdziwych informacji tylko za pomocą specjalnego hasła lub… Teraz wrócimy do podstaw i wyjaśnimy, że szyfrowanie wielu zagrożeń może pomóc Ci chronić.

Chroń swoje dane przed złodziejami

Szyfrowanie magazynu chroni dane na nim przed złodziejami. Jeśli ktoś ukradnie laptopa Wytrop i odzyskaj skradziony laptop za pomocą Prey Wykryj i odzyskaj skradziony laptop za pomocą Prey, smartfona lub tabletu, szyfrowanie może uniemożliwić mu dostęp do poufnych danych na dysku twardym. Media są pełne raportów od pracowników firm, którzy tracą laptopy zawierające poufne informacje o kliencie, w tym numery kart kredytowych - gdyby tylko użyli szyfrowania, nie zawstydziliby swoich pracodawców i nie przekazali informacji klientów złodziejom tożsamości.

To dramatyczny przykład, ale dotyczy to nawet przeciętnego człowieka. Jeśli przechowujesz dane finansowe, biznesplany lub inne poufne dokumenty, takie jak skany deklaracji podatkowych z numerem ubezpieczenia społecznego i inne poufne dane, powinieneś upewnić się, że dysk twardy komputera - lub przynajmniej wrażliwe pliki - są przechowywane w zaszyfrowana forma. Szyfrowanie może również pomóc w ochronie wszelkiego rodzaju prywatnych danych, których nie chcesz, aby ktoś widział.

Przechowuj pliki bezpiecznie w chmurze

Magazyn w chmurze to świetny sposób na synchronizację plików na wszystkich naszych urządzeniach, przechowując kopię zapasową na serwerach firmy w chmurze, abyśmy go nie utracili. To także świetny sposób na udostępnianie plików innym osobom.

Jednak przechowywanie poufnych danych - takich jak dokumenty finansowe i inne dane osobowe - na koncie do przechowywania w chmurze może być pomyłką. Dropbox raz pozwolił każdemu zalogować się na dowolne konto bez hasła przez cztery godziny, a to pozwoliłoby każdemu uzyskać dostęp do twojego konta Dropbox i przeglądać twoje pliki. Dostęp do twoich plików można również uzyskać, jeśli ktoś uzyska dostęp do twojego konta w inny sposób, na przykład za pomocą wycieku hasła, którego ponownie użyłeś na kilku stronach internetowych

Szyfrowanie poufnych plików uniemożliwia dostęp do nich bez klucza szyfrowania, nawet w najgorszym przypadku, gdy bezpieczeństwo dostawcy usług w chmurze zawodzi lub ktoś inny uzyskuje dostęp do twojego konta. Szyfrowanie umożliwia także bezpieczne udostępnianie poufnych danych innym osobom - wystarczy wcześniej uzgodnić klucz szyfrowania (możesz to zrobić nawet osobiście), a następnie użyć tego klucza do udostępnienia poufnych plików za pośrednictwem poczty e-mail lub usługi przechowywania w chmurze bez innych osób mieć do niego dostęp.

Istnieją nawet usługi przechowywania w chmurze, które automatycznie szyfrują dane przed przesłaniem. Zabezpiecz swoje pliki: 3 zaszyfrowane alternatywy Dropbox Zabezpiecz swoje pliki: 3 zaszyfrowane alternatywy Dropbox Dropbox wprowadził masową synchronizację i przechowywanie plików w chmurze, ale przeszkadzało to problemy z bezpieczeństwem profilu. Na szczęście masz inną opcję - alternatywną usługę, która zabezpiecza twoje pliki za pomocą lokalnego szyfrowania i…, odszyfrowuje je lokalnie, kiedy masz do niego dostęp. Nawet pracownicy dostawcy usług w chmurze nie mogą uzyskać dostępu do Twojego

Uniemożliwiaj innym przeglądanie prywatnego przeglądania i konwersacji

Twoje witryny bankowe i sklepy internetowe, takie jak Amazon, używają szyfrowanych połączeń (URL HTTPS Co to jest HTTPS i jak włączyć bezpieczne połączenia domyślnie Co to jest HTTPS i jak włączyć bezpieczne połączenia domyślnie Obawy dotyczące bezpieczeństwa rozprzestrzeniają się daleko i szeroko i osiągnęły przodują wszyscy. Pojęcia takie jak antywirus lub zapora ogniowa nie są już dziwnym słownictwem i są nie tylko rozumiane, ale także używane przez… z blokadą w przeglądarce oznacza bezpieczne, “zaszyfrowane” połączenie). Gdy uzyskujesz dostęp do strony internetowej HTTP, możesz przeglądać aktywność przeglądania w postaci zwykłego tekstu. Na przykład, jeśli siedzisz w kawiarni przy użyciu publicznego Wi-Fi i przeszukujesz Google, ale nie jesteś zalogowany, każda osoba w sieci Wi-Fi może monitorować twoje wyszukiwania w Google i wszelkie inne działania witryny wykonywane za pośrednictwem HTTP. Nawet jeśli używałeś HTTPS do uzyskiwania dostępu do stron internetowych, ludzie nadal mogą widzieć stronę HTTPS, do której masz dostęp.

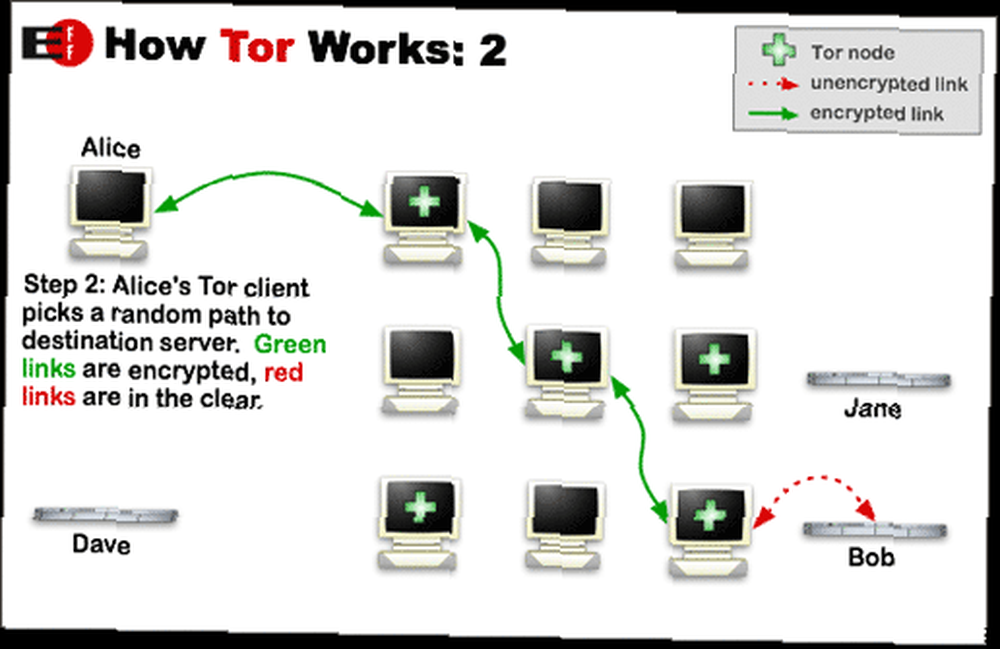

Aby uniknąć śledzenia aktywności przeglądania w publicznej sieci Wi-Fi, możesz użyć VPN Czym jest tunel VPN i jak go skonfigurować Czym jest tunel VPN i jak go skonfigurować lub Tor “tunel” Twoja aktywność przeglądania za pomocą szyfrowanego połączenia W jaki sposób projekt Tor może pomóc Ci w ochronie własnej prywatności online Jak projekt Tor może pomóc w ochronie własnej prywatności online Prywatność była stałym problemem praktycznie we wszystkich głównych witrynach, które odwiedzasz dzisiaj, szczególnie tych, które odwiedzasz regularnie przetwarzać dane osobowe. Chociaż większość wysiłków w zakresie bezpieczeństwa jest obecnie ukierunkowana na… .

Szyfrowania można również użyć do ochrony wiadomości e-mail i wiadomości błyskawicznych przed wścibskimi oczami. Wiadomość e-mail jest przesyłana przewodowo w postaci zwykłego tekstu, dlatego szczególnie wrażliwe dane należy wysyłać w postaci zaszyfrowanej - w ogóle nie pocztą e-mail. Jeśli wysyłasz ważny plik pocztą e-mail, możesz zaszyfrować plik przed wysłaniem go pocztą e-mail. 5 najlepszych sposobów na łatwe i szybkie szyfrowanie plików przed wysłaniem ich pocztą e-mail [Windows] 5 najlepszych sposobów na łatwe i szybkie szyfrowanie plików przed wysłaniem wiadomości e-mail [Windows ] Na początku tego roku miałem do czynienia z sytuacją, w której pisarz pracował dla mnie za granicą w Chinach, gdzie oboje byliśmy pewni, że cała nasza komunikacja e-mailowa jest monitorowana. JA… .

Nadzór rządowy polegający na prześcignięciu bitwy

Rząd cię obserwuje. To może wydawać się nieco paranoiczne, ale taka jest rzeczywistość świata, w którym żyjemy. Nasze rządy coraz częściej wybierają nasze cyfrowe życie. Jak się chronić przed rządowym nadzorem nad telefonami komórkowymi [Android] Jak chronić się przed rządowym nadzorem nad telefonami komórkowymi [Android ] Spójrzmy prawdzie w oczy, w dzisiejszych czasach prawdopodobieństwo, że ktoś cię monitoruje, stale rośnie. Nie twierdzę, że każdy, wszędzie zagrożony jest inwigilacją telefonu komórkowego, ale jest mnóstwo… często bez nakazów i innych typowych zabezpieczeń prawnych. Nie jesteśmy prawnikami, ale oto kilka anegdot, które mogą dać ci wyobrażenie o zakresie tego, co się dzieje:

- W USA Twoje e-maile są rozpatrywane “opuszczony” po ich otwarciu lub po 180 dniach, jeśli pozostaną nieotwarte. Umożliwia to rządowi USA przeglądanie osobistych wiadomości e-mail bez nakazu. Jeśli zaszyfrowałeś swoje e-maile, rząd wymagałby nakazu zmuszenia Cię do ujawnienia klucza szyfrowania. (Gdziekolwiek jesteś na świecie, twoje e-maile mogą być przechowywane w USA i również mogą podlegać takiemu dostępowi).

- Sąd Najwyższy Kalifornii orzekł, że po aresztowaniu policja może przeszukać twój smartfon bez nakazu. Jeśli zaszyfrowałeś pamięć swojego smartfona, policja wymagałaby nakazu nakazania ci podania klucza szyfrującego. (Źródło)

- Według EFF rząd USA i główni operatorzy telekomunikacyjni mają “od co najmniej 2001 r. zaangażowany w masowy program nielegalnego nadzoru magnetycznego nad komunikacją domową i rejestrami łączności milionów zwykłych Amerykanów.” Twoje e-maile, połączenia telefoniczne i inna komunikacja są dostępne dla rządu bez nakazu dzięki temu podsłuchowi bez gwarancji. (Źródło)

- Wersja Skype dystrybuowana w Chinach ma backdoor, który pozwala chińskiemu rządowi podglądać rozmowy z obywatelami. Microsoft odmówił odpowiedzi, czy wersja Skype dystrybuowana gdzie indziej zawiera podobne backdoory. (Źródło 1, Źródło 2)

To tylko USA - sytuacja jest jeszcze gorsza w krajach takich jak Chiny Jak szybko sprawdzić, czy Twoja strona jest widoczna za wielką zaporą ogniową w Chinach Jak szybko sprawdzić, czy Twoja strona jest widoczna za wielką zaporą ogniową w Chinach Wielka zapora ogniowa w Chinach , oficjalnie znany jako projekt Golden Shield, używa różnych metod do blokowania zagranicznych stron internetowych, których chiński rząd nie lubi. Chiński rząd nie publikuje listy… ani Iranu, gdzie represyjne rządy będą monitorować całą nieszyfrowaną komunikację, którą mogą zdobyć.

Nie jest paranoikiem uświadomienie sobie, że rządy budują ogromne bazy danych naszych komunikatów i danych osobowych. Szyfrowanie może być sposobem na uniemożliwienie dostępu do danych bez nakazu lub automatycznego zalogowania do bazy danych.

Czy używasz szyfrowania dysku twardego, pamięci w chmurze, smartfona, wiadomości e-mail lub innego rodzaju komunikacji? Zostaw komentarz i powiedz nam dlaczego.

Kredyt na zdjęcie: Ikona kłódki przez Shutterstock, kradzież samochodu przez Shutterstock, schemat Tor przez Electronic Frontier Foundation, kamery CCTV przez Shutterstock