Gabriel Brooks

0

4866

662

Jeśli chodzi o bezpieczeństwo w Internecie, każdy i jego kuzyn ma porady, aby zaoferować ci najlepsze pakiety oprogramowania do zainstalowania, podejrzane strony, których należy unikać, lub najlepsze praktyki, jeśli chodzi o hasła. A może nigdy nie słuchałeś innych i nie masz własnych przekonań na temat bezpieczeństwa w Internecie? W takim przypadku - ten post jest dla Ciebie. Rzućmy okiem na niektóre z najczęstszych przekonań - niektórzy mogą powiedzieć mity - o bezpieczeństwie internetowym.

Uwaga: niektóre z tych cytatów są wynikiem badania przeprowadzonego w 2011 r. Przez 16 000 użytkowników Internetu przez Oprogramowanie G Data. Będę jednak wykorzystywać ich dane wyłącznie w celach ilustracyjnych, a my zajmiemy się i nieco obalimy każdy mit.

Moje hasło jest bezpieczne

Czy to prawda? Nie. Jeden. Kawałek.

Masz więc absurdalnie długie hasło pełne cyfr i znaków interpunkcyjnych? W rzeczywistości jest tak długi i nieakceptowalny, że używasz go tylko na każdej stronie? O o. Wystarczy jedna strona, aby mieć mniej niż doskonałe bezpieczeństwo, i nagle to hasło jest znane wszystkim. Większość witryn przechowuje hasła użytkowników przy użyciu systemu “hasze i solenie”, proces, który zapewnia, że chociaż hasła użytkowników mogą być weryfikowane, hasła nie można odzyskać w późniejszym terminie - nawet z bezpośrednim dostępem do bazy danych. Ale niektóre strony nie mają tego samego poziomu bezpieczeństwa, a wystarczy jeden.

Czasami hakerzy nawet nie muszą “pęknięcie” cokolwiek - użytkownicy, którzy wybierają krótkie lub dobrze znane hasło - nawet po zmiksowaniu i osoleniu - można łatwo odliczyć od list popularnych haseł. Mówiąc najprościej - porównanie wyniku mieszania “12345” z bazą danych ujawni się wszyscy użytkownicy, którzy mieli to samo hasło. Zrób to wiele razy z listą typowych haseł, a masz długą listę zhakowanych kont, gotowych do odsprzedaży lub opublikowania.

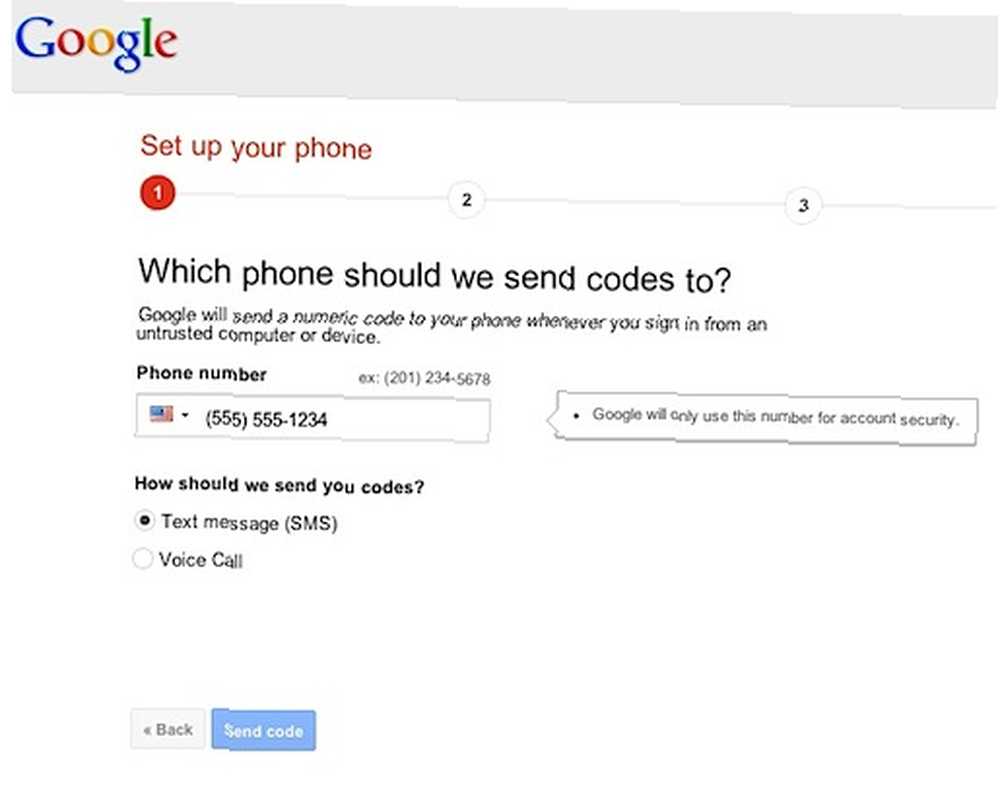

Jaki jest więc najlepszy sposób zabezpieczenia swoich kont? Długie, unikalne, ale pamiętane hasło dla każdego konta jest najlepsze - ale jeszcze lepsze jest uwierzytelnianie dwuskładnikowe. Co to jest uwierzytelnianie dwuskładnikowe i dlaczego warto go używać Co to jest uwierzytelnianie dwuskładnikowe i dlaczego warto go używać Uwierzytelnianie dwuskładnikowe (2FA) to metoda bezpieczeństwa, która wymaga dwóch różnych sposobów potwierdzenia tożsamości. Jest powszechnie stosowany w życiu codziennym. Na przykład płacenie kartą kredytową wymaga nie tylko karty… .

Mam zainstalowane oprogramowanie AV, więc jestem bezpieczny

Czy to prawda? Nie.

Wielu użytkowników jest uśpionych fałszywym poczuciem bezpieczeństwa, które zapewniają różne pakiety oprogramowania; prawda jest taka, że największym problemem jest użytkownik. Pakiet ochrony przed złośliwym oprogramowaniem lub pakiet zabezpieczeń internetowych może tylko tyle zrobić, aby chronić użytkownika - nie jest niezawodny i nic nie zapewni pełnej ochrony. Jeśli ktoś dzwoni do Ciebie podszywając się pod firmę Microsoft Co to jest fałszywe wsparcie techniczne i dlaczego nie powinieneś ufać wszystkim, co widzisz w Google Co to jest fałszywe wsparcie techniczne i dlaczego nie powinieneś ufać wszystkim, co widzisz w Google Siedzisz w domu i myślisz własny biznes. Nagle dzwoni telefon. Odbierasz, a to jest Microsoft (lub Norton, Dell lub…). W szczególności jest to inżynier wsparcia, a on jest zaniepokojony - martwi się o… i dajesz im pełny zdalny dostęp do komputera w celu rozwiązania nieznanego problemu, żadna ilość oprogramowania nie będzie cię chronić.

Zasadniczo nie potrzebujesz oprogramowania zabezpieczającego, jeśli zastosujesz się do kilku podstawowych wskazówek. 10 łatwych sposobów, aby nigdy nie dostać wirusa. 10 łatwych sposobów, aby nigdy nie dostać wirusa. Wystarczy kilka podstawowych szkoleń, aby całkowicie uniknąć problemu wirusów i złośliwego oprogramowania na komputerach. urządzenia mobilne. Teraz możesz się uspokoić i cieszyć się Internetem! , dowiedz się, jakie są zagrożenia i zachowaj ostrożność.

Dowiesz się, kiedy zostaniesz zainfekowany

Czy to prawda? Nie - nie będziesz miał pojęcia.

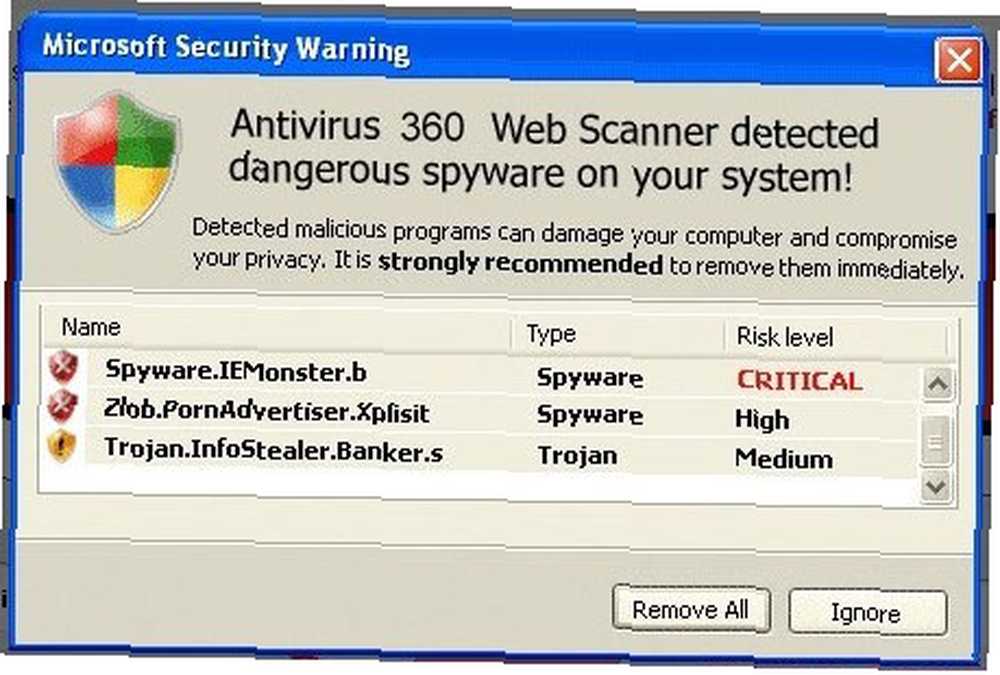

93% respondentów zakładało, że będzie wiedzieć o złośliwym oprogramowaniu, jeśli zostanie zainfekowany, ale nie może to być dalsze od prawdy. Nowoczesne złośliwe oprogramowanie jest ukryte i trudne do wykrycia - nie uruchomi milionów wyskakujących okienek z informacją o zasubskrybowaniu czegoś, ponieważ byłby to wyraźny sygnał dla użytkownika, że coś jest nie tak. Zamiast tego będzie cicho siedział w tle, potajemnie przekazując kontrolę zdalnemu napastnikowi, zapisując twoje naciśnięcia klawiszy, aby odsłuchać dostęp do konta bankowego, lub podstępnie wysyłając e-maile ze spamem przez miliony. Nie wszystkie złośliwe oprogramowanie jest głupio oczywiste.

Jestem użytkownikiem komputera Mac - nie ma się czym martwić

Czy to prawda? Nie do końca, ale twoje szanse są z pewnością zmniejszone.

Chociaż złośliwe oprogramowanie atakujące komputery Mac jest minimalne, z pewnością istnieje; po uwzględnieniu Java i Flash jako wektorów dystrybucyjnych zwiększa się liczba możliwych ataków. Na szczęście Apple również poczyniło postępy w tej kwestii i teraz odmawia uruchamiania oprogramowania, które domyślnie nie pochodzi od podpisanego programisty - chociaż użytkownik może łatwo to zmienić.

Windows - w szczególności starsze w szczególności wersje Windows i Internet Explorer - pozostają najpopularniejszym celem ze względu na ich dużą liczbę potencjalnych celów oraz fakt, że użytkownicy prawdopodobnie będą nieco mniej zaawansowany technologicznie.

Jest od znajomego, więc musi być bezpieczny

Czy to prawda? Na pewno nie.

Nawet jeśli ten e-mail lub wiadomość na Facebooku pochodzi od zaufanego znajomego, sama wiadomość nie może być zaufana. Dotyczy to również wiadomości błyskawicznych i Skype, a czasem nawet SMS-ów. Ofiara zainstaluje złośliwe oprogramowanie, które następnie będzie systematycznie kontaktować się ze wszystkimi osobami z książki adresowej lub listy znajomych.

Jak więc zachować bezpieczeństwo?

- Przyjaciele, nigdy nie pozwólcie znajomym używać skróconych linków!

- Nie instaluj losowych aplikacji na Facebooku, nawet jeśli mogą być kuszące.

- Nie używaj narzędzi komunikacyjnych innych firm, które nie są jeszcze zbyt dobrze znane.

- Jeśli podejrzewasz, że coś było spamem, a nie prawdziwą wiadomością, po prostu zapytaj.

Jeśli powiem spamerowi, aby nie wysyłał mi e-maila, usunie mnie ze swojej listy mailingowej

Czy to prawda? Nie.

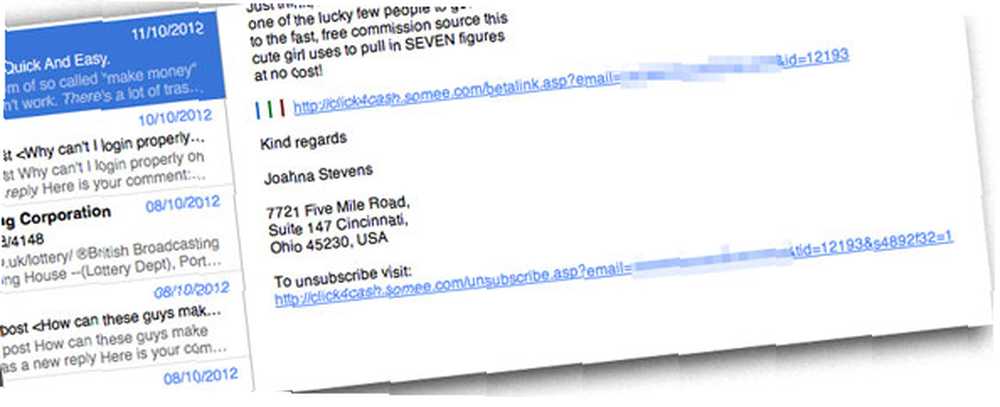

Całkiem naprzeciwko w rzeczywistości - jeśli odpowiesz na spam lub klikniesz wypisz się link, w rzeczywistości weryfikujesz po prostu spamera, że jesteś prawdziwą osobą - prawdziwy adres - i po prostu zostaniesz dodany do większej liczby list docelowych. Większość z tych e-maili jest wysyłana zbiorczo - generowana przez pakiet oprogramowania, który nie ma pojęcia, czy adres e-mail jest prawdziwy. Klikając usubscribe, po prostu sygnalizujesz, że oprogramowanie antyspamowe było prawidłowe.

Najlepsza rzecz do zrobienia? Naciśnij przycisk spamu, aby oprogramowanie lub dostawca poczty e-mail poprawił bazę danych spamu.

Złośliwe oprogramowanie pochodzi z załączników e-mail

Czy to prawda? Nie całkiem.

54% użytkowników uważało, że poczta e-mail jest podstawową metodą dystrybucji złośliwego oprogramowania; ale myślę, że wszyscy wiemy wystarczająco dużo, aby w dzisiejszych czasach nie pobierać losowych załączników wiadomości e-mail. Te z pewnością nadal istnieją, ale bardziej powszechne jest dołączanie niewinnie wyglądającego linku, który prowadzi do strony internetowej zawierającej złośliwe oprogramowanie, które automatycznie pobierze.

Oczywiście żaden z tych użytkowników nie jest problemem - Gmail i inni dostawcy automatycznie odfiltrowują większość z nich, a większość skanuje załączniki w poszukiwaniu wirusów. Każde z przeprowadzonych ataków opartych na linkach niezmiennie będzie miało postać skrócony adres URLlub coś oczywiście podrobionego. Oto wskazówka: Microsoft.jakaś inna strona.com nie ma nic wspólnego z Microsoftem i logowaniem.przetwarzanie paypal.co.cc nie ma nic wspólnego z Paypal - zawsze sprawdź poziom katalogu głównego domeny przed kliknięciem. Jeśli z jakiegoś powodu konieczne jest zalogowanie się, wpisz adres, którego zawsze używasz, bezpośrednio w pasku adresu przeglądarki i nie klikaj niczego w wiadomości e-mail. Żadna usługa nie będzie zawsze poprosić o “Potwierdź swoje hasło” lub dane konta e-mailem, zwłaszcza nie banki! I wreszcie - skrócone adresy URL, takie jak Bitly.com/123asdf nigdy nie są godne zaufania, ponieważ nie masz pojęcia, dokąd zmierzają.

Nie klikaj linków w wiadomościach e-mail, chyba że masz 100% pewności, gdzie się znajdują. Prosty.

Po prostu przejście do strony internetowej nie może Cię zainfekować

Czy to prawda? Przeważnie.

48% ankietowanych użytkowników uważa, że samo odwiedzanie witryny nie może Cię zarazić. To jest i nie jest prawdą. Jeśli korzystasz z bezpiecznej przeglądarki - takiej jak Chrome - która wykorzystuje technikę o nazwie “piaskownica” aby umieścić każdą kartę na własnym wirtualnym placu zabaw bez dostępu do zasobów systemowych, to tak, to stwierdzenie na ogół jest prawdziwe. Jawa jest jednak wyjątkiem i tak jest Lampa błyskowa; jeśli masz włączoną tego rodzaju wtyczki innych firm, można ich używać do infekowania komputera bez względu na przeglądarkę. Należy zauważyć, że najnowsza wersja piaskownic Firefox również Flash.

Najlepsza rada? Odinstaluj Javę, i wyłącz Flash domyślnie. Następnie możesz włączyć tę funkcję dla niektórych witryn lub zatwierdzić wtyczkę tylko w razie potrzeby. Jeśli używasz starszej wersji Internet Explorera - przestań - i natychmiast pobierz coś bezpieczniejszego.

Złośliwe oprogramowanie pochodzi z nielegalnych witryn do udostępniania plików

Czy to prawda: Częściowo

tak, nielegalne witryny do udostępniania plików to łatwy sposób na rozprzestrzenianie wirusa - nie można zweryfikować legalności gry, która została wstępnie zhakowana, podobnie jak nie można mieć pewności, że pobrany film nie będzie faktycznie na .exe plik lub mieć coś złośliwego osadzonego. A może ty? Większość osób udostępniających pliki w witrynach takich jak PirateBay wie wystarczająco dużo, aby uniknąć anonimowych przesyłających lub nie szanowanych członków, decydując się na pobieranie tylko od zaufanych członków (z zieloną lub różową czaszką i piszczelami obok użytkownika). Dodatkowo istnieje coś zwanego komentarzem - jeśli pierwszych pięciu użytkowników sprawdza, czy ten torrent rzeczywiście skanuje w poszukiwaniu szkodliwego oprogramowania, oto krótka wskazówka - nie pobieraj go. Badanie z 2009 roku wykazało, że około 20% torrentów zawierało złośliwe oprogramowanie w niewielkiej próbce 70 pobrań, choć wszystkie one pochodziły “publiczny” witryny torrentowe, takie jak BushTorrent i BTJunkie. Współczynnik złośliwego oprogramowania na prywatnym trackerze torrentów Najlepsze 3 prywatne trackery torrentowe, na które powinieneś zaprosić Najlepsze 3 prywatne trackery torrentowe, na które powinieneś zaprosić i inne śmieci. Najlepszym sposobem na cieszenie się udostępnianiem plików jest zaproszenie do jednego z… byłoby znacznie mniejsze.

“Regularny” strony internetowe są nadal preferowaną metodą dostarczania: w najnowszej ankiecie Sophos stwierdzono, że codziennie zaraża się 30 000 stron internetowych, a 80% z nich to legalne strony internetowe, które zostały zhakowane lub wstrzyknięte złośliwym kodem, a nie specjalnie skonfigurowane do hostowania złośliwego oprogramowania. Na szczęście dla Ciebie Google utrzymuje dość obszerną bazę danych tych stron, do której automatyczne skanery botów Google codziennie dodają 9500 zainfekowanych stron.

Witryny dla dorosłych są bardziej niebezpieczne niż witryny ogólne

Czy to prawda? Tak i nie.

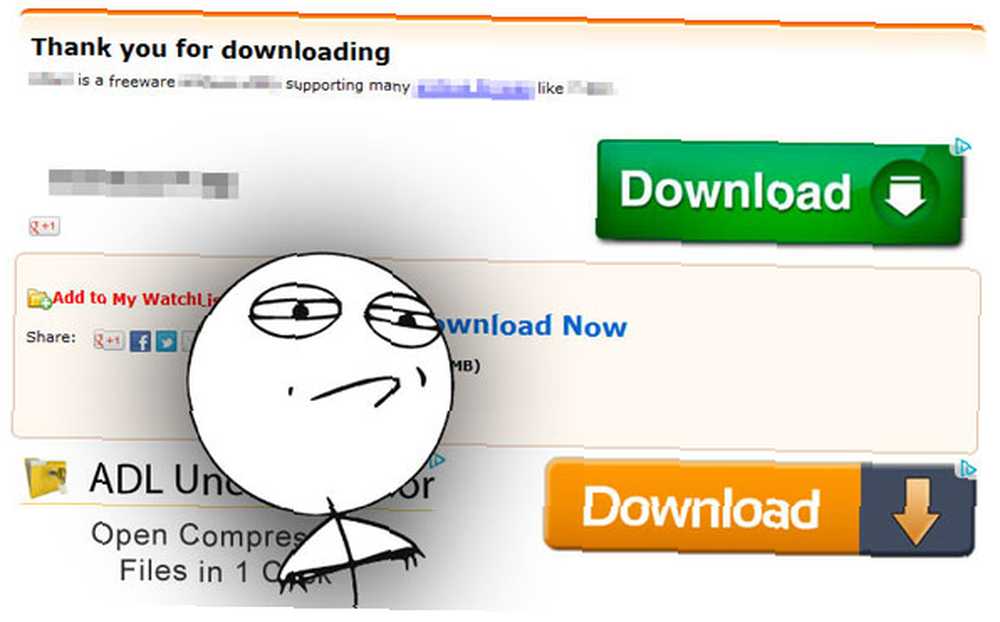

Witryny dla dorosłych - czyli płatne - są bardziej zmotywowane do utrzymywania klientów, a tym samym nie zarażają ich, i są ogólnie bardziej bezpieczne w celu ochrony swoich treści. Jeśli jednak wychodzisz na wolne rzeczy, prawie na pewno będą one zawierać złośliwe linki i fałszywe przyciski pobierania - kliknięcie tych wyników spowoduje wzrost przychodów z witryn.

Nie daj się jednak zwieść myśleniu, że tylko takie złośliwe witryny zawierają złośliwe oprogramowanie; to nie jest. Każda witryna może być ofiarą ataku, ponieważ przestępcy po prostu chcą zainfekować większość użytkowników - wysoce zaufana witryna jest głównym celem hakerów.

Musisz otworzyć plik, aby się zarazić

Czy to prawda? nie.

22% ankietowanych użytkowników uważa, że aby zostać zainfekowanym, użytkownik musi specjalnie otworzyć plik lub uruchomić go; to po prostu nieprawda. Wykorzystanie istniejących luk umożliwia atakującemu uruchomienie pliku bez interwencji użytkownika. Większość systemów operacyjnych zawiera teraz pewne zabezpieczenia, które pytają użytkownika przed uruchomieniem czegokolwiek, ale ponownie wielu użytkowników ślepo kliknie przycisk zezwalaj, a nie jest to nawet konieczne, jeśli atak wykorzystuje platformę taką jak Java, aby dostarczyć ładunek.

Instalowanie większego oprogramowania zabezpieczającego zwiększa bezpieczeństwo

Czy to prawda: Mało prawdopodobne

Chociaż osobiście uważam, że nawet odrobina oprogramowania zabezpieczającego to zbyt wiele, istnieją użytkownicy, którzy nalegają na zainstalowanie mnóstwa zapór ogniowych na poziomie systemu, programów antywirusowych, skanerów złośliwego oprogramowania oraz dodatków do stron wtyczek do przeglądarek. Wynik netto? Niezwykle wolna przeglądarka, poważne problemy z wydajnością komputera, blokowanie się plików, opóźnione uruchamianie i ogólna frustracja. I oczywiście nie ma dodatkowej ochrony.

Jeśli jesteś osobą, która lubi analogie, spróbuj tego: zainstalowanie wielu pakietów bezpieczeństwa jest jak dodanie kolejnych zamków do drzwi. Jeśli złodziej naprawdę chce wejść, zamiast tego wybije okno; jedyną prawdziwą ofiarą jest to, że spędziłeś dodatkowe 3 minuty, odblokowując je za każdym razem, gdy wychodzisz z domu.

Czy znasz więcej mitów dotyczących bezpieczeństwa, o których masz dość słyszenia? Powiedz nam w komentarzach!

Zdjęcie: Shutterstock - Hasło