Edmund Richardson

0

4739

197

Złośliwe oprogramowanie jest dostępne we wszystkich kształtach i rozmiarach. Co więcej, zaawansowanie szkodliwego oprogramowania znacznie wzrosło na przestrzeni lat. Atakujący zdają sobie sprawę, że próba dopasowania każdego aspektu złośliwego pakietu do jednego ładunku nie zawsze jest najskuteczniejszym sposobem.

Z czasem złośliwe oprogramowanie stało się modułowe. Oznacza to, że niektóre warianty złośliwego oprogramowania mogą używać różnych modułów do zmiany ich wpływu na system docelowy. Czym jest modułowe złośliwe oprogramowanie i jak działa?

Co to jest złośliwe oprogramowanie modułowe?

Modułowe złośliwe oprogramowanie to zaawansowane zagrożenie, które atakuje system na różnych etapach. Zamiast atakować przez frontowe drzwi, modułowe złośliwe oprogramowanie ma subtelniejsze podejście.

Robi to, instalując tylko niezbędne komponenty w pierwszej kolejności. Następnie, zamiast powodować fanfary i ostrzegać użytkowników o jego obecności, pierwszy moduł sprawdza system i bezpieczeństwo sieci; kto jest odpowiedzialny, jakie zabezpieczenia są uruchomione, w których złośliwe oprogramowanie może znaleźć luki w zabezpieczeniach, jakie exploity mają największą szansę na sukces i tak dalej.

Po pomyślnym wykryciu lokalnego środowiska moduł pierwszego stopnia złośliwego oprogramowania może połączyć się z serwerem dowodzenia i kontroli (C2). C2 może następnie odesłać dalsze instrukcje wraz z dodatkowymi modułami złośliwego oprogramowania, aby skorzystać z określonego środowiska, w którym działa złośliwe oprogramowanie.

Modułowe złośliwe oprogramowanie ma kilka zalet w porównaniu ze złośliwym oprogramowaniem, które łączy wszystkie jego funkcje w jednym pakiecie.

- Autor złośliwego oprogramowania może szybko zmienić sygnaturę złośliwego oprogramowania, aby uniknąć programów antywirusowych i innych programów zabezpieczających.

- Modułowe złośliwe oprogramowanie zapewnia szeroką funkcjonalność w różnych środowiskach. Dzięki temu autorzy mogą reagować na określone cele lub alternatywnie przypisać określone moduły do użytku w określonych środowiskach.

- Pierwsze moduły są małe i nieco łatwiejsze do zaciemnienia.

- Połączenie wielu modułów złośliwego oprogramowania pozwala badaczom bezpieczeństwa zgadywać, co będzie dalej.

Modułowe złośliwe oprogramowanie nie jest nagle nowym zagrożeniem. Twórcy szkodliwego oprogramowania od dawna skutecznie wykorzystują modułowe programy szkodliwe. Różnica polega na tym, że badacze zajmujący się bezpieczeństwem spotykają się z bardziej modułowym złośliwym oprogramowaniem w szerszym zakresie sytuacji. Badacze zauważyli także ogromny botnet Necurs (niesławny z powodu rozpowszechniania wariantów ransomware Dridex i Locky) dystrybuujący modułowe ładunki złośliwego oprogramowania. (Co to w ogóle jest botnet? Co to jest botnet i czy komputer jest częścią jednego? Co to jest botnet i czy komputer jest częścią jednego? Botnety są głównym źródłem złośliwego oprogramowania, oprogramowania ransomware, spamu itp. Ale czym jest botnet? Jak powstają? Kto je kontroluje? I jak możemy je powstrzymać?)

Przykłady modułowego złośliwego oprogramowania

Istnieje kilka bardzo interesujących modułowych przykładów złośliwego oprogramowania. Oto kilka do rozważenia.

VPNFilter

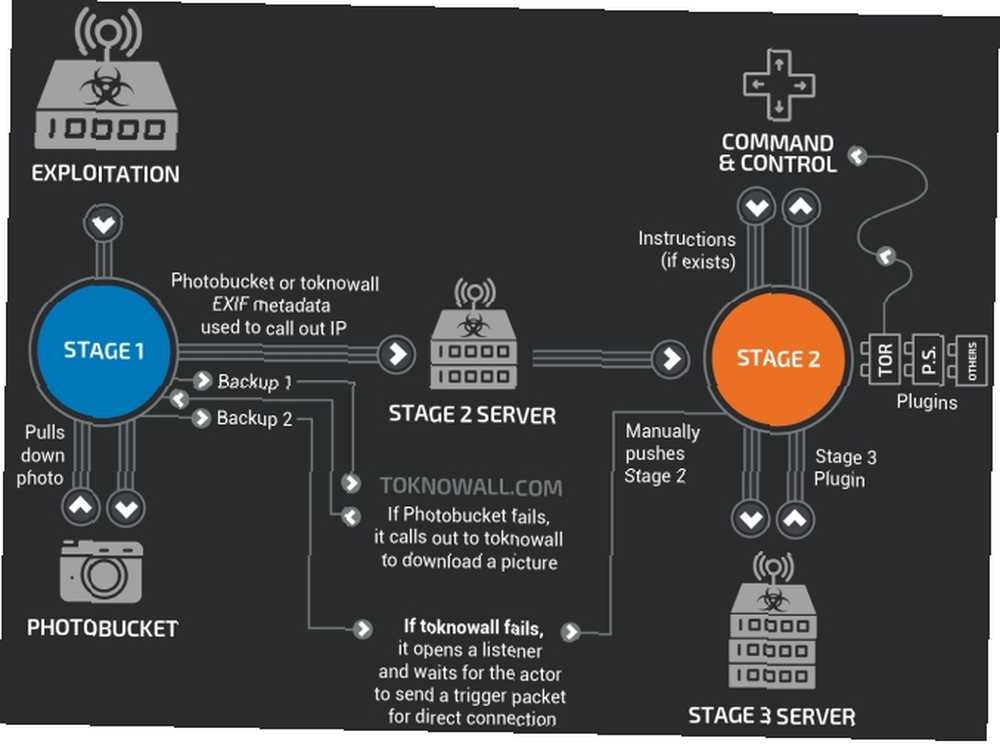

VPNFilter to najnowszy wariant złośliwego oprogramowania atakujący routery i urządzenia Internetu przedmiotów (IoT). Szkodliwe oprogramowanie działa w trzech etapach.

Złośliwe oprogramowanie z pierwszego etapu kontaktuje się z serwerem dowodzenia i kontroli w celu pobrania modułu drugiego etapu. Moduł drugiego etapu zbiera dane, wykonuje polecenia i może zakłócać zarządzanie urządzeniami (w tym zdolność do “cegła” router, IoT lub urządzenie NAS). Drugi etap może również pobrać moduły trzeciego etapu, które działają jak wtyczki drugiego etapu. Moduły trzeciego etapu obejmują sniffer pakietów dla ruchu SCADA, moduł wstrzykiwania pakietów oraz moduł, który pozwala złośliwemu oprogramowaniu na etapie 2 komunikować się za pomocą sieci Tor.

Możesz dowiedzieć się więcej o VPNFilter, skąd pochodzi i jak go rozpoznać tutaj.

T9000

Badacze bezpieczeństwa Palo Alto Networks odkryli złośliwe oprogramowanie T9000 (brak związku z Terminatorem lub Skynet… czy to prawda ?!).

T9000 to narzędzie do analizy i gromadzenia danych. Po zainstalowaniu T9000 pozwala atakującemu “przechwytuj zaszyfrowane dane, rób zrzuty ekranu z określonych aplikacji i kieruj reklamy do użytkowników Skype,” a także pliki produktów Microsoft Office. T9000 jest wyposażony w różne moduły zaprojektowane w celu uniknięcia nawet 24 różnych produktów bezpieczeństwa, zmieniając proces instalacji, aby pozostawać pod radarem.

DanaBot

DanaBot to wieloetapowy trojan bankowy z różnymi wtyczkami, których autor używa do rozszerzenia swojej funkcjonalności. (Jak szybko i skutecznie radzić sobie z trojanami dostępu zdalnego. Jak w prosty i skuteczny sposób radzić sobie z trojanami dostępu zdalnego Jak łatwo i skutecznie radzić sobie z trojanami dostępu zdalnego Wąchać RAT? Jeśli uważasz, że zostałeś zainfekowany trojanem dostępu zdalnego, możesz łatwo się go pozbyć, wykonując te proste kroki.) Na przykład w maju 2018 r. DanaBot został zauważony w serii ataków na australijskie banki. W tym czasie naukowcy odkryli wtyczkę do wykrywania i pobierania pakietów, wtyczkę VNC do zdalnego przeglądania, wtyczkę do gromadzenia danych i wtyczkę Tor, która umożliwia bezpieczną komunikację.

“DanaBot to trojan bankowy, co oznacza, że jest do pewnego stopnia ukierunkowany geograficznie,” czyta wpis na blogu Proofpoint DanaBot. “Jednak przyjęcie przez dużą liczbę aktorów, jak widzieliśmy w kampanii w USA, sugeruje aktywny rozwój, ekspansję geograficzną i ciągłe zainteresowanie ze strony złośliwego oprogramowania złośliwym oprogramowaniem. Samo złośliwe oprogramowanie zawiera wiele funkcji antyanalizacyjnych, a także zaktualizowane moduły programów do kradzieży i zdalnego sterowania, co dodatkowo zwiększa jego atrakcyjność i użyteczność dla aktorów stanowiących zagrożenie.”

Marap, AdvisorsBot i CobInt

Łączę trzy modułowe warianty złośliwego oprogramowania w jedną sekcję, gdy niesamowici badacze bezpieczeństwa w Proofpoint odkryli wszystkie trzy. Modułowe warianty złośliwego oprogramowania mają podobieństwa, ale mają różne zastosowania. Co więcej, CobInt stanowi część kampanii dla grupy Cobalt, organizacji przestępczej powiązanej z długą listą cyberprzestępczości bankowej i finansowej.

Zarówno Marap, jak i AdvisorsBot zostali zauważeni, wykrywając systemy docelowe w celu obrony i mapowania sieci oraz czy szkodliwe oprogramowanie powinno pobrać pełną zawartość. Jeśli system docelowy jest wystarczająco interesujący (np. Ma wartość), złośliwe oprogramowanie wzywa do drugiego etapu ataku.

Podobnie jak inne modułowe warianty złośliwego oprogramowania, Marap, AdvisorsBot i CobInt podążają w trzech krokach. Pierwszym etapem jest zazwyczaj wiadomość e-mail z zainfekowanym załącznikiem, która zawiera początkowy exploit. Jeśli exploit zostanie wykonany, złośliwe oprogramowanie natychmiast zażąda drugiego etapu. Drugi etap zawiera moduł rozpoznania, który ocenia środki bezpieczeństwa i krajobraz sieci systemu docelowego. Jeśli szkodliwe oprogramowanie uzna, że wszystko jest odpowiednie, trzeci i ostatni moduł zostanie pobrany, w tym główny ładunek.

Analiza punktowa:

- Marap

- AdvisorBot (i PoshAdvisor)

- CobIn

Okaleczenie

Mayhem to nieco starszy modułowy wariant złośliwego oprogramowania, który pojawił się po raz pierwszy w 2014 roku. Jednak Mayhem pozostaje doskonałym przykładem modułowego złośliwego oprogramowania. Złośliwe oprogramowanie, odkryte przez badaczy bezpieczeństwa w Yandex, atakuje serwery sieciowe Linux i Unix. Instaluje się poprzez złośliwy skrypt PHP.

Po zainstalowaniu skrypt może wywoływać kilka wtyczek, które określają ostateczne wykorzystanie złośliwego oprogramowania.

Wtyczki zawierają narzędzie do łamania haseł typu brute force, które atakuje konta FTP, WordPress i Joomla, przeszukiwacz sieci do wyszukiwania innych podatnych serwerów oraz narzędzie wykorzystujące lukę Heartbleed OpenSLL.

DiamondFox

Nasz ostatni modułowy wariant złośliwego oprogramowania jest również jednym z najbardziej kompletnych. Jest to również jeden z najbardziej niepokojących z kilku powodów.

Powód pierwszy: DiamondFox to modułowy botnet do sprzedaży na różnych podziemnych forach. Potencjalni cyberprzestępcy mogą kupić modułowy pakiet botnetów DiamondFox, aby uzyskać dostęp do szerokiej gamy zaawansowanych możliwości ataków. Narzędzie jest regularnie aktualizowane i, podobnie jak wszystkie dobre usługi online, ma spersonalizowaną obsługę klienta. (Ma nawet dziennik zmian!)

Powód drugi: modułowy botnet DiamondFox jest wyposażony w szereg wtyczek. Są one włączane i wyłączane za pomocą deski rozdzielczej, która nie byłaby nie na miejscu jako aplikacja inteligentnego domu. Wtyczki obejmują dostosowane narzędzia szpiegowskie, narzędzia do kradzieży danych uwierzytelniających, narzędzia DDoS, keyloggery, spamery, a nawet skrobak do pamięci RAM.

Ostrzeżenie: poniższy film zawiera muzykę, którą możesz lub nie lubisz.

Jak zatrzymać atak modułowego złośliwego oprogramowania

W chwili obecnej żadne konkretne narzędzie nie chroni przed konkretnym wariantem złośliwego oprogramowania modułowego. Ponadto niektóre modułowe warianty złośliwego oprogramowania mają ograniczony zasięg geograficzny. Na przykład Marap, AdvisorsBot i CobInt występują przede wszystkim w Rosji i krajach WNP.

To powiedziawszy, naukowcy z Proofpoint zauważyli, że pomimo obecnych ograniczeń geograficznych, jeśli inni przestępcy zobaczą tak ustaloną organizację przestępczą wykorzystującą modułowe złośliwe oprogramowanie, inni z pewnością pójdą w ich ślady.

Ważna jest świadomość tego, w jaki sposób modułowe złośliwe oprogramowanie dociera do twojego systemu. Większość korzysta z zainfekowanych załączników e-mail, zwykle zawierających dokument Microsoft Office ze złośliwym skryptem VBA. Atakujący używają tej metody, ponieważ łatwo jest wysłać zainfekowane wiadomości e-mail do milionów potencjalnych celów. Co więcej, początkowy exploit jest niewielki i łatwo zamaskowany jako plik pakietu Office.

Jak zawsze, upewnij się, że twój system jest aktualny i rozważ inwestowanie w Malwarebytes Premium - warto 5 powodów, aby przejść na Malwarebytes Premium: Tak, warto 5 powodów, aby przejść na Malwarebytes Premium: Tak, warto darmowa wersja Malwarebytes jest niesamowita, wersja premium ma wiele przydatnych i wartościowych funkcji. !