Joseph Goodman

0

4445

751

Każdego miesiąca dzieje się tak wiele w świecie cyberbezpieczeństwa, prywatności online i ochrony danych. Trudno nadążyć!

Nasze comiesięczne podsumowanie bezpieczeństwa pomoże Ci śledzić najważniejsze wiadomości dotyczące bezpieczeństwa i prywatności co miesiąc. Oto, co wydarzyło się w listopadzie.

1. Marriott International cierpi z powodu naruszenia danych w wysokości 500 m

Jak zawsze, jeden z największych hitów wiadomości dotyczących bezpieczeństwa pod koniec miesiąca.

Listopad zakończył się ujawnieniem ogromnego naruszenia danych przez grupę hotelową Marriott International. Uważa się, że dotyczy to 500 milionów rekordów klientów, ponieważ atakujący miał dostęp do sieci oddziałów Marriott International Starwood od 2014 roku.

Marriott International nabył Starwood w 2016 roku, aby stworzyć największą sieć hoteli na świecie, z ponad 5800 nieruchomościami.

Wyciek oznacza różne rzeczy dla różnych użytkowników. Informacje dla każdego użytkownika zawierają jednak kombinację:

- Nazwa

- Adres

- Numer telefonu

- Adres e-mail

- Numer paszportu

- Informacje o koncie

- Data urodzenia

- Płeć

- Informacje o przyjeździe i wyjeździe

Być może najważniejsze jest ujawnienie tego przez Marriott trochę zapisy zawierały informacje o zaszyfrowanej karcie, ale nie mogło również wykluczyć kradzieży kluczy prywatnych.

Krótko mówiąc: jeśli zatrzymałeś się w jakimkolwiek hotelu Marriott Starwood, w tym w oznaczonym czasie, przed 10 września 2018 r., Twoje informacje mogły zostać naruszone.

Marriott podejmuje środki w celu ochrony potencjalnie dotkniętego użytkownika, oferując roczną bezpłatną subskrypcję WebWatcher. Obywatele amerykańscy otrzymają również bezpłatne konsultacje dotyczące oszustw i refundacji bezpłatnie. W chwili obecnej istnieją trzy witryny rejestracyjne:

- Stany Zjednoczone

- Kanada

- Zjednoczone Królestwo

W przeciwnym razie zapoznaj się z tymi trzema prostymi sposobami ochrony danych Jak przeciwdziałać naruszeniom danych: 3 proste sposoby ochrony danych Jak przeciwdziałać naruszeniom danych: 3 proste sposoby ochrony danych Naruszenie danych nie tylko wpływa na ceny akcji i departament rządowy budżety. Co powinieneś zrobić, gdy dojdzie do wiadomości o naruszeniu? po poważnym naruszeniu.

2. Biblioteka JavaScript Event-Stream wstrzykiwana ze złośliwym oprogramowaniem kradnącym kryptowaluty

Do biblioteki JavaScript, która otrzymuje ponad 2 miliony pobrań tygodniowo, wstrzyknięto złośliwy kod zaprojektowany do kradzieży kryptowalut.

W repozytorium Event-Stream, pakiecie JavaScript, który upraszcza pracę z modułami przesyłania strumieniowego Node.js, stwierdzono, że zawiera zaciemniony kod. Kiedy naukowcy usunęli z pamięci kod, stało się jasne, że jego celem była kradzież bitcoinów.

Analiza sugeruje, że kod celuje w biblioteki powiązane z portfelem bitcoinowym Copay na urządzenia mobilne i stacjonarne. Jeśli portfel Copay jest obecny w systemie, złośliwy kod próbuje ukraść zawartość portfela. Następnie próbuje połączyć się z malezyjskim adresem IP.

Złośliwy kod został przesłany do repozytorium Event-Stream po tym, jak pierwotny programista, Dominic Tarr, przekazał kontrolę nad biblioteką innemu deweloperowi, right9ctrl.

Right9ctrl przesłał nową wersję biblioteki niemal natychmiast po przekazaniu kontroli, nowa wersja zawierająca szkodliwy kod atakujący portfele Copay.

Jednak od tego czasu right9ctrl przesłał kolejną nową wersję biblioteki - bez złośliwego kodu. Nowe przesyłanie zbiega się również z aktualizacją pakietów portfela mobilnego i stacjonarnego przez Copay, aby usunąć użycie bibliotek JavaScript atakowanych przez złośliwy kod.

3. Amazon cierpi z powodu naruszenia danych w dni przed czarnym piątkiem

Na kilka dni przed największym dniem zakupów w roku (oczywiście z wyjątkiem singla w Chinach) Amazon doznał naruszenia danych.

“Skontaktujemy się z Tobą, aby poinformować Cię, że nasza witryna nieumyślnie ujawniła Twoje imię i adres e-mail z powodu błędu technicznego. Problem został rozwiązany. Nie wynika to z niczego, co zrobiłeś i nie musisz zmieniać hasła ani podejmować żadnych innych działań.”

Trudno jest dokładnie określić szczegóły naruszenia, ponieważ, cóż, Amazon nie mówi. Jednak użytkownicy Amazon w Wielkiej Brytanii, Stanach Zjednoczonych, Korei Południowej i Holandii zgłosili otrzymanie wiadomości e-mail Amazon dotyczącej naruszenia, więc był to dość globalny problem.

Użytkownicy mogą pocieszyć się tym, że był to problem techniczny Amazon prowadzący do naruszenia danych, a nie atak na Amazon. Publikacja informacji również nie zawiera żadnych informacji bankowych.

Jednak komunikat Amazon, że nie ma potrzeby zmiany hasła przez dotkniętych użytkowników, jest po prostu błędny. Jeśli naruszyło Cię naruszenie danych Amazon, zmień hasło do konta.

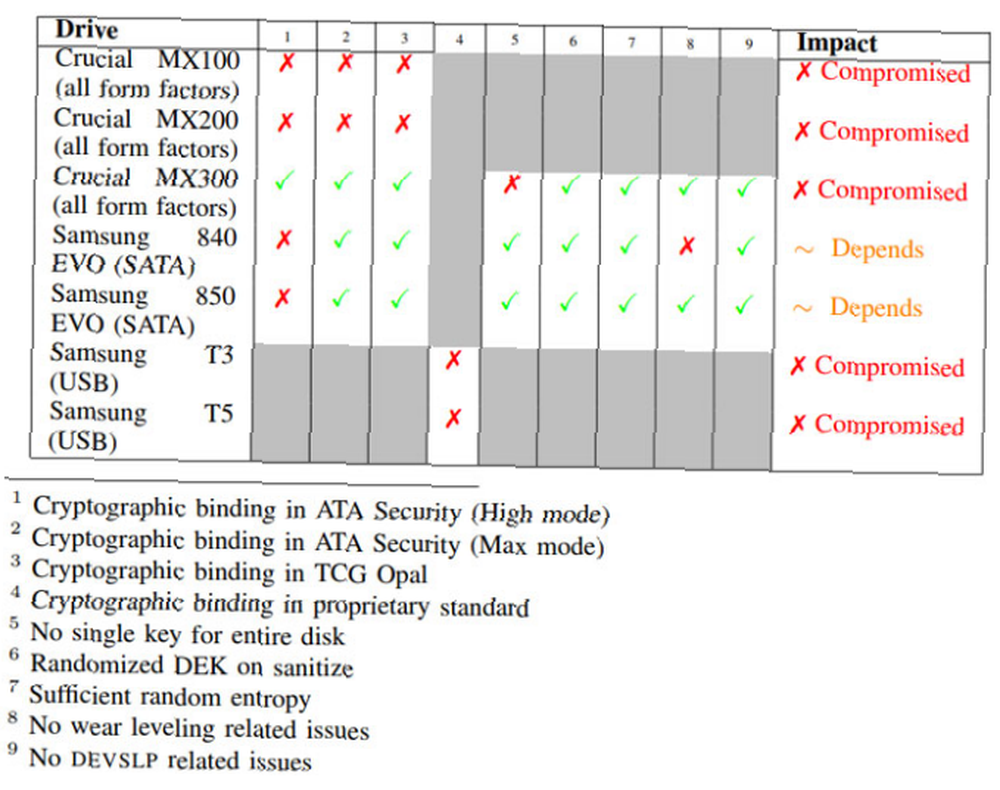

4. Luki w zabezpieczeniach Samsung i Crucial SSD związane z samoszyfrowaniem

Badacze bezpieczeństwa odkryli wiele krytycznych luk w samoszyfrujących dyskach SSD Samsung i Crucial. Zespół badawczy przetestował trzy kluczowe dyski SSD i cztery dyski SSD Samsung, znajdując krytyczne problemy z każdym testowanym modelem.

Carlo Meijer i Bernard van Gastel, badacze bezpieczeństwa z Radboud University w Holandii, zidentyfikowali luki w zabezpieczeniach [PDF] we wdrażaniu zabezpieczeń dysków ATA i TCG Opal, które są dwiema specyfikacjami dotyczącymi implementacji szyfrowania na dyskach SSD, które korzystają z szyfrowania sprzętowego.

Istnieje wiele problemów:

- Brak powiązania kryptograficznego między hasłem a kluczem szyfrowania danych oznacza, że osoba atakująca może odblokować dyski, modyfikując proces sprawdzania poprawności hasła.

- Crucial MX300 ma ustawione przez producenta hasło główne - to hasło jest pustym ciągiem, np. Nie ma go.

- Odzyskiwanie kluczy szyfrowania danych Samsung poprzez wykorzystanie wyrównywania zużycia SSD.

Niepokojąco naukowcy stwierdzili, że luki te mogą bardzo dobrze odnosić się do innych modeli, a także do różnych producentów dysków SSD.

Zastanawiasz się, jak chronić swoje dyski? Oto, w jaki sposób chronisz swoje dane za pomocą narzędzia do szyfrowania typu open source, VeraCrypt Jak szyfrować i chronić dane i pliki za pomocą VeraCrypt Jak szyfrować i chronić dane i pliki za pomocą VeraCrypt VeraCrypt to bezpłatne narzędzie szyfrujące o otwartym kodzie źródłowym do szyfrowania i ochrony cennych danych osobowych w systemie Windows. .

5. Kampania malvertisingowa Apple Pay skierowana jest do użytkowników iPhone'ów

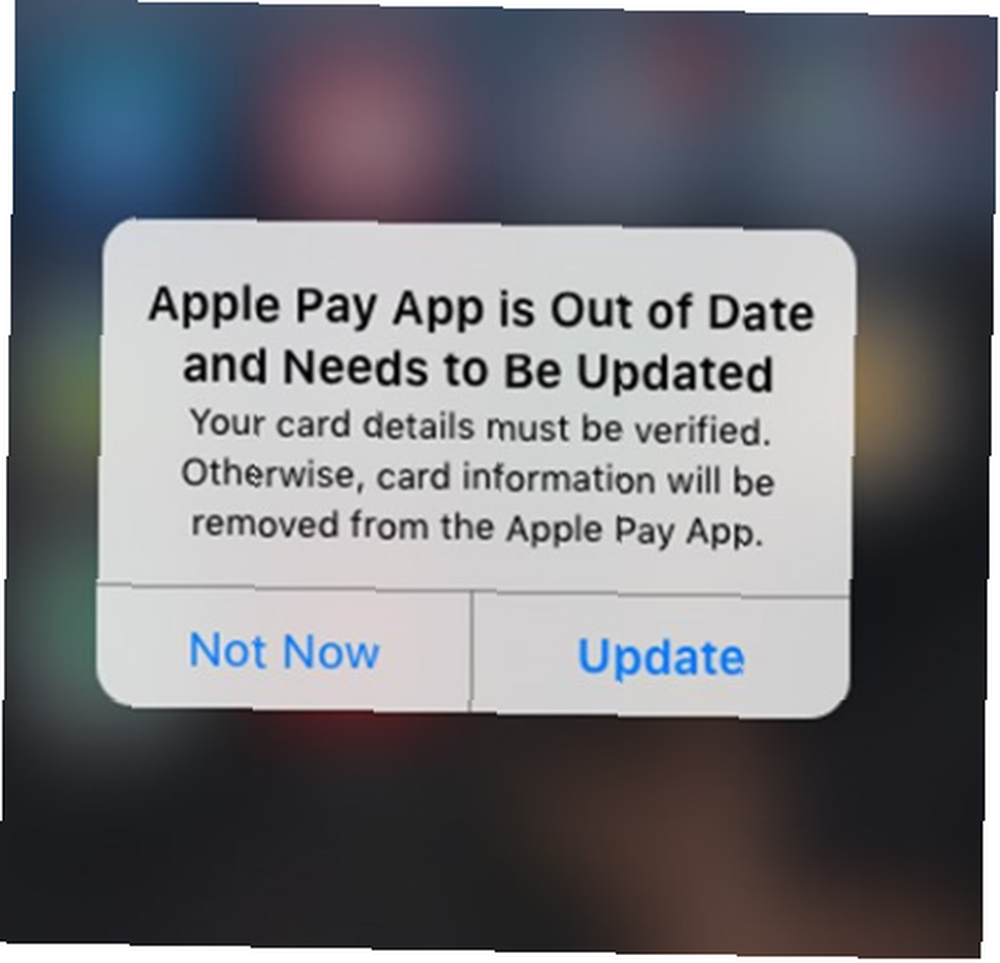

Użytkownicy iPhone'a są celem trwającej kampanii reklamowej obejmującej Apple Pay.

Kampania próbuje przekierować i oszukać użytkowników poświadczeń Apple Pay za pomocą dwóch wyskakujących okienek typu phishing, a atak rozpoczyna się za pośrednictwem szeregu gazet i czasopism premium, gdy dostęp do nich odbywa się za pośrednictwem iOS.

Złośliwe oprogramowanie, znane jako PayLeak, dostarcza niczego niepodejrzewających użytkowników iPhone'a, którzy klikają złośliwą reklamę w domenie zarejestrowanej w Chinach.

Gdy użytkownik przybywa do domeny, złośliwe oprogramowanie sprawdza szereg poświadczeń, w tym ruch urządzenia, typ urządzenia (Android lub iPhone) oraz to, czy przeglądarką urządzeń jest Linux x86_64, Win32 lub MacIntel.

Ponadto szkodliwe oprogramowanie sprawdza urządzenie pod kątem obecności aplikacji antywirusowych lub antymalware.

Jeśli spełnione są odpowiednie warunki, użytkownicy Androida są przekierowywani na stronę phishingową, która twierdzi, że użytkownik wygrał kartę upominkową Amazon.

Jednak użytkownicy iPhone'a otrzymują dwa wyskakujące okienka. Pierwszy to ostrzeżenie, że iPhone wymaga aktualizacji, a drugi informuje użytkownika, że jego aplikacja Apple Pay również wymaga aktualizacji. Drugi alert dzieli informacje o karcie kredytowej Apple Pay ze zdalnym serwerem dowodzenia i kontroli.

6. Wrażliwy na miliony dzieci

Co najmniej milion zegarków dla dzieci z funkcją GPS jest sprzedawanych rodzicom z lukami w zabezpieczeniach.

Badanie Pen Test Partners opisało litanię problemów związanych z bezpieczeństwem w przypadku niezwykle popularnego zegarka ochronnego MiSafe dla dzieci. Zegarki z GPS są zaprojektowane tak, aby rodzic mógł przez cały czas śledzić lokalizację swojego dziecka.

Jednak badacze bezpieczeństwa stwierdzili, że można uzyskać dostęp do numerów identyfikacyjnych urządzeń - a zatem do konta użytkownika.

Dostęp do konta umożliwił zespołowi bezpieczeństwa zlokalizowanie dziecka, wyświetlenie jego zdjęcia, wysłuchanie rozmów między dzieckiem a rodzicem lub zdalne połączenie lub wysłanie wiadomości do samego dziecka.

“Nasze badania przeprowadzono na markach zegarków „Obserwator dzieci Misafes” i wydaje się, że dotyczą one nawet 30 000 zegarków. Odkryliśmy jednak co najmniej 53 inne marki zegarków dla dzieci, których dotyczą identyczne lub prawie identyczne problemy bezpieczeństwa.”

Wrażliwości w inteligentnych urządzeniach skierowanych do dzieci nie są nowym problemem Nowe przypadki hakerów atakujących połączone zabawki Udowodnij, że pozostają niebezpieczne Nowe przypadki hakerów atakujące połączone zabawki Udowodnij, że pozostają niebezpieczne. Pozostaje jednak niepokojący.

“Jak więc kupować bezpieczne inteligentne zabawki dla swoich dzieci? Ty nie,” mówi Aaron Zander, inżynier IT w Hacker One. “Ale jeśli musisz, nie wybieraj najtańszych opcji i staraj się minimalizować możliwości, takie jak wideo, Wi-Fi i Bluetooth. Ponadto, jeśli masz urządzenie, które ma wadę w zakresie bezpieczeństwa, skontaktuj się z przedstawicielami rządu, napisz do organów regulacyjnych, zrób smród na ten temat, to jedyny sposób na poprawę.”

Listopadowy News Security Roundup

To sześć najpopularniejszych historii bezpieczeństwa z listopada 2018 r. Ale stało się o wiele więcej; po prostu nie mamy miejsca, aby wymienić to wszystko szczegółowo. Oto pięć ciekawych historii bezpieczeństwa, które pojawiły się w zeszłym miesiącu:

- Japoński zastępca szefa strategii bezpieczeństwa cybernetycznego ujawnił, że nigdy nie używał komputera.

- Złośliwe oprogramowanie państwowe Stuxnet atakuje obiekty i organizacje w Iranie (ponownie).

- Hakerzy znajdują exploity zero-day w urządzeniach iPhone X, Samsung Galaxy S9 i Xiaomi Mi6.

- Microsoft załatuje lukę zero-day w systemie Windows wykorzystywaną w wielu atakach różnych grup hakerów.

- Zaawansowane oprogramowanie szpiegujące Pegasus służy do atakowania dziennikarzy śledczych w Meksyku.

Kolejny wicher wiadomości z cyberbezpieczeństwa. Świat cyberbezpieczeństwa nieustannie się zmienia, a bycie na bieżąco z najnowszymi naruszeniami, złośliwym oprogramowaniem i prywatnością to walka.

Dlatego co miesiąc podsumowujemy najważniejsze i najciekawsze wiadomości.

Sprawdź ponownie na początku następnego miesiąca - na początku nowego roku - nie mniej niż w podsumowaniu bezpieczeństwa z grudnia 2018 r. W przyszłym miesiącu odbędzie się również MakeUseOf 2018 rok w podsumowaniu bezpieczeństwa. W międzyczasie zapoznaj się z tymi pięcioma wskazówkami i trikami dotyczącymi zabezpieczania urządzeń inteligentnych. 5 porad na temat zabezpieczania urządzeń inteligentnych i urządzeń IoT. 5 porad na temat zabezpieczania urządzeń inteligentnych i urządzeń IoT. Sprzęt Smart Home jest częścią Internetu przedmiotów, ale jak bezpieczny. to twoja sieć z podłączonymi urządzeniami? .