Peter Holmes

0

4403

878

Kiedy Edward Snowden wyciekł prawdziwą skarbnicę dokumentów do dziennikarzy Guardiana Glenna Greenwalda i Laury Poitras, nikt nie był w stanie przewidzieć wpływu, jaki jego objawienia wywrą na świat. W szczególności objawienia Snowdena Czym jest PRISM? Wszystko, co musisz wiedzieć, czym jest PRISM? Wszystko, co musisz wiedzieć Agencja Bezpieczeństwa Narodowego w USA ma dostęp do wszelkich danych, które przechowujesz u amerykańskich dostawców usług, takich jak Google Microsoft, Yahoo i Facebook. Prawdopodobnie monitorują też większość ruchu przepływającego przez… miały głęboki i znaczący wpływ na świat kryptograficzny z dwóch ważnych powodów.

Po pierwsze, po raz pierwszy w historii istniała ogólna świadomość głębi rządowej inwigilacji Internetu, zwłaszcza przez brytyjskie i amerykańskie służby bezpieczeństwa. Następstwem tego było to, że coraz większa liczba konsumentów zaczęła szukać szyfrowania, aby chronić swoją prywatność.

Druga to katastrofalna utrata wiary publicznej w zastrzeżone, korporacyjne pakiety szyfrujące. Było to w dużej mierze wynikiem odkrycia, że amerykańska agencja bezpieczeństwa narodowego zapłaciła RSA 10 000 000 USD za złamanie swojego flagowego oprogramowania do szyfrowania.

Te dwa czynniki spowodowały fenomenalny wzrost zainteresowania szyfrowaniem typu open source, zarówno przez konsumentów, jak i zaawansowanych użytkowników.

Problem polega na tym, że szyfrowanie wiadomości Jak łatwo szyfrować wiadomości e-mail lub dokumenty tekstowe [Windows] Jak łatwo szyfrować wiadomości e-mail lub dokumenty tekstowe [Windows] nigdy nie było szczególnie proste. Nauka kryjąca się za bezpiecznym szyfrowaniem 4 Zaskakujące sposoby szyfrowania danych 4 Zaskakujące sposoby szyfrowania danych Szyfrowanie jest często uważane za plac zabaw dla geeków, ale nie musi tak być. Szyfrowanie oznacza po prostu, że informacje są zakodowane i można uzyskać dostęp do prawdziwych informacji tylko za pomocą specjalnego hasła lub… jest absurdalnie skomplikowane, a większość pakietów szyfrujących nie jest szczególnie przyjazna dla użytkownika. W rezultacie tak naprawdę nie penetrują sfery konsumenckiej w żaden znaczący sposób.

Do teraz. Poznaj Keybase.io.

Więc co to za podstawa??

Założony przez Maxa Krohna i Chrisa Coyne'a, który wcześniej założył OK Cupid, Sparknotes i TheSpark, obecnie jest dostępny tylko w prywatnej wersji alfa. Sprzedaje się jako “publiczny katalog publicznie kontrolowanych kluczy publicznych. Wszystko sparowane, dla wygody, z unikalnymi nazwami użytkowników”.

Zbudowany na czcigodnej i zahartowanej w walce GNU Privacy Guard, Keybase pozwala użytkownikom na łatwe szyfrowanie, deszyfrowanie i udostępnianie wiadomości w ramach sprawdzonego standardu szyfrowania. Ponadto wszystkie klucze publiczne są powiązane z kontami użytkowników w witrynach Keybase, oprócz kont Twitter i Github.

Wiadomości mogą być szyfrowane za pomocą stosunkowo intuicyjnej aplikacji wiersza poleceń opartej na Node.js lub za pośrednictwem strony internetowej Keybase. Jak to działa? Cóż, trochę tak.

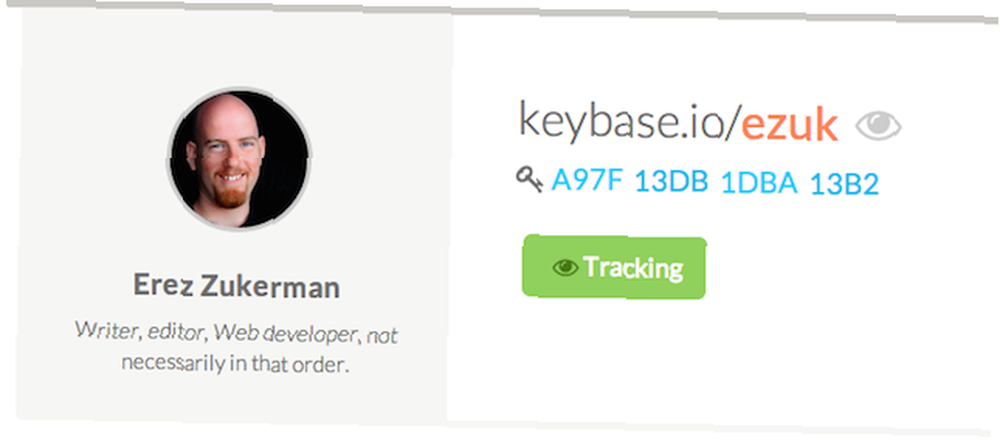

Najpierw musisz śledzić użytkownika, do którego wysyłasz wiadomości. Tutaj śledzę edytor Androida MakeUseOf, Ereza Zukermana. Cześć Erez!

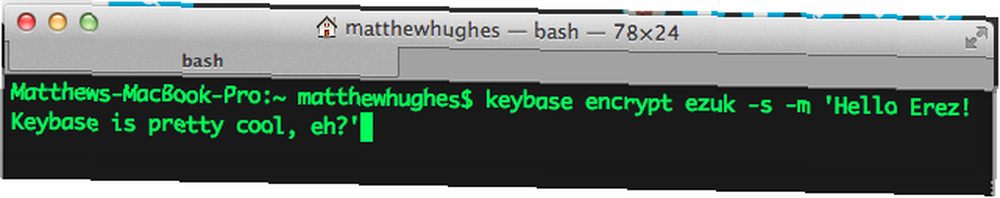

Następnie otwórz okno terminala i wpisz następujące polecenie.

keybase encrypt ezuk -s -m 'Hej Erez! Baza kluczy jest całkiem fajna, co?

Czym więc są flagi „-s” i „-m”? Mówiąc najprościej, „-s” oznacza, że „podpisujesz” swoją wiadomość, dodając dodatkową warstwę uwierzytelnienia, aby pokazać, że jesteś pierwotnym nadawcą. „-m” oznacza, że wszystko, co następuje, będzie wiadomością, którą wysyłam do Ereza.

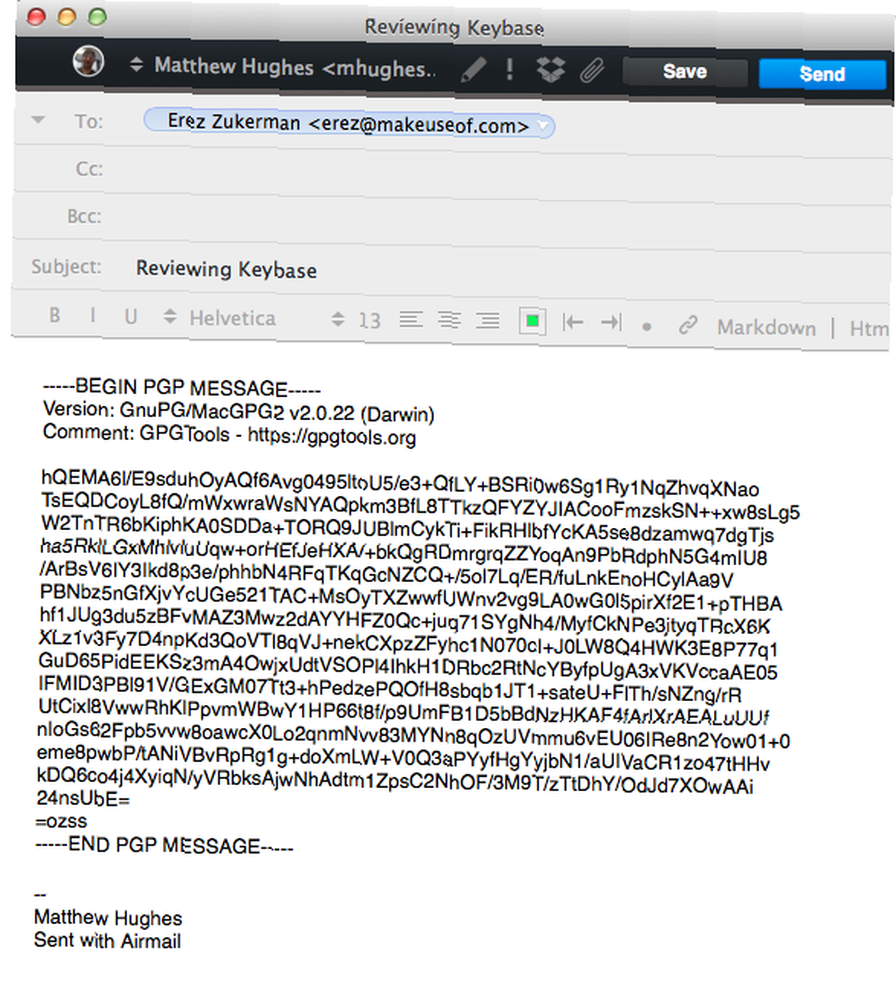

Następnie kopiuję dane wyjściowe do wiadomości e-mail, którą następnie strzelam do Ereza, gdzie następnie odszyfrowuje je za pomocą następującego polecenia.

baza kluczy odszyfruj -m “wiadomość”

Ale wspomniałeś o stronie internetowej?

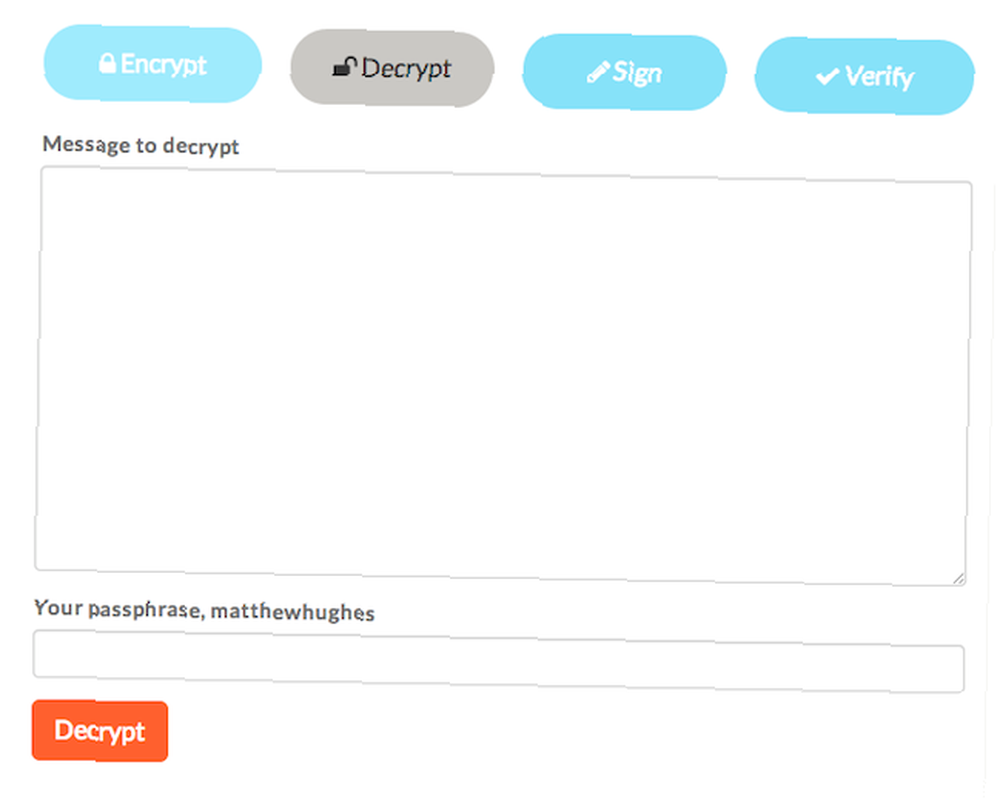

Mocno uderzyłem w aplikację wiersza poleceń Keybase, która moim zdaniem jest imponującym, dopracowanym produktem. Ale wspomniałem również, że można również używać witryny Keybase do szyfrowania i deszyfrowania wiadomości.

Najpierw wymaga to przesłania klucza prywatnego na ich serwery. Jest to klucz, który jest unikalny dla Ciebie i umożliwia szyfrowanie i deszyfrowanie wiadomości. Jak sama nazwa wskazuje, jest to coś, co musisz zachować absolutnie, w 100% w tajemnicy.

W przypadku wycieku klucza prywatnego możliwe staje się odkodowanie wszystkich wcześniej zaszyfrowanych wiadomości. Keybase zapewnił użytkowników, że wszelkie klucze prywatne przechowywane na ich serwerach są przechowywane w bezpieczny sposób. Mimo to nie cieszę się, że Keybase w pierwszej kolejności prosi użytkowników o oddanie kluczy prywatnych. Erez Zukerman ma kilka przemyśleń na ten temat:

@matthewhughes Właśnie dostałem moje konto Keybase. Wygląda ładnie, ale naprawdę mam nadzieję, że nie przesłałeś klucza prywatnego, „krypto po stronie klienta”, czy nie!

- Erez Zukerman (@the_ezuk) 8 marca 2014

@matthewhughes I nie mogę powiedzieć, że myślę, że to wspaniałe, że zachęcają ludzi do przesyłania swoich kluczy prywatnych - żadna usługa kryptograficzna nie powinna Cię pytać

- Erez Zukerman (@the_ezuk) 8 marca 2014

Chociaż nie wątpię w kompetencje zespołu stojącego za Keybase, zastanawiam się, co by się stało, gdyby zostali wezwani do sądu w sprawie kluczy prywatnych przesłanych przez ich użytkowników. Martwię się, co by się stało, gdyby doznały poważnego naruszenia bezpieczeństwa. W rezultacie nie mogę polecić korzystania z aplikacji internetowej Keybase z czystym sumieniem.

Wniosek

Przewiduję, że w najbliższych miesiącach Keybase stanie przed górą wyzwań. Obejmą one zakres od ochrony użytkowników przed ingerencją rządu, po dalsze uproszczenie ich platformy, aż do momentu, w którym szyfrowanie stanie się dostępne bez wymagania od użytkowników podania swoich kluczy prywatnych.

Mimo to, w swojej obecnej formie Keybase to solidny produkt, który polecam z całego serca. Jestem bardzo zakochany w aplikacji wiersza polecenia, która jest łatwa w instalacji, łatwa w użyciu i nie wymaga od użytkownika dostarczania wszystkich ważnych kluczy prywatnych.

Ale co myślisz? Napisz komentarz poniżej i daj mi znać, co myślisz.