Peter Holmes

0

2025

427

Użytkownicy Linuksa często wymieniają korzyści związane z bezpieczeństwem jako jeden z powodów, dla których wolą oprogramowanie typu open source. Ponieważ kod jest dostępny dla wszystkich, więcej oczu szuka potencjalnych błędów. Odnoszą się do przeciwnego podejścia, w którym kod jest widoczny tylko dla programistów, jako bezpieczeństwa poprzez niejasność. Tylko kilka osób widzi kod, a osób, które chcą skorzystać z błędów, nie ma na tej liście.

Chociaż ten język jest powszechny w świecie open source, nie jest to problem związany z Linuksem. W rzeczywistości ta debata jest starsza niż komputery. Tak więc pytanie zostało rozstrzygnięte? Czy jedno podejście tak właściwie bezpieczniejsze od drugiego, czy też jest możliwe, że obie są prawdą?

Co to jest bezpieczeństwo poprzez brak przejrzystości?

Bezpieczeństwo poprzez niejasność polega na poleganiu na tajemnicy jako środku ochrony elementów systemu. Ta metoda jest częściowo stosowana przez firmy, które stworzyły najbardziej udane komercyjne systemy operacyjne: Microsoft, Apple oraz, w mniejszym stopniu, Google. Chodzi o to, że jeśli źli aktorzy nie wiedzą, że istnieje wada, w jaki sposób mogą z nich skorzystać. 3 błędy w systemie Windows 98 warto ponownie odwiedzić naprawdę warto pamiętać? Ten system operacyjny wydany 15 lat temu miał swoje wzloty i upadki. Krytycy byli dość surowi… ?

Ty i ja nie możemy znieść maksimum przy kodzie, który uruchamia system Windows (chyba że masz związek z Microsoftem). To samo dotyczy macOS. Google open source to podstawowe komponenty Androida. Czy Android jest naprawdę Open Source? I czy to w ogóle ma znaczenie? Czy Android jest naprawdę Open Source? I czy to w ogóle ma znaczenie? Tutaj badamy, czy Android jest naprawdę open source. W końcu jest oparty na systemie Linux! , ale większość aplikacji pozostaje zastrzeżona. Podobnie, system operacyjny Chrome jest w dużej mierze open source, z wyjątkiem specjalnych bitów, które oddzielają Chrome od Chromium. Czy Google podsłuchuje użytkowników Chromium? Czy Google podsłuchuje użytkowników Chromium? Deweloperzy oprogramowania typu open source odkryli, że wersja Chromium Debiana pobiera kod z Google, rejestruje użytkownika przez mikrofon komputera i przesyła dźwięk z powrotem do analizy. Czy Google nas podsłuchuje? .

Jakie są wady?

Ponieważ nie widzimy, co dzieje się w kodzie, musimy ufać firmom, które twierdzą, że ich oprogramowanie jest bezpieczne. W rzeczywistości mogą mieć najsilniejsze zabezpieczenia w branży (jak się wydaje w przypadku usług internetowych Google), lub mogą mieć rażące dziury, które krępują się przez lata.

Samo bezpieczeństwo przez zaciemnienie nie zapewnia bezpieczeństwa systemowi. Jest to brane pod uwagę w świecie kryptografii. Zasada Kerckhoffa dowodzi, że kryptosystem powinien być bezpieczny, nawet jeśli mechanizmy wpadną w ręce wroga. Ta zasada sięga końca XIX wieku.

Maksyma Shannona pojawiła się w XX wieku. Mówi, że ludzie powinni projektować systemy przy założeniu, że przeciwnicy natychmiast się z nimi zapoznają.

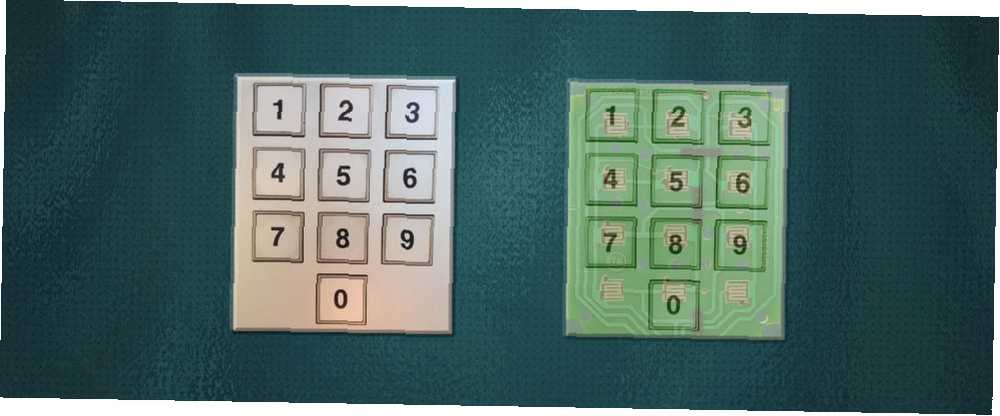

W latach 50. XIX wieku amerykański ślusarz Alfred Hobbs zademonstrował, jak wybierać najnowocześniejsze zamki producentów, którzy twierdzili, że tajemnica czyni ich projekty bezpieczniejszymi. Ludzie, którzy zarabiają na życie (że tak powiem) na zbieranie zamków naprawdę dobry w otwieraniu zamków. To, że nie widzieli go wcześniej, nie czyni go nieprzeniknionym.

Można to zobaczyć w regularnych aktualizacjach bezpieczeństwa, które pojawiają się w systemach Windows, macOS i innych zastrzeżonych systemach operacyjnych. Jeśli zachowanie kodu w tajemnicy wystarczyło, aby ukryć wady, nie trzeba ich łatać.

Bezpieczeństwo poprzez zaciemnienie nie może być jedynym rozwiązaniem

Na szczęście takie podejście jest tylko część planu obronnego, który przyjmują te firmy. Google nagradza ludzi, którzy odkrywają luki w zabezpieczeniach w Chrome, i nie jest to jedyny gigant technologiczny, który stosuje tę taktykę.

Firmowe firmy technologiczne wydają miliardy na bezpieczeństwo swojego oprogramowania. Nie polegają wyłącznie na dymie i lustrach, aby trzymać złych ludzi z daleka. Zamiast tego polegają na tajemnicy jako tylko pierwszej warstwie obrony, spowalniając atakujących, utrudniając im uzyskanie informacji o systemie, który chcą infiltrować.

Chodzi o to, że czasami zagrożenie nie pochodzi spoza systemu operacyjnego Microsoft łagodzi obawy dotyczące prywatności w systemie Windows 10 Microsoft łagodzi obawy dotyczące prywatności w systemie Windows 10 Przed wydaniem aktualizacji Creators Update firma Microsoft zajmuje się kwestią prywatności użytkowników dotyczącą systemu Windows 10. Ale czy to wystarczy, aby uspokoić zwolenników prywatności? . Wydanie systemu Windows 10 pokazało wielu użytkownikom, że niepożądane oprogramowanie może pochodzić z samego oprogramowania. Microsoft wzmógł starania o zebranie informacji o użytkownikach systemu Windows w celu dalszego zarabiania na swoim produkcie. Co robi z tymi danymi, nie wiemy. Nie możemy rzucić okiem na kod, aby zobaczyć. Nawet jeśli Microsoft się otworzy, pozostaje celowo niejasny.

Czy bezpieczeństwo Open Source jest lepsze?

Gdy kod źródłowy jest publiczny, dostępnych jest więcej oczu w celu wykrycia luk w zabezpieczeniach. Jeśli w kodzie są błędy, myślenie idzie, wtedy ktoś je zauważy. I nie myśl o wkradaniu się do oprogramowania. Ktoś to zauważy i wezwie cię.

Niewiele osób oczekuje, że użytkownicy końcowi zobaczą i zrozumieją kod źródłowy. To jest do zrobienia dla innych programistów i ekspertów ds. Bezpieczeństwa. Możemy odpocząć, wiedząc, że wykonują tę pracę w naszym imieniu.

Czy możemy? Możemy narysować łatwą równoległość z rządem. Kiedy przyjmowane są nowe akty prawne lub zarządzenia wykonawcze, czasami dziennikarze i prawnicy analizują materiał. Czasami idzie pod radarem.

Błędy takie jak Heartbleed pokazały nam, że bezpieczeństwo nie jest gwarantowane. Czasami błędy są tak niejasne, że znikają dziesięciolecia bez wykrycia, nawet jeśli oprogramowanie jest używane przez miliony (nie wspominając, że nie dzieje się tak również w systemie Windows). Odkrywanie dziwactw, takich jak naciśnięcie klawisza Backspace, może zająć trochę czasu, aby ominąć ekran blokady. A to, że wiele osób patrzy na kod, nie oznacza, że tak. Ponownie, jak czasem widzimy w rządzie, materiały publiczne mogą zostać zignorowane tylko dlatego, że są nudny.

Dlaczego Linux jest powszechnie uważany za bezpieczny system operacyjny? Czy Linux jest tak bezpieczny, jak myślisz? Czy Linux jest tak bezpieczny, jak myślisz? Linux jest często reklamowany jako najbezpieczniejszy system operacyjny, na który można dostać się w swoje ręce, ale czy tak jest naprawdę? Rzućmy okiem na różne aspekty bezpieczeństwa komputera z systemem Linux. ? Chociaż wynika to częściowo z zalet projektowania w stylu uniksowym, Linux korzysta również z samej liczby osób zainwestowanych w jego ekosystem. Z organizacjami tak różnorodnymi i zróżnicowanymi, jak Google i IBM, Departament Obrony USA i rząd chiński Rząd chiński ma nową dystrybucję Linuksa: czy to jest dobre? Chiński rząd ma nową dystrybucję Linuksa: czy to coś dobrego? Ubuntu Kylin to wysoce spersonalizowany spin systemu Ubuntu Linux, zbudowany przez chiński rząd, skierowany do chińskich użytkowników. W przeciwieństwie do innych rządowych projektów Linuksa, Ubuntu Kylin jest całkiem niezły! , wiele podmiotów zainwestowało w zapewnienie bezpieczeństwa oprogramowania. Ponieważ kod jest otwarty, ludzie mogą wprowadzać ulepszenia i przesyłać je z powrotem, aby inni użytkownicy Linuksa mogli z nich skorzystać. Lub mogą zachować te ulepszenia dla siebie Open Source vs. Free Software: jaka jest różnica i dlaczego to ma znaczenie? Open Source vs. wolne oprogramowanie: jaka jest różnica i dlaczego ma to znaczenie? Wiele osób uważa, że „open source” i „wolne oprogramowanie” oznaczają to samo, ale to nieprawda. W twoim najlepszym interesie jest wiedzieć, jakie są różnice. . Dla porównania, Windows i macOS są ograniczone do ulepszeń, które pochodzą bezpośrednio od Microsoft i Apple.

Ponadto, podczas gdy Windows może dominować na komputerach stacjonarnych, Linux jest szeroko stosowany na serwerach i innych urządzeniach o kluczowym znaczeniu. Wiele firm lubi mieć możliwość dokonywania własnych poprawek, gdy stawki są tak wysokie. A jeśli jesteś naprawdę paranoikiem Linuksowe systemy operacyjne dla The Paranoid: jakie są najbezpieczniejsze opcje? Systemy operacyjne Linux dla The Paranoid: jakie są najbezpieczniejsze opcje? Przejście na system Linux zapewnia wiele korzyści dla użytkowników. Od bardziej stabilnego systemu po szeroki wybór oprogramowania typu open source - jesteś zwycięzcą. I to nie kosztuje ani grosza! lub musisz zagwarantować, że nikt nie monitoruje tego, co dzieje się na twoim komputerze, możesz to zrobić tylko wtedy, gdy możesz sprawdzić, co robi kod na twoim komputerze.

Który model zabezpieczeń preferujesz?

Istnieje ogólna zgoda co do tego, że algorytmy szyfrowania muszą być otwarte, o ile klucze są prywatne. Jak działa szyfrowanie i czy jest naprawdę bezpieczne? Jak działa szyfrowanie i czy jest naprawdę bezpieczne? . Ale nie ma zgody, że całe oprogramowanie byłoby bezpieczniejsze, gdyby kod był otwarty. To może nawet nie być właściwe pytanie. Inne czynniki wpływają na stopień podatności twojego systemu, takie jak częstotliwość wykrycia exploitów i szybkość ich usunięcia.

Niemniej jednak, czy zamknięta wersja systemu Windows lub macOS sprawia, że czujesz się nieswojo? Czy mimo to ich używasz? Czy uważasz, że to profit, a nie szkoda? Dostroić się!