Harry James

0

4727

516

Ransomware to regularna uciążliwość. Infekcja ransomware powoduje, że komputer jest zakładnikiem i wymaga zapłaty za wydanie. W niektórych przypadkach płatność nie zabezpiecza plików. Prywatne zdjęcia, muzyka, filmy, praca i inne są niszczone. Wskaźnik infekcji ransomware nadal rośnie - niestety wciąż nie osiągnęliśmy szczytowego poziomu Ransomware jako usługa przyniesie chaos każdemu Ransomware jako usługa przyniesie chaos każdemu Ransomware przenosi się ze swoich korzeni narzędzie przestępców i złoczyńców do niepokojącej branży usługowej, w której każdy może subskrybować usługę ransomware i atakować użytkowników takich jak ty i ja. - a jego złożoność rośnie.

Istniały wyjątki od tej reguły. W niektórych przypadkach analitycy bezpieczeństwa złamali szyfrowanie ransomware Pokonaj oszustów za pomocą tych narzędzi do deszyfrowania ransomware Pokonaj oszustów za pomocą tych narzędzi do deszyfrowania ransomware Jeśli zostały zainfekowane ransomware, te bezpłatne narzędzia deszyfrujące pomogą Ci odblokować i odzyskać utracone pliki. Nie czekaj jeszcze minutę! , umożliwiając im utworzenie pożądanego narzędzia do deszyfrowania 5 witryn i aplikacji do pokonania oprogramowania ransomware i ochrony siebie 5 witryn i aplikacji do pokonania oprogramowania ransomware i ochrony siebie Czy do tej pory miałeś do czynienia z atakiem oprogramowania ransomware, w którym niektóre pliki nie są już dostępne? Oto niektóre z narzędzi, których możesz użyć, aby zapobiec lub rozwiązać te problemy. . Te zdarzenia są rzadkie, zwykle pojawiają się po usunięciu złośliwego botnetu. Jednak nie wszystkie ransomware jest tak skomplikowane, jak nam się wydaje.

Anatomia ataku

W przeciwieństwie do niektórych popularnych wariantów złośliwego oprogramowania, ransomware próbuje pozostać ukryty tak długo, jak to możliwe. Ma to dać czas na zaszyfrowanie twoich osobistych plików. Ransomware został zaprojektowany w celu utrzymania maksymalnej ilości zasobów systemowych dostępnych dla użytkownika, aby nie wywoływać alarmu. W związku z tym dla wielu użytkowników pierwszą oznaką infekcji ransomware jest wiadomość po szyfrowaniu wyjaśniająca, co się stało.

W porównaniu do innych rodzajów złośliwego oprogramowania Wirusy, oprogramowanie szpiegujące, złośliwe oprogramowanie itp. Wyjaśnienie: zrozumienie zagrożeń online Wirusy, oprogramowanie szpiegujące, złośliwe oprogramowanie itp. Wyjaśnienie: zrozumienie zagrożeń online Kiedy zaczynasz myśleć o wszystkich rzeczach, które mogą pójść nie tak podczas przeglądania Internetu, Internetu zaczyna wyglądać jak dość przerażające miejsce. , proces infekcji ransomware jest dość przewidywalny. Użytkownik pobierze zainfekowany plik: zawiera on ładunek ransomware. Po uruchomieniu zainfekowanego pliku nic się nie wydarzy natychmiast (w zależności od rodzaju infekcji). Użytkownik pozostaje nieświadomy, że oprogramowanie ransomware zaczyna szyfrować swoje pliki osobiste.

Oprócz tego atak ransomware ma kilka innych wyraźnych wzorców zachowania:

- Odrębna uwaga ransomware.

- Transmisja danych w tle między hostem a serwerami kontrolnymi.

- Zmiany entropii plików.

Plik Entropy

Entropii plików można użyć do identyfikacji plików zaszyfrowanych przy użyciu oprogramowania ransomware. Rob VandenBrink, pisząc dla Internet Storm Center, krótko opisuje entropię plików i oprogramowanie ransomware:

W branży IT entropia pliku odnosi się do określonej miary losowości “Shannon Entropy,” nazwany na cześć Claude'a Shannona. Ta wartość jest zasadniczo miarą przewidywalności dowolnego określonego znaku w pliku, na podstawie poprzedzających znaków (tutaj pełne szczegóły i matematyka). Innymi słowy, jest to miara “losowość” danych w pliku - mierzonych w skali od 1 do 8, gdzie typowe pliki tekstowe będą miały niską wartość, a pliki zaszyfrowane lub skompresowane będą miały wysoką miarę.

Proponuję przeczytać oryginalny artykuł, ponieważ jest bardzo interesujący.

Nie można rozwiązać oprogramowania ransomware za pomocą fantazyjnego algorytmu entropii znalezionego w Google ;-) Problem jest nieco bardziej złożony.

- The Mach Monster (@osxreverser) 20 kwietnia 2016 r

Czy to jest inne niż “Zwyczajny” Złośliwe oprogramowanie?

Ransomware i złośliwe oprogramowanie mają wspólny cel: pozostać w ukryciu. Użytkownik ma szansę na walkę z infekcją, jeśli zostanie wykryta wkrótce. Magiczne słowo brzmi “szyfrowanie.” Ransomware zajmuje miejsce w niesławie ze względu na wykorzystanie szyfrowania, podczas gdy szyfrowanie jest wykorzystywane w złośliwym oprogramowaniu od bardzo dawna.

Szyfrowanie pomaga złośliwemu oprogramowaniu przenosić się pod radar programów antywirusowych, myląc wykrywanie sygnatur. Zamiast widzieć rozpoznawalny ciąg znaków, który zaalarmuje barierę obronną, infekcja mija niezauważona. Chociaż pakiety antywirusowe stają się coraz bardziej biegłe w zauważaniu tych ciągów - powszechnie znanych jako hasze - obejście tego problemu przez wielu twórców szkodliwego oprogramowania jest banalne.

Typowe metody zaciemniania

Oto kilka bardziej powszechnych metod zaciemniania:

- Wykrycie - Wiele wariantów złośliwego oprogramowania może wykryć, czy są one używane w środowisku zwirtualizowanym. Pozwala to złośliwemu oprogramowaniu uniknąć uwagi badaczy bezpieczeństwa, po prostu odmawiając wykonania lub rozpakowania. To z kolei powstrzymuje tworzenie aktualnego podpisu bezpieczeństwa.

- wyczucie czasu - Najlepsze pakiety antywirusowe są stale czujne, sprawdzając nowe zagrożenie. Niestety, ogólne programy antywirusowe nie mogą w każdej chwili chronić każdego aspektu systemu. Na przykład niektóre złośliwe oprogramowanie zostanie wdrożone tylko po ponownym uruchomieniu systemu, unikając (i prawdopodobnie wyłączając w tym czasie) operacji antywirusowych.

- Porozumiewanie się - Złośliwe oprogramowanie zadzwoni do swojego serwera dowodzenia i kontroli (C&C) w celu uzyskania instrukcji. Nie dotyczy to wszystkich złośliwych programów. Jednak gdy to zrobią, program antywirusowy może wykryć określone adresy IP znane z hostowania serwerów kontroli i próbować uniemożliwić komunikację. W takim przypadku twórcy szkodliwego oprogramowania po prostu obracają adres serwera C&C, unikając wykrycia.

- Fałszywa operacja - Sprytnie spreparowany fałszywy program jest prawdopodobnie jednym z najczęstszych powiadomień o infekcji złośliwym oprogramowaniem. Niechętni użytkownicy zakładają, że jest to zwykła część ich systemu operacyjnego (zwykle Windows) i beztrosko postępują zgodnie z instrukcjami wyświetlanymi na ekranie. Są to szczególnie niebezpieczne dla niewykwalifikowanych użytkowników komputerów PC i, działając jako przyjazny interfejs, mogą umożliwić wielu złośliwym podmiotom dostęp do systemu.

Ta lista nie jest wyczerpująca. Obejmuje jednak niektóre z najczęstszych metod wykorzystywanych przez złośliwe oprogramowanie, aby pozostać ukrytym na komputerze.

Czy Ransomware jest prosty?

Proste to chyba niewłaściwe słowo. Ransomware jest różne. Wariant ransomware wykorzystuje szyfrowanie w większym stopniu niż jego odpowiedniki, a także w inny sposób. The działania infekcji ransomware, co czyni go godnym uwagi, a także tworzenie aury: ransomware jest czymś, czego można się obawiać.

Kiedy #ransomware skaluje się i uderza w #IoT i #Bitcoin, będzie za późno na fragmentację WSZYSTKICH danych IT. Zrób to teraz. #Włamać się

- Maxime Kozminski (@MaxKozminski) 20 lutego 2017 r

Ransomware wykorzystuje nieco nowatorskie funkcje, takie jak:

- Szyfrowanie dużych ilości plików.

- Usuwanie kopii w tle, które zwykle umożliwiają użytkownikom przywracanie z kopii zapasowej.

- Tworzenie i przechowywanie kluczy szyfrowania na zdalnych serwerach C&C.

- Wymagający okupu, zwykle w niewykrywalnym Bitcoinie.

Natomiast tradycyjne szkodliwe oprogramowanie “jedynie” kradnie dane uwierzytelniające użytkownika i hasła, oprogramowanie ransomware bezpośrednio wpływa na Ciebie, zakłócając bezpośrednie otoczenie komputerowe. Ponadto jego następstwa są bardzo wizualne.

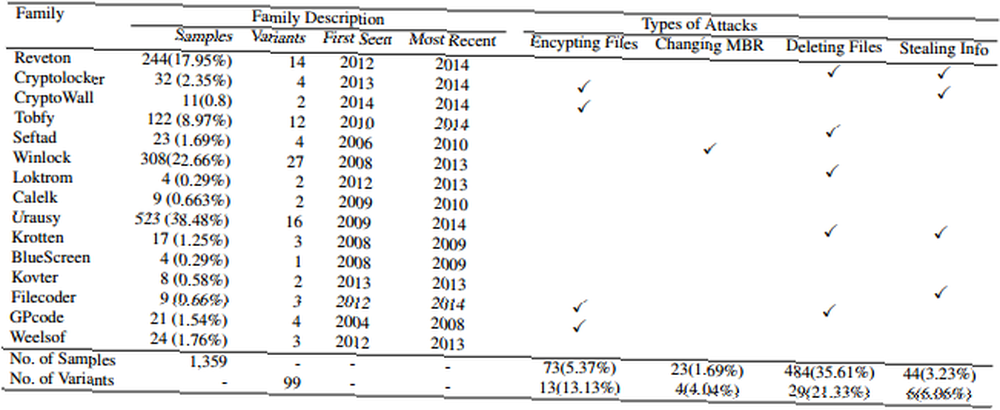

Taktyki ransomware: główna tabela plików

Ransomware “łał!” czynnik z pewnością wynika z zastosowania szyfrowania. Ale czy to wszystko wydaje się wyrafinowane? Engin Kirda, współzałożyciel i główny architekt w Lastline Labs, nie sądzi. On i jego zespół (wykorzystując badania przeprowadzone przez Amina Kharraza, jednego z doktorantów Kirdy) ukończyli ogromne badanie oprogramowania ransomware, analizując 1359 próbek z 15 rodzin oprogramowania ransomware. Ich analiza zbadała mechanizmy usuwania i znalazła kilka interesujących wyników.

Jakie są mechanizmy usuwania? Około 36 procent z pięciu najpopularniejszych rodzin oprogramowania ransomware w zestawie danych usuwało pliki. Jeśli nie zapłaciłeś, pliki były faktycznie usuwane. W rzeczywistości większość usunięć była dość prosta.

Jak zrobiłby to profesjonalista? Ich celem byłoby wyczyszczenie dysku, aby trudno było odzyskać dane. Pisałeś na dysku, czyściłeś ten plik z dysku. Ale większość z nich była oczywiście leniwa i bezpośrednio pracowali nad wpisami w głównej tabeli plików i oznaczali rzeczy jako usunięte, ale dane nadal pozostawały na dysku.

Następnie usunięte dane można odzyskać, aw wielu przypadkach w pełni odzyskać.

Taktyki ransomware: środowisko pulpitu

Innym klasycznym zachowaniem ransomware jest blokowanie pulpitu. Ten typ ataku występuje w bardziej podstawowych wariantach. Zamiast faktycznie zajmować się szyfrowaniem i usuwaniem plików, oprogramowanie ransomware blokuje pulpit, zmuszając użytkownika do opuszczenia komputera. Większość użytkowników uważa, że ich pliki zniknęły (zaszyfrowane lub całkowicie usunięte) i po prostu nie można ich odzyskać.

Taktyki ransomware: wymuszone wiadomości

Infekcje ransomware notorycznie wyświetlają notatkę o okupie. Zwykle wymaga zapłaty od użytkownika za bezpieczny zwrot plików. Oprócz tego programiści ransomware wysyłają użytkowników na określone strony internetowe, jednocześnie wyłączając niektóre funkcje systemu - aby nie mogli pozbyć się strony / obrazu. Jest to podobne do zablokowanego środowiska pulpitu. Nie oznacza to automatycznie, że pliki użytkownika zostały zaszyfrowane lub usunięte.

Pomyśl, zanim zapłacisz

Infekcja ransomware może być katastrofalna. To jest bez wątpienia. Jednak trafienie oprogramowaniem ransomware nie oznacza automatycznie, że Twoje dane znikną na zawsze. Programiści ransomware nie są niesamowitymi programistami. Jeśli istnieje łatwa droga do natychmiastowego zysku finansowego, zostanie ona podjęta. To, wiedząc bezpiecznie, że niektórzy użytkownicy zapłacą 5 powodów, dla których nie powinieneś płacić oszustów Ransomware 5 powodów, dla których nie powinieneś płacić oszustów Ransomware Ransomware jest przerażające i nie chcesz go oberwać - ale nawet jeśli to zrobisz, istnieją ważne powody, dla których NIE powinieneś płacić wspomnianego okupu! z powodu bezpośredniego i bezpośredniego zagrożenia. To jest całkowicie zrozumiałe.

Najlepsze metody ograniczania szkodliwego oprogramowania ransomware pozostają: regularnie twórz kopie zapasowe plików na dysku niesieciowym, aktualizuj pakiet antywirusowy i przeglądarki internetowe, uważaj na wiadomości phishingowe i zachowaj ostrożność przy pobieraniu plików z Internetu.

Zdjęcie: andras_csontos przez Shutterstock.com