Owen Little

0

4776

1049

Rewolucja technologiczna ostatnich dwóch dekad przyniosła dramatyczne zmiany. Teraz żyjemy w Internecie, a nasze prace prowadzone są głównie za ekranami komputerów. Praca fizyczna została zastąpiona złożonymi systemami komputerowymi, które mogą automatycznie kontrolować duże elementy infrastruktury. Chociaż pod wieloma względami poprawił nasze życie, naraził nas również na nowe niebezpieczeństwo.

Cyberataki stały się powszechne, a ataki DDoS i wycieki danych odcisnęły się w powszechnej świadomości. W maju 2017 r. Oprogramowanie ransomware WannaCry eksplodowało na całym świecie. Atak uderzył w brytyjską Narodową Służbę Zdrowia szczególnie mocno, zmuszając do zamknięcia niektórych oddziałów ratunkowych. Niecały miesiąc później NotPetya wyskoczyła znikąd Wszystko, co musisz wiedzieć o ransomware NotPetya Wszystko, co musisz wiedzieć o ransomware NotPetya Paskudna forma oprogramowania ransomware o nazwie NotPetya rozprzestrzenia się obecnie na całym świecie. Prawdopodobnie masz jakieś pytania i na pewno mamy kilka odpowiedzi. atakować duże instytucje i infrastruktury krajowe na całym świecie.

Do Petyi lub NotPetya

Uznanie autorstwa to trudna sprawa. Badacze bezpieczeństwa przeglądają kod złośliwego oprogramowania w poszukiwaniu wszelkich śladów identyfikacji i publikują swoje najlepsze przypuszczenia na temat tego, kto stał za atakiem. WannaCry był powszechnie postrzegany jako sposób wymuszenia dla osobistego zysku przez atakującego - nawet jeśli był słabo rozwinięty. Kiedy NotPetya po raz pierwszy uderzyło, wyglądało to tak, jakby było bardziej tak samo.

Tak to wygląda, gdy zostaniesz trafiony ransomware NotPetya https://t.co/cBYojU06FL pic.twitter.com/u7dCJEnafn

- Płyta główna (@motherboard) 30 czerwca 2017 r

Były jednak oznaki, że działo się coś innego. Naukowcy odkryli, że kod NotPetya wskazuje, że nawet jeśli zapłaciłeś okup, twoje pliki mogły nigdy nie zostać ukryte za szyfrowaniem atakującego. Zamiast tego dokonujesz płatności, a NotPetya może całkowicie usunąć twoje dane. Szeroka lista ofiar w połączeniu z możliwością całkowitego usunięcia danych sugeruje, że mogło to nie być narzędzie do wymuszenia.

Zamiast tego NotPetya mogła być aktem cyberwarfare.

Co to jest Cyberwarfare?

Dictionary.com definiuje wojnę jako “konflikt toczony siłą zbrojną między narodami lub między partiami narodu; wojna, jak na lądzie, morzu lub w powietrzu.” Wojna zawsze miała dość jasną definicję. Jeśli siły wojskowe zaczęły atakować fizycznie, nie było wątpliwości, że jesteś w stanie wojny. Wpływ wojny na gospodarkę może być poważny, jak wykazano w Niemczech pod koniec pierwszej wojny światowej.

To bez uwzględnienia ludzkich kosztów wojny, ponieważ ataki fizyczne nieuchronnie doprowadzą do utraty życia przez wiele osób.

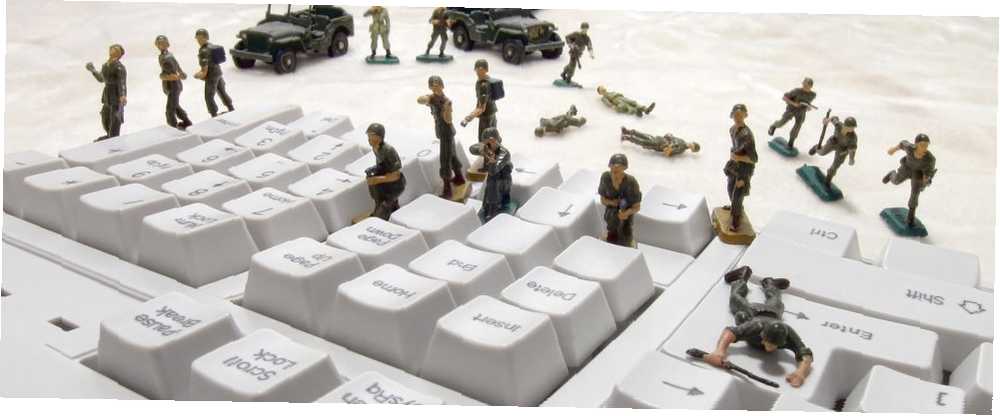

Zdjęcie: BeeBright przez Shutterstock

Zdjęcie: BeeBright przez Shutterstock

Cyberwarfare nie polega na atakach fizycznych, ale na atakach cyfrowych. Oxford English Dictionary określa cyberwoję jako “wykorzystanie technologii komputerowej w celu zakłócenia działalności państwa lub organizacji.” Z tego powodu wielu ekspertów kwestionuje fakt, że cyberwarfare faktycznie stanowi wojnę. Zamiast tego uważają, że cyberwarfare jest lepiej postrzegane jako wyrafinowana wersja sabotażu lub szpiegostwa.

Jednak wraz z pogłębianiem się naszego połączenia z ciągle działającą technologią cyfrową skutki działań cyberwojny mogą być katastrofalne, a nawet śmiertelne.

Acts of Cyberwar

Nigdy nie możemy być pewni, czy wybuch NotPetya był aktem cyberwojennej wojny, czy nie. Jednak nie byłby to pierwszy raz, gdy cyberwarfare został zauważony. Rządy, biznesy i hakerzy na całym świecie zaczęli używać stosunkowo taniej broni cyberwojnej do realizacji własnych planów.

Względna łatwość przeprowadzania tych ataków Czy przypadkowo zachęcasz swojego nastolatka do włamania się? Czy przypadkowo zachęcasz swojego nastolatka do włamania się? Wskazówki dotyczące wykorzystania technologii przez twoje dzieci mogą polegać na wymaganym przez nich dodatkowym sprzęcie, szybkości łącza internetowego lub oprogramowaniu. Ale czy prowadzi to do cyberprzestępczości? dzięki temu są tak regularnym zjawiskiem. Od ransomware jako usługa Ransomware jako usługa przyniesie chaos każdemu Ransomware jako usługa przyniesie chaos każdemu Ransomware przechodzi od korzeni jako narzędzie przestępców i złoczyńców do niepokojącej branży usługowej , w którym każdy może subskrybować usługę ransomware i kierować reklamy do użytkowników takich jak ty i ja. na tanie ataki DDoS Jak zabezpieczyć się przed atakiem DDoS? Jak zabezpieczyć się przed atakiem DDoS? Ataki DDoS - metoda wykorzystywana do przeciążania przepustowości Internetu - wydają się rosnąć. Pokazujemy, w jaki sposób możesz chronić się przed rozproszonym atakiem typu „odmowa usługi”. , broń cyberwojna jest łatwa do zdobycia. Można je kupić we względnej anonimowości i rozmieścić niemal natychmiast z drugiej strony świata. Skutki takich ataków można często podzielić na propagandę, szpiegostwo lub sabotaż.

Propaganda

Nie wszystkie wojny przekraczają granice państw. Jest całkiem możliwe, że wybuchnie wojna między obywatelami jednego kraju. To samo można powiedzieć o cyberworze. Ostatni odcinek podcastu Odpowiedz wszystkim przyjrzał się, jak prezydent Rosji Władimir Putin wykorzystał platformę blogową LiveJournal do rozpowszechniania propagandy i milczenia dysydentów.

Serwery LiveJournal pierwotnie miały siedzibę w Stanach Zjednoczonych, więc rosyjski biznesmen kupił platformę, przekazując dane pod kontrolę Rosji. 8 największych rosyjskich sieci społecznościowych (i co czyni je świetnymi) 8 najlepszych rosyjskich sieci społecznościowych (i co czyni je świetnymi) To naprawdę interesujące zobaczyć, jak komunikacja online może się różnić w różnych częściach świata! Oto osiem platform mediów społecznościowych, które najlepiej łączą się z rosyjskimi użytkownikami. . Od kwietnia 2017 r. Każdy blog na platformie, który odwiedza ponad 3 000 osób dziennie, jest klasyfikowany jako placówka medialna. Jako środek masowego przekazu nie może być publikowany anonimowo, co nie pozwala na zyskanie dużej liczby zwolenników.

Zdjęcie: Yeamake przez Shutterstock

Zdjęcie: Yeamake przez Shutterstock

Nie tylko rządy krajowe wykorzystują Internet do propagandy. Ekstremistyczna grupa ISIS jest znana z tego, że wykorzystuje Internet do radykalizacji i rekrutacji The War Against ISIS Online - Czy Twoje bezpieczeństwo jest zagrożone? Wojna z ISIS Online - czy Twoje bezpieczeństwo jest zagrożone? Anonimowe twierdzenie, że atakuje strony internetowe ISIS, ostrzegając wielu o tym, że terroryści są obecni w Internecie. Ale jak się z nimi walczy? A co powinieneś zrobić, jeśli odkryjesz ISIS online? . Wykorzystali nawet sensacyjne media internetowe, publikując przerażające filmy, które można łatwo udostępnić - działając jako materiał rekrutacyjny i realizując cel terroryzowania niewinnych ludzi.

Anonimowy kolektyw hakerski wykorzystał cyberataki do bezpośredniego osłabienia obecności ISIS w Internecie. Ich działania ostatecznie wypchnęły ISIS w dużej mierze z głównej przestrzeni cyfrowej na ciemną sieć What Is the Deep Web? To ważniejsze niż myślisz, co to jest Deep Web? To ważniejsze niż myślisz Głęboka sieć i ciemna sieć brzmią przerażająco i nikczemnie, ale niebezpieczeństwa zostały przesadzone. Oto, co oni naprawdę i jak możesz uzyskać do nich dostęp sam! . Odzwierciedlało to ataki naziemne mające na celu izolację ISIS w określonych przestrzeniach geograficznych w celu ograniczenia ich wpływu.

Szpiegostwo

Ponieważ Edward Snowden przecieka Czym jest PRISM? Wszystko, co musisz wiedzieć, czym jest PRISM? Wszystko, co musisz wiedzieć Agencja Bezpieczeństwa Narodowego w USA ma dostęp do wszelkich danych, które przechowujesz u amerykańskich dostawców usług, takich jak Google Microsoft, Yahoo i Facebook. Prawdopodobnie monitorują także większość ruchu przepływającego przez ..., coraz bardziej oczywiste jest, że rządy na całym świecie używają technologii cyfrowych do szpiegowania własnych obywateli. Broniąc danych, które tworzymy codziennie w Internecie, rządy te mogą także dopuszczać się cyberprzestępstwa. Podczas gdy wiele zamieszania wokół wycieków Snowdena było spowodowane podsłuchiwaniem przez NSA własnych obywateli, wykorzystali oni również masową inwigilację do szpiegowania krajów na całym świecie.

Kanclerz Niemiec Angela Merkel została nawet uwzględniona w ich rozległej sieci. Później porównała NSA z represyjnymi siłami tajnej policji wschodnioniemieckiej, Stasi.

NATO bada zasady cyberszpiegostwa https://t.co/lT6dj9WzOb

- Sky News (@SkyNews) 13 czerwca 2017 r

Podobnie jak nie ma jasnej definicji cyberwojny, kwestia, czy cyberszpiegostwo stanowi akt cyberwojny, jest nadal przedmiotem dyskusji. Tradycyjne szpiegostwo występuje na całym świecie, w wielu hrabstwach, niezależnie od ich statusu w stanie wojny. Jednak wiele gospodarek zaczęło polegać na technologii cyfrowej i Internecie. Szpiegostwo korporacyjne i ataki mające na celu osłabienie działalności gospodarczej i gospodarczej kraju mogą być postrzegane jako działania cyberwojny.

Wiele rodzajów ataku, które mogą najbardziej na ciebie wpłynąć, prawdopodobnie należy do tej kategorii. Wyciek danych 560 milionów starych haseł wyciekło w sieci 560 milionów starych haseł wyciekło online Prawdopodobnie nadszedł czas, aby zmienić hasło ponownie. Ponieważ ogromna baza danych zawierająca 560 milionów danych logowania została znaleziona online, czekając na odkrycie przez ne'er-do-wells. , utrata poufnych informacji i usunięcie krytycznych stron internetowych Dlaczego Twoja ulubiona strona internetowa była dziś niedostępna [Zaktualizowany] Dlaczego Twoja ulubiona strona internetowa była dziś nieaktualna [Zaktualizowany] Hakerzy przeprowadzili dziś rano atak Dyn na rozproszoną odmowę usługi (DDoS). Atak był odpowiedzialny za usunięcie lub zakłócenie ruchu na wielu popularnych stronach internetowych. to wszelkie działania, które bezpośrednio naruszają własne bezpieczeństwo, a także długoterminowe szkody dla przedsiębiorstw i gospodarki.

Sabotaż

Nigdzie potencjalny efekt cyberwarfare nie był bardziej odczuwalny niż w wyborach prezydenckich w USA w 2016 r. Zwycięstwo Donalda Trumpa w wyścigu było dla wielu niespodzianką i nastąpiło po wielu szkodliwych wyciekach danych z Narodowego Komitetu Demokratycznego (DNC). Witryna informacyjna WikiLeaks opublikowała ponad 20 000 e-maili z DNC WikiLeaks Rains On Clinton's Parade: Czy Twoje dane w nieszczelnych wiadomościach e-mail? WikiLeaks Deszcze na paradzie Clintona: czy twoje dane były w nieszczelnych wiadomościach e-mail? Przesłanie przez Wikileaks 20 000 wiadomości e-mail z Demokratycznej Konwencji Narodowej ujawniło proces selekcji jako okropnie skorumpowany - ale ujawniło także w Internecie dane osobowe dawców rywala Clinton i… które wskazywały na stronniczość i korupcję.

Powszechnie uważa się, że wyciek był wynikiem hakowania sponsorowanego przez państwo rosyjskie. Nieuzasadnione powiązania z rządem rosyjskim doprowadziły następnie do uporania się z obecnym prezydentem. Trudność w przypisaniu źródła ataku jest jednym z głównych powodów, dla których wciąż występuje problem.

Źródło obrazu: zhangyang13576997233 przez Shutterstock

Źródło obrazu: zhangyang13576997233 przez Shutterstock

W ostatniej dekadzie pojawiła się bardziej krytyczna infrastruktura, a automatyzacja przejmuje kontrolę nad wcześniej pracochłonnymi procesami manualnymi. Jednak podłączenie infrastruktury krytycznej do Internetu może być ryzykownym przedsięwzięciem Sieć elektroenergetyczna Ukrainy została zhakowana: czy może się tu zdarzyć? Sieć energetyczna Ukrainy została zhakowana: czy może się tu zdarzyć? Niedawny cyberatak na ukraińską sieć energetyczną pokazał, że nasze obawy były uzasadnione - hakerzy mogą atakować infrastrukturę krytyczną, taką jak sieci energetyczne. I niewiele możemy na to poradzić. . Jednym z najbardziej niesławnych robaków, jakie można znaleźć na wolności, był Stuxnet - zaawansowany technologicznie robak. Czy te techniki cyberszpiegowskie NSA mogą być użyte przeciwko tobie? Czy te techniki cyberszpiegowskie NSA mogą być użyte przeciwko tobie? Jeśli NSA może cię wyśledzić - i wiemy, że może - tak samo mogą cyberprzestępcy. Oto, w jaki sposób narzędzia rządowe zostaną użyte przeciwko tobie później. wykorzystujące taktyki niewidzialności i złośliwe oprogramowanie do infekowania komputerów kontrolujących irańskie maszyny nuklearne. Rezultat był taki, że zainfekowane kontrolery pozwoliłyby wirówkom nuklearnym zbyt szybko się obracać i rozerwać.

Jego złożoność wskazywała, że został on opracowany przez państwo narodowe wielkim kosztem. Ze względu na swoje polityczne zobowiązanie do wyłączenia ambicji nuklearnych Iranu, uważa się, że robak został opracowany przez USA we współpracy z Izraelem.

Co możesz zrobić?

W czasach wojny jednym z najbardziej bezpośrednich sposobów zaangażowania się jest dołączenie do wojska. Współczesne cyberwojny stanowią inne wyzwanie. Często wróg nie jest znany, a jego lokalizacja może być dobrze ukryta. Mogą być luźnym kolektywem, takim jak Anonimowy, lub państwem narodowym. Bezpośrednia akcja przeciwko nieznanemu i niewidzialnemu wrogowi może być prawie niemożliwa. Istnieją jednak sposoby na zminimalizowanie wpływu cyberwojennej wojny.

Kampania na rzecz bezpieczeństwa cybernetycznego jako priorytet

Główne cele aktów cyberwojny to kradzież informacji lub sabotaż gospodarki i infrastruktury. Wprawdzie udostępnienie infrastruktury krytycznej w Internecie przynosi wyraźne korzyści, jednak szybkie tempo doprowadziło do braku koncentracji na bezpieczeństwie. Jasne jest, że w samej ilości wycieków danych, włamań i ataków ransomware Czego należy się nauczyć od dużych wydarzeń związanych z bezpieczeństwem w 2016 roku Czego należy się nauczyć od dużych wydarzeń związanych z bezpieczeństwem w 2016 roku Nie można zaprzeczyć, że rok 2016 jest powszechnie uważany za „zły rok”, szczególnie w zakresie bezpieczeństwa danych. Ale czego możemy się nauczyć z wycieków, naruszeń i zwiększonej inwigilacji? które są regularnie zgłaszane. A to tylko te, o których wiemy.

Przepisy dotyczące wojny są jasne i w dużej mierze jednoznaczne. Wydatki rządu na obronę często przyćmiewają wszelkie inne względy budżetowe. Tego samego nie można powiedzieć o cyberworze i obronie. Firmy często nie podlegają przepisom bezpieczeństwa cyfrowego, w związku z czym nie traktują tego priorytetowo. Fakt, że agencje rządowe robią wszystko, co w ich mocy, aby opracować niebezpieczną broń cybernetyczną, a następnie pozwolić im na kradzież Cyberprzestępcy posiadają narzędzia hakerskie CIA: Co to oznacza dla Ciebie Cyberprzestępcy posiadają narzędzia hakerskie CIA: Co to oznacza dla Ciebie Najgroźniejsza agencja centralna wywiadu złośliwe oprogramowanie - zdolne do włamania się do niemal całej bezprzewodowej elektroniki użytkowej - mogło teraz znajdować się w rękach złodziei i terrorystów. Co to dla ciebie znaczy? też nie pomaga. Poinformowanie swojego przedstawiciela, że bezpieczeństwo cyfrowe jest ważne nie tylko dla ciebie jako osoby fizycznej, ale dla interesów bezpieczeństwa narodowego z pewnością wzbudzi ich zainteresowanie.

Nawet jeśli nie wierzysz, że możesz coś zmienić, pamiętaj, że nie byłby to pierwszy raz, kiedy aktywizm online wyszedł na wierzch.

Chroń się

Na szczęście nie jesteś bezsilny wobec tych ataków. Podejmując środki ostrożności w celu ochrony się w przypadku naruszenia danych lub ataku cyfrowego, minimalizujesz ryzyko.

- Dbaj o aktualność komputera i smartfona.

- Bezpiecznie zarządzaj hasłami za pomocą menedżera haseł. Jak menedżerowie haseł dbają o bezpieczeństwo haseł Jak menedżerowie haseł dbają o bezpieczeństwo haseł Trudne do złamania hasła są również trudne do zapamiętania. Chcesz być bezpieczny? Potrzebujesz menedżera haseł. Oto jak działają i jak zapewniają ci bezpieczeństwo. .

- Włącz uwierzytelnianie dwuskładnikowe Co to jest uwierzytelnianie dwuskładnikowe i dlaczego warto go używać Czym jest uwierzytelnianie dwuskładnikowe i dlaczego warto go używać Uwierzytelnianie dwuskładnikowe (2FA) to metoda zabezpieczeń, która wymaga dwóch różnych sposobów udowodnienia Twoja tożsamość. Jest powszechnie stosowany w życiu codziennym. Na przykład płacenie kartą kredytową wymaga nie tylko karty… .

- Zachowaj ochronę dzięki oprogramowaniu antywirusowemu 10 najlepszych darmowych programów antywirusowych 10 najlepszych darmowych programów antywirusowych Bez względu na używany komputer potrzebujesz ochrony antywirusowej. Oto najlepsze bezpłatne narzędzia antywirusowe, których możesz użyć. .

- Uważaj na oszustwa i zagrożenia online Jak się teraz zabezpieczyć przed 3 największymi oszustwami online Jak się teraz zabezpieczyć przed 3 największymi oszustwami internetowymi Ludzie zawsze padną ofiarą oszustów. Trzy najbardziej niszczycielskie oszustwa w tej chwili przyniosły cyberprzestępcom setki milionów dolarów. Co możesz zrobić, aby się chronić? .

- Regularnie twórz kopie zapasowe plików Przewodnik tworzenia kopii zapasowych i przywracania systemu Windows Przewodnik tworzenia kopii zapasowych i przywracania systemu Windows Występują katastrofy. Jeśli nie chcesz stracić danych, potrzebujesz dobrej procedury tworzenia kopii zapasowych systemu Windows. Pokażemy Ci, jak przygotować kopie zapasowe i je przywrócić. .

- Zarejestruj się, aby otrzymywać powiadomienia o wycieku danych Czy narzędzia do sprawdzania konta e-mail zaatakowane przez hakerów są oryginalne czy oszustwem? Czy zaatakowane narzędzia do sprawdzania kont e-mail są oryginalne, czy oszustwem? Niektóre narzędzia do sprawdzania poczty e-mail po domniemanym naruszeniu serwerów Google nie były tak uzasadnione, jak mogłyby się wydawać linki do nich prowadzące. .

Czy jesteś przygotowany na Cyberwarę??

Chociaż internet zdemokratyzował wiedzę, stworzył także nowe cyfrowe pole bitwy. Niskie bariery wejścia oznaczają, że ta nowa broń jest dostępna dla każdego - nie tylko dla państw narodowych i bogatych organizacji. Niewłaściwe kierowanie, propaganda, a nawet fałszywe wiadomości Czym są fałszywe wiadomości i jak szybko się rozprzestrzeniają? Co to są fałszywe wiadomości i jak szybko się rozprzestrzeniają? Fałszywe wiadomości nękają Internet, a najgorsze jest to, że większość ludzi nie rozpoznaje go, gdy go zobaczy. rozpowszechniają się w Internecie.

Wiele łatwych w użyciu luk, które doprowadziły do dużej liczby cyberataków, można łatwo naprawić za pomocą inwestycji. Krytyczna infrastruktura, taka jak opieka zdrowotna, transport, energia i bezpieczeństwo, jest zbyt ważna, aby umożliwić uruchamianie przestarzałych systemów operacyjnych, niezabezpieczenie kopii zapasowych danych lub wdrożenie planów awaryjnych. Chociaż może to być poza twoją kontrolą, możesz zabezpieczyć swoją cyfrową egzystencję. Unikanie nadzoru internetowego: kompletny przewodnik Unikanie nadzoru internetowego: kompletny przewodnik Nadzór internetowy nadal jest gorącym tematem, dlatego przygotowaliśmy obszerne źródło informacji o tym, dlaczego jest tak wielka sprawa, kto za tym stoi, czy można tego całkowicie uniknąć, i więcej. aby zminimalizować wpływ cyberwojny na Ciebie i Twoją rodzinę.

Martwisz się skutkami cyberwojny? A może myślisz, że problem jest przesadzony? Jak myślisz, co powinniśmy robić inaczej? Daj nam znać w komentarzach poniżej!

Kredyty obrazkowe: Olivier Le Queinec / Shutterstock