Harry James

0

6027

0

Kiedy mówimy o bezpieczeństwie i prywatności, istnieje kilka popularnych akronimów, które się rzucają. Prawdopodobnie napotkałeś przeglądarkę Tor zorientowaną na prywatność i anonimowość. Sieci VPN często pojawiają się w głównych artykułach medialnych. Jest też inna opcja do rozważenia: I2P.

Ale jaki akronim prywatności odpowiada Twoim potrzebom? Zobaczmy, czym są I2P, Tor i VPN, a który jest odpowiedni dla Ciebie Tor vs. PirateBrowser vs. Anonymox: Prywatność i dostęp w porównaniu Tor vs. PirateBrowser vs. Anonymox: Prywatność i dostęp w porównaniu Tor nie jest już jedyną ofertą przeglądarki bezpieczne, zorientowane na prywatność korzystanie z Internetu. Obecnie dostępnych jest kilka innych silnych opcji. Ale jakie rozwiązanie jest dla Ciebie odpowiednie? Spójrzmy. .

Słup

The “Słup” nazwa pochodzi od oryginalnej nazwy projektu oprogramowania: The Onion Router. Oprogramowanie Tor kieruje ruchem internetowym poprzez światowy system połączonych węzłów przekaźnikowych. Jest to znane jako “frezowanie cebuli” ponieważ Twoje dane przechodzą przez wiele warstw.

Oprócz warstw Tor szyfruje cały ruch sieciowy, w tym adres IP następnego węzła. Zaszyfrowane dane przechodzą przez wiele losowo wybranych przekaźników, przy czym tylko jedna warstwa zawierająca adres IP następnego węzła jest odszyfrowywana podczas transportu.

Ostatni węzeł przekaźnikowy odszyfrowuje cały pakiet, wysyłając dane do miejsca docelowego bez ujawnienia - w dowolnym momencie - źródłowego adresu IP.

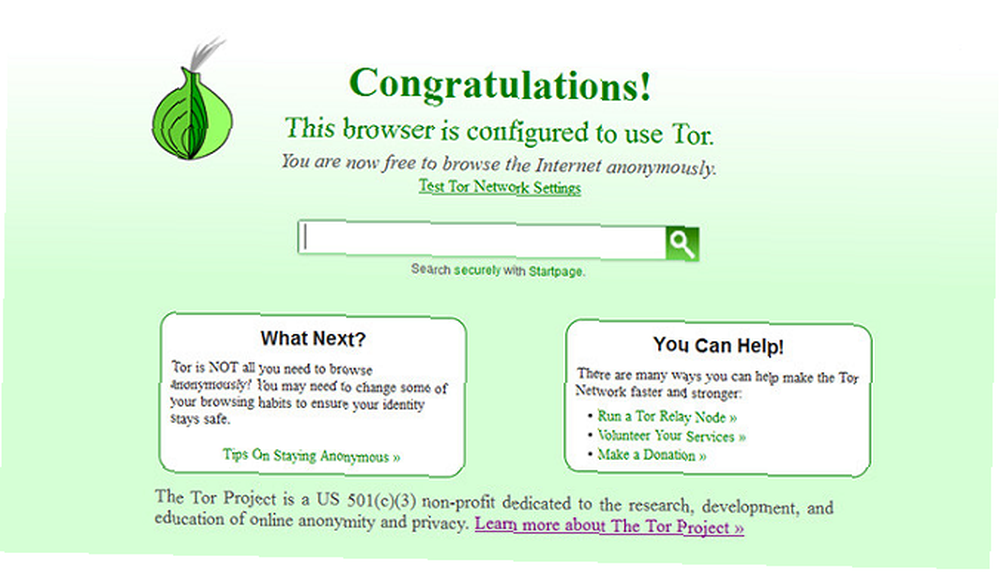

Jak korzystać z Tora?

Przeglądarka Tor jest najłatwiejszym sposobem korzystania z oprogramowania Tor. Pobierz i zainstaluj przeglądarkę, tak jak każde inne oprogramowanie. Konfiguracja będzie kontynuowana po pierwszym otwarciu przeglądarki Tor. Następnie przeglądasz jak zwykle. Będzie nieco wolniejszy niż zwykle - obawiam się, że przesyłanie danych przez wiele przekaźników zajmuje dużo czasu.

Dlaczego powinienem używać Tora?

Przeglądarka Tor szyfruje wszystkie transmisje danych. W związku z tym korzysta z niego ogromna liczba osób: przestępcy, dziennikarze, hakerzy / crackerzy, organy ścigania (w celu ochrony komunikacji i rozwiązywania przestępstw), agencje rządowe i wiele innych. W rzeczywistości Tor rozpoczął życie jako projekt US Naval Research i DARPA. Napisaliśmy nawet przewodnik, w jaki sposób możesz wykorzystać ukrytą sieć jako narzędzie badawcze Podróż do ukrytej sieci: Przewodnik dla nowych naukowców Podróż do ukrytej sieci: Przewodnik dla nowych naukowców Ten podręcznik zabierze Cię w podróż przez wiele poziomów głębokiej sieci: bazy danych i informacje dostępne w czasopismach akademickich. Wreszcie dotrzemy do bram Tor. .

Przeglądarka Tor jest także jedną z najbardziej bezpośrednich dróg do ciemnej sieci (nie mylić z głęboką siecią) 6 mało znanych zakątków głębokiej sieci, którą możesz faktycznie lubić 6 mało znanych zakątków głębokiej sieci, którą możesz naprawdę lubić Głęboka sieć ma złą reputację - prawie każda zła rzecz, o której myślisz, jest tam dostępna, ale są też naprawdę świetne rzeczy, które możesz sprawdzić). Ciemna sieć to tzw “ciemny podbrzusze” Co to jest Deep Web? To ważniejsze niż myślisz, co to jest Deep Web? To ważniejsze niż myślisz Głęboka sieć i ciemna sieć brzmią przerażająco i nikczemnie, ale niebezpieczeństwa zostały przesadzone. Oto, co oni naprawdę i jak możesz uzyskać do nich dostęp sam! regularne (czasami określane jako “powierzchnia”), które przeglądamy codziennie. Ilekroć słyszysz historię o rynku internetowym sprzedającym nielegalne substancje i towary, mówi się o stronie hostowanej w ciemnej sieci.

Ale Tor to nie tylko szalone tajne targowiska i tajna komunikacja The Rise and Fall of Ross Ulbricht, AKA the Dread Pirate Roberts The Rise and Fall of Ross Ulbricht, AKA the Dread Pirate Roberts The Silk Road był jak Amazon na czarnym rynku. Jej przywódca, Dread Pirate Roberts, często opowiadał się za antyestablishmentową, libertariańską filozofią - ale co jeszcze o nim wiemy? . Możesz użyć go do innych, “normalna” rzeczy takie jak przeglądanie Facebooka Jak przeglądać Facebooka nad Torem w 5 krokach Jak przeglądać Facebooka nad Torem w 5 krokach Chcesz być bezpieczny podczas korzystania z Facebooka? Sieć społecznościowa uruchomiła adres .onion! Oto jak korzystać z Facebooka na Tor. . Na przykład linie lotnicze używają skomplikowanych algorytmów, aby śledzić zainteresowanie swoimi lotami, dostosowując cenę do popytu. Odwiedzaj tę samą stronę, używając tego samego adresu IP, a linia lotnicza wie, że jesteś zainteresowany - ale cena zwykle rośnie. Sprawdź te same loty za pomocą przeglądarki Tor, a znajdziesz ciekawe zniżki.

Czy Tor będzie chronić moją prywatność?

Tak. Konstrukcja Tora chroni prywatność od dołu do góry. Jeśli używasz przeglądarki Tor do przeglądania Internetu, nigdzie nie będziesz ostrzegać. Jednak zapaleni zwolennicy prywatności uważają sieć Tor za zagrożoną. Program Narodowej Agencji Bezpieczeństwa (NSA) XKeyscore rejestruje każdego, kto odwiedza stronę Tor. Twoje zainteresowanie prywatnością zapewni, że będziesz atakowany przez NSA Twoje zainteresowanie prywatnością sprawi, że będziesz atakowany przez NSA Tak, zgadza się. Jeśli zależy Ci na prywatności, możesz zostać dodany do listy. i pobiera przeglądarkę Tor. Ponadto klasyfikują tych, którzy pobierają i instalują go jako “potencjalni ekstremiści.”

OPIERAĆ SIĘ. POBIERZ PRZEGLĄDARKĘ TORÓW. CHROŃ SWOJĄ PRYWATNOŚĆ ONLINE.

- labia minora (@slavvvica) 5 maja 2017 r

Tak, przepraszam, jesteś teraz na liście. (Myślą podobnie o tych, którzy używają Linuksa, więc nie martwiłbym się zbytnio.)

Tor szyfruje tylko dane wysłane i odebrane w przeglądarce Tor (lub innej przeglądarce używającej oprogramowania Tor). Nie szyfruje aktywności sieciowej dla całego systemu.

Aby uzyskać więcej informacji na temat Tora, spójrz na sposoby, aby trzymać się z dala od zagrożonych węzłów wyjściowych Tora. 6 sposobów, aby uchronić się przed zagrożonymi węzłami wyjściowymi Tor. 6 sposobów, aby zachować bezpieczeństwo przed zagrożonymi węzłami wyjściowymi Tor. Tor jest potężny do ochrony prywatności online, ale idealny. Oto, jak uchronić się przed zagrożonymi węzłami wyjściowymi Tora. .

I2P

Invisible Internet Project (I2P) to protokół routingu czosnku. Jest to wariant protokołu routingu cebuli używany przez Tora.

I2P to “anonimowa sieć nakładek.” Protokół routingu czosnku szyfruje wiele wiadomości razem, co utrudnia analizę ruchu danych, jednocześnie zwiększając prędkość ruchu sieciowego. Trasowanie czosnku bierze swoją nazwę od faktycznego czosnku. Każda wiadomość to “ząbek czosnku,” z całym zaszyfrowanym pakietem reprezentującym “żarówka.” Każda zaszyfrowana wiadomość ma swoją własną instrukcję dostarczania, a każdy punkt końcowy działa jako identyfikator kryptograficzny (czytaj jeden z pary kluczy publicznych).

Każdy klient (router) I2P tworzy serię połączeń przychodzących i wychodzących “tunele” - bezpośrednia sieć peer-to-peer (P2P). Główną różnicą między I2P a innymi używanymi sieciami P2P jest indywidualny wybór długości tunelu. Długość tunelu jest czynnikiem anonimowości, opóźnień i osobistej przepustowości i stanowi część indywidualnego modelu zagrożenia rówieśników.

Powoduje to, że najmniejsza liczba równorzędnych możliwych komunikatów przekaźnikowych zgodnie z modelem zagrożenia każdego nadawcy i odbiorcy.

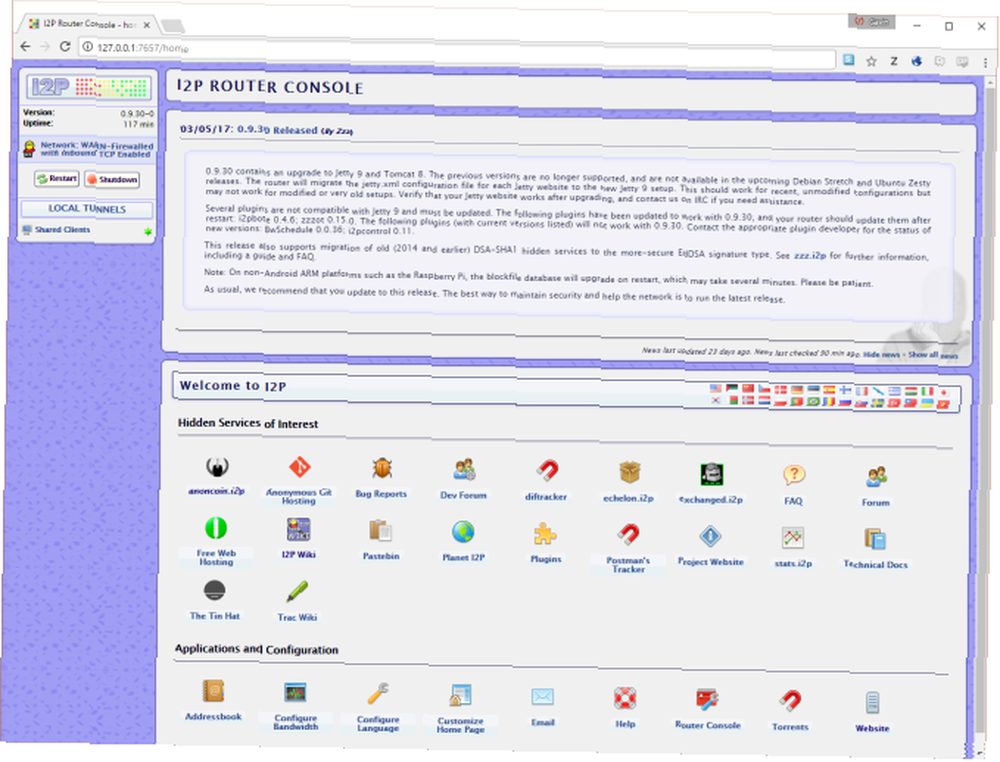

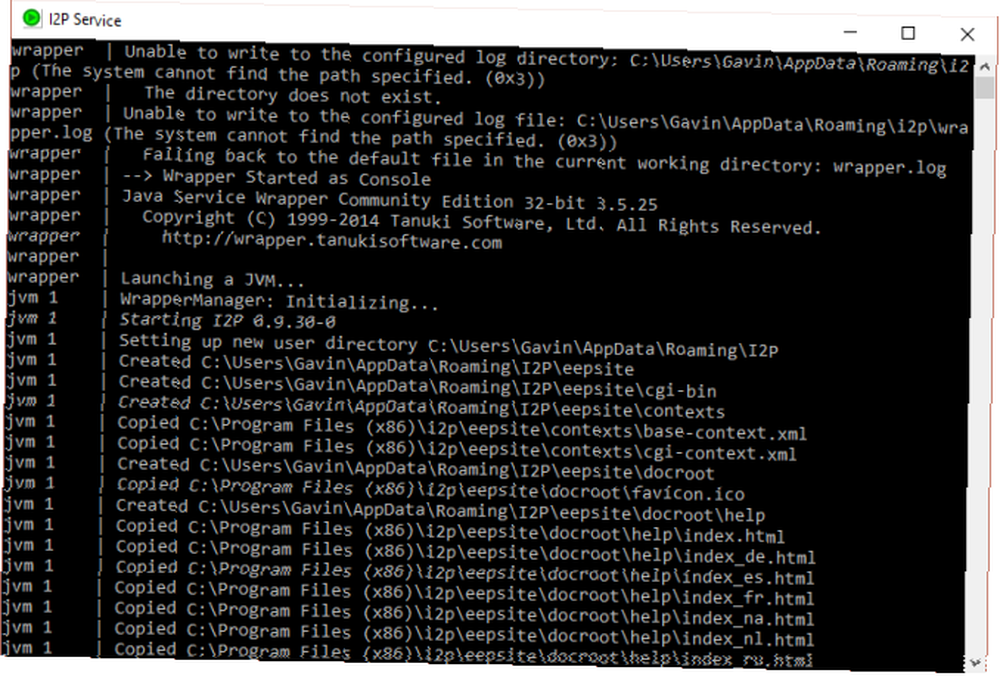

Jak korzystać z I2P?

Najłatwiejszym sposobem korzystania z I2P jest pobranie i zainstalowanie oficjalnego pakietu instalacyjnego. Po zainstalowaniu otwórz Uruchom I2P (restartowalny). Spowoduje to otwarcie lokalnie hostowanej strony internetowej w Internet Explorerze, domyślnej przeglądarce I2P (możesz to zmienić później). To jest konsola routera I2P, lub innymi słowy, router wirtualny używany do utrzymywania połączenia I2P. Zauważysz także okno poleceń usługi I2P - zignoruj to i pozostaw w tle.

Uruchomienie usługi I2P może potrwać kilka minut, szczególnie podczas pierwszego rozruchu. Poświęć trochę czasu na skonfigurowanie ustawień przepustowości.

I2P pozwala użytkownikom tworzyć i hostować ukryte strony internetowe, znane jako “strony internetowe.” Jeśli chcesz uzyskać dostęp do strony internetowej, musisz ustawić przeglądarkę tak, aby korzystała z określonego serwera proxy I2P. Szczegóły konfiguracji proxy I2P można znaleźć tutaj.

Dlaczego warto korzystać z I2P?

I2P i Tor w większości oferują podobne wrażenia z przeglądania. W zależności od konfiguracji przepustowości I2P jest prawdopodobnie nieco szybsza niż Tor Browser i działa w zaciszu istniejącej przeglądarki. I2P jest pełen ukrytych usług, z których wiele jest szybszych niż ich odpowiedniki oparte na Tora - ogromny plus, jeśli jesteś sfrustrowany czasami irytującą siecią Tor.

I2P działa obok zwykłego połączenia internetowego, szyfrując ruch w przeglądarce. Jednak I2P nie jest najlepszym narzędziem do anonimowego przeglądania otwartej sieci. Ograniczona liczba outproxies (w przypadku ponownego przyłączenia się do ruchu) “regularny” ruch internetowy) oznacza, że korzystanie z niego w ten sposób jest znacznie mniej anonimowe.

Czy I2P będzie chronić moją prywatność?

W skrócie tak. Bardzo dobrze zabezpieczy twoją prywatność, chyba że używasz jej do regularnego przeglądania stron internetowych. Nawet wtedy izolacja ruchu w sieci wymagałaby znacznych zasobów. I2P korzysta z modelu rozproszonego P2P, aby zapewnić, że gromadzenie danych, zbieranie danych statystycznych i przeglądy sieci są trudne do wykonania. Ponadto protokół routingu czosnku szyfruje wiele wiadomości razem, co znacznie utrudnia przeprowadzenie analizy ruchu.

Omówione wcześniej tunele I2P są jednokierunkowe: dane przepływają tylko w jedną stronę. Jeden tunel wejściowy, jeden tunel wyjściowy. Już samo to zapewnia większą anonimowość wszystkim rówieśnikom.

I2P szyfruje tylko dane wysyłane i odbierane przez skonfigurowaną przeglądarkę. Nie szyfruje aktywności sieciowej dla całego systemu.

VPN

Wreszcie mamy wirtualną sieć prywatną (VPN). VPN działa inaczej niż Tor i I2P. Zamiast skupiać się wyłącznie na szyfrowaniu ruchu przeglądarki, VPN szyfruje cały przychodzący i wychodzący ruch sieciowy. W tym sensie oferuje zwykłym użytkownikom łatwą drogę do ochrony swoich danych, ale są pewne zastrzeżenia, które omówimy za chwilę.

Jak działa VPN

Zwykle po wysłaniu żądania (np. Kliknięciu linku w przeglądarce internetowej lub uruchomieniu Skype'a w celu połączenia wideo) żądanie jest wysyłane do serwera przechowującego określone dane i wraca do Ciebie. Połączenie danych jest zwykle niezabezpieczone i każdy, kto ma wystarczającą wiedzę na temat komputerów, może potencjalnie uzyskać do niego dostęp (zwłaszcza jeśli używasz standardowego protokołu HTTP zamiast HTTPS).

VPN łączy się ze wstępnie zdefiniowanym prywatnym serwerem (lub serwerami), tworząc bezpośrednie połączenie o nazwie “tunel” Krótki przewodnik MakeUseOf po terminologii VPN Krótki przewodnik MakeUseOf po terminologii VPN Potrzeba bezpiecznego połączenia z Internetem nigdy nie była tak ważna. VPN to świetny sposób na powstrzymanie niechcianego szpiegowania w ruchu internetowym. Jesteśmy tutaj, aby przejść przez żargon VPN. (chociaż wraz ze wzrostem użycia VPN, termin ten nie jest postrzegany tak często). Bezpośrednie połączenie między systemem a serwerem VPN jest szyfrowane, podobnie jak wszystkie dane.

Dostęp do VPN uzyskuje się za pośrednictwem klienta, który zainstalujesz na swoim komputerze. Większość sieci VPN korzysta z kryptografii z kluczem publicznym. Jak działa szyfrowanie i czy jest naprawdę bezpieczne? Jak działa szyfrowanie i czy jest naprawdę bezpieczne? . Gdy otworzysz klienta VPN i zalogujesz się przy użyciu swoich poświadczeń, wymieni on klucz publiczny 3 Podstawowe warunki bezpieczeństwa, które musisz zrozumieć 3 Podstawowe warunki bezpieczeństwa, które musisz zrozumieć Mylić przez szyfrowanie? Zaskoczony przez OAuth czy skamieniały przez Ransomware? Odświeżmy niektóre z najczęściej używanych terminów bezpieczeństwa i dokładnie to, co one oznaczają. , potwierdzanie połączenia i ochrona ruchu sieciowego.

Dlaczego warto korzystać z VPN??

VPN szyfruje ruch sieciowy. Wszystko, co wymaga połączenia z Internetem w twoim systemie, jest bezpieczne od wścibskich oczu. Nastąpił również ogromny wzrost popularności VPN. Są wyjątkowo przydatne do:

- Zabezpieczanie danych w publicznym połączeniu Wi-Fi.

- Dostęp do treści zastrzeżonych dla regionu.

- Dodatkowa warstwa bezpieczeństwa podczas uzyskiwania dostępu do poufnych informacji.

- Ochrona Twojej prywatności przed rządem lub innymi agencjami inwazyjnymi.

Czy VPN chroni moją prywatność

Tak, VPN będzie chronić twoją prywatność - ale tutaj są te zastrzeżenia, o których wspominałem wcześniej. Jak większość rzeczy, płacisz za to, co dostajesz. Istnieje wielu bezpłatnych dostawców VPN, ale nie zawsze chronią cię tak dokładnie, jak myślisz.

Na przykład wielu bezpłatnych dostawców VPN prowadzi dziennik wszystkich użytkowników i ich ruchu internetowego. Tak więc, mimo że zaszyfrowane dane są bezpiecznie przychodzące i wychodzące z twojego komputera oraz do iz jego serwera, nadal jest dziennik tego, co robiłeś. I podczas gdy większość dostawców VPN nie zamierza przekształcić cię w władze, są oni prawnie zobowiązani do przekazania tego, co wiedzą, jeśli otrzymają wezwanie do sądu. Jeśli chcesz naprawdę bezpiecznego, bezlogowego połączenia, sprawdź te sześć VPN zorientowanych na prywatność.

Sieci VPN to doskonały, łatwy sposób na przywrócenie prywatności, bez konieczności zmiany zwykłej przeglądarki lub ogólnych nawyków przeglądania Internetu i korzystania z Internetu. Jeśli zastanawiasz się nad tą opcją, możesz również rozważyć użycie przełącznika zabijania VPN Czym jest przełącznik zabijania VPN? Oto dlaczego potrzebujesz takiego Czym jest przełącznik zabijania VPN? Oto dlaczego potrzebujesz takiego Co się stanie, jeśli Twoja sieć VPN przestanie działać? Niezaszyfrowane dane są przesyłane przez Internet. Aby temu zapobiec, potrzebujesz przełącznika zabijania VPN. .

Podsumowanie Tora vs. I2P vs. VPN

Jeśli chcesz super-prywatne przeglądanie, dostęp do stron z cebulą i darkweb, i nie przeszkadza ci niewielki spadek prędkości internetu, wybierz Tor.

Jeśli chcesz super-prywatny dostęp do ukrytych usług i narzędzi do przesyłania wiadomości w rozproszonej sieci rówieśników, a nadal nie przeszkadza ci niewielki spadek prędkości internetu, wybierz I2P.

Wreszcie, jeśli chcesz zaszyfrować cały przychodzący i wychodzący ruch sieciowy i naprawdę, naprawdę nie przeszkadza ci niewielki spadek prędkości internetu, wybierz VPN.

Niektórzy decydują się na użycie przeglądarki Tor Browser przez sieć VPN bez logów. Inni po prostu odpalają darmową VPN, gdy chcą uzyskać dostęp do bankowości internetowej w lokalnej kawiarni (jest to bardzo rozsądne). Niezależnie od tego VPN jest obecnie istotnym elementem dostępnej technologii bezpieczeństwa i prywatności, którą doradziłbym każdemu.

A jeśli interesuje Cię opcja VPN, ale nie masz pewności, która opcja jest dla Ciebie najlepsza, zacznij od naszej recenzji przeglądu Surfshark VPN Recenzja Surfshark VPN: Niedroga, elastyczna i wydajna Recenzja Surfshark VPN: Niedroga, elastyczna i pełna mocy dla zaufanego VPN? Dowiedz się, czy Surfshark to właściwy wybór do ochrony Twojej prywatności w Internecie. .

Kredyty obrazkowe: ImageFlow / Shutterstock