Gabriel Brooks

0

2910

299

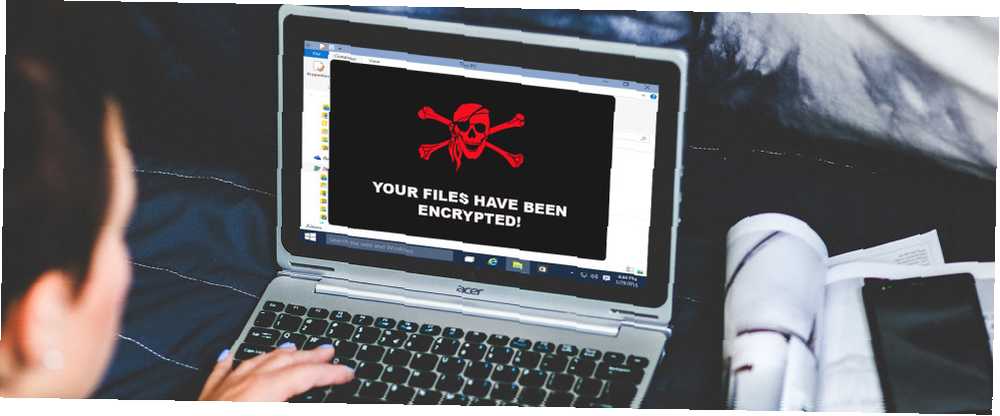

Dla osób dotkniętych oprogramowaniem ransomware CrypBoss, HydraCrypt i UmbreCrypt są świetne wiadomości. Fabianowi Wosarowi, badaczowi z Emsisoft, udało się je odtworzyć, a tym samym wydał program, który jest w stanie odszyfrować pliki, które w przeciwnym razie zostałyby utracone.

Te trzy szkodliwe programy są bardzo podobne. Oto, co musisz o nich wiedzieć i jak odzyskać swoje pliki.

Spotkanie z rodziną CrypBoss

Tworzenie złośliwego oprogramowania zawsze było branżą domków wartą miliardy dolarów. Nieuczciwi programiści piszą nowe programy szkodliwe i sprzedają je zorganizowanym przestępcom w najgorszych zakątkach ciemnej sieci Podróż do ukrytej sieci: Przewodnik dla nowych naukowców Podróż do ukrytej sieci: Przewodnik dla nowych naukowców Niniejsza instrukcja zabierze podczas wycieczki po wielu poziomach głębokiej sieci: baz danych i informacji dostępnych w czasopismach akademickich. Wreszcie dotrzemy do bram Tor. .

Ci przestępcy dystrybuują je na dużą skalę, infekując tysiące maszyn i zarabiając bezbożne pieniądze. Co motywuje ludzi do włamywania się do komputerów? Wskazówka: pieniądze, które motywują ludzi do hakowania komputerów? Wskazówka: przestępcy pieniężni mogą wykorzystywać technologię do zarabiania pieniędzy. Wiesz o tym. Ale byłbyś zaskoczony, jak pomysłowe mogą być, od hakowania i odsprzedaży serwerów po zmianę ich konfiguracji jako lukratywnych górników Bitcoin. .

Wygląda na to, że to się tutaj wydarzyło.

Zarówno HydraCrypt, jak i UmbreCrypt to lekko zmodyfikowane warianty innego złośliwego programu o nazwie CrypBoss. Oprócz wspólnego przodka, są one również dystrybuowane za pomocą zestawu Angler Exploit Kit, który wykorzystuje metodę drive-by download do infekowania ofiar. Dann Albright napisał obszernie o zestawach exploitów Oto sposób, w jaki cię włamują: mroczny świat zestawów exploitów Oto sposób, w jaki cię włamują: mroczny świat zestawów exploitów Oszuści mogą wykorzystywać pakiety oprogramowania do wykorzystywania luk w zabezpieczeniach i tworzenia złośliwego oprogramowania. Ale czym są te zestawy exploitów? Skąd oni pochodzą? I jak można je zatrzymać? w przeszłości.

Przeprowadzono wiele badań nad rodziną CrypBoss przez jedne z największych nazwisk w badaniach bezpieczeństwa komputerowego. Kod źródłowy CrypBoss wyciekł w zeszłym roku na PasteBin i niemal natychmiast został pochłonięty przez społeczność bezpieczeństwa. Pod koniec ubiegłego tygodnia McAfee opublikował jedną z najlepszych analiz HydraCrypt, która wyjaśniła, jak działa na najniższych poziomach.

Różnice między HydraCrypt i UmbreCrypt

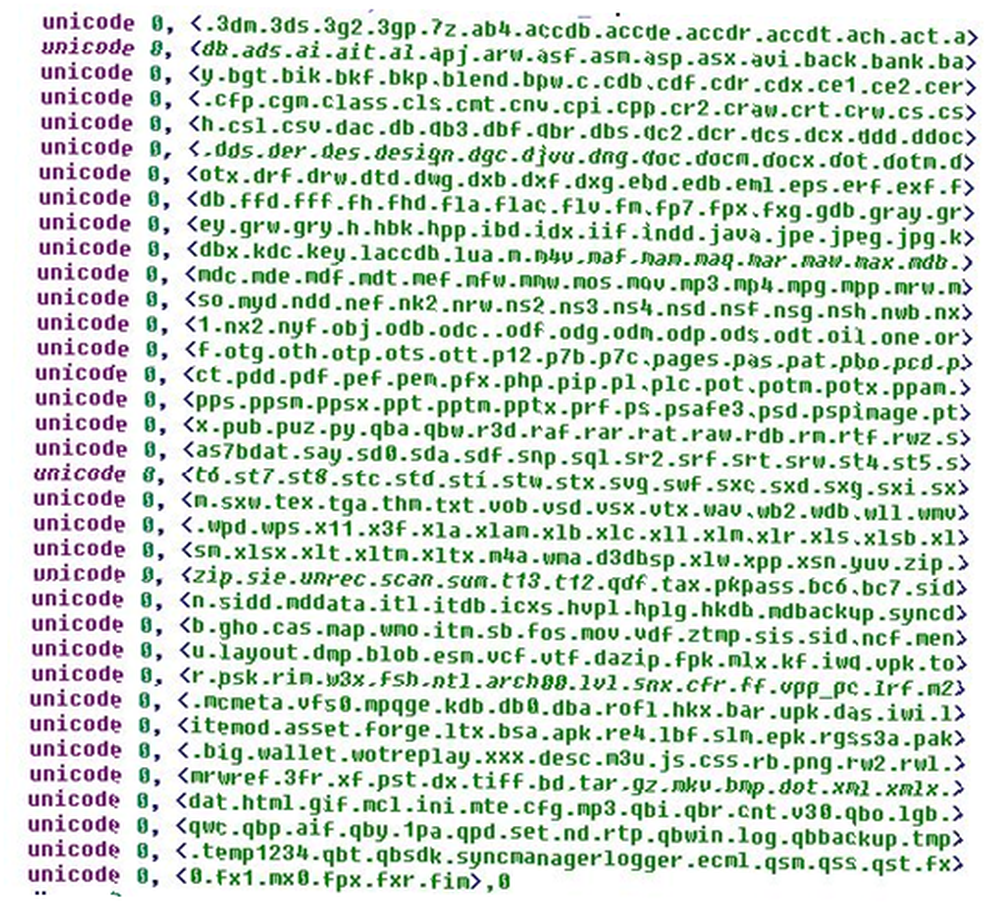

Pod względem ich podstawowej funkcjonalności HydraCrypt i UmbreCrypt robią to samo. Gdy po raz pierwszy infekują system, zaczynają szyfrować pliki na podstawie ich rozszerzenia, używając silnej formy szyfrowania asymetrycznego.

Mają także inne zachowania inne niż podstawowe, które są dość powszechne w oprogramowaniu ransomware.

Na przykład oba pozwalają atakującemu na przesłanie i uruchomienie dodatkowego oprogramowania na zainfekowanym komputerze. Oba usuwają kopie w tle zaszyfrowanych plików, uniemożliwiając ich przywrócenie.

Być może największą różnicą między tymi dwoma programami jest sposób ich działania “okup” pliki z powrotem.

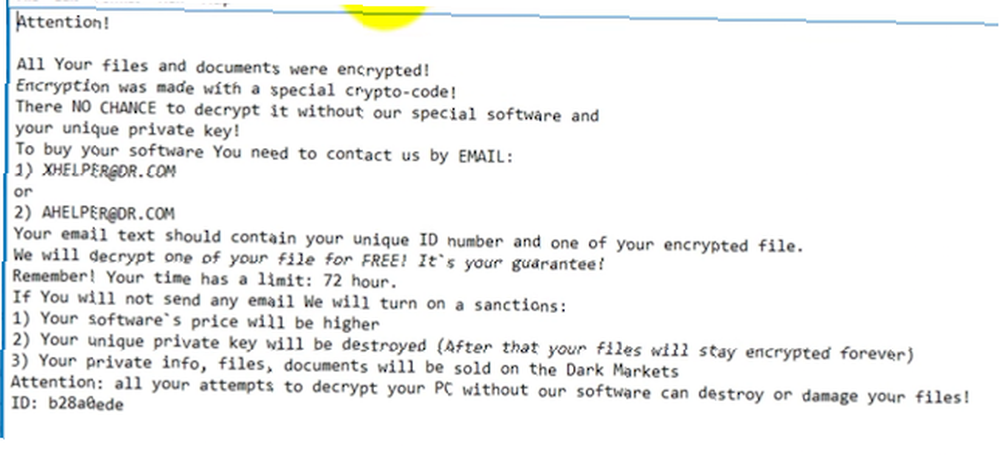

UmbreCrypt jest bardzo rzeczowy. Mówi ofiarom, że zostały zainfekowane, i nie ma szans, że odzyskają swoje pliki bez współpracy. Aby ofiara mogła rozpocząć proces odszyfrowywania, musi wysłać wiadomość e-mail na jeden z dwóch adresów. Są one hostowane na “engineer.com” i “konsultant.com” odpowiednio.

Niedługo potem ktoś z UmbreCrypt odpowie informacjami dotyczącymi płatności. Zawiadomienie o ransomware nie informuje ofiary, ile zamierza zapłacić, ale informuje ofiarę, że opłata zostanie pomnożona, jeśli nie zapłaci w ciągu 72 godzin.

Zabawne jest to, że instrukcje dostarczone przez UmbreCrypt mówią ofierze, aby nie wysyłała jej e-mailem “groźby i chamstwo”. Zapewniają nawet przykładowy format wiadomości e-mail dla ofiar.

HydraCrypt różni się nieco tym, jak wygląda ich nota okupu daleko bardziej groźne.

Mówią, że jeśli ofiara nie zapłaci w ciągu 72 godzin, wyda sankcję. Może to być wzrost okupu lub zniszczenie klucza prywatnego, uniemożliwiając w ten sposób odszyfrowanie plików.

Grożą również ujawnieniem prywatnych informacji Oto, ile Twoja tożsamość może być warta w ciemnej sieci Oto, Ile Twoja tożsamość może być warta w ciemnej sieci Nie jest wygodnie myśleć o sobie jak o towarze, ale wszystkie twoje dane osobowe, z nazwisko i adres do danych rachunku bankowego, są warte czegoś dla przestępców internetowych. Ile jesteś wart? , pliki i dokumenty osób niebędących płatnikami w ciemnej sieci. To sprawia, że jest to rzadkość wśród ransomware, ponieważ ma znacznie gorsze konsekwencje niż nie odzyskiwanie plików.

Jak odzyskać swoje pliki

Jak wspomnieliśmy wcześniej, Fabian Wosar z Emisoft był w stanie przerwać używane szyfrowanie i wydał narzędzie do odzyskiwania plików o nazwie DecryptHydraCrypt.

Aby zadziałało, musisz mieć pod ręką dwa pliki. Powinny to być wszystkie zaszyfrowane pliki plus niezaszyfrowana kopia tego pliku. Jeśli masz na dysku twardym dokument, którego kopię zapasową utworzono na Dysku Google lub koncie e-mail, użyj go.

Alternatywnie, jeśli go nie masz, poszukaj zaszyfrowanego pliku PNG i użyj dowolnego innego losowego pliku PNG, który sam utworzysz lub pobierzesz z Internetu.

Następnie przeciągnij i upuść je w aplikacji deszyfrującej. Następnie rozpocznie działanie i zacznie próbować ustalić klucz prywatny.

Powinieneś ostrzec, że to nie będzie natychmiastowe. Deszyfrator wykona dość skomplikowaną matematykę, aby obliczyć klucz deszyfrowania, a proces ten może potencjalnie potrwać kilka dni, w zależności od procesora.

Po wypracowaniu klucza odszyfrowywania otworzy się okno i umożliwi wybranie folderów, których zawartość chcesz odszyfrować. Działa to rekurencyjnie, więc jeśli masz folder w folderze, musisz tylko wybrać folder główny.

Warto zauważyć, że HydraCrypt i UmbreCrypt mają wadę, w której ostatnie 15 bajtów każdego zaszyfrowanego pliku jest nieodwracalnie uszkodzonych.

Nie powinno to sprawić Ci większych kłopotów, ponieważ bajty te są zwykle używane do wypełniania lub nieistotnych metadanych. Zasadniczo puch. Ale jeśli nie możesz otworzyć odszyfrowanych plików, spróbuj otworzyć je za pomocą narzędzia do przywracania plików.

Brak szczęścia?

Istnieje szansa, że to nie zadziała. Może to być z wielu powodów. Najprawdopodobniej próbujesz uruchomić go w programie ransomware, który nie jest HydraCrypt, CrypBoss ani UmbraCrypt.

Inną możliwością jest to, że twórcy złośliwego oprogramowania zmodyfikowali je, aby używało innego algorytmu szyfrowania.

W tym momencie masz kilka opcji.

Najszybszym i najbardziej obiecującym zakładem jest zapłacenie okupu. Różni się to nieco, ale generalnie unosi się wokół znaku 300 USD i spowoduje przywrócenie plików za kilka godzin.

Oczywiste jest, że masz do czynienia ze zorganizowanymi przestępcami, więc nie ma gwarancji, że faktycznie odszyfrują pliki, a jeśli nie będziesz zadowolony, nie masz szans na zwrot pieniędzy.

Powinieneś również wziąć pod uwagę argument, że płacenie tych okupów utrwala rozprzestrzenianie się oprogramowania ransomware i nadal sprawia, że twórcy oprogramowania piszą programy ransomware, co jest lukratywne finansowo..

Drugą opcją jest czekanie w nadziei, że ktoś wyda narzędzie deszyfrujące złośliwe oprogramowanie. Stało się tak z CryptoLocker CryptoLocker Is Dead: Oto jak możesz odzyskać swoje pliki! CryptoLocker Is Dead: oto jak możesz odzyskać swoje pliki! , gdy klucze prywatne wyciekły z serwera zarządzania i kontroli. Tutaj program deszyfrujący był wynikiem wycieku kodu źródłowego.

Nie ma jednak na to żadnej gwarancji. Dość często nie ma technologicznego rozwiązania umożliwiającego odzyskanie plików bez płacenia okupu.

Zapobieganie jest lepsze niż lekarstwo

Oczywiście najskuteczniejszym sposobem radzenia sobie z programami ransomware jest zapewnienie, że nie zostaniesz zainfekowany. Podejmując kilka prostych środków ostrożności, takich jak uruchomienie w pełni zaktualizowanego programu antywirusowego i niepobieranie plików z podejrzanych miejsc, możesz zmniejszyć ryzyko zarażenia się.

Czy miałeś wpływ na HydraCrypt lub UmbreCrypt? Czy udało Ci się odzyskać swoje pliki? Daj mi znać w komentarzach pod spodem.

Kredyty graficzne: Korzystanie z laptopa, palca na tabliczce dotykowej i klawiaturze (Scyther5 przez ShutterStock), Bitcoin na klawiaturze (AztekPhoto przez ShutterStock)