Mark Lucas

0

1371

403

Szybkie wyszukiwanie w Google dla “oprogramowanie szpiegowskie” daje ponad 100 milionów wyników. Najwyraźniej istnieje ogromne zainteresowanie szpiegowaniem oprogramowania i gadżetów. Bez względu na motywację lub uzasadnienie szpiegostwa (takie jak niewierność małżonka) szpiegostwo jest nielegalne i rażąco narusza prywatność w większości krajów na całym świecie.

W tym artykule omówiono różne metody, którymi może posłużyć się twój małżonek, pracodawca lub ktokolwiek inny, zainteresowany - nikczemny lub w inny sposób - sprawami prywatnymi. W każdym przypadku starałem się zapewnić praktyczną ochronę.

Aplikacje szpiegowskie na smartfony

Era cyfrowa zapewniła nam wiele udogodnień i udogodnień. Jednym z nich jest smartfon. Ale nasza duża zależność od smartfonów sprawia, że jesteśmy łatwym celem do szpiegowania. Mobilne aplikacje szpiegowskie sprzedają się jak ciepłe bułeczki.

Po zainstalowaniu na smartfonie takie aplikacje używają połączenia danych do potajemnego wysyłania dzienników do zdalnego serwera. Te dzienniki mogą obejmować:

- Połączenia

- Wiadomości tekstowe

- Dane z Facebooka, Twittera, WhatsApp, Skype i Viber

Aplikacje szpiegowskie mogą również przesyłać zapisane obrazy z kamer i aktywować mikrofon telefonu, aby szpieg mógł podsłuchiwać twoje rozmowy. Zaawansowane aplikacje pozwalają nawet szpiegowi przysłuchiwać się rozmowom telefonicznym przy użyciu techniki podobnej do połączeń konferencyjnych. Aplikacje szpiegowskie rejestrują i przesyłają informacje o lokalizacji za pomocą wbudowanego odbiornika GPS, sieci bezprzewodowych lub identyfikatorów sieci komórkowej.

Te aplikacje nie mają interfejsu użytkownika, więc nie można łatwo zlokalizować ich na smartfonie. Szpieg może uzyskać dostęp do dzienników za pośrednictwem interfejsu internetowego z dowolnego miejsca na świecie.

Co robić: Rzeczywiste posiadanie smartfona jest wymagane do zainstalowania oprogramowania szpiegującego. Średnio zajmuje to tylko pięć minut. Szpieg zwykle osiąga to, czekając, aż telefon pozostanie bez nadzoru. Można również zastosować bardziej przebiegłe i kreatywne metody, takie jak udawanie, że telefon ma rozładowaną baterię i pożyczanie telefonu w celu wykonania połączenia.

Dlatego pierwszym rozsądnym krokiem do obrony jest upewnij się, że masz zawsze przy sobie swój telefon. Następnie zaimplementuj następujące środki:

- Użyj dobrego, mocnego hasła blokady ekranu

- Unikaj blokowania wzorów i Face Unlocka na Androidzie, które można łatwo zhakować.

- Podczas wpisywania hasła uważaj na wścibskich oczu. Zdziwiłbyś się, jak łatwo można odczytać czyjś kod odblokowujący, gdy nie wie on, że patrzysz.

- Można stwierdzić, czy w telefonie jest zainstalowane oprogramowanie szpiegujące, obserwując telefon pod kątem dziwnych zachowań, takich jak włączanie podświetlenia bez konkretnego powodu.

- Sprawdź pasek powiadomień o danych, aby zobaczyć, czy telefon łączy się z Internetem bez wyraźnego powodu.

- Monitoruj wykorzystanie przepustowości Dlaczego nie potrzebujesz aplikacji innych firm do zarządzania wykorzystaniem danych w tle w systemie Android Jelly Bean Dlaczego nie potrzebujesz aplikacji innych firm do zarządzania wykorzystaniem danych w tle w systemie Android Jelly Bean nie masz nieograniczonej liczby danych i nie chcesz przekraczać limitu danych. Telefony z Androidem Jelly Bean zawierają potężne narzędzia do śledzenia zużycia danych mobilnych, ustawienia… za pomocą aplikacji do monitorowania danych. Aplikacje szpiegowskie mają tendencję do zmniejszania przepustowości podczas przesyłania dzienników na zdalny serwer. Sprawdź listę aplikacji pod kątem dziwnych aplikacji i odinstaluj wszystko, czego nie rozpoznajesz.

- Jeśli nie możesz nic znaleźć, ale mocno wierzysz, że Twój telefon z Androidem został naruszony, wykonaj kopię zapasową danych i przywróć telefon do ustawień fabrycznych.

- Zainstaluj mobilną aplikację zabezpieczającą, taką jak F-Secure, aby zapobiec przyszłym instalacjom oprogramowania szpiegującego.

iPhone'y muszą być Jailbroken, aby zainstalować oprogramowanie szpiegujące. Najlepszy dowód na jailbreak na iPhonie Niebezpieczeństwa związane z oprogramowaniem szpiegowskim iPhone'a i jak je wykryć Niebezpieczeństwa związane z oprogramowaniem szpiegowskim iPhone'a i jak go wykryć Biorąc pod uwagę szpiegostwo na iPhonie? Myślisz, że masz zaatakowane urządzenie? Oto, co musisz wiedzieć. to aplikacja Cydia (patrz zdjęcie poniżej), która zapewnia dostęp do alternatywnego sklepu dla urządzeń iOS z jailbreakiem. Jeśli ty znajdź ikonę Cydii, masz dobry powód, by podejrzewać, że Twój iPhone jest uszkodzony. Pozbądź się tego aktualizacja oprogramowania; odwraca to jailbreak. Jednak fakt, że nie możesz znaleźć ikony Cydii, nie oznacza, że Twój telefon nie został uszkodzony. Szpieg mógł ukryć swoje ślady, instalując aplikację, która ukrywa ikony. SBSettings Zainstaluj te SBSettings Przełącza i ułatwi Ci życie [Cydia Tweak] Zainstaluj te SBSettings Przełącza i ułatwi Ci życie [Cydia Tweak] SBSettings ułatwia życie. Umożliwienie mi wyłączenia Bluetooth, Wi-Fi i innych ustawień w ciągu kilku sekund jest jedną z najbardziej niesamowitych rzeczy na świecie. SBSettings istnieje od tak długo, jak pamiętam… jest aplikacją Cydia, która może zapobiegać pojawianiu się niektórych ikon. Ukrywa nawet własną ikonę. Znajdź SBSettings, przesuwając palcem od lewej do prawej na pasku stanu. Otwórz i sprawdź, czy są jakieś ukryte ikony.

Szpiegowanie komputerów stacjonarnych

Aplikacje do zdalnego dostępu i rejestratory kluczy są bronią z wyboru dla szpiegów chętnych do włamania się do komputera. Aplikacja taka jak VNC pozwala komuś zdalnie przeglądać całą twoją aktywność na komputerze. Rejestrator kluczy rejestruje wszystkie naciśnięcia klawiszy. Wszystko, co szpieg musi zrobić, to przeczytać dziennik i znaleźć hasła do wiadomości e-mail, Facebooka i innych stron.

Co robić: Aby uniknąć szpiegowania komputera, wykonaj następujące czynności:

- Ustaw komputer tak, aby blokował ekran, gdy jest bezczynny przez trzy minuty.

- Użyj dobrego silnego hasła Jak stworzyć silne hasło, którego nie zapomnisz Jak stworzyć silne hasło, którego nie zapomnisz Czy wiesz, jak stworzyć i zapamiętać dobre hasło? Oto kilka porad i wskazówek, jak zachować silne, osobne hasła dla wszystkich kont online. .

- Zasadniczo nigdy nie zezwalaj nikomu na używanie twojego komputera jako administratora. Jeśli dzielisz komputer z innymi osobami w domu, utwórz osobne konta użytkowników. Tylko administrator powinien móc instalować aplikacje. Jeśli nie jest to możliwe, regularnie sprawdzaj listę zainstalowanego oprogramowania, aby sprawdzić, czy istnieje oprogramowanie, którego nie rozpoznajesz. Jeśli tak, może to oznaczać, że ktoś szpiegował na twoim komputerze. 4 sposoby, aby dowiedzieć się, czy ktoś szpiegował na twoim komputerze. 4 sposoby, aby powiedzieć, czy ktoś szpiegował na twoim komputerze. Masz swoje podejrzenia, ale jak możesz stwierdzić, czy ktoś szpiegował na twoim komputerze? .

Jeśli podejrzewasz, że komputer w biurze jest monitorowany, unikaj odwiedzania stron, o których szef nie chciałby wiedzieć.

Należy wspomnieć, że większość programów szpiegujących jest całkowicie niewykrywalna. Rejestrator kluczy może nie pojawić się na liście Dodaj / Usuń programy, a nawet w menedżerze zadań. Aby pozbyć się kluczowych programów rejestrujących i innych programów szpiegujących w systemie Windows, musisz zainstalować program antyszpiegujący, taki jak bezpłatna wersja SpyBot Search & Destroy lub Malwarebytes Premium. Jeśli nie możesz rozwiązać problemu, uruchom komputer w trybie awaryjnym (naciśnij i przytrzymaj klawisz F8 podczas ponownego uruchamiania komputera) i spróbuj ponownie uruchomić program antyszpiegujący. MacScan działa dobrze na komputerach Mac. Jeśli nadal nie możesz pozbyć się problemu, wykonaj kopię zapasową ważnych plików i ponownie zainstaluj system operacyjny. To powinno całkowicie usunąć złośliwe oprogramowanie nadal w twoim systemie. Przeczytaj także artykuł Aibka na temat oszukiwania oprogramowania rejestrującego klucze Jak oszukiwać oprogramowanie szpiegujące Keylogger Jak oszukiwać oprogramowanie szpiegujące Keylogger .

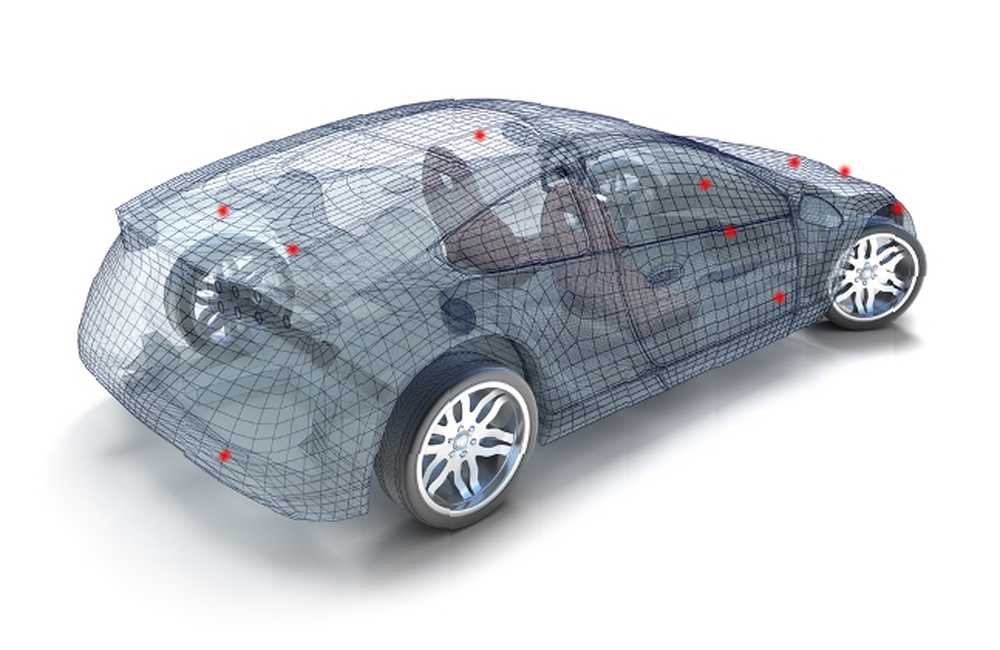

Urządzenia śledzące GPS

Sadzenie urządzenia GPS w samochodzie jest niezwykle łatwe. Każdy szanujący się szpieg pomyśli o umieszczeniu urządzenia śledzącego GPS w samochodzie.

Co robić: Istnieje wiele znaków ostrzegawczych, że Twój samochód jest śledzony. Jeśli podejrzewasz, że ktoś śledzi Cię za pośrednictwem GPS, poniższe miejsca są idealne do ukrywania urządzeń GPS:

- Wewnątrz plastikowy zderzak

- Pod osłoną błędów

- Pod grillem

- Odstęp między okapem a oknem

- Pod przednią deską rozdzielczą

- Głośniki wewnątrz drzwi

- Szczyt dachu

- Wewnątrz głośników tylnych

- Tkanina pod deską rozdzielczą z tyłu

- Wewnątrz trzeciego trzeciego światła hamowania

- Wewnątrz tylnego zderzaka z tworzywa sztucznego

- W schowku

Obecnie urządzenia śledzące mogą być tak małe, jak pudełko zapałek, więc musisz być bardzo dokładny. Powinieneś także sprawdź OBD pojazdu Port (On Board Diagnostics) dla wszystkiego, co jest podłączone. Jest to port, który mechanik podłącza do komputera, aby wykonać diagnostykę komputerową. Zwykle znajduje się pod przednią deską rozdzielczą. Lokalizator GPS OBD ma tę zaletę, że pobiera energię bezpośrednio z układu elektrycznego samochodu. W urządzeniach śledzących innych niż OBD zabraknie energii, więc każdy, kto będzie pilnował cię na dłuższą metę, będzie wolał urządzenie OBD. Jeśli nie lubisz gadżetów, zawsze możesz zatrudnić specjalistę elektroniki, który sprawdzi samochód dla dowolnych urządzeń śledzących.

Możesz również zablokować sygnał GPS z gadżetem zagłuszającym GPS. Te gadżety są łatwo dostępne w sklepach internetowych i kosztują tylko kilka dolców. Większość z nich podłącza się do zasilacza samochodowego 12 V i może zakłócać dowolny sygnał GPS w zasięgu 500 metrów. Jednak urządzenia zakłócające GPS są nielegalne w niektórych krajach, takich jak Stany Zjednoczone i Australia.

Aparaty i mikrofony

Z powodu wielkich postępów w technologii kamer, takich jak wprowadzenie noktowizora i miniaturyzacji, ukryte kamery są wdrażane na masową skalę.

Co robić: Jeśli podejrzewasz, że w domu, biurze lub samochodzie są ukryte kamery, możesz zacząć od przeszukania zwykłych miejsc. W przypadku budynków sprawdź:

- Oprawy oświetleniowe

- Wykrywacze dymu

- Półki

- Głośniki

- Pod blatami

- Półki

- Doniczki na kwiaty

- Abażury

- Zegary

- Zdjęcia ścienne

- Każde inne miejsce, w którym można ukryć miniaturową kamerę

Również, szukaj czarnych kropek w ścianach które mogą ostrzegać o obecności kamery otworkowej. Możesz również wyłącz światła w nocy i poszukaj maleńkich zielonych lub czerwonych diod LED. Świeć latarką w lusterka aby podnieść ukryte kamery. W samochodach sprawdź lusterko wsteczne, dach i deskę rozdzielczą. Jeśli chcesz mieć absolutną pewność, wykrywacz częstotliwości radiowych (RF) wyposażony w wykrywacz ukrytej kamery kosztuje mniej niż 50 dolców i wykryje wszystkie rodzaje ukrytych kamer. Kamery bezprzewodowe transmitują w zakresie częstotliwości od 900 MHz do 5,8 GHz. Detektor RF powiadomi Cię o transmisji i możesz dalej badać obszar, aby określić źródło. Wyszukiwarka kamer obiektywu wykryje kamery przewodowe. Emituje czerwone światło LED, które odbija się od obiektywu kamery szpiegowskiej. Wystarczy spojrzeć przez lunetę, aby zobaczyć blask obiektywu aparatu. Ukryte mikrofony można również wykryć za pomocą detektora RF.

Co następne?

Dowiedzenie się, że jesteś nielegalnie szpiegowany przez swojego szefa lub podglądacza, jest dość łatwe; niezwłocznie powiadomić organy ścigania.

Ale jeśli to twój małżonek szpieguje cię, może to być bardzo denerwujące, a nawet traumatyczne, szczególnie jeśli jesteś całkowicie niewinny. Myśl, że ukochana kryje w sobie nieufność, może wywołać silne emocje. Nie mogę ci powiedzieć, co robić w takiej sytuacji; musiałbyś podjąć tę decyzję samodzielnie. Z drugiej strony, jeśli twój małżonek szpieguje cię i łapie cię za oszustwo, pozostawiłbyś cię w pułapce 22.

Mówiąc o szpiegowaniu, istnieje również obawa, że sprzęt Huawei 5G jest kanałem szpiegowskim przez chiński rząd. Zobaczmy, czy Huawei naprawdę stanowi zagrożenie dla bezpieczeństwa narodowego, czy wydaje się, że sprzęt Huawei 5G stanowi zagrożenie bezpieczeństwa narodowego, wyjaśniono Sprzęt Huawei 5G jako zagrożenie bezpieczeństwa narodowego, wyjaśniono Słyszeliście, jak sprzęt Huawei może stanowić zagrożenie dla bezpieczeństwa narodowego, ale jest zagrożeniem od chińskiej firmy technologicznej real? .

Kredyty obrazowe: JD Hancock przez Flickr, zhakowany smartfon przez Shutterstock, haker z laptopem przez Shutterstock, model szkieletowy Care przez Shutterstock, monitoring kamery przez Shutterstock