William Charles

0

4426

964

W zeszłym tygodniu przyjrzeliśmy się niektórym głównym zagrożeniom związanym z inżynierią społeczną Czym jest inżynieria społeczna? [MakeUseOf wyjaśnia] Co to jest inżynieria społeczna? [MakeUseOf wyjaśnia] Możesz zainstalować najsilniejszą i najdroższą zaporę ogniową w branży. Możesz edukować pracowników na temat podstawowych procedur bezpieczeństwa i znaczenia wyboru silnych haseł. Możesz nawet zablokować serwerownię - ale jak… Ty, Twoja firma lub pracownicy powinniście uważać. W skrócie, inżynieria społeczna jest podobna do sztuczki polegającej na zaufaniu, dzięki której atakujący uzyskuje dostęp, informacje lub pieniądze, zdobywając zaufanie ofiary.

W zeszłym tygodniu przyjrzeliśmy się niektórym głównym zagrożeniom związanym z inżynierią społeczną Czym jest inżynieria społeczna? [MakeUseOf wyjaśnia] Co to jest inżynieria społeczna? [MakeUseOf wyjaśnia] Możesz zainstalować najsilniejszą i najdroższą zaporę ogniową w branży. Możesz edukować pracowników na temat podstawowych procedur bezpieczeństwa i znaczenia wyboru silnych haseł. Możesz nawet zablokować serwerownię - ale jak… Ty, Twoja firma lub pracownicy powinniście uważać. W skrócie, inżynieria społeczna jest podobna do sztuczki polegającej na zaufaniu, dzięki której atakujący uzyskuje dostęp, informacje lub pieniądze, zdobywając zaufanie ofiary.

Techniki te mogą obejmować od oszustw związanych z wyłudzaniem informacji za pośrednictwem poczty e-mail, po wyszukane sztuczki telefoniczne i inwazyjne ataki pretekstowe. Chociaż nie ma definitywnego sposobu powstrzymania inżynierów społecznych, należy pamiętać o kilku rzeczach, aby tego rodzaju ataki nie stały się zbyt poważne. Jak zawsze najlepszą obroną jest wiedza i ciągła czujność.

Ochrona przed atakami fizycznymi

Wiele firm edukuje swój zespół ds. Bezpieczeństwa sieci o zagrożeniach związanych z fizycznym atakiem. Metoda znana jako “tailgating” jest wykorzystywany w wielu atakach fizycznych w celu uzyskania dostępu do obszarów zastrzeżonych bez zezwolenia. Ten atak żeruje na podstawowej ludzkiej uprzejmości - trzymaniu drzwi za kogoś - ale gdy atakujący uzyska fizyczny dostęp, naruszenie bezpieczeństwa staje się bardzo poważne.

Chociaż tak naprawdę nie ma to zastosowania w scenariuszu domowym (jest mało prawdopodobne, aby drzwi wejściowe były otwarte dla nieznajomego, prawda?), Istnieje kilka rzeczy, które możesz zrobić, aby zmniejszyć ryzyko stania się ofiarą inżynierii społecznej atak, który zależy od materiałów fizycznych lub lokalizacji.

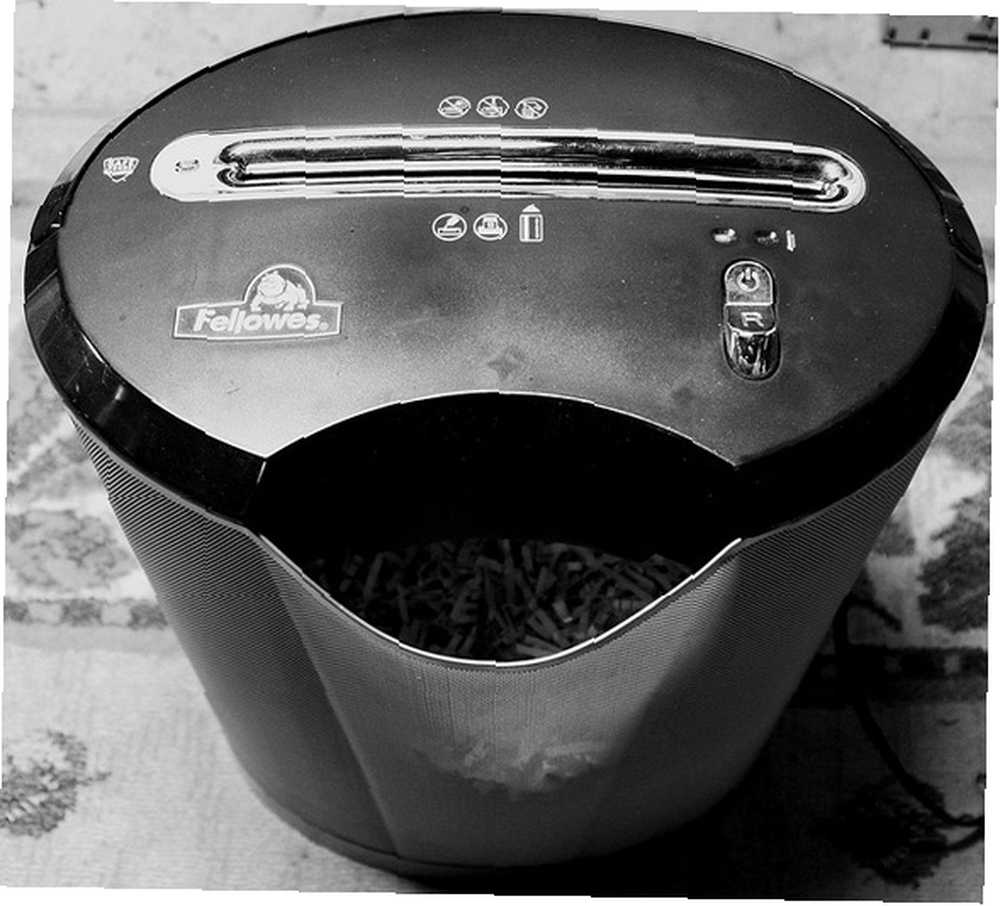

Pretekst jest techniką stosowaną przez napastników, którzy najpierw znajdują informacje o swojej ofierze (np. Z rachunku lub wyciągu z karty kredytowej), które mogą następnie wykorzystać przeciwko ofierze, przekonując ją, że mają poczucie władzy. Najbardziej podstawowa ochrona przed tego rodzaju atakami (czasami określana jako “nurkowanie w śmietniku”) polega na zniszczeniu wszelkich materiałów zawierających ważne dane osobowe.

Dotyczy to również danych cyfrowych, więc stare dyski twarde powinny zostać odpowiednio zniszczone (fizycznie), a nośniki optyczne mogą zostać zniszczone. Niektóre firmy przyjmują to nawet do tego stopnia, że zamykają swoje śmieci i monitorują je pod kątem bezpieczeństwa. Zastanów się nad niezatartymi papierkami, które wyrzucasz - kalendarze, rachunki, faktury, a nawet osobiste notatki - a następnie zastanów się, czy te informacje mogłyby zostać wykorzystane przeciwko tobie.

Myśl o włamaniu nie jest szczególnie miła, ale jeśli skradziono Ci laptopa Śledź i odzyskaj skradziony laptop z łupem Śledź i odzyskaj swój skradziony laptop z łupem jutro, czy byłby odpowiednio zablokowany? Laptopy, smartfony i inne urządzenia, które uzyskują dostęp do twoich danych osobowych, poczty e-mail i kont sieci społecznościowych, powinny być zawsze chronione bezpiecznymi hasłami. Jak stworzyć silne hasło, którego nie zapomnisz Jak stworzyć silne hasło, którego nie zapomnisz Czy wiesz jak? stworzyć i zapamiętać dobre hasło? Oto kilka porad i wskazówek, jak zachować silne, osobne hasła dla wszystkich kont online. i kody. Jeśli jesteś naprawdę paranoikiem kradzieży, możesz nawet zaszyfrować dane na dysku twardym przy użyciu czegoś takiego jak TrueCrypt Jak tworzyć zaszyfrowane foldery Inne nie mogą wyświetlać za pomocą Truecrypt 7 Jak robić zaszyfrowane foldery Inne nie mogą wyświetlać za pomocą Truecrypt 7 lub BitLocker.

Pamiętaj - wszelkie informacje, które złodziej może uzyskać, mogą zostać wykorzystane przeciwko tobie w przyszłych atakach, miesiące lub lata po incydencie.

Przynęty - pozostawiając złośliwe urządzenie, takie jak zagrożona pamięć USB, w miejscu, w którym można je łatwo znaleźć - łatwo można uniknąć, nie pozwalając, aby twoje ciekawostki cię pokonały. Jeśli na ganku znajdziesz pamięć USB, traktuj ją z najwyższą podejrzliwością. Pamięci USB mogą być używane do instalowania keyloggerów, trojanów i innego niepożądanego oprogramowania w celu wydobywania informacji i prezentowania bardzo realnego zagrożenia.

Zapobieganie atakom psychologicznym

Prawie wszystkie ataki socjotechniki są z definicji psychologiczne, ale w przeciwieństwie do pretekstu, który wymaga wcześniejszej wiedzy, niektóre ataki są czysto psychologiczne. Ochrona przed tego rodzaju atakami jest obecnie dużym priorytetem dla wielu firm, a obejmuje to edukację, czujność i często myślenie jak atakujący.

Firmy zaczynają teraz kształcić pracowników na każdym poziomie, ponieważ większość ataków zaczyna się od ochroniarza przy bramie lub recepcjonisty w recepcji. Zasadniczo obejmuje to instruowanie pracowników, aby wystrzegali się podejrzanych próśb, natarczywych osób lub czegokolwiek, co po prostu się nie sumuje. Ta czujność jest łatwa do przeniesienia do codziennego życia, ale zależy od twojej zdolności do identyfikowania poufnych wniosków o udzielenie informacji.

Podczas gdy ataki online za pośrednictwem poczty e-mail i komunikatorów są coraz częstsze, ataki socjotechniki przez telefon (i VoIP, co utrudnia odnalezienie źródła) nadal stanowią prawdziwe zagrożenie. Najprostszym sposobem uniknięcia ataku jest zakończenie połączenia w chwili, gdy coś podejrzewasz.

Możliwe, że Twój bank zadzwoni do Ciebie, ale rzadko prosi o podanie hasła lub innych informacji. Jeśli takie połączenie ma miejsce, poproś o numer telefonu banku, sprawdź go dwukrotnie i oddzwoń. Może to potrwać dodatkowe pięć minut, ale twoje fundusze i dane osobowe są bezpieczne, a bank będzie Rozumiesz. Podobnie jest bardzo mało prawdopodobne, aby zadzwonić do firmy ochroniarskiej w celu ostrzeżenia o problemach z komputerem. Traktuj wszystkie połączenia jako oszustwo, bądź podejrzliwy i nie narażaj komputera na zimno Technicy komputerowi na zimno: Nie daj się nabrać na takie oszustwo [Scam Alert!] Technicy komputerowi na zimno: Nie daj się nabrać na oszustwo [ Scam Alert!] Prawdopodobnie słyszałeś termin „nie oszukuj oszusta”, ale zawsze lubiłem „nie oszukuj pisarza technicznego”. Nie twierdzę, że jesteśmy nieomylni, ale jeśli twoje oszustwo dotyczy Internetu, systemu Windows… lub kup to, co sprzedają!

Edukacja to najlepsza obrona, więc śledzenie technik bezpieczeństwa i wiadomości pomogą ci wykryć potencjalny atak. Zasoby takie jak Social-Engineer.org próbują edukować ludzi w zakresie technik stosowanych przez inżynierów społecznych, a dostępnych jest wiele informacji.

Kilka rzeczy do zapamiętania

Zaufanie jest główną taktyką inżyniera społecznego i będzie wykorzystywane do uzyskiwania dostępu do fizycznych lokalizacji, poufnych informacji i, na większą skalę, wrażliwych danych firmy. System jest tak silny, jak jego najsłabsza obrona, aw przypadku inżynierii społecznej oznacza to osoby, które nie są świadome zastosowanych zagrożeń i technik.

Wniosek

Cytując Kevina Mitnicka, któremu udało się wędrować po największej konferencji bezpieczeństwa na świecie, nieokreślony i niezaznaczony (RSA 2001): “Możesz wydać fortunę na zakup technologii i usług od każdego wystawcy, prelegenta i sponsora na konferencji RSA, a twoja infrastruktura sieciowa może nadal być podatna na staromodne manipulacje”. Dotyczy to zamków w drzwiach i alarmu w domu, więc miej oko na taktykę socjotechniki w pracy i w domu.

Czy doświadczyłeś takich ataków? Czy pracujesz dla firmy, która niedawno rozpoczęła edukację pracowników na temat zagrożeń? Daj nam znać, co myślisz, w komentarzach poniżej.

Kredyty graficzne: Wilk w owczej skórze (Shutterstock) Niszczarka papieru (Chris Scheufele), Dysk twardy (jon_a_ross), Telefon na biurku (Radio.Guy), Recepcja Mozilli (Niall Kennedy),