Mark Lucas

0

1140

63

Gdyby ktoś powiedział ci 10 lat temu, że twój nastolatek zamierza zabrać ze sobą kamerę wideo do łazienki, co byś powiedział? Wiem, co bym powiedział, i mogę nie powtórz to tutaj.

Ale teraz jest to powszechne. Czy to czyni go mniej niebezpiecznym??

Moglibyśmy wyrzucać porównania kiedyś i teraz przez cały dzień, a jednak niektórzy będą tam siedzieć i uzasadniać to jakąś wersją, “Ale czasy się zmieniły.” Jasne, czasy się zmieniły. Taka jest natura czasu.

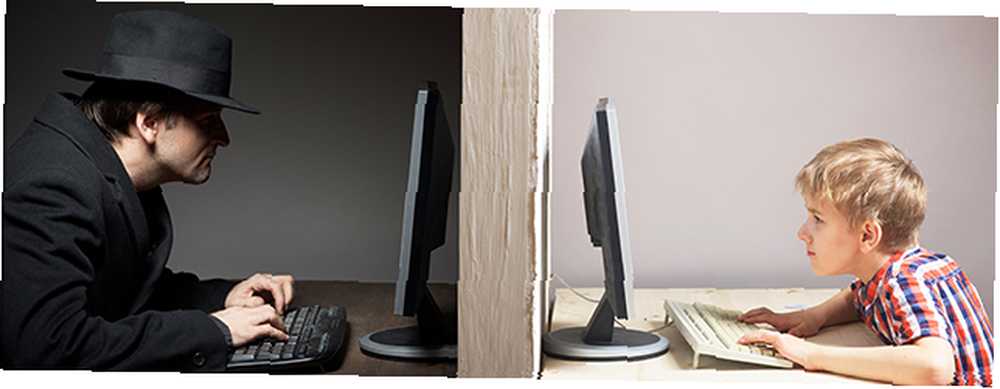

Ale czy ludzie naprawdę się zmienili? Czy ci zbrodniarze i przestępcy wciąż tam są? Tak, tak są. I wiedzą, jak korzystać z tej technologii. To może sprawić, że mieszanie dzieci i technologii będzie przerażające. Zaglądaj do końca, aby zobaczyć być może najstraszniejszą rzecz w tym, jak Internet przedmiotów (IoT) może skrzywdzić twoje dzieci.

Ale nie bądźmy całkowicie zaniepokojeni. Chodzi o to, aby uświadomić sobie potencjalne problemy, abyś mógł dokonywać świadomych wyborów. Dowiadując się o tym, zadając detalistom i producentom trudne pytania oraz wywierając presję na naszych polityków, aby wprowadzili lepsze przepisy dotyczące prywatności Dlaczego Amerykanie zrezygnowali z prywatności? Dlaczego Amerykanie zrezygnowali z prywatności? Niedawne badanie przeprowadzone przez Annenberg School for Communication na Uniwersytecie Pensylwanii wykazało, że Amerykanie są poddani rezygnacji z danych. Dlaczego tak jest i czy wpływa to nie tylko na Amerykanów? , Będzie lepiej. A może powinienem powiedzieć, że Internet przedmiotów będzie lepszy?

Kamery internetowe i dzieci

Od zarania kamery internetowej pojawiły się obawy dotyczące prywatności. Skąd wiesz, czy to naprawdę nie tak? Skąd wiesz, że ktoś ma do niego dostęp i szpieguje moje dzieci? Prawda jest taka, że prawdopodobnie nie.

Ktoś może nakłonić dzieci do pobrania narzędzi do zdalnej administracji. Jak w prosty i skuteczny sposób radzić sobie z trojanami zdalnego dostępu Jak w prosty i skuteczny sposób radzić sobie z trojanami zdalnego dostępu Wąchać RAT? Jeśli uważasz, że zostałeś zainfekowany trojanem dostępu zdalnego, możesz łatwo się go pozbyć, wykonując te proste kroki. (RAT). Są trochę jak VNC Jak uruchomić zdalny pulpit na Raspberry Pi za pomocą VNC Jak uruchomić zdalny pulpit na Raspberry Pi za pomocą VNC Co zrobić, jeśli potrzebujesz dostępu do pulpitu Raspberry Pi z komputera PC lub laptopa, bez konieczności podłączania klawiatura, mysz i monitor? Tutaj wkracza VNC. Lub TeamViewer 11 Porady dotyczące korzystania z Team Viewer - najlepszy darmowy menedżer połączeń pulpitu zdalnego 11 Porady dotyczące korzystania z Team Viewer - najlepszy darmowy menedżer połączeń pulpitu zdalnego Zawsze, gdy potrzebujesz darmowego klienta pulpitu zdalnego z zaawansowane funkcje, TeamViewer powinien być twoim pierwszym wyborem. Podkreślmy jego unikalne cechy. ; tylko ty nie wiesz, że tam jest. Ktokolwiek nakłoni twoje dziecko do pobrania RAT, może również wyłączyć tę diodę LED, która powinna poinformować go, czy kamera internetowa jest włączona. Straszna rzecz.

Czasami naruszenie prywatności może być przypadkowe. Rozważ skandal z kamerą szpiegowską Lower Merion. Istotą tej historii jest to, że okręg szkolny pożyczył dzieciom laptopy. Laptopy miały oprogramowanie zabezpieczające, które aktywowało kamerę internetową. Okręg szkolny przypadkowo przechwycił około 30 000 zdjęć z kamery internetowej i około 27 000 zrzutów ekranu. Urzędnicy dystryktu twierdzili, że nie mieli pojęcia, że tak się stanie, i zrzucili winę na swoich pracowników IT. Czy ignorancja naprawdę jest obroną?

Brzmi strasznie. Są jednak proste rzeczy, które możesz zrobić, aby temu zapobiec.

Pierwszą rzeczą, którą możesz zrobić, to ustalić, czy twoje dzieci naprawdę potrzebują urządzenia z kamerą. Są szanse, że nie. Ale jeśli ty i twoje dzieci uważacie, że aparat jest w porządku, porozmawiajcie o tym, jak można go używać na dobre i na złe. Znając obie strony sytuacji, są w stanie lepiej szanować technologię.

Naucz ich, że jest tylko kilka osób, z którymi można korzystać z kamery internetowej. Ludzie tacy jak babcia i dziadek, ty i twój małżonek, może przyjaciele, którzy się przeprowadzili. Możesz ustalić konkretną listę. Jeśli chcą porozmawiać z kamerą internetową w pobliżu ze znajomymi, być może jest to dobra okazja, aby wyjść na zewnątrz i zobaczyć się z przyjaciółmi.

Przeczytaj uważnie artykuł Joela Lee, Hack Attack: jak zabezpieczyć kamerę przed podglądaniem online Tom Hack Attack: jak zabezpieczyć kamerę przed podglądaniem Toms Hack Attack: jak zabezpieczyć kamerę przed podglądaniem robisz, jeśli ktoś kontrolował Twoją kamerę internetową bez twojej wiedzy? Na szczęście istnieją sposoby na utrzymanie się w czystości od tych podglądających Tomów online. . Zwróć szczególną uwagę na prosty krok odłączenia kamery internetowej lub przykrycia jej kawałkiem taśmy elektrycznej. Możesz również uzyskać fantazyjne naklejki wielokrotnego użytku specjalnie zaprojektowane do kamer internetowych. Są urocze i wielokrotnego użytku.

Internet zabawek

Ta gra wideo nie jest już jedyną siłą w cyfrowej grze. Klasyki takie jak Barbie przeszły do Internetu i być może stały się nieuczciwe. Czy słyszałeś o tym, że badacz bezpieczeństwa Matt Jakubowski odkrył lukę w zabawce IoT Cześć Barbie, która może ujawnić adres domowy właściciela lalki?

Matt mówi, że hakerzy mogą,”… Wymień ich serwery i niech ona (Barbie) powie cokolwiek zechce.” Czy to najgorszy możliwy wynik? Może nie. Może słuchanie tego, co Barbie jest już zaprogramowane, może być bardziej szkodliwe. Najwyraźniej nie jest wielka w równości płci.

Są jednak rzeczy, które możesz zrobić, aby nauczyć córki samodzielnego myślenia, szczególnie w tym świecie online. Dla śmiechu, który jest również ostrzeżeniem, obejrzyj wideo, w którym Hello Barbie mówi o feminizmie.

Być może słyszałeś o tym następnym. VTech, producent wielu różnych zabawek technicznych, produkuje tablety skierowane do tłumu osób poniżej 10 roku życia. Ma własny sklep z aplikacjami znany jako Learning Lodge. W zeszłym roku Brytyjczyk został aresztowany za włamanie się do zaplecza Learning Lodge i kradzież danych o 6 milionach dzieci i rodziców.

Według komunikatu prasowego VTech, dotyczyło to rodziców, “… Nazwiska, adresy e-mail, tajne pytania i odpowiedzi dotyczące haseł, adresów IP i historii pobierania.” VTech powiedział również, że zawiera zhakowaną bazę danych, “… Informacje dla dzieci, w tym imię i nazwisko, płeć i daty urodzin.”

Czy wiesz, co zła osoba mogłaby zrobić z tymi informacjami? John Sileo, autor „Skradzionych żyć: proste zapobieganie kradzieży tożsamości”, mówi, “… Najbardziej niebezpieczną informacją, jaką możesz podać, jest twoja data urodzenia.” Mówi dalej, “Datę urodzenia wraz z nazwiskiem i miastem rodzinnym można wykorzystać w formule do odtworzenia informacji z ubezpieczenia społecznego.”

Skradzione życie: proste zapobieganie kradzieży tożsamości Skradzione życie: proste zapobieganie kradzieży tożsamości Kup teraz na Amazon 14,88 USD

Inna klasyka dla dzieci, Hello Kitty, była źródłem wycieku informacji o 3,3 miliona jej fanów. Stało się tak, gdy pod koniec 2015 r. Strona Fan's Hello Kitty, SanrioTown.com, miała dostęp do swojej bazy danych. Oto haczyk - nie został zhakowany. Według badacza bezpieczeństwa Chrisa Vickery'ego z Kromtech hack nie był konieczny. Vickery stwierdził, że prawie każdy może uzyskać dostęp, “… Imiona i nazwiska, urodziny…, płeć, kraj pochodzenia, adresy e-mail, niesolone skróty haseł SHA-1, pytania podpowiedzi do haseł, odpowiadające im odpowiedzi… ,” i więcej.

Pomyśl o tym. Co możesz zrobić, jeśli znasz odpowiedzi na pytania z podpowiedzi do hasła? Wiele z tych pytań jest podobnych, “Jakie było imię Twojego pierwszego zwierzaka?”, lub “Jak nazywała się twoja szkoła podstawowa?”, lub “Kto był Twoim ulubionym nauczycielem?” Wiele stron używa tych samych pytań. Możesz zobaczyć, jak źle może być.

Jak chronisz przed tym swoje dzieci? Być zaangażowanym. To takie proste. Poświęć czas na poznanie ich świata i nowych zaawansowanych zabawek. Możesz pomóc im jeździć na rowerze, ponieważ wiesz o radości i niebezpieczeństwach z jazdy na rowerze. Nie inaczej jest. Naucz ich dobrych zachowań związanych z bezpieczeństwem, gdy są online 7 Zachowań bezpieczeństwa, których powinieneś używać, aby zachować bezpieczeństwo 7 Zachowań bezpieczeństwa, których powinieneś używać, aby zachować bezpieczeństwo Świadomość zagrożeń internetowych to połowa sukcesu. Uzupełnij to, używając odpowiednich narzędzi i zachowań, i powinieneś być dobry. Zebraliśmy wszystko, czego potrzebujesz, aby zachować bezpieczeństwo. . Czy używaj kontroli rodzicielskiej na komputerach i tabletach Co musisz wiedzieć o kontroli rodzicielskiej na komputerach i tabletach Co musisz wiedzieć o kontroli rodzicielskiej na komputerach i tabletach Twoje dzieci są wystarczająco duże, aby korzystać z Internetu? Skonfiguruj aplikację do kontroli bezpieczeństwa rodzinnego lub kontroli rodzicielskiej, aby chronić ją przed ciemną stroną Internetu. Pokażemy Ci, co potrafią te narzędzia. . Bądź w pobliżu, gdy bawią się tymi rzeczami. Odciągnij ich od rzeczy, na które nie są jeszcze gotowi.

Najgorsze zagrożenie związane z Internetem przedmiotów dla naszych dzieci

Najgorsze zagrożenie dla naszych dzieci z Internetu Rzeczy to my. Otaczając nasze dziecko czujnikami 8 produktów technicznych zapewniających bezpieczeństwo pokoju dziecięcego (i dziecka) 8 produktów technicznych zapewniających bezpieczeństwo pokoju dziecięcego (i dziecka) Zabranie dziecka do domu może być przerażającym doświadczeniem, ale te dziesięć produktów technicznych może zapewnić ci bardzo potrzebny spokój w kwestii bezpieczeństwa twojego domu. które mówią nam wszystko, lub kamery i urządzenia śledzące. 8 produktów technicznych, które zapewnią bezpieczeństwo Twojemu dziecku (i dziecku). 8 produktów technicznych, które zapewnią Twojemu dziecku pokrewnego (i dziecku) Bezpieczne i bezpieczne Przyniesienie dziecka do domu może być przerażające, ale te dziesięć produktów technologicznych zapewni ci bardzo potrzebny spokój ducha w zakresie bezpieczeństwa twojego domu. dla nich lub urządzeń takich jak Amazon Echo 7 Twórcze wykorzystanie dla Amazon Echo i Alexa 7 Twórcze wykorzystanie dla Amazon Echo i Alexa Widziałeś reklamy z udziałem Aleca Baldwina, ale nadal nie jesteś pewien, co robi Amazon Echo lub czy potrzebujesz go w Twoim domu. Zaraz się dowiemy. aby odpowiedzieć na ich pytania, moglibyśmy odłączyć rodzica od dziecka. Kiedy sposób, w jaki dzieci wchodzą w interakcję z rzeczywistością, jest wirtualny, mogą one odłączyć się od społeczeństwa, nawet o tym nie wiedząc.

Dwa różne badania to pokazują, “… Szerokie zastosowanie nowych technologii wzbudziło obawy, że negatywnie wpłyną one na umiejętności komunikacyjne dzieci (Bindley, 2011 i Giedd, 2012).”

Susan Greenfield, badaczka neurologii na Oxford University, sugeruje, że stałe połączenie z Internetem może być „ponownym okablowaniem mózgu”. Sugeruje, że może to skrócić czas koncentracji, zachęcając do natychmiastowej satysfakcji Nękanie w sieci to twoja wina; Oto jak to naprawić Nękanie online to Twoja wina; Oto jak to naprawić Co dzieje się z ofiarami nękania, które nie są dobre w kontaktach z prasą lub robią lub mówią niepopularne rzeczy? i powodując utratę empatii Cyber bullying Unmasked - Tragiczny przypadek Cassidy Cyber bullying Unmasked - Tragiczny przypadek Cassidy Kids może być okrutny. Prawie tak okrutny jak tak zwani dorośli. To okrucieństwo dotarło do sieci i życia niezliczonych młodych ludzi, którzy sądzili, że mogą… Zastanów się nad przeczytaniem jej książki na ten temat „Zmiana umysłu: jak technologie cyfrowe pozostawiają ślad w naszych mózgach”.

Zmiana umysłu: Jak technologie cyfrowe zostawiają ślad na naszych mózgach Zmiana umysłu: Jak technologie cyfrowe zostawiają ślad na naszych mózgach Kup teraz na Amazon 2,05 USD

W oświadczeniu Greenfielda może być mądrość, “Powinniśmy uznać, że przynosi to bezprecedensową zmianę w naszym życiu i musimy ustalić, czy będzie to dobre, czy złe. Wyłaniają się z tego bardzo dobre rzeczy. Ale z tego samego powodu musimy bardzo uważać na to, jaką cenę płacimy, aby rzeczy, które giną, nie przeważały nad zyskami.”

Maryanne Wolf, neurobiolog poznawczy na Uniwersytecie Tufts, jest również bardzo zaniepokojona połączoną naturą życia naszych dzieci. Jej myśli są dobrze poparte badaniami, które przeprowadziła dla swojej książki Proust and the Squid: The Story and Science of the Reading Brain.

Proust and the Squid: The Story and Science of the Reading Brain Proust and the Squid: The Story and Science of the Brain Reading Kup teraz na Amazon 7,53 USD

Wolf podejrzewa, że dorośli jutra, “… Być może nigdy nie ukształtowały tych cennych umiejętności uczestniczenia i koncentrowania się w bardzo skoncentrowany sposób Blokowanie czasu - Tajna broń dla lepszego skupienia Blokowanie czasu - Tajna broń dla lepszego skupienia Czy szukasz bardziej efektywnego sposobu organizacji pracy? dni? Spróbuj blokowania czasu. Ta taktyka zarządzania czasem może pomóc ci zachować kontrolę, jednocześnie odwracając uwagę, odwlekając i nieproduktywną wielozadaniowość. aby mogli połączyć się z własnymi najlepszymi myślami.” W skrócie, “Telewizja wyprodukowała kulturę soundbite; czytanie w Internecie tworzy kulturę oczu.”

Problemem jest nie tylko technologia w rękach dzieci. Spójrz na swoje ręce. Jesteś teraz online. Jesteś przy stole lub siedzisz w pokoju z dziećmi? Jeśli twoja uwaga jest tutaj, to tak naprawdę nie jesteś z dzieciaki, prawda? Oni to widzą. Badanie „Nie przy stole”: Perspektywy rodziców i dzieci dotyczące zasad technologii rodzinnej pokazuje, że dzieci chcą, abyś, “… Odłączaj wtyczkę, gdy spędzasz czas z rodziną.”

To samo badanie wykazało, że gdyby dzieci mogły egzekwować zasady technologiczne dla rodziców, dwie pierwsze byłyby być obecnym i nadzorować ich.

Czy nie tak chcą rodzice? Czy nie chcą, aby ich dzieci były obecne i otwarte na nadzór? Kto wiedział? To ma sens, jeśli weźmiemy pod uwagę, “… Fakt, że nawyki medialne rodziców przewidują nawyki medialne dzieci.” Dlaczego ich potrzeby nie odzwierciedlają również naszych potrzeb?

Cały Internet rzeczy z umiarem

Niezależnie od tego, czy martwisz się uprowadzeniami lub wykorzystywaniem dzieci, ponownym informowaniem o stereotypach związanych z płcią, kradzieżą tożsamości, czy zwykłym starym czasem rodzinnym, Internet Rzeczy stanowi zagrożenie tylko wtedy, gdy na to pozwolisz. Dowiedz się o tym. Naucz swoje dzieci o tym. Ty kontrolujesz, jak daleko IoT wkracza w ich życie i twoje. Przy równowadze nie ma powodu, aby Internet Rzeczy nie mógł być narzędziem wzmacniającym rodzinę.

Kredyty graficzne: mały chłopiec i dziewczynka bawi się telefonami komórkowymi, wujek gra w gry wideo ze swoimi siostrzeńcami, nowoczesna technologia w domu, w domu, niebezpieczna koncepcja przyjaźni online, zbliżenie starszych par wysyłających wiadomości za pośrednictwem kamery internetowej, Shutterstock, kamery internetowej Hacks Trendnet, przez Świat sieci