William Charles

0

3751

478

Większość ludzi prawdopodobnie wierzy, że kontroluje swoje bezpieczeństwo online - w końcu jest to istotny aspekt nowoczesnego przetwarzania. Ale to nigdy nie boli, prawda??

Chyba że możesz odpowiedzieć “tak” na te pytania nie jesteś tak bezpieczny, jak ci się wydaje.

1. Czy poprawiłeś ustawienia mediów społecznościowych??

Z definicji media społecznościowe nie są najbardziej prywatnym miejscem w sieci. Niemniej jednak ważne jest, aby podjąć odpowiednie kroki, aby ograniczyć liczbę osób, które mogą zobaczyć Twoje informacje.

Na przykład ustawienia prywatności Facebooka Nowe ustawienia prywatności Facebooka, Wyjaśnienie Nowe ustawienia prywatności Facebooka, Wyjaśnienie Facebook ostatnio wprowadził zmiany w swoich ustawieniach prywatności. W tym artykule wyjaśniamy, gdzie znaleźć te nowe ustawienia i co one faktycznie robią. pozwala kontrolować, kto może wyświetlać Twoją ścianę, oznaczać Cię na zdjęciach, wysyłać wiadomości i tak dalej. Podobnie możesz zablokować ustawienia prywatności Twittera, które musisz zmienić teraz Ustawienia prywatności Twittera, które musisz zmienić teraz Oto kilka niepewnych i niebezpiecznych ustawień prywatności Twittera, które musisz zmienić teraz. i konta na Instagramie, więc tylko zatwierdzone osoby mogą Cię obserwować.

I oczywiście pamiętaj, aby przejść do ustawień reklam każdej sieci społecznościowej i dostosować opcje tak, aby były jak najbardziej prywatne.

2. Czy korzystasz z VPN?

Twoje połączenie internetowe jest polem minowym prywatności. Dostawcy usług internetowych, rządy i hakerzy mogą monitorować wszystko, co robisz online. Informacje te mogą być następnie wykorzystane przeciwko tobie na nieograniczoną liczbę sposobów.

Sieci VPN znacznie zwiększają Twoje bezpieczeństwo. Działają, tworząc bezpieczne, prywatne połączenie między tobą a serwerami dostawcy VPN. Nikt inny nie widzi twojego ruchu internetowego. Upewnij się tylko, że podpisałeś umowę z firmą, która nie prowadzi żadnych dzienników.

I pamiętaj, że nigdy nie powinieneś korzystać z bezpłatnego VPN. MakeUseOf zaleca ExpressVPN i CyberGhost.

3. Czy korzystasz z anonimowej przeglądarki internetowej??

Nawet jeśli korzystasz z VPN, istnieje wiele innych sposobów rejestrowania i wykorzystywania danych.

Jednym z głównych sprawców jest Twoja przeglądarka internetowa. Nie ma znaczenia, czy korzystasz z Chrome, Firefox, Safari, czy też z jednej z wielu głównych alternatyw; wszyscy zbierają dane o tobie w jakiś sposób. To jest, w jaki sposób Twoja przeglądarka zagraża Twojej prywatności To jest, w jaki sposób Twoja przeglądarka zagraża Twojej prywatności Twoja przeglądarka internetowa ujawnia mnóstwo informacji o tym, kim jesteś, gdzie jesteś i co lubisz. Oto szczegóły, które wyciekają przy każdym połączeniu z Internetem. .

I to przed rozważeniem innych słabych punktów bezpieczeństwa w przeglądarkach, takich jak dodatki i rozszerzenia. Wiele dodatków wymaga zaskakująco dużej liczby uprawnień. Szczególnie ryzykujesz, jeśli ręcznie zainstalujesz dodatki ze strony programisty, zamiast korzystać z oficjalnego sklepu przeglądarki.

Dlatego rozwiązaniem jest korzystanie z prywatnej przeglądarki. 4 bezpłatne anonimowe przeglądarki internetowe, które są całkowicie prywatne 4 bezpłatne anonimowe przeglądarki internetowe, które są całkowicie prywatne Anonimowe przeglądanie sieci to jeden ze sposobów ochrony prywatności w Internecie. Oto najlepsze anonimowe przeglądarki internetowe do użycia. . Opcje takie jak Tor kierują twój ruch przez sieć cebulową, co bardzo utrudnia śledzenie cię. Aby znaleźć coś bardziej zbliżonego do tradycyjnej przeglądarki, sprawdź Epic Browser.

4. Czy sprawdzasz, czy Twoje dane zostały skradzione??

Zaledwie tydzień mija bez większego włamania do nagłówków. Było ich tak wiele, że nie można nadążyć.

Ogromna liczba ludzi padła ofiarą. Kiedy kurz osiadł na naruszeniu Yahoo w sierpniu 2013 r., Odkryto, że wpłynęło to na wszystkie konta trzech miliardów użytkowników.

Oczywiście, jako użytkownik końcowy, niewiele możesz zrobić, aby zapobiec hakowaniu. Ciężar udaremnienia złodziei spoczywa na usługodawcy.

Jeśli jednak wpadniesz w środek jednego z tych skandali, musisz działać szybko. Jednym z najlepszych sposobów, aby dowiedzieć się, czy jesteś ofiarą, jest zarejestrowanie się w portalu Have I Was Pwned. Bezpłatna usługa automatycznie powiadomi Cię, jeśli Twój adres e-mail jest częścią wycieku danych. Jak sprawdzić, czy Twoje konta internetowe zostały zhakowane Jak sprawdzić, czy Twoje konta internetowe zostały zhakowane Większość wycieków danych jest spowodowana naruszeniem konta i włamaniami. Oto jak sprawdzić, czy Twoje konta internetowe zostały zhakowane lub przejęte. .

Jeśli pojawi się alert, natychmiast zmień hasło do usługi, której dotyczy problem, a także wszelkie identyczne / podobne hasła w innych aplikacjach korzystających z tego samego adresu e-mail.

5. Czy korzystasz z oprogramowania antywirusowego??

Prawdopodobnie najlepiej zorientowani w oprogramowaniu antywirusowym są użytkownicy Windows. Mimo ostatnich ulepszeń program Windows Defender spędził większość swojego życia jako całkowicie nieodpowiednie narzędzie, zmuszając użytkowników systemu Windows do szukania gdzie indziej.

Jednak pozostaje zaskakująco duża liczba użytkowników komputerów Mac i Linux, którzy uważają, że nie muszą uruchamiać aplikacji antywirusowej. Nic nie może być dalsze od prawdy - oba systemy operacyjne cierpią z powodu złośliwego oprogramowania. 5 łatwych sposobów na zainfekowanie komputera Mac złośliwym oprogramowaniem. 5 łatwych sposobów na zainfekowanie komputera Mac złośliwym oprogramowaniem. Może się wydawać, że zainfekowanie komputera Mac złośliwym oprogramowaniem jest dość trudne, ale zawsze są wyjątki Oto pięć sposobów na zabrudzenie komputera. . Nawiasem mówiąc, Android i iOS mają również dobre aplikacje bezpieczeństwa 8 Świetne aplikacje na Androida, które chronią Twoją prywatność i bezpieczeństwo 8 Świetne aplikacje na Androida, które chronią Twoją prywatność i bezpieczeństwo Jeśli chcesz zabezpieczyć swoje urządzenie z Androidem, zalecamy te aplikacje. .

6. Czy korzystasz z oprogramowania typu open source?

Własne oprogramowanie to kolejny potencjalny słaby punkt Twojej zbrojowni.

Wraz z rozwojem usług opartych na subskrypcji, takich jak Office 365 i Adobe Adobe Creative Cloud, duże firmy mają więcej informacji na temat nawyków korzystania z komputera niż kiedykolwiek wcześniej. Co gorsza, nie możesz nawet zobaczyć kodu, aby dokładnie wiedzieć, co jest śledzone i rejestrowane.

Podobnie niemożność zobaczenia kodu oznacza, że nie można sprawdzić żadnych luk w zabezpieczeniach. Nawet jeśli nie masz technicznej umiejętności dostrzeżenia wad, ludzie w szerszej społeczności to zrobią.

Oprogramowanie Open Source rozwiązuje te dwa problemy. O ile nie korzystasz z wysoce wyspecjalizowanego oprogramowania, prawie na pewno możesz znaleźć realną alternatywę dla oprogramowania, z którego korzystasz na co dzień. Kompletny przewodnik po życiu w 100% za darmo i Open Source Kompletny przewodnik po życiu w 100% za darmo i Open Source Life Windows i macOS są komercyjnymi, zastrzeżonymi systemami operacyjnymi o zamkniętym źródle. Linux i wiele jego aplikacji jest darmowych i open source. Chcesz korzystać tylko z bezpłatnego i otwartego oprogramowania? Oto jak. .

Nawet w przypadkach, w których nie ma odpowiedniej alternatywy typu open source, nadal możesz zmniejszyć swoją ekspozycję, upewniając się, że wyłączyłeś wszystkie opcje, które przysięgają “Zbieraj i wysyłaj anonimowe dane o użytkowaniu,” lub coś podobnego. Będziesz jednak musiał to zrobić dla poszczególnych aplikacji.

7. Czy regularnie tworzysz kopie zapasowe danych?

Bez względu na to, ile środków bezpieczeństwa podejmiesz, coś może pójść nie tak. Jeśli znajdziesz się w niewłaściwym miejscu w niewłaściwym czasie, możesz być ofiarą złośliwego oprogramowania, oprogramowania ransomware, a nawet zwykłej starej kradzieży.

W najgorszym przypadku dowolny z tych scenariuszy może doprowadzić do nieodwracalnej utraty dostępu do danych.

Jeśli więc chcesz chronić swoje dane, musisz regularnie wykonywać kopie zapasowe. Dostępnych jest kilka opcji. Możesz użyć rodzimych narzędzi systemu operacyjnego, usługi w chmurze, domowego dysku NAS lub dysku zewnętrznego. Każde podejście ma zalety i wady; musisz sprawdzić, który z nich najlepiej pasuje do Twojego przepływu pracy.

8. Czy podejmujesz środki ostrożności w publicznych sieciach Wi-Fi??

Szczerze mówiąc, ile razy sprawdzałeś saldo bankowe w Starbucks lub logowałeś się na swoje konto e-mail na lotnisku? Cóż, to zły pomysł, jeśli nie podejmiesz odpowiednich środków ostrożności.

Czemu? Ponieważ spośród wszystkich sposobów łączenia się z Internetem publiczne sieci Wi-Fi są bez wątpienia najbardziej niepewne. 5 sposobów, w jakie hakerzy mogą wykorzystać publiczne Wi-Fi do kradzieży tożsamości. 5 sposobów, w jakie hakerzy mogą wykorzystać publiczne Wi-Fi do kradzieży tożsamości. uwielbiam korzystać z publicznego Wi-Fi - ale hackerzy też. Oto pięć sposobów, w jakie cyberprzestępcy mogą uzyskać dostęp do twoich prywatnych danych i ukraść twoją tożsamość, podczas gdy cieszycie się latte i bajglem. . Dzięki zazwyczaj luźnym zasadom bezpieczeństwa są marzeniem hakera. Mogą wąchać ruch prawie bez przerwy, gromadząc wszelkiego rodzaju poufne informacje w tym procesie.

9. Czy korzystasz z Menedżera haseł?

Elementem bezpieczeństwa online jest wybranie bezpiecznego hasła do wszystkich aplikacji i usług.

Zazwyczaj oznacza to, że musisz używać niespójnych ciągów znaków. Wiele usług online może wygenerować jedną dla Ciebie. Jednak z powodu trudności w zapamiętywaniu ludzie często wybierają mniej bezpieczne opcje.

Z menedżerem haseł (takim jak LastPass lub jedna z jego alternatyw) 5 Najlepszych alternatyw LastPass do zarządzania hasłami 5 Najlepszych alternatyw LastPass do zarządzania hasłami Wiele osób uważa LastPass za króla menedżerów haseł; jest wyposażony w funkcje i może pochwalić się większą liczbą użytkowników niż którykolwiek z jego konkurentów - ale nie jest to jedyna opcja!), nie musisz pamiętać swojego hasła. Wypełni automatycznie wymagane pola.

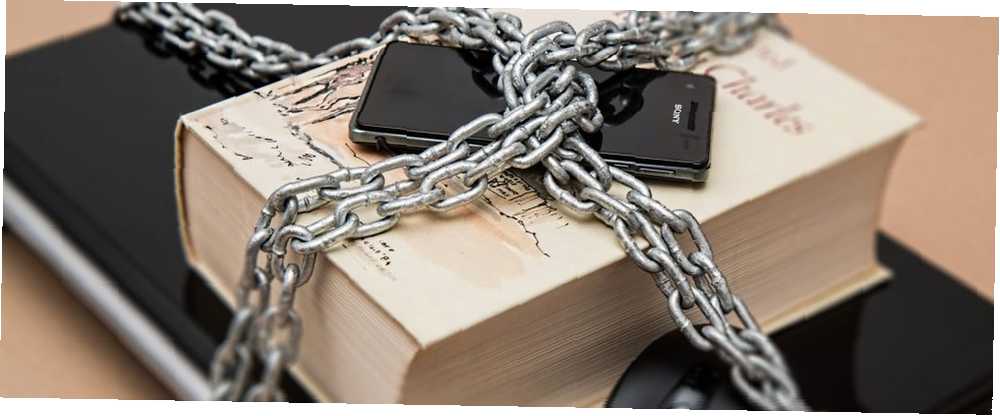

10. Czy podejmujesz fizyczne środki ostrożności?

Dotknęliśmy tego wcześniej; nie wszystkie zabezpieczenia komputera polegają na zapewnieniu bezpieczeństwa w Internecie. Istnieje również wiele zagrożeń w świecie offline. Wszyscy znamy kogoś, kto ukradł telefon z torby lub został napadnięty na laptopa.

Jeśli przebywasz w miejscach publicznych z drogim sprzętem, obowiązują wszystkie zwykłe porady dotyczące bezpieczeństwa. Nie afiszuj się, nie pozostawiaj go bez opieki i nie pozwalaj innym na korzystanie z niego.

Więcej pytań bezpieczeństwa online?

Jakie inne istotne pytania powinniśmy dodać do tej listy? Zostaw nam swoje sugestie w komentarzach. I nie zapomnij powiedzieć nam, jak sobie radziłeś w tym quizie.

Aby dowiedzieć się więcej o bezpieczeństwie, zapoznaj się z naszą listą podcastów, które pomogą Ci zwiększyć świadomość bezpieczeństwa. 9 podcastów, aby zwiększyć swoją świadomość bezpieczeństwa w Internecie 9 podcastów, aby zwiększyć swoją świadomość bezpieczeństwa w Internecie Chcesz dowiedzieć się więcej o bezpieczeństwie online, ale nie masz czas na czytanie? Odpowiedź jest prosta: podcasty! Oto kilka doskonałych podcastów dotyczących bezpieczeństwa, które tylko czekają na słuchanie. .