Harry James

0

2821

181

Na tegorocznej konferencji poświęconej bezpieczeństwu Black Hat Europe dwaj naukowcy z chińskiego Uniwersytetu w Hongkongu przedstawili badania, które wykazały exploita wpływającego na aplikacje na Androida, które potencjalnie mogą narazić na atak ponad miliard zainstalowanych aplikacji.

Exploit opiera się na ataku typu man-in-the-middle na mobilną implementację standardu autoryzacji OAuth 2.0. To brzmi bardzo technicznie, ale co to właściwie oznacza i czy twoje dane są bezpieczne?

Co to jest OAuth?

OAuth jest otwartym standardem używanym przez wiele witryn i aplikacji. 3 Podstawowe warunki bezpieczeństwa, które musisz zrozumieć 3 Podstawowe zasady bezpieczeństwa, które musisz zrozumieć Mylony przez szyfrowanie? Zaskoczony przez OAuth czy skamieniały przez Ransomware? Odświeżmy niektóre z najczęściej używanych terminów bezpieczeństwa i dokładnie to, co one oznaczają. aby umożliwić Ci logowanie się do aplikacji lub strony internetowej innej firmy przy użyciu konta jednego z wielu dostawców OAuth. Niektóre z najbardziej popularnych i dobrze znanych przykładów to Google, Facebook i Twitter.

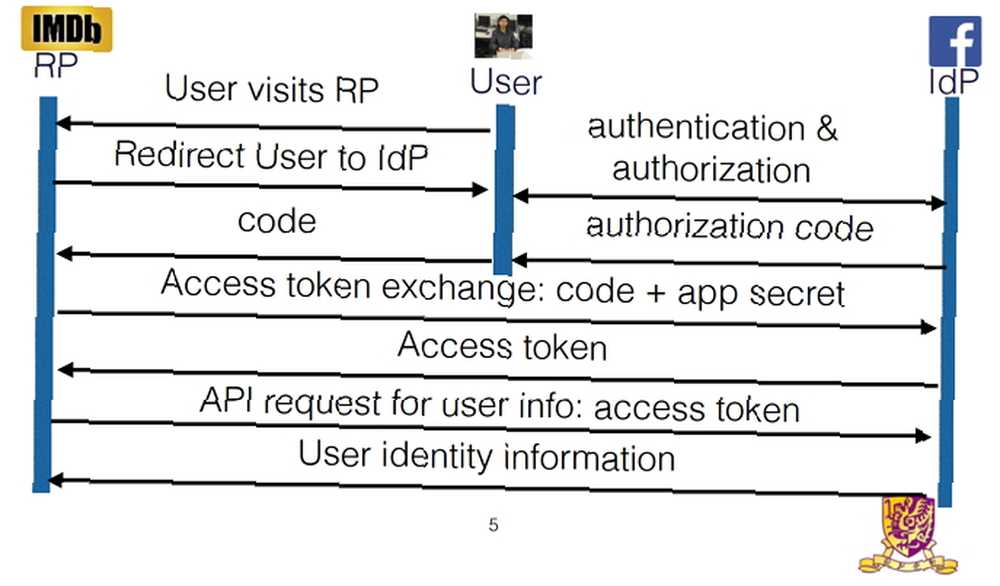

Przycisk logowania jednokrotnego (SSO) umożliwia udzielenie dostępu do informacji o koncie. Po kliknięciu przycisku Facebook aplikacja lub witryna innej firmy wyszukuje token dostępu, umożliwiając mu dostęp do informacji na Facebooku.

Jeśli ten token nie zostanie znaleziony, zostaniesz poproszony o zezwolenie stronie trzeciej na dostęp do twojego konta na Facebooku. Po autoryzacji Facebook otrzymuje wiadomość od osoby trzeciej z prośbą o token dostępu.

Facebook odpowiada tokenem, umożliwiając stronom trzecim dostęp do określonych przez Ciebie informacji. Na przykład przyznajesz dostęp do swoich podstawowych informacji profilowych i listy znajomych, ale nie do zdjęć. Zewnętrzna firma otrzymuje token i pozwala zalogować się przy użyciu danych logowania na Facebooku. Następnie, dopóki token nie wygasa, będzie miał dostęp do autoryzowanych informacji.

To wydaje się świetnym systemem. Musisz pamiętać mniej haseł, a także łatwo się zalogować i zweryfikować informacje za pomocą konta, które już masz. Przyciski SSO są jeszcze bardziej przydatne na urządzeniach mobilnych, gdzie tworzenie nowych haseł, gdzie autoryzacja nowego konta może być czasochłonna.

Jaki jest problem?

Najnowsza platforma OAuth - OAuth 2.0 - została wydana w październiku 2012 r. I nie została zaprojektowana dla aplikacji mobilnych. Doprowadziło to do tego, że wielu programistów aplikacji musiało samodzielnie implementować OAuth, bez wskazówek, jak to zrobić bezpiecznie.

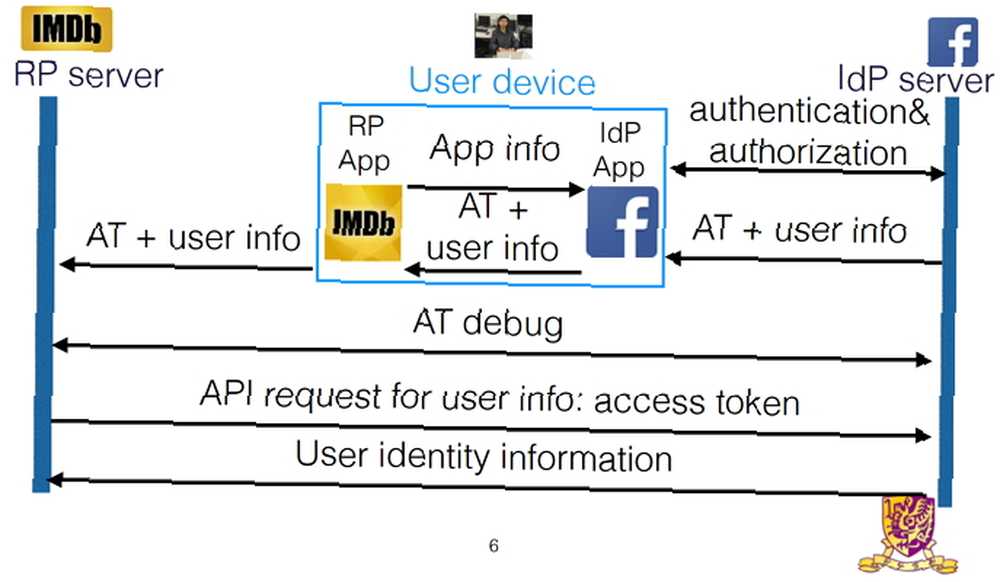

Podczas gdy OAuth na stronach internetowych wykorzystuje bezpośrednią komunikację między serwerami strony trzeciej a dostawcami SSO, aplikacje mobilne nie korzystają z tej metody bezpośredniej komunikacji. Zamiast tego aplikacje mobilne komunikują się między sobą za pośrednictwem urządzenia.

Podczas korzystania z OAuth na stronie Facebook dostarcza token dostępu i informacje uwierzytelniające bezpośrednio do serwerów stron trzecich. Informacje te można następnie zweryfikować przed zalogowaniem użytkownika lub uzyskaniem dostępu do jakichkolwiek danych osobowych.

Naukowcy odkryli, że duży procent aplikacji na Androida nie ma tej weryfikacji. Zamiast tego serwery Facebooka wysyłają token dostępu do aplikacji Facebook. Token dostępu zostanie następnie dostarczony do aplikacji innej firmy. Aplikacja innej firmy pozwoliłaby wtedy na zalogowanie się bez weryfikowania na serwerach Facebooka, czy dane użytkownika są prawidłowe.

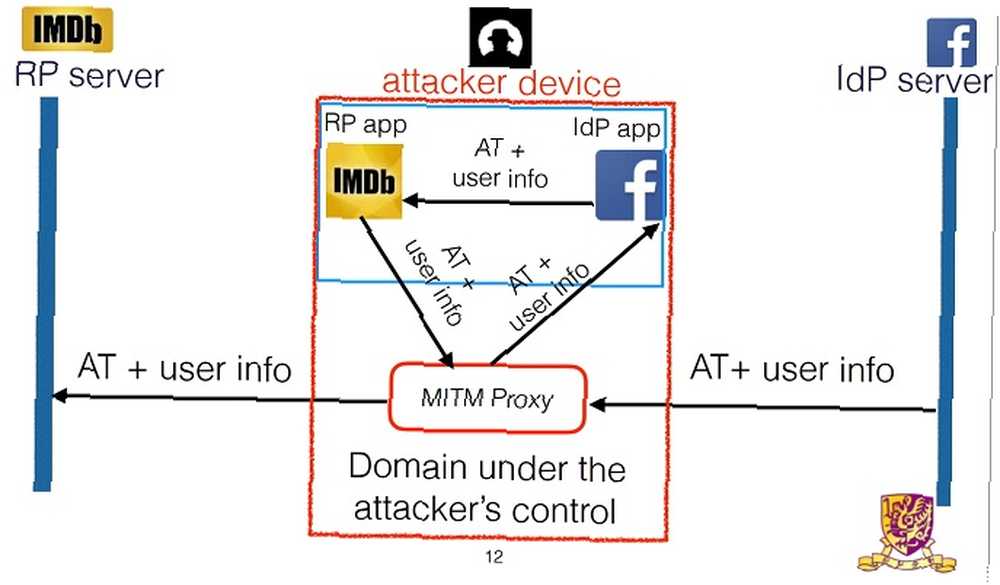

Osoba atakująca może zalogować się jako sama, wyzwalając żądanie tokena OAuth. Gdy Facebook autoryzuje token, może wstawiać się między serwerami Facebooka a aplikacją Facebook. Osoba atakująca może następnie zmienić identyfikator użytkownika na tokenie na identyfikator ofiary. Nazwa użytkownika jest zwykle również publicznie dostępną informacją, więc atakujący ma bardzo niewiele barier. Gdy identyfikator użytkownika zostanie zmieniony - ale autoryzacja nadal udzielona - aplikacja innej firmy zaloguje się na konto ofiary.

Ten rodzaj exploita jest znany jako atak man-in-the-middle (MitM) Czym jest atak typu man-in-the-Middle? Wyjaśnienie żargonu bezpieczeństwa Czym jest atak typu man-in-the-middle? Wyjaśnienie żargonu bezpieczeństwa Jeśli słyszałeś o atakach typu „człowiek w środku”, ale nie masz pewności, co to znaczy, to jest ten artykuł dla Ciebie. . W tym miejscu atakujący może przechwytywać i zmieniać dane, podczas gdy obie strony uważają, że komunikują się bezpośrednio ze sobą.

Jak to na ciebie wpływa?

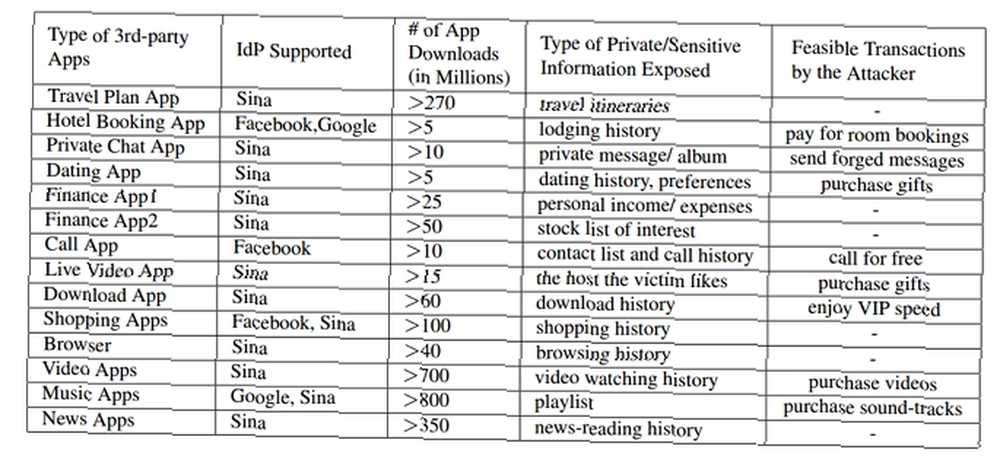

Jeśli osoba atakująca jest w stanie oszukać aplikację, aby wierzyła, że to ty, haker uzyskuje dostęp do wszystkich informacji przechowywanych w tej usłudze. Badacze stworzyli tabelę pokazaną poniżej, która zawiera niektóre informacje, które możesz ujawnić w różnych typach aplikacji.

Niektóre rodzaje informacji są mniej szkodliwe niż inne. Rzadziej obawiasz się ujawnienia historii czytania wiadomości niż wszystkich swoich planów podróży lub możliwości wysyłania i odbierania prywatnych wiadomości w Twoim imieniu. To otrzeźwiające przypomnienie rodzajów informacji, które regularnie powierzamy stronom trzecim, oraz konsekwencji ich niewłaściwego wykorzystania.

Powinieneś się martwić?

Naukowcy odkryli, że 41,21% z 600 najpopularniejszych aplikacji obsługujących logowanie jednokrotne w sklepie Google Play było podatnych na atak MitM. Może to potencjalnie narazić miliardy użytkowników na całym świecie na narażenie na tego typu ataki. Zespół przeprowadził badania na Androidzie, ale wierzą, że można go replikować na iOS. Może to potencjalnie narazić miliony aplikacji na dwa największe mobilne systemy operacyjne na podatność na ten atak.

Zdjęcie: Bloomicon przez Shutterstock

Zdjęcie: Bloomicon przez Shutterstock

W chwili pisania tego tekstu nie było oficjalnych oświadczeń od Internet Engineering Task Force (IETF), która opracowała Specyfikacje OAuth 2.0. Badacze odmówili nazwania aplikacji, których dotyczy problem, dlatego należy zachować ostrożność podczas korzystania z jednokrotnego logowania w aplikacjach mobilnych.

Jest srebrna podszewka. Badacze powiadomili już Google i Facebook oraz innych dostawców SSO o exploicie. Ponadto współpracują z programistami zewnętrznymi, których dotyczy problem, aby rozwiązać problem.

Co możesz teraz zrobić?

Chociaż poprawka może być w drodze, istnieją dużo aplikacji, których dotyczy problem, które mają zostać zaktualizowane. Może to zająć trochę czasu, więc warto w międzyczasie nie używać SSO. Zamiast tego, rejestrując nowe konto, upewnij się, że utworzysz silne hasło. 6 porad dotyczących tworzenia niezłomnego hasła, które możesz zapamiętać. 6 wskazówek dotyczących tworzenia niełamliwego hasła, które możesz zapamiętać. Jeśli twoje hasła nie są unikalne i nie do złamania, możesz a także otwórz drzwi i zaproś rabusiów na lunch. nie zapomnisz. Albo to, albo użyj menedżera haseł. Jak menedżerowie haseł dbają o bezpieczeństwo haseł Jak menadżerowie haseł dbają o bezpieczeństwo haseł Trudne do złamania hasła są trudne do zapamiętania. Chcesz być bezpieczny? Potrzebujesz menedżera haseł. Oto jak działają i jak zapewniają ci bezpieczeństwo. zrobić dla ciebie ciężkie podnoszenie.

Dobrą praktyką jest przeprowadzanie własnej kontroli bezpieczeństwa Chroń się dzięki corocznej kontroli bezpieczeństwa i prywatności Chroń się dzięki corocznej kontroli bezpieczeństwa i prywatności Jesteśmy prawie dwa miesiące do nowego roku, ale wciąż jest czas na podjęcie pozytywnej decyzji. Zapomnij o piciu mniejszej ilości kofeiny - mówimy o podjęciu kroków w celu zapewnienia bezpieczeństwa i prywatności online. od czasu do czasu. Google nagrodzi Cię nawet w chmurze. Ten 5-minutowy przegląd Google da 2 GB wolnego miejsca. Ten 5-minutowy przegląd Google da 2 GB wolnego miejsca. Jeśli poświęcisz pięć minut na sprawdzenie bezpieczeństwa, Google daje 2 GB wolnego miejsca na Dysku Google. za przeprowadzenie kontroli. To idealny czas, aby sprawdzić, jakie aplikacje dałeś pozwolenie na korzystanie z logowania społecznościowego? Czy podjąć te kroki, aby zabezpieczyć swoje konta za pomocą logowania społecznościowego? Wykonaj następujące kroki, aby zabezpieczyć swoje konta Jeśli korzystasz z usługi logowania społecznościowego (takiej jak Google lub Facebook), możesz pomyśleć, że wszystko jest bezpieczne. Nie tak - czas przyjrzeć się słabościom logowań społecznościowych. na kontach SSO. Jest to szczególnie ważne na stronie takiej jak Facebook Jak zarządzać loginami Facebooka innych firm [Tygodniowe porady na Facebooku] Jak zarządzać loginami Facebooka innych firm [Cotygodniowe porady] Ile razy pozwoliłeś, aby strona zewnętrzna miała dostęp do swojego konta na Facebooku? Oto jak możesz zarządzać ustawieniami. , która przechowuje ogromną ilość bardzo osobistych informacji Jak zbiorczo pobierać dane z Facebooka i jakie informacje zawierają archiwa Jak zbiorczo pobierać dane z Facebooka i jakie informacje zawierają archiwa Po wydaniu orzeczenia sądu europejskiego Facebook niedawno zaktualizował funkcję, która pozwala użytkownikom aby pobrać archiwum swoich danych osobowych. Opcja archiwizacji jest dostępna od 2010 roku i obejmuje zdjęcia, filmy i wiadomości… .

Czy uważasz, że czas odejść od rejestracji jednokrotnej? Jak myślisz, jaka jest najlepsza metoda logowania? Czy problem dotyczy tego exploita? Daj nam znać w komentarzach poniżej!

Kredyty obrazkowe: Marc Bruxelle / Shutterstock