Brian Curtis

0

3114

712

Siła botnetów rośnie. Wystarczająco zorganizowany i zglobalizowany botnet usunie część Internetu, a nie tylko pojedyncze strony, taką siłę, jaką posiadają. Mimo ogromnej mocy największy atak DDoS nie wykorzystywał tradycyjnej struktury botnetu.

Spójrzmy, jak moc botnetu rozszerza się. Co to jest botnet i czy twój komputer jest częścią jednego? Co to jest botnet i czy komputer jest częścią jednego? Botnety są głównym źródłem złośliwego oprogramowania, oprogramowania ransomware, spamu i nie tylko. Ale czym jest botnet? Jak powstają? Kto je kontroluje? Jak możemy je zatrzymać? i jak usłyszysz kolejne ogromne DDoS o tym, co dokładnie jest atakiem DDoS i jak się to dzieje? Czym dokładnie jest atak DDoS i jak się to dzieje? Czy wiesz, co robi atak DDoS? Osobiście nie miałem pojęcia, dopóki nie przeczytałem tej infografiki. będzie większy niż ostatni.

Jak rosną botnety?

Definicja botnetu SearchSecurity stwierdza, że “botnet to zbiór urządzeń podłączonych do Internetu, które mogą obejmować komputery, serwery, urządzenia mobilne i Internet przedmiotów, które są zainfekowane i kontrolowane przez typowe złośliwe oprogramowanie. Użytkownicy często nie wiedzą, że botnet infekuje ich system.”

Botnety różnią się od innych typów złośliwego oprogramowania tym, że stanowią zbiór skoordynowanych zainfekowanych maszyn. Botnety wykorzystują złośliwe oprogramowanie, aby rozszerzyć sieć na inne systemy, głównie wykorzystując wiadomości spamowe z zainfekowanym załącznikiem. Mają także kilka podstawowych funkcji, takich jak wysyłanie spamu, zbieranie danych, oszustwa związane z kliknięciami i ataki DDoS.

Szybko rozwijająca się siła ataku botnetów

Do niedawna botnety miały kilka wspólnych struktur znanych badaczom bezpieczeństwa. Ale pod koniec 2016 roku wszystko się zmieniło. Seria ogromnych ataków DDoS Najważniejsze wydarzenia w zakresie cyberbezpieczeństwa w 2017 r. I co ci zrobiły Najważniejsze wydarzenia w zakresie cyberbezpieczeństwa w 2017 r. I co ci zrobiły Czy byłeś ofiarą włamania w 2017 r.? Miliardy były w najgorszym jak dotąd roku w dziedzinie bezpieczeństwa cybernetycznego. Przy tak wielu wydarzeniach możesz przegapić niektóre z naruszeń: podsumujmy. skłonił badaczy do usiąść i zanotować.

- Wrzesień 2016 r. Nowo odkryty botnet Mirai atakuje witrynę Briana Krebsa, dziennikarza zajmującego się bezpieczeństwem, z prędkością 620 Gb / s, co znacznie zakłóca jego witrynę, ale ostatecznie zawodzi ze względu na ochronę przed atakami DamaS firmy Akamai.

- Wrzesień 2016 r. Botnet Mirai atakuje francuskiego hosta internetowego OVH, wzmacniając go do około 1 TB / s.

- Październik 2016 r. Ogromny atak zniszczył większość usług internetowych na wschodnim wybrzeżu USA. Atak był wymierzony w dostawcę DNS Dyn, a usługi firmy otrzymywały około 1,2 TB ruchu, tymczasowo wyłączając strony internetowe, w tym Airbnb, Amazon, Fox News, GitHub, Netflix, PayPal, Twitter, Visa i Xbox Live.

- Listopad 2016 r. Mirai uderza w ISP i dostawców usług telefonii komórkowej w Liberii, niszcząc większość kanałów komunikacji w całym kraju.

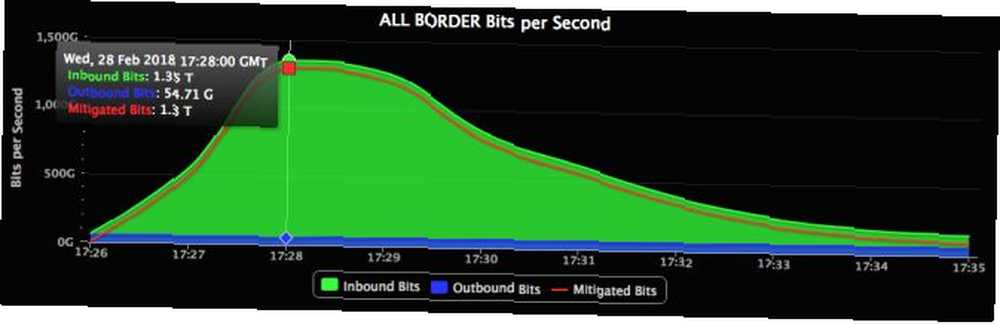

- Marzec 2018 r. GitHub został dotknięty największym zarejestrowanym DDoS, rejestrując około 1,35 TB / s w ciągłym ruchu.

- Marzec 2018 r. Firma Arbor Networks, zajmująca się bezpieczeństwem sieci, twierdzi, że globalny ruch ATLAS rejestruje system monitorowania DDoS na poziomie 1,7 TB / s.

Ataki te nasilają się z czasem. Ale wcześniej największym DDoS był atak 500 Gb / s na pro-demokratyczne strony podczas protestów w Hongkongu w sprawie okupacji centralnej.

Jednym z powodów tego ciągłego wzrostu mocy jest zupełnie inna technika DDoS, która nie wymaga setek tysięcy urządzeń zainfekowanych złośliwym oprogramowaniem.

Memcached DDoS

Nowa technika DDoS wykorzystuje memcached usługa. Z tych sześciu ataków GitHub i ATLAS wykorzystują memcached do zwiększenia ruchu sieciowego na nowy poziom. Co jest zapamiętywane?

Cóż, Memcached to legalna usługa działająca na wielu systemach Linux. Buforuje dane i zmniejsza obciążenie pamięci, takie jak dyski i bazy danych, zmniejszając liczbę odczytów źródła danych. Zwykle można go znaleźć w środowiskach serwerowych, a nie na pulpicie Linux. 5 świetnych środowisk pulpitu Linuxa, których nie słyszałeś 5 świetnych środowisk pulpitu Linuxa, których nie słyszałeś Istnieje wiele środowisk pulpitu Linuxa - w tym kilka świetnych prawdopodobnie nie słyszałeś o. Oto pięć naszych ulubionych. . Co więcej, systemy z memcached nie powinny mieć bezpośredniego połączenia z Internetem (zobaczysz dlaczego).

Memcached komunikuje się przy użyciu protokołu danych użytkownika (UDP), umożliwiając komunikację bez uwierzytelniania. Z kolei oznacza to w zasadzie, że każdy, kto może uzyskać dostęp do komputera podłączonego do Internetu za pomocą usługi memcached, może komunikować się bezpośrednio z nim, a także żądać od niego danych (dlatego nie powinien łączyć się z Internetem!).

Niefortunnym minusem tej funkcjonalności jest to, że osoba atakująca może sfałszować adres internetowy maszyny wysyłającej żądanie. Atakujący fałszuje adres strony lub usługi do DDoS i wysyła żądanie do jak największej liczby serwerów memcached. Połączona odpowiedź serwerów memcached staje się DDoS i przytłacza witrynę.

Ta niezamierzona funkcjonalność sama w sobie jest wystarczająco zła. Ale memcached ma jeszcze jedną wyjątkową cechę “umiejętność.” Memcached może znacznie zwiększyć niewielki ruch sieciowy w coś niesamowicie dużego. Niektóre polecenia protokołu UDP dają odpowiedzi znacznie większe niż pierwotne żądanie.

Wynikowe wzmocnienie znane jest jako współczynnik wzmocnienia pasma, przy wzmocnieniu ataku w zakresie od 10 000 do 52 000 razy więcej niż pierwotne żądanie. (Akami uważa, że ataki memcached mogą “mają współczynnik wzmocnienia ponad 500 000!)

Co za różnica?

Widzicie zatem, że główna różnica między zwykłym DDoS botnetu a DDoS z memcached polega na ich infrastrukturze. Memcached DDoS nie potrzebuje ogromnej sieci zaatakowanych systemów, polegając zamiast tego na niezabezpieczonych systemach Linux.

Cele o wysokiej wartości

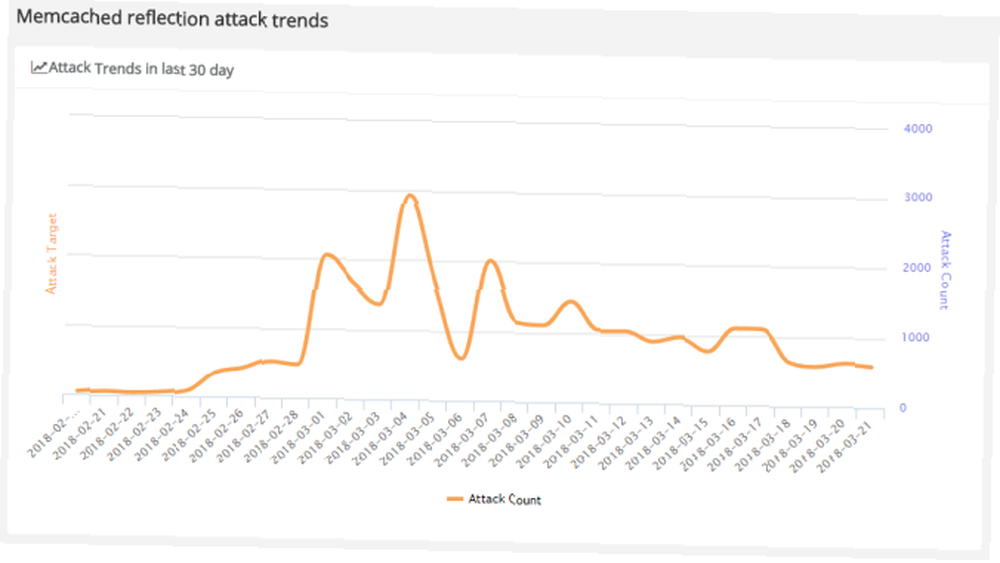

Teraz, gdy potencjał niezwykle potężnych ataków DDoS na pamięć jest na wolności, spodziewaj się kolejnych ataków tego rodzaju. Ale ataki memcached, które miały już miejsce - nie na taką samą skalę jak atak GitHub - rzuciły coś innego niż norma.

Firma ochroniarska Cybereason ściśle śledzi ewolucję ataków memcached. Podczas analizy zauważyli atak memcached używany jako narzędzie do dostarczania okupu. Atakujący umieszczają niewielką notatkę z żądaniem zapłaty w Monero 5 powodów, dla których nie powinieneś płacić oszustów Ransomware 5 powodów, dla których nie powinieneś płacić oszustów Ransomware Ransomware jest przerażające i nie chcesz go trafić - ale nawet jeśli tak, istnieją ważne powody, dla których NIE powinieneś płacić okupu! (kryptowaluta), a następnie umieść ten plik na serwerze memcached. Po uruchomieniu DDoS atakujący żąda pliku notatki okupu, co powoduje, że cel otrzymuje go w kółko.

Pozostając bezpiecznym?

W rzeczywistości nic nie można zrobić, aby zatrzymać atak memcached. W rzeczywistości nie dowiesz się o tym, dopóki się nie skończy. Lub przynajmniej do momentu, gdy twoje ulubione usługi i strony internetowe będą niedostępne. To znaczy, chyba że masz dostęp do systemu Linux lub bazy danych uruchomionej memcached. W takim razie powinieneś naprawdę sprawdzić bezpieczeństwo sieci.

Dla zwykłych użytkowników nacisk na regularne botnety rozprzestrzenia się za pośrednictwem złośliwego oprogramowania. To znaczy

- Zaktualizuj system i zachowaj go w ten sposób

- Zaktualizuj swój program antywirusowy

- Zastanów się nad narzędziem antymalware, takim jak Malwarebytes Premium Najlepsze narzędzia bezpieczeństwa komputerowego i antywirusowego Najlepsze narzędzia bezpieczeństwa komputerowego i antywirusowego Martwisz się o złośliwe oprogramowanie, oprogramowanie ransomware i wirusy? Oto najlepsze aplikacje bezpieczeństwa i antywirusowe, których potrzebujesz, aby zachować ochronę. (wersja premium oferuje ochronę w czasie rzeczywistym)

- Włącz filtr spamu w swoim kliencie poczty e-mail Jak zatrzymać wiadomości spamowe w Gmailu Jak zatrzymać wiadomości spamowe w Gmailu Otrzymywanie zbyt dużej liczby wiadomości spamowych? Te sprytne wskazówki Gmaila pomogą Ci zablokować niechciane wiadomości e-mail ze spamem w celu zatkania skrzynki odbiorczej Gmaila. ; włącz go, aby złapać ogromną większość spamu

- Nie klikaj niczego, czego nie jesteś pewien; liczba ta jest podwójna w przypadku niechcianych wiadomości e-mail z nieznanymi linkami

Zachowanie bezpieczeństwa nie jest obowiązkowe - wymaga jedynie czujności 6 bezpłatnych kursów bezpieczeństwa cybernetycznego, które zapewnią bezpieczeństwo w Internecie 6 bezpłatnych kursów bezpieczeństwa cybernetycznego, które zapewnią bezpieczeństwo online Zdziwiony bezpieczeństwem w Internecie? Masz wątpliwości co do kradzieży tożsamości, szyfrowania i bezpieczeństwa zakupów online? Zebraliśmy listę 6 bezpłatnych kursów bezpieczeństwa cybernetycznego, które wyjaśnią wszystko, gotowe do podjęcia dzisiaj! .

Źródło obrazu: BeeBright / Depositphotos