Owen Little

0

4672

382

Systemy operacyjne są odpowiedzialne za pośrednictwo w uruchamianiu programów na komputerze. Dzielą zasoby komputera Ile pamięci RAM naprawdę potrzebujesz? Ile pamięci RAM naprawdę potrzebujesz? RAM jest jak pamięć krótkotrwała. Im więcej pracujesz wielozadaniowo, tym więcej potrzebujesz. Dowiedz się, ile ma komputer, jak najlepiej z niego korzystać lub jak uzyskać więcej. , dzieląc je między aplikacje, aby umożliwić manipulowanie sprzętem pod spodem. Krótko mówiąc, każdy komputer, na którym można uruchamiać programy, potrzebuje takiego, niezależnie od tego, czy jest to macOS, Windows, czy Linux. Który system operacyjny wybrać na następnym komputerze? Który system operacyjny wybrać na następnym komputerze. Kupujesz nowy komputer? Masz większy wybór systemu operacyjnego niż kiedykolwiek wcześniej. Który powinieneś wybrać? Damy ci przegląd wraz z zaletami i wadami. Spoiler: Nie ma jednej najlepszej opcji! .

Chociaż niektóre systemy operacyjne są bardziej bezpieczne Qubes OS 3.2: Najbezpieczniejszy system operacyjny Linux Qubes OS 3.2: Najbezpieczniejszy system operacyjny Linux Qubes OS to funkcjonalny i intuicyjny zorientowany na bezpieczeństwo system operacyjny Linux, z którego korzysta Edward Snowden. Czy to, co wiąże się z bezpieczeństwem, doskonałą przedziałami, swobodą i zintegrowanymi funkcjami prywatności, czyni to dla Ciebie? niż inne, wiele współczesnych obecnie robi wszystko, aby chronić się przed potencjalnymi problemami po wyjęciu z pudełka. Jako takie błędem byłoby powiedzieć, że tylko dlatego, że niektórzy znają więcej exploitów niż inni, że robią to z powodu złego.

W tym artykule omówiono niektóre z tych technik, które są wspólne dla większości nowoczesnych systemów operacyjnych.

1. Ochrona pamięci

Aby programy działały, należy im zapewnić zasoby, którymi można szybko nimi manipulować. Jest to pamięć RAM (pamięć o dostępie swobodnym) Wszystko, co musisz wiedzieć o pamięci RAM i zarządzaniu pamięcią Wszystko, co musisz wiedzieć o pamięci RAM i pamięci Zarządzanie RAM to pamięć krótkotrwała twojego komputera. Dlatego zarządzanie pamięcią ma znaczący wpływ na wydajność systemu. Tutaj wyjaśniamy, jak działa pamięć RAM i czy możesz zrobić coś, aby zwiększyć jej wydajność. , który robi dokładnie to. Pamięć RAM jest rodzajem pamięci tymczasowej (wszystko, co się w niej dzieje, jest usuwane podczas zamykania systemu. Jak przyspieszyć system Windows 10 od rozruchu do zamknięcia systemu Jak przyspieszyć system Windows 10 od rozruchu systemu do zamknięcia Ulepszenia rejestru i złowieszcze narzędzia czyszczące rzadko naprawiają wolny komputer. Opracowaliśmy listę sprawdzonych metod, które zapewnią natychmiastowy wzrost wydajności komputera z systemem Windows 10), co pozwala na szybkie zapisywanie i odczytywanie danych. Po uruchomieniu aplikacji system operacyjny zapewnia dostęp do części tego zasobu, w której ma zostać uruchomiona.

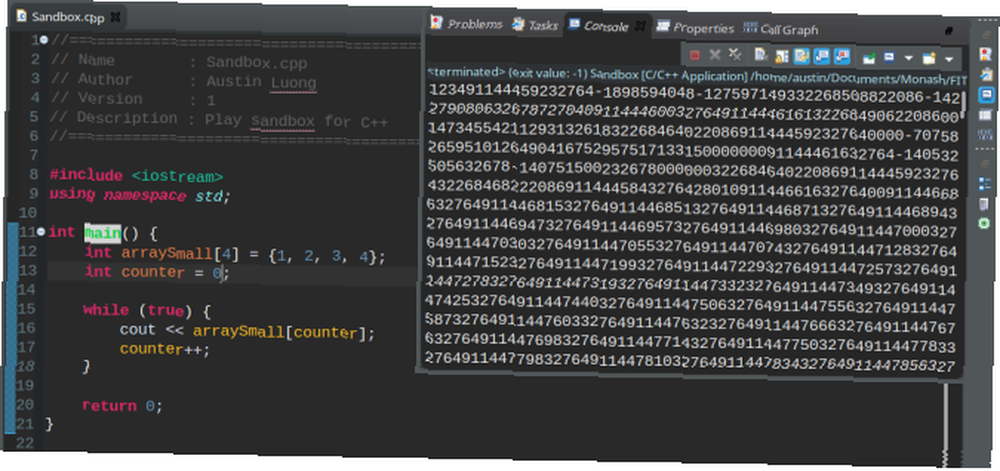

Ponieważ wszystkie programy muszą korzystać z tego zasobu, złośliwy program może uzyskać dostęp do innej lokalizacji w pamięci, do której nie został przydzielony. ZA Przepełnienie bufora jest tego przykładem. Oznacza manipulację pamięcią poza obszarem, z którego powinni korzystać. Może to pozwolić na uruchomienie złośliwego kodu bez wiedzy użytkownika lub odczytanie w pamięci rzeczy, których nie powinny.

Podczas gdy systemy operacyjne 10 darmowych systemów operacyjnych, których być może nigdy nie zdałeś (aś) 10 darmowych systemów operacyjnych, których być może nigdy nie zdałeś (aś) istniejących szans, komputer jest wyposażony w system Windows lub macOS. Te systemy operacyjne mogą wydawać się wolne - ale nimi nie są. Istnieje jednak wiele bezpłatnych, ale stosunkowo nieznanych systemów operacyjnych. Spójrzmy. nie mogą zapobiec tym problemom, wiele współczesnych nie powstrzymuje ich przed wyrządzeniem szkód. Odbywa się to poprzez ochronę obszarów w pamięci, do których programy nie mają dostępu. Zamiast pozwolić mu na cokolwiek, spowoduje to po prostu wypadek. Lepiej, niż mieć jakiekolwiek potencjalne naruszenia bezpieczeństwa.

2. Podniesienie uprawnień użytkownika

Systemy operacyjne również używają pojęcia przywileje aby pomóc chronić i zabezpieczyć komputer. Ich idea polega na tym, że na jednym komputerze jest wielu różnych użytkowników, z różnymi rzeczami, do których mają dostęp. Na przykład możliwość modyfikowania niektórych rzeczy, takich jak preferencje systemowe. 9 Preferencji systemowych Mac jeszcze nie poprawiono 9 Preferencji systemowych Mac jeszcze nie poprawiono Bez względu na to, czy jesteś nowy w systemie OS X, czy jesteś długoletnim użytkownikiem, prawdopodobnie jest coś w Preferencjach systemowych jeszcze nie znalazłeś. Oto dziewięć rzeczy, które mogłeś przegapić. , jest rodzajem przywileju. Bez nich dowolny program uruchamiany przez użytkownika może mieć możliwość naruszenia bezpieczeństwa komputera i zmiany systemu operacyjnego.

Na przykład system Windows ma konto administratora Konto administratora systemu Windows: wszystko, co musisz wiedzieć Konto administratora systemu Windows: wszystko, co musisz wiedzieć Począwszy od systemu Windows Vista, wbudowane konto administratora systemu Windows jest domyślnie wyłączone. Możesz to włączyć, ale rób to na własne ryzyko! Pokażemy ci jak. , który umożliwia użytkownikowi wprowadzanie zmian w całym systemie (np. w ograniczonych folderach 5 Domyślnych plików i folderów systemu Windows, których nigdy nie należy dotykać 5 Domyślnych plików i folderów systemu Windows, których nigdy nie należy dotykać Windows zawiera niezliczone domyślne pliki i foldery, z których wiele jest przeciętnym użytkownikiem nie powinno się dotykać. Oto pięć folderów, które powinieneś zostawić w spokoju, aby uniknąć uszkodzenia systemu (np. gdzie znajdują się programy). Podobnie systemy operacyjne Linux mają konto superużytkownika. Co to jest SU i dlaczego ważne jest efektywne korzystanie z Linuksa? Co to jest SU i dlaczego ważne jest efektywne używanie Linuksa? Linux SU lub konto użytkownika root to potężne narzędzie, które może być pomocne, gdy jest używane poprawnie lub dewastujące, jeśli jest używane lekkomyślnie. Zobaczmy, dlaczego powinieneś ponosić odpowiedzialność podczas korzystania z SU. który zachowuje się w ten sam sposób, pozwalając wpływać na prawie wszystko bez żadnych ograniczeń.

Ogromna moc wiąże się jednak z większym ryzykiem zniszczenia… i potencjalnego uszkodzenia, jeśli powiedzmy, że złośliwe oprogramowanie było uruchamiane przy użyciu wysokiego poziomu uprawnień. Na przykład zwykli użytkownicy mogą nie być w stanie poprosić niektórych programów o uruchomienie przy uruchamianiu. Jak kontrolować usługi startowe Linux i demony Jak kontrolować usługi startowe Linux i demony Linux uruchamia wiele aplikacji „w tle”, których możesz nie mieć nawet być świadomym. Oto jak przejąć nad nimi kontrolę. . Jednak użytkownik z większymi uprawnieniami może to zrobić, wraz ze wszystkimi uruchomionymi złośliwymi programami.

W związku z tym wiele systemów operacyjnych w dzisiejszych czasach dokłada wszelkich starań, aby zablokować uprawnienia użytkownika. Pomaga to zmniejszyć wszelkie szkody, które mogą być spowodowane przez programy, 10 kroków, które należy podjąć, gdy wykryje się złośliwe oprogramowanie na komputerze 10 kroków, które należy podjąć, gdy wykryje się złośliwe oprogramowanie na komputerze Chcielibyśmy myśleć, że Internet jest bezpiecznym miejscem do wydawania czas (kaszel), ale wszyscy wiemy, że za każdym rogiem istnieje ryzyko. E-mail, media społecznościowe, złośliwe strony, które działały… jeśli istnieją 10 kroków, które należy podjąć, gdy wykryje się złośliwe oprogramowanie na komputerze 10 kroków, które należy podjąć, gdy wykryje się złośliwe oprogramowanie na komputerze Chcielibyśmy myśleć, że Internet jest bezpiecznym miejscem do spędzenia nasz czas (kaszel), ale wszyscy wiemy, że istnieje ryzyko za każdym rogiem. E-mail, media społecznościowe, złośliwe strony internetowe, które działały…. Krótko mówiąc, nie mogą zrobić tyle dla systemu w tym stanie, chroniąc go. Zamiast tego pytają użytkowników, kiedy coś chce zrobić coś ważnego, więc przechodzą tylko te rzeczy, które ręcznie akceptują.

Jak to zobaczysz

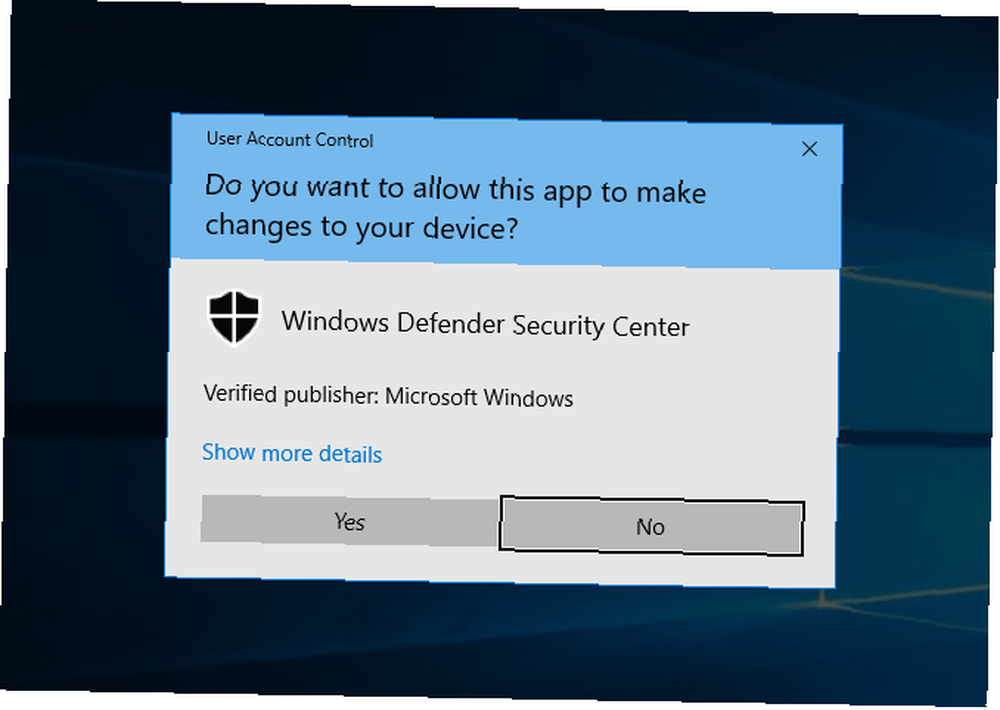

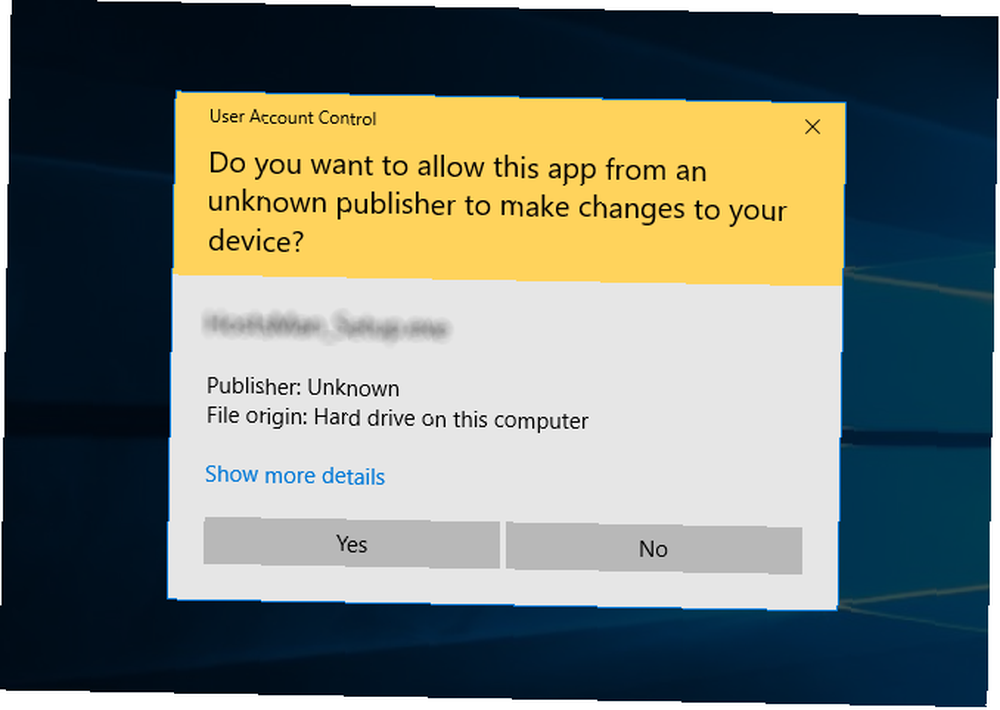

Na przykład w systemie Windows jest coś o nazwie UAC (Kontrola konta użytkownika) Przestań irytować monity UAC - Jak utworzyć białą listę kontroli konta użytkownika [Windows] Przestań irytuj Monity UAC - Jak utworzyć białą listę kontroli konta użytkownika [Windows] Od czasu systemu Vista, my, użytkownicy systemu Windows, byliśmy prześladowani, podsłuchiwani, zirytowani i zmęczeni komunikatem Kontrola konta użytkownika (UAC) informującym, że program się uruchamia, który celowo uruchomiliśmy. Jasne, poprawił się… Działa jako sposób na udzielanie aplikacjom wyższych uprawnień do robienia rzeczy tylko wtedy, gdy użytkownik je zaakceptuje. Domyślnie programy działają tylko z niewielkim zestawem uprawnień, a UAC informuje użytkownika, kiedy musi zrobić coś innego (np. Zmienić pliki systemowe).

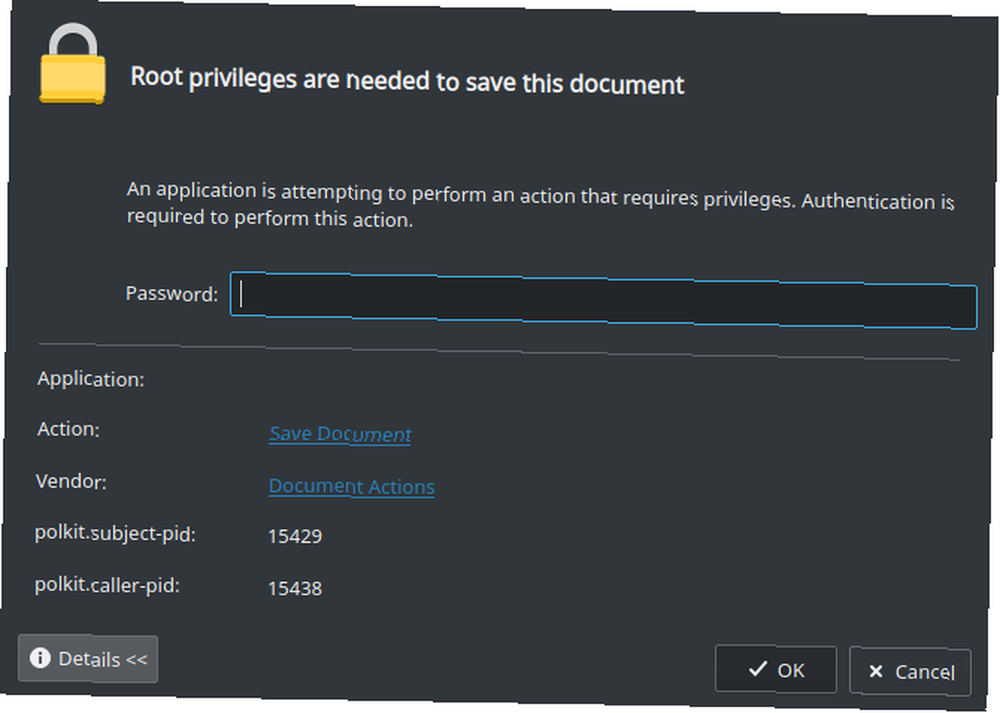

Podobnie Linux ma coś nieco podobnego, w postaci Sudo i Polkit Co to jest SU i dlaczego jest ważne, aby efektywnie korzystać z Linuksa? Co to jest SU i dlaczego ważne jest efektywne używanie Linuksa? Linux SU lub konto użytkownika root to potężne narzędzie, które może być pomocne, gdy jest używane poprawnie lub dewastujące, jeśli jest używane lekkomyślnie. Zobaczmy, dlaczego powinieneś ponosić odpowiedzialność podczas korzystania z SU. . Krótko mówiąc, są to dwie metody na zrobienie tego samego: uruchomienie programu z wyższym poziomem uprawnień. Jedyną prawdziwą różnicą jest to, że ta ostatnia jest używana głównie na komputerach z systemem Linux. 5 świetnych środowisk pulpitu Linuxa, których nie słyszałeś o 5 świetnych środowiskach Linux pulpitu, o których jeszcze nie słyszałeś. Istnieje wiele środowisk Linuxa - w tym kilka świetnych te, o których prawdopodobnie nie słyszałeś. Oto pięć naszych ulubionych. , trochę jak Windows UAC. Poza tym oba działają podobnie, wymagając od użytkowników wprowadzenia hasła przed kontynuowaniem.

Mobilne systemy operacyjne działają na zupełnie innym poziomie. Domyślnie użytkownicy nie mają nawet dostępu do tak potężnych uprawnień, chyba że wprowadzą jakieś poprawki. Ma to na celu zapewnienie bezpieczeństwa systemów, ograniczając to, co mogą zrobić znacznie więcej. W systemie iOS nazywa się jailbreaking Przewodnik dla początkujących po Jailbreaking [iPhone / iPod Touch / iPad] Przewodnik dla początkujących po Jailbreaking [iPhone / iPod Touch / iPad]. Odpowiednikiem Androida jest rootowanie Kompletny przewodnik do rootowania telefonu lub tabletu z Androidem Kompletny przewodnik do rootowania telefonu lub tabletu z Androidem Chcesz zrootować urządzenie z Androidem? Oto wszystko, co musisz wiedzieć. . Niezależnie od ich nazwisk, robią podobne rzeczy.

3. Podpisywanie aplikacji

Innym ważnym środkiem bezpieczeństwa, z którego korzysta obecnie większość systemów operacyjnych, jest podpisywanie aplikacji. Zapewnia, że programy uruchamiane na komputerze pochodzą z zaufanego źródła. To znaczy, taki, który prawdopodobnie nie będzie próbował cię skrzywdzić. Czy cyberbezpieczeństwo nadąża? Przyszłość złośliwego oprogramowania i programów antywirusowych czy cyberbezpieczeństwo może nadążyć? Przyszłość złośliwego oprogramowania i oprogramowania antywirusowego Malware stale się rozwija, zmuszając twórców programów antywirusowych do utrzymania tempa. Na przykład złośliwe oprogramowanie bez plików jest zasadniczo niewidoczne - więc jak możemy się przed nim bronić? .

Programy, jak wszystko inne na komputerze, składają się z szeregu danych. Jako taki, może być przekazywany i przetwarzany w celu weryfikacji - swego rodzaju podpis cyfrowy Co to wszystko rzeczy haszujące MD5 faktycznie oznacza [Technologia wyjaśniona] Co to wszystko to rzeczy haszujące MD5 [Wyjaśnienie technologii] Oto pełne podsumowanie MD5 , skrót i mały przegląd komputerów i kryptografii. - aby potwierdzić, że jest poprawny. Krótko mówiąc, to podpisywanie aplikacji gwarantuje, że to, co uruchamiasz, jest tym, czego chciałeś.

Zwykle ten proces jest wykonywany przez niektóre organy, które pozwalają ludziom podpisywać swój kod (za opłatą). Ma to na celu potwierdzenie, że jakiekolwiek uruchomione oprogramowanie nie zostało zaprojektowane z myślą o uszkodzeniu systemu użytkownika. Programy z dużą bazą użytkowników zazwyczaj mają takie możliwości.

Jak to zobaczysz

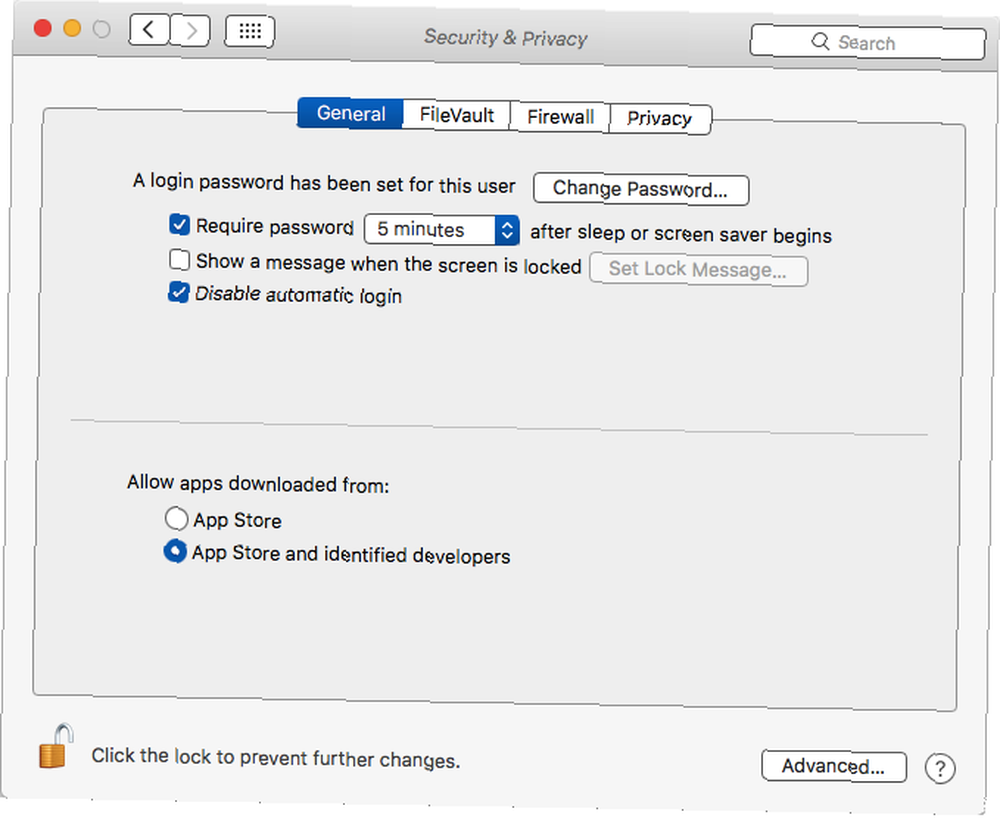

Większość systemów operacyjnych próbuje podpisywać aplikacje na pewnym poziomie. Jednak zazwyczaj nie zatrzymają Cię, jeśli spróbujesz uruchomić programy, które nie są zweryfikowane. Biorąc to pod uwagę, zwykle ostrzegają przed zrobieniem tego. Jeden przykład obejmuje Windows UAC “nieznany wydawca” ostrzeżenie 10 Więcej funkcji systemu Windows 10 można wyłączyć 10 Więcej funkcji systemu Windows 10 można wyłączyć Aktualizacja twórców systemu Windows 10 wprowadziła szereg nowych funkcji, ustawień i aplikacji. Pokazujemy, które funkcje można bezpiecznie wyłączyć i poprawić działanie systemu Windows. .

Nie ogranicza się to jednak tylko do kilku systemów operacyjnych. Wiele systemów operacyjnych Linux Najlepsze dystrybucje Linuxa Najlepsze dystrybucje Linuxa Trudno znaleźć najlepsze dystrybucje Linuxa. Chyba że przeczytasz naszą listę najlepszych systemów operacyjnych Linux dla gier, Raspberry Pi i innych. mieć coś podobnego. Ma to postać repozytoria oprogramowania, lokalizacje online, w których są hostowane programy, które wszystkie zostały podpisane i zweryfikowane. Teoretycznie, o ile nie będziesz instalować programów z nieznanych źródeł PPA dla Linuksa: instalacja, usuwanie i zabezpieczenia PPA dla Linuxa: instalowanie, usuwanie i bezpieczeństwo PPA - osobiste archiwa pakietów - są sposobem na instalację oprogramowania Linux terminal. Ale czy są bezpieczne w użyciu? Jak możesz usunąć umowę PPA? I które są najbezpieczniejszymi PPA dla… jesteś bezpieczny. Jednak nie zawsze tak jest.

Na przykład systemy operacyjne telefonów komórkowych hostują swoje programy w jednym miejscu. Na Androidzie to jest Google Play Store, a iOS - App Store. 8 wskazówek, jak najlepiej wykorzystać nowy iOS 11 App Store. 8 wskazówek, jak najlepiej wykorzystać nowy iOS 11 App Store. Po dekadzie bez zmian, nowy App Store może początkowo być nieco zniechęcający, ale przeprojektowanie Apple ma wiele do kochania! . Wszystkie aplikacje na nich mają być wiarygodne i dobrze zweryfikowane. Ale to nie zawsze działało Czy sklepy z aplikacjami są naprawdę bezpieczne? Jak filtrowane jest złośliwe oprogramowanie na smartfony, czy sklepy z aplikacjami są naprawdę bezpieczne? W jaki sposób filtrowane jest złośliwe oprogramowanie na smartfony Jeśli nie masz roota lub jailbreaka, prawdopodobnie nie masz złośliwego oprogramowania na swoim telefonie. Wirusy na smartfonach są prawdziwe, ale sklepy z aplikacjami dobrze je odfiltrowują. Jak oni to robią? w przeszłości.

Nie bezbronny

Krótko mówiąc, choć niektóre systemy operacyjne są uważane za mniej bezpieczne niż inne, nie jest słuszne stwierdzenie, że którykolwiek z nich łatwo się psuje. W rzeczywistości za kulisami dzieje się wiele rzeczy, które pomagają zachować bezpieczeństwo i dźwięk komputera.

Nie oznacza to jednak, że są odporni. Programy bezpieczeństwa 10 najlepszych darmowych programów antywirusowych 10 najlepszych darmowych programów antywirusowych Bez względu na używany komputer potrzebujesz ochrony antywirusowej. Oto najlepsze bezpłatne narzędzia antywirusowe, których możesz użyć. są nadal ważne, podobnie jak techniki ćwiczenia na własnych 10 prostych sposobach, aby nigdy nie dostać wirusa 10 łatwych sposobów, aby nigdy nie dostać wirusa Dzięki niewielkiemu szkoleniu można całkowicie uniknąć problemu wirusów i złośliwego oprogramowania na komputerach i urządzeniach mobilnych . Teraz możesz się uspokoić i cieszyć się Internetem! . W końcu nic nie zastąpi zdrowego rozsądku i rozsądnego osądu.

Jak dbasz o bezpieczeństwo swoich urządzeń??