Harry James

0

3489

174

Ach, ochrona przed kopiowaniem. Technologia ta, znana również jako Digital Rights Management (DRM), jest niezbędną, ale często przesadzoną częścią naszego cyfrowego świata. Teoretycznie oprogramowanie do ochrony przed kopiowaniem DVD lub CD jest narzędziem, które chroni twórców treści przed utratą sprzedaży przez piractwo. W rzeczywistości jest to czasem natrętna technika, która może zrazić klientów.

Ach, ochrona przed kopiowaniem. Technologia ta, znana również jako Digital Rights Management (DRM), jest niezbędną, ale często przesadzoną częścią naszego cyfrowego świata. Teoretycznie oprogramowanie do ochrony przed kopiowaniem DVD lub CD jest narzędziem, które chroni twórców treści przed utratą sprzedaży przez piractwo. W rzeczywistości jest to czasem natrętna technika, która może zrazić klientów.

Ale pomijając opinie, możesz zastanawiać się, jak działa oprogramowanie do ochrony przed kopiowaniem. Odpowiedź na to pytanie różni się w zależności od płyty, ale istnieje wiele ogólnych kategorii, w których można grupować oprogramowanie zabezpieczające przed kopiowaniem.

Region Zabezpieczenie przed kopiowaniem

Nośniki optyczne, szczególnie w postaci płyt DVD i Blu-Ray Historia technologii Blu-Ray oraz DVD [Technologia wyjaśniona] Historia technologii Blu-Ray i płyty DVD [Technologia wyjaśniona] są często “region zablokowany”. Oznacza to, że zawierają formę ochrony przed kopiowaniem, która uniemożliwia odtwarzanie płyty, jeśli zostanie ona włożona do odtwarzacza zawierającego inny kod regionu niż płyta.

Tam jest trochę “bez regionu”?? odtwarzacze, aw przypadku odtwarzaczy takich jak komputery czasami można zmienić kod regionu napędu optycznego. Odtwarzacze takie jak PowerDVD poprosą o zmianę regionu, jeśli włożysz płytę DVD z zablokowanym regionem, a odtwarzacze takie jak VLC Player VLC Media Player - czy to naprawdę gra wszystko? VLC Media Player - czy to naprawdę gra wszystko? zignoruj blokady regionu całkowicie (jeśli pozwala na to oprogramowanie wewnętrzne napędu optycznego).

Szyfrowanie dysku

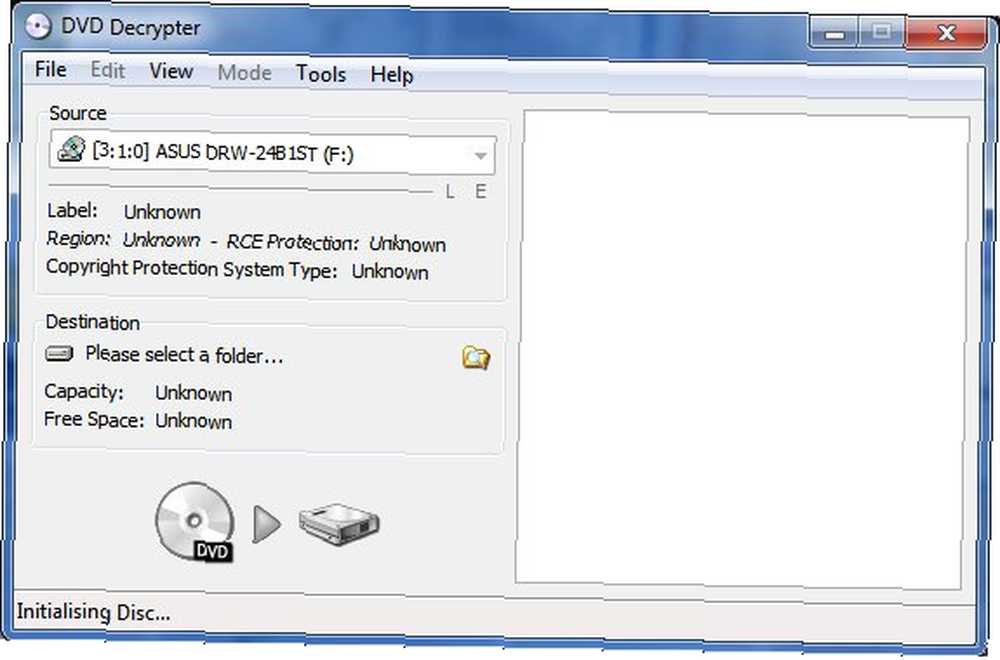

Niezwykle popularna forma ochrony przed kopiowaniem, szyfrowanie dysku chroni zawartość, szyfrując ją za pomocą jednego z wielu ustawionych kluczy szyfrowania. Szyfrowanie może zostać złamane (teoretycznie) tylko wtedy, gdy do odszyfrowania zawartości zostanie użyty prawidłowy klucz, który będzie dostępny do przeglądania. Jeśli nie zostanie użyty prawidłowy klucz, zawartość będzie niemożliwa do odtworzenia lub zakodowana. Zapobiega to również kopiowaniu lub nagrywaniu dysku przez użytkownika na inne urządzenie magazynujące, takie jak dysk twardy.

Szyfrowanie to jednak działająca gra. Użyte klucze szyfrowania mogą zostać naruszone, często poprzez inżynierię wsteczną. Szyfrowanie może również stać się podatne na ataki siłowe, gdy moc obliczeniowa wzrośnie. Uzgodnione standardy szyfrowania często nie zmieniają się tak szybko, jak postępuje sprzęt komputerowy. Tworzenie oprogramowania zdolnego do ominięcia ochrony przed kopiowaniem jest nielegalne w wielu częściach świata, ale nadal dostępne są bezpłatne programy deszyfrujące.

Klucze rejestracyjne i aktywacja produktu online

Oprogramowanie komputerowe jest bardzo trudne do ochrony przed piractwem ze względu na swój charakter; oprogramowanie musi być zainstalowane na komputerze, aby działało, a po zainstalowaniu można je skopiować lub zmienić.

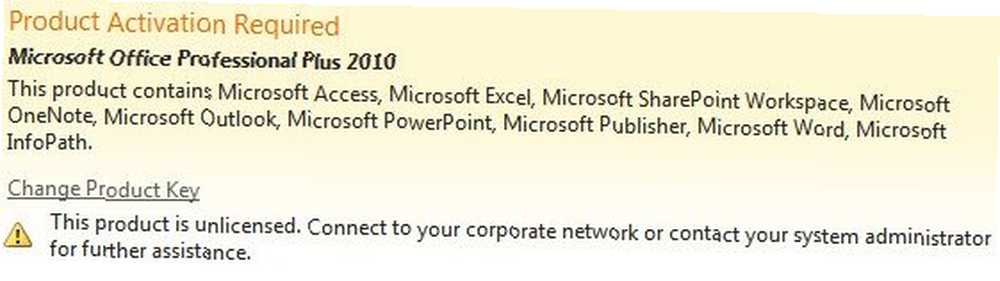

Klucze rejestracyjne były kiedyś standardową metodą ochrony oprogramowania na dysku lub pobranym, ale klucze te są również narażone na włamanie. Klucze są zwykle generowane przy użyciu algorytmu, a algorytm ten można poddać inżynierii odwrotnej lub w inny sposób skompromitować. Dlatego “kluczowe generatory” są w stanie utworzyć prawidłowy klucz rejestracyjny dla niektórych programów.

W rezultacie firmy takie jak Microsoft przeszły na aktywację produkcji online. Kupując na przykład dysk Microsoft Windows 7 15 Best Windows 7 Wskazówki i porady 15 Najlepszy dysk Windows 7 Wskazówki i hacki, na przykład, otrzymasz klucz w pudełku. Ten klucz jest aktywowany przez serwer online, który nie tylko sprawdza, czy klucz jest ważny, ale także sprawdza, czy klucz nie był wcześniej używany. Jeśli klucz był używany wcześniej, serwer próbuje ustalić, czy klucz jest używany przez pierwotnego nabywcę.

Ten rodzaj aktywacji pozostaje kontrowersyjny. Niektóre z nich, takie jak używane przez Ubisoft, wymagają połączenia komputera z Internetem przez cały czas użytkowania oprogramowania. Stąd kontrowersje; wielu użytkowników uważa, że nie należy ograniczać się do korzystania z ich oprogramowania tylko w trybie online.

Ochrona przed kopiowaniem sterowników urządzeń

Inna forma ochrony przed kopiowaniem, która dotyczy przede wszystkim oprogramowania komputerowego, ochrona przed kopiowaniem sterowników urządzeń instaluje nowy sterownik na komputerze w ramach procesu instalacji programu. Odpowiedzialność tego napędu polega na sprawdzeniu poprawności oprogramowania, a także ochronie oprogramowania przed próbami obejścia go lub uruchomienia bez odpowiedniego klucza rejestracyjnego lub dysku. Niektóre przykłady tej technologii to Starforce i SafeDisc.

Te formy ochrony przed kopiowaniem są kontrowersyjne, ponieważ sterownik urządzenia może w niektórych przypadkach zakłócać normalne działanie komputera. Użytkownicy oprogramowania chronionego tą metodą czasami doświadczali pogorszenia wydajności napędu optycznego. Sterowniki urządzeń mogą również stanowić zagrożenie bezpieczeństwa; w 2007 roku Microsoft załatał lukę związaną z SafeDisc w Windows XP. Sterownik może zostać wykorzystany przez złośliwe oprogramowanie w celu uzyskania dostępu administracyjnego.

Ochrona treści cyfrowych o wysokiej przepustowości

Opracowany przez Intel Jak działa Intel Turbo Boost Jak działa Intel Turbo Boost Funkcja Intel Turbo Boost jest dość przydatna, ale może nie być tak łatwa do zrozumienia dla tych, którzy nigdy jej nie używali. Oto, co musisz wiedzieć. , HDCP to stosunkowo nowa forma ochrony przed kopiowaniem. Pozwala to uniknąć tradycyjnych problemów związanych z szyfrowaniem treści, przenosząc odpowiedzialność za szyfrowanie z samej treści (płyty, pliku lub innego nośnika) na urządzenia odtwarzające treść.

HDCP został zaprojektowany do ochrony treści przesyłanych przez połączenie cyfrowe, takie jak DisplayPort, DVI lub HDMI. Urządzenie wysyłające treść i urządzenie wyświetlające treść musi mieć prawidłowe klucze szyfrowania HDCP i musi się uwierzytelnić. Jak można się domyślić, jest to forma ochrony zawartości używana do kontrolowania Blu-Ray. Podobnie jak inne formy szyfrowania przed nim, HDCP został złamany przez wydanie głównego klucza HDCP, który najprawdopodobniej został poddany inżynierii wstecznej.

Wniosek

Pamiętaj, że są to tylko formy ochrony praw autorskich, które najczęściej dotyczą płyt CD i DVD. Istnieją inne formy uwierzytelniania i szyfrowania, które są często używane do ochrony treści cyfrowych, takich jak muzyka pobrana ze sklepu iTunes.