Edmund Richardson

0

2555

130

Złośliwe oprogramowanie jest zwykle bardzo specyficzne w tym, co robi z komputerem, czy wyświetla reklamy, przejmuje stronę główną przeglądarki i pasek wyszukiwania, czy też nakłania cię do płacenia za fałszywy program antywirusowy. Jednak porwanie jest potencjalnie znacznie bardziej niszczycielskie, dając hakerowi dostęp do tylnego wejścia do całego komputera.

Złośliwe oprogramowanie jest zwykle bardzo specyficzne w tym, co robi z komputerem, czy wyświetla reklamy, przejmuje stronę główną przeglądarki i pasek wyszukiwania, czy też nakłania cię do płacenia za fałszywy program antywirusowy. Jednak porwanie jest potencjalnie znacznie bardziej niszczycielskie, dając hakerowi dostęp do tylnego wejścia do całego komputera.

To święty Graal, w jaki sposób hakerzy włamują się, dlatego ważne jest, aby zrozumieć, jak to się dzieje i co możesz zrobić, aby się chronić.

Inżynieria społeczna

Jest to najczęstsza metoda ataku, a pełny opis jednego z takich procesów opisaliśmy przed wezwaniem techników komputerowych na zimno: nie daj się nabrać na takie oszustwo [alert o oszustwie!] Informatorzy technik komputerowych na zimno: nie daj się nabrać na Scam Like This [Scam Alert!] Prawdopodobnie słyszałeś termin „nie oszukuj oszusta”, ale zawsze lubiłem „nie oszukuj pisarza technicznego”. Nie twierdzę, że jesteśmy nieomylni, ale jeśli oszustwo dotyczy Internetu, systemu Windows…, obejmującego wezwanie do pomocy technicznej oszustwa, które przebiega mniej więcej tak:

- “Cześć, jestem z zespołu ds. Bezpieczeństwa w firmie Microsoft i wykryliśmy ostrzeżenie o wirusie z komputera z systemem Windows”

- Poinstruują cię, aby otworzyć przeglądarkę zdarzeń, gdzie czeka na Ciebie wiele komunikatów ostrzegawczych, potwierdzających, że coś musi być nie tak!

- Oferują rozwiązanie tego problemu, wystarczy przejść do strony zdalnego wsparcia i pobrać oprogramowanie do zdalnego sterowania.

- Przejmują kontrolę nad komputerem i robią bezsensowne poprawki, takie jak otwieranie okien dialogowych właściwości plików.

- Dane logowania są przekazywane do sieci przestępczej, która ma teraz pełny dostęp do komputera w dowolnym momencie, a facetowi, który wykonał połączenie, płaci się prowizję.

Fałszywe oszustwo związane z pomocą techniczną nie jest oczywiście jedynym sposobem, w jaki może się to zdarzyć - jeśli oddasz komputer w ręce osoby, której nie możesz całkowicie zaufać, zawsze istnieje możliwość zainstalowania oprogramowania typu backdoor. Chociaż nie ma zarejestrowanych przypadków, a Najlepsza oferta znaleziono pracownika kradnącego sprośne zdjęcia z komputera użytkownika - więc nie ma co powstrzymywać nieuczciwych techników napraw instalujących oprogramowanie trojan.

Podczas gdy nieuczciwi technicy są z pewnością rzadcy - fałszywe oszustwo w zakresie pomocy technicznej jest zbyt powszechne, a ja osobiście musiałem poradzić sobie z następstwami na komputerach rodzinnych, w których się na to zgodzili. Kluczem do ochrony siebie i swojej rodziny jest edukacja - wyjaśnij mniej zaawansowanym technicznie znajomym i rodzinie, że te wezwania pomocy są fałszywe. Co to jest fałszywe wsparcie techniczne i dlaczego nie należy ufać wszystkim, co widzisz w Google Co to jest fałszywe wsparcie techniczne i dlaczego nie powinieneś t Zaufaj wszystkim, co widzisz w Google Siedzisz w domu, dbając o własną firmę. Nagle dzwoni telefon. Odbierasz, a to jest Microsoft (lub Norton, Dell lub…). W szczególności jest to inżynier wsparcia i jest zaniepokojony - zaniepokojony… i powinni po prostu się rozłączyć.

W przypadku komputerów z jednym użytkownikiem jest również całkiem prawdopodobne, że domyślnie korzystają z konta administratora. Najbezpieczniej jest założyć konto użytkownika z ograniczonym dostępem, z którego będą mogli korzystać codziennie, i poprosić ich, aby nigdy nie korzystali z konta administratora bez uprzedniej rozmowy z tobą.

Pamiętaj też, że chociaż Microsoft nigdy nie zadzwoni do ciebie osobiście, czasami kontaktują się z użytkownikami domowymi - ale tylko za pośrednictwem swojego dostawcy usług internetowych, aby mogli potwierdzić, że są istniejącym klientem, i nigdy nie zostaną naliczone opłaty. Stało się to niedawno w 2010 roku, kiedy Microsoft postanowił wyczyścić 6,5 miliona komputerów z botnetu, którego były częścią.

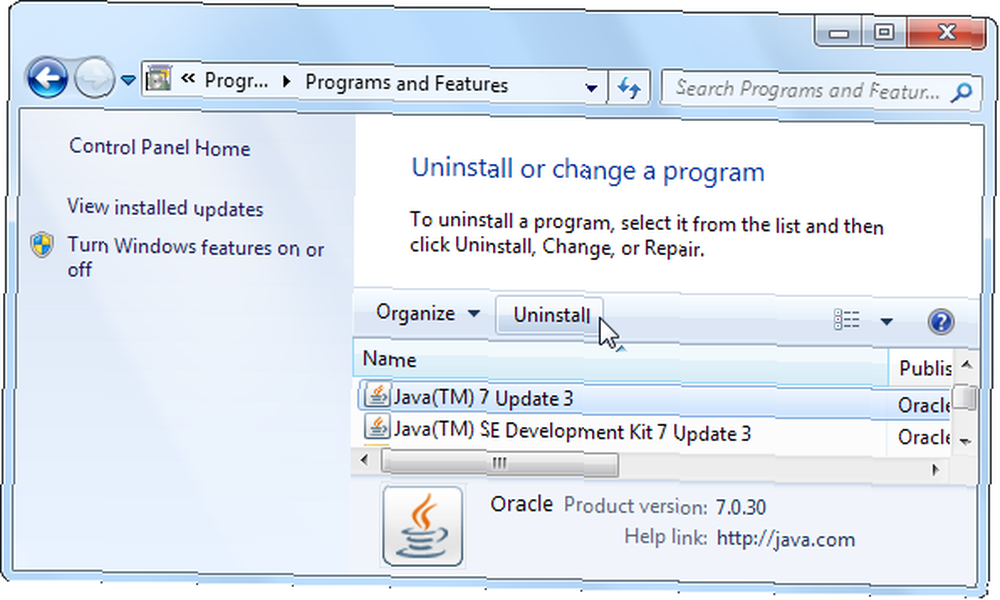

Luki w przeglądarce - Flash i Java

Nowoczesne przeglądarki są same w sobie dość bezpieczne. Chrome, a ostatnio także inne, uruchamiają karty witryn w swoim własnym środowisku piaskownicy, w którym nie można wprowadzać żadnych zmian w lokalnym systemie plików. Jednak wtyczki takie jak Java działają poza tym obszarem izolowanym, więc pozostają one problemem.

Jeśli te wtyczki są włączone i nie są blokowane przez przeglądarkę, złośliwy kod Java lub Flash można uruchomić natychmiast po odwiedzeniu zainfekowanej witryny, a nawet załadować przez niezaufaną sieć reklamową zaufanej witryny.

Na szczęście większość tych problemów można złagodzić po prostu:

- działająca najnowsza wersja przeglądarki.

- prowadzenie na bieżąco.

- włączanie “Kliknij by zagrać” (więc kod nie uruchamia się automatycznie).

- Całkowite odinstalowanie wtyczki Java.

Naprawdę, żadna przyzwoita witryna nie używa już Java (uwaga: Jawa i JavaScript są zupełnie inne), a przeciętny użytkownik domowy nie uruchamia aplikacji Java.

Chris wyjaśnił problem związany z bezpieczeństwem wtyczek do przeglądarek Wtyczki do przeglądarek - jeden z największych problemów bezpieczeństwa w Internecie dzisiaj [Opinia] Wtyczki do przeglądarek - jeden z największych problemów bezpieczeństwa w Internecie dzisiaj [opinia] Przeglądarki internetowe stały się znacznie bardziej bezpieczne i zahartowane przed atakiem na przestrzeni lat. Dużym problemem bezpieczeństwa przeglądarki są obecnie wtyczki do przeglądarek. Nie mam na myśli rozszerzeń, które instalujesz w swojej przeglądarce… wcześniej, więc wskażę Ci sposoby wyłączania lub sprawdzania konkretnej przeglądarki i konfiguracji.

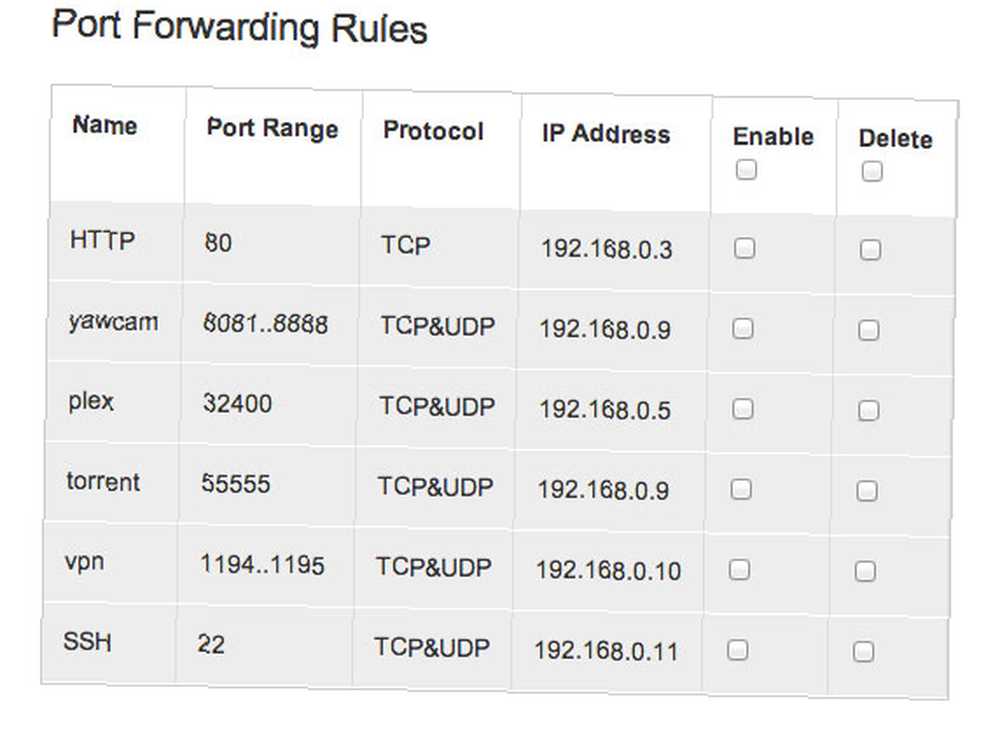

Skanowanie portów

Wymieniam to ostatnie, ponieważ jest to najmniej prawdopodobne, aby wpłynęło to na komputery domowe, które są połączone za pośrednictwem routera. Jeśli przeczytałeś nasze wyjaśnienie, czym jest przekierowanie portów Czym jest przekierowanie portów i jak może mi pomóc? [MakeUseOf wyjaśnia] Co to jest przekierowanie portów i jak może mi pomóc? [MakeUseOf wyjaśnia] Czy płaczesz trochę w środku, gdy ktoś mówi ci, że jest problem z przekierowaniem portów i dlatego Twoja nowa, błyszcząca aplikacja nie działa? Twoja Xbox nie pozwala ci grać w gry, twoje pobieranie torrentów odmawia ... zrozumiesz, że każda aplikacja, która musi otrzymywać informacje przez sieć, jest wymagana do otwarcia portu. Czasami są one z góry określone - na przykład serwer WWW na porcie 80 - a innym razem są losowe. Domyślnie nieużywane porty są zamknięte, dlatego pojawiają się trudności z przekierowaniem portów.

Jeśli chcesz uruchomić serwer WWW z komputera domowego, musisz skonfigurować router specjalnie, aby pobierał ruch przychodzący do portu 80 i przekazywał go do komputera. Niektóre aplikacje i urządzenia używają protokołu uPnP, który obsługuje tę konfigurację otwierania portów w razie potrzeby. Jeśli masz na przykład konsolę Xbox 360 i regularnie grasz online, używa jej do dynamicznej konfiguracji portów.

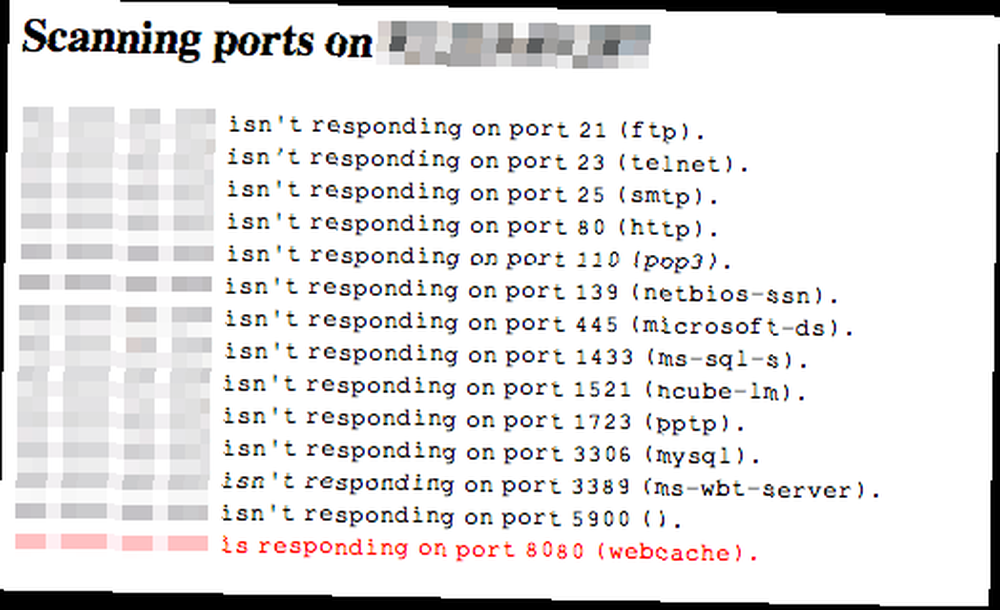

Mapowanie portów polega na tym, że haker skanuje router z zewnątrz i systematycznie rozmawia z każdym numerem portu, szukając otwartych usług. Po znalezieniu usług haker jest w stanie sprawdzić pewne cechy identyfikujące wersję uruchomionego oprogramowania (“ślady oprogramowania”). Wersja jest następnie porównywana z bazą danych znanych podatności, a jeśli zostanie znalezione dopasowanie, mogą kontynuować exploit. Chociaż brzmi to pracochłonnie, w praktyce jest to pojedyncze narzędzie do skanowania, sprawdzania krzyżowego i dostarczania exploita.

O ile nie zajmujesz się konfigurowaniem własnych serwerów sieciowych i ręcznym przekierowywaniem portów, jest mało prawdopodobne, że będziesz narażony na proste skanowanie portów. Jeśli jednak jesteś ciekawy, jakie porty są otwarte w sieci domowej, dostępne jest szybkie narzędzie internetowe, chociaż jesteś ograniczony do standardowych portów i 500 innych. Jeśli używasz Linuksa, sprawdź narzędzie nmap, aby uzyskać pełniejszy test.

Wyjątkiem od ochrony routera jest połączenie z publicznym Wi-Fi. Jesteś umieszczony w tej samej sieci, co wszyscy inni, i każdy z nich może uruchamiać skaner portów w poszukiwaniu wrażliwych usług.

Na koniec Matt napisał świetny przewodnik PDF - HackerProof, Twój przewodnik po bezpieczeństwie komputera - który należy uznać za niezbędną lekturę na ten temat.

Czy kiedykolwiek miałeś porwany komputer, a jeśli tak, co się stało? Czy wiesz, jak się dostali??