Michael Fisher

0

4175

349

Mówi się, że droga do piekła jest wybrukowana dobrymi intencjami. Możesz zrobić coś z najbardziej wspaniałomyślnymi celami, ale jeśli nie będziesz ostrożny, wszystko może pójść okropnie źle, niesamowicie szybko.

Luka w zabezpieczeniach w usługach ułatwień dostępu Androida - odkryta przez badacza bezpieczeństwa SkyCure, Yaira Amita - jest tego doskonałym przykładem. Wykorzystując lukę w narzędziu, która umożliwia osobom niewidomym i niedowidzącym korzystanie z urządzeń z systemem Android, osoba atakująca może uzyskać kontrolę nad urządzeniem, uzyskując w ten sposób podwyższone uprawnienia i uzyskując dostęp do przechowywanych na nim plików.

Rzućmy okiem i dowiedz się, jak możesz temu zapobiec.

Zrozumieć wadę

Exploit opiera się na wcześniejszych badaniach SkyCure, opublikowanych na tegorocznej konferencji RSA. W badaniu zbadano, w jaki sposób, tworząc aplikacje, które mogą przyciągać inne, a następnie uruchamiać wbudowane usługi ułatwień dostępu (ulepszenia interfejsu użytkownika mające na celu pomoc użytkownikom niepełnosprawnym), można wprowadzić różnego rodzaju złośliwe zachowania, jak pokazano w wideo poniżej.

Jako dowód koncepcji, SkyCure stworzyło grę opartą na popularnym serialu telewizyjnym Rick and Morty, która faktycznie uruchamia złośliwą usługę dostępności, a wszystko to bez zauważenia przez użytkownika.

Opisując pierwotne zagrożenie, SkyCure mówi, że można do niego przywyknąć “przyznać złośliwemu hakerowi praktycznie nieograniczone uprawnienia do swojego złośliwego oprogramowania”. SkyCure twierdzi, że jedną z potencjalnych aplikacji do ataku jest wdrożenie oprogramowania ransomware. Można go również wykorzystać do tworzenia korporacyjnych wiadomości e-mail i dokumentów za pomocą urządzenia użytkownika, a także do ciągłego monitorowania aktywności urządzenia.

Ten typ ataku ma nazwę - kliknięcie lub rzadziej a “Atak zadośćuczynienia za interfejs użytkownika”. OWASP (Open Security Application Application Security Project) definiuje clickjacking jako kiedy “atakujący używa wielu przezroczystych lub nieprzezroczystych warstw, aby nakłonić użytkownika do kliknięcia przycisku lub linku na innej stronie, gdy zamierzał kliknąć stronę najwyższego poziomu”.

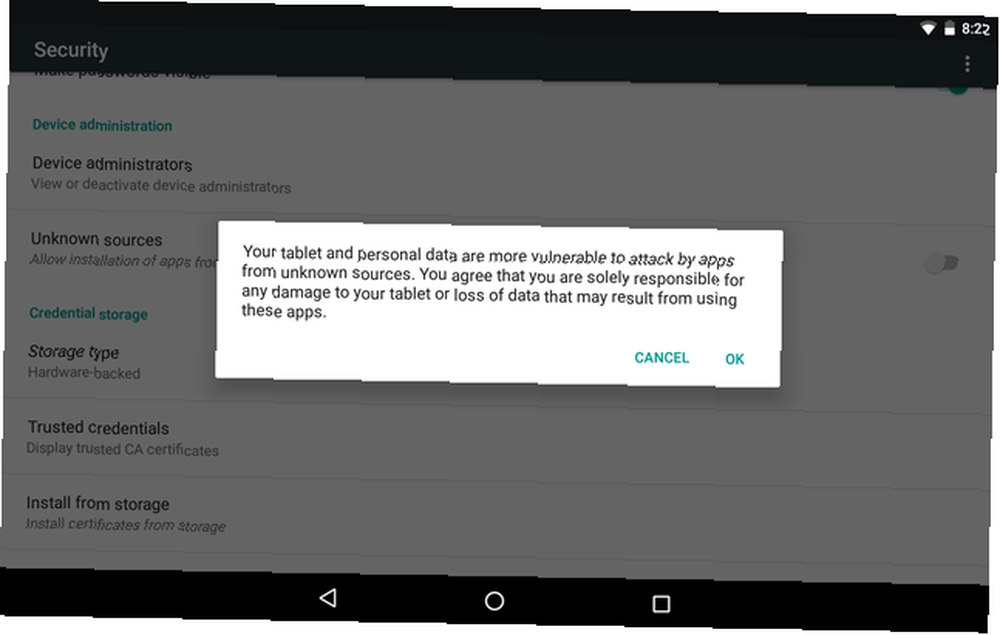

Począwszy od Androida Lollipop (5.x), Google dodał obejście, które teoretycznie uniemożliwiłoby tego rodzaju atak. Zmiana wprowadzona przez Google oznaczała, że jeśli użytkownik chce aktywować usługi ułatwień dostępu, przycisk OK nie może zostać pokryty nakładką, uniemożliwiając atakującemu uruchomienie ich przez ukrycie.

Dla porównania wygląda to tak po ręcznym uruchomieniu usługi ułatwień dostępu. Jak widać, Google bardzo wyraźnie mówi o wymaganych uprawnieniach na Androida Jak działają uprawnienia aplikacji na Androida i dlaczego warto dbać Jak działają uprawnienia aplikacji na Androida i dlaczego powinieneś dbać Android zmusza aplikacje do deklarowania wymaganych uprawnień podczas ich instalowania. Możesz chronić swoją prywatność, bezpieczeństwo i rachunki za telefon komórkowy, zwracając uwagę na uprawnienia podczas instalowania aplikacji - chociaż wielu użytkowników ... To przede wszystkim zniechęci wielu użytkowników do instalowania usług dostępności.

Jak pokonać zabezpieczenia Google

Yair Amit był jednak w stanie znaleźć wadę w podejściu Google.

“Byłem w hotelu, gdy przyszło mi do głowy, że chociaż drzwi hotelu w większości zasłaniały mi widok na korytarz na zewnątrz, był tam wizjer, który nie blokował widoku. To było moje objawienie, które skłoniło mnie do myślenia, że jeśli w nakładce byłaby dziura, przycisk OK mógłby być „w większości zakryty” i nadal akceptować dotyk w potencjalnie bardzo małym obszarze, który nie był objęty, omijając w ten sposób nową ochronę i wciąż ukrywa przed użytkownikiem prawdziwe zamiary.”

Aby przetestować ten pomysł, twórca oprogramowania SkyCure, Elisha Eshed, zmodyfikował grę Ricka i Morty'ego, która została wykorzystana w oryginalnym proof-of-concept. Eshed stworzył małą dziurę w nakładce, która była zamaskowana jako przedmiot gry, ale w rzeczywistości był przyciskiem potwierdzenia w usłudze dostępności. Gdy użytkownik kliknął element gry, usługa została uruchomiona, a wraz z nią wszystkie niepożądane zachowania.

Podczas gdy oryginalny exploit działał na praktycznie wszystkich urządzeniach z Androidem KitKat, jest oficjalny: Nexus 5 i Android 4.4 KitKat są tutaj, jest oficjalny: Nexus 5 i Android 4.4 KitKat są tutaj Nexus 5 jest teraz w sprzedaży w sklepie Google Play i działa zupełnie nowy Android 4.4 KitKat, który również zostanie wprowadzony na inne urządzenia „w najbliższych tygodniach”. a wcześniej to podejście zwiększa liczbę urządzeń, które można wykorzystać, w tym urządzenia z systemem Android 5.0 Lollipop Android 5.0 Lollipop: co to jest i kiedy go dostaniesz Android 5.0 Lollipop: co to jest i kiedy go dostaniesz Android 5.0 Lollipop to tutaj, ale tylko na urządzeniach Nexus. Co dokładnie jest nowego w tym systemie operacyjnym i kiedy możesz spodziewać się, że pojawi się na twoim urządzeniu? . W rezultacie prawie wszystkie aktywne urządzenia z Androidem są podatne na ten atak. SkyCure szacuje, że może to dotyczyć nawet 95,4% urządzeń z Androidem.

Łagodzenie tego

Zgodnie z rozsądnymi procedurami odpowiedzialnego ujawnienia Pełne lub odpowiedzialne ujawnienie: Jak ujawnione są luki w zabezpieczeniach Pełne lub odpowiedzialne ujawnienie: Jak ujawnione są luki w zabezpieczeniach Luki w popularnych pakietach oprogramowania są cały czas wykrywane, ale w jaki sposób są zgłaszane programistom i jak to zrobić hakerzy dowiadują się o lukach, które mogą wykorzystać? SkyCure najpierw skontaktowało się z Google przed udostępnieniem go opinii publicznej, aby dać im możliwość naprawy. Zespół Google ds. Bezpieczeństwa systemu Android postanowił nie naprawiać problemu i zaakceptować ryzyko wynikające z obecnego projektu.

Aby ograniczyć zagrożenie, SkyCure zaleca użytkownikom uruchomienie zaktualizowanej wersji mobilnego rozwiązania do ochrony przed zagrożeniami. Aktywnie bronią się one przed zagrożeniami, podobnie jak IPS (system ochrony przed włamaniami) lub IDS (system wykrywania włamań). Jednak są one w przeważającej mierze skierowane do użytkowników korporacyjnych i znacznie przekraczają możliwości większości użytkowników domowych.

SkyCure zaleca użytkownikom domowym ochronę się, upewniając się, że pobierają aplikacje tylko z zaufanych źródeł. Czy instalowanie aplikacji na Androida z nieznanych źródeł jest bezpieczne? Czy można bezpiecznie instalować aplikacje na Androida z nieznanych źródeł? Sklep Google Play nie jest Twoim jedynym źródłem aplikacji, ale czy bezpiecznie jest szukać gdzie indziej? , na przykład Sklep Google Play. Zaleca również, aby na urządzeniach działała zaktualizowana wersja Androida, chociaż biorąc pod uwagę rozdrobniony ekosystem Androida i proces aktualizacji zależny od operatora Dlaczego mój telefon z Androidem nie został jeszcze zaktualizowany? Dlaczego mój telefon z Androidem nie został jeszcze zaktualizowany? Proces aktualizacji Androida jest długi i skomplikowany; przyjrzyjmy się temu, aby dowiedzieć się dokładnie, dlaczego aktualizacja telefonu z Androidem trwa tak długo. , łatwiej to powiedzieć niż zrobić.

Warto zauważyć, że Marshmallow - najnowsza wersja Androida - wymaga, aby użytkownicy ręcznie i specjalnie utworzyli nakładkę systemową, zmieniając uprawnienia dla tej aplikacji. Chociaż tego rodzaju luka może mieć wpływ na urządzenia z Marshmallow, w rzeczywistości tak się nie stanie, ponieważ znacznie trudniej jest ją wykorzystać.

Umieszczenie wszystkiego w kontekście

SkyCure zidentyfikowało niebezpieczny i realny sposób, w jaki osoba atakująca może całkowicie zdominować urządzenie z Androidem. Chociaż jest to przerażające, warto przypomnieć sobie, że wiele kart musi wpaść na miejsce, aby atak oparty na nim zadziałał.

Atakujący albo musi zrobić jedną z dwóch rzeczy. Jedną z taktyk byłoby wdrożenie ich aplikacji w sklepie Google Play - z kolei omijając niezwykle energiczne procedury analizy statycznej i wykrywania zagrożeń. Jest to bardzo mało prawdopodobne. Sześć lat od otwarcia, a miliony aplikacji później, Google bardzo dobrze identyfikuje złośliwe oprogramowanie i fałszywe oprogramowanie. W tej kwestii, podobnie jak Apple, choć Microsoft wciąż ma przed sobą długą drogę.

Ewentualnie osoby atakujące będą musiały przekonać użytkownika do skonfigurowania telefonu do akceptowania oprogramowania z nieoficjalnych źródeł oraz do zainstalowania nieznanej skądinąd aplikacji. Ponieważ jest mało prawdopodobne, aby znalazła się duża publiczność, będzie wymagać od atakujących wybrania celu i „spear phish”.

Chociaż nieuchronnie będzie to koszmar dla korporacyjnych działów IT, będzie to mniejszy problem dla zwykłych użytkowników domowych, z których większość otrzymuje swoje aplikacje z jednego, oficjalnego źródła - Google Play Store.

Zdjęcie: Złamana kłódka autorstwa Ingvara Bjorka przez Shutterstock