Michael Cain

0

5313

1388

Wszyscy coraz bardziej rozumiemy kradzież tożsamości online.

Nie ma zbyt wielu dni, gdy nie słyszy się o dużej firmie, która cierpi na jakąś formę naruszenia danych; po prostu nie zawsze słyszymy o istotności, chyba że wiąże się to z dużą ilością danych klientów. Podobnie traktujemy naszą dokumentację medyczną z jednakową prywatnością. Zawierają poufne dane osobowe, które mogłyby zostać wykorzystane przeciwko nam w niewłaściwych rękach.

Od dawna wiemy i rozumiemy potrzebę prywatności w zakresie dokumentacji medycznej i na szczęście nasi lekarze i pielęgniarki są zobowiązani do zachowania tej prywatności. W dotychczasowym świecie napędzanym papierami nieautoryzowany dostęp do dokumentacji medycznej byłby sztuczką rąk lub wewnętrzną pracą.

Ale teraz globalny przemysł medyczny jest teraz zdigitalizowany, podobnie jak nasze zapisy. Posiadanie zdigitalizowanej dokumentacji medycznej ma ogromne zalety, ale warto umieścić swoje dane osobowe na linii ognia?

Kradzież tożsamości medycznej

Nie ma wątpliwości, że kradzież tożsamości medycznej rośnie 5 powodów, dla których kradzież tożsamości medycznej rośnie 5 powodów, dla których kradzież tożsamości medycznej rośnie Oszuści chcą twoich danych osobowych i informacji o koncie bankowym - ale czy wiesz, że twoja dokumentacja medyczna jest również interesująca im? Dowiedz się, co możesz z tym zrobić. . Oszuści, którzy tradycyjnie szukali informacji o kontach bankowych i internetowych 3 Porady dotyczące zapobiegania oszustwom internetowym, które musisz wiedzieć w 2014 r. 3 Porady dotyczące zapobiegania oszustwom internetowym, które musisz wiedzieć W 2014 r. Coraz częściej sięgają do dokumentacji medycznej. Czemu? Po pierwsze, są one pełne najbardziej osobistych informacji związanych z czymś, co jest nam bliskie: naszym życiem.

Twoja dokumentacja medyczna jest przechowywana wszystko twoich danych osobowych: imię i nazwisko, adres, data urodzenia, numer ubezpieczenia społecznego (lub odpowiednik), aw niektórych przypadkach będzie zawierać informacje rozliczeniowe oraz dane karty kredytowej lub debetowej. To oczywiście sprawia, że dokumentacja medyczna jest bardzo cenna - cenniejsza niż twoje konto bankowe. Oto, ile warta może być twoja tożsamość w ciemnej sieci. Oto, ile warta może być twoja tożsamość w ciemnej sieci. Nie jest wygodnie myśleć o sobie jako towarze, wszystkie twoje dane osobowe, od nazwiska i adresu po dane konta bankowego, są coś warte dla przestępców internetowych. Ile jesteś wart? szczegóły (cóż, w zależności od liczby zer na koncie!).

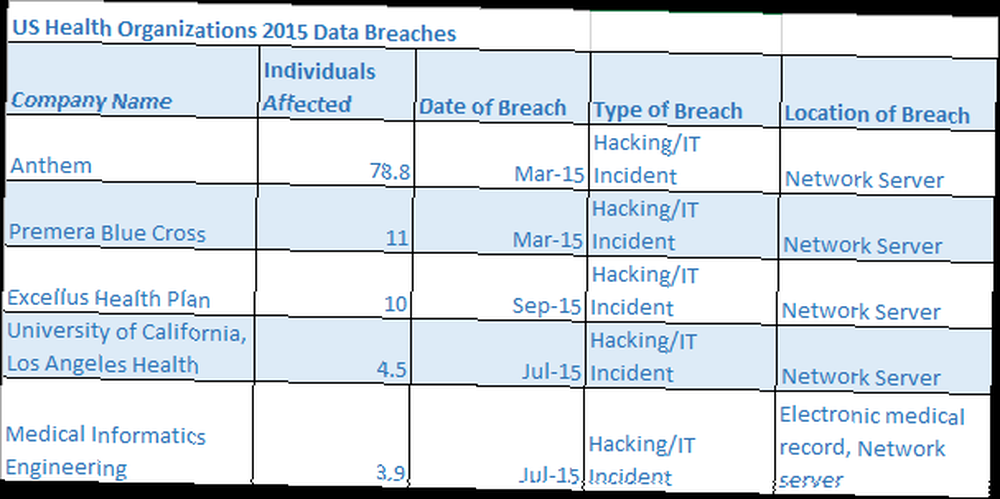

Łatwość, z jaką hakerzy uzyskują dostęp do dokumentacji medycznej, czyni z nich jeszcze bardziej atrakcyjnego celu. Pomimo wielu lat wcześniejszej wiedzy, że dokumentacja medyczna zostanie w pewnym momencie poddana digitalizacji, wiele placówek medycznych nie jest w żaden sposób przygotowanych do radzenia sobie z wszechobecnym zagrożeniem cyberprzestępczością. Nic więc dziwnego, że odsetek amerykańskich organizacji opieki zdrowotnej zgłaszających potencjalne ataki wzrósł z 20% w 2009 r. Do 40% w 2013 r. Tylko w 2015 r. Oficjalnie zgłoszono, że 108,8 mln indywidualnych rekordów zostało naruszonych FCC zachowuje neutralność sieci, hakerzy Attack Health Insurance [Tech News Digest] FCC zachowuje neutralność sieci, hakerzy Attack Health Ubezpieczyciel [Tech News Digest] zasady neutralności sieci, Anthem cierpi z powodu problemów zdrowotnych, BT kupuje EE, tweety w Google, Netflix w Japonii i największą Super Bowl reklamy zostały przerobione w LEGO. w pięciu różnych organizacjach opieki zdrowotnej; każda organizacja zgłosiła naruszenie serwera sieciowego:

N.B: Powyższa tabela przedstawia osoby dotknięte milionami.

Czego możemy się spodziewać?

Oprócz oczywistej kwestii historii medycznej wpadającej w nieznane ręce, inne widmo wyłania się na wielką skalę. Ostatnie postępy w sprzęcie medycznym są niczym cudownym, ale mają jedną istotną różnicę w stosunku do swoich prekursorów: ich status w sieci. Wiele urządzeń jest teraz podłączonych do sieci szpitalnej, co daje hakerom możliwość bezpośredniego dostępu do niektórych urządzeń.

W naprawdę zaskakującym raporcie zatytułowanym „Prognozy 2016: Cyberbezpieczeństwo zmierza do zapobiegania„widzimy prognozę, że w 2016 r. na ransomware wpłynie początek sprzętu medycznego Cyberprzestępczość przechodzi w tryb offline: rola bitcoinów w okupie i wymuszeniu Cyberprzestępczość przechodzi w tryb offline: rola bitcoinów w okupie i wymuszeniu .

Ryzyko wynika z podstawowego braku wiedzy na temat bezpieczeństwa sieci. W 2012 r. Scott Erven, ówczesny dyrektor ds. Bezpieczeństwa informacji w Essentia Health (obecnie zastępca dyrektora w Protoviti), miał za zadanie ocenić bezpieczeństwo dużej sieci placówek opieki zdrowotnej na środkowym zachodzie. Wśród listy podniesionych problemów było jasne, że placówki medyczne nadal stosowały na stałe hasła sieciowe, takie jak “Administrator” lub “1234,” potwierdzając wcześniejsze raporty i ICS-ALERT-13-164-01, w których badacze Billy Rios i Terry McCorkle z Cylance zgłosili, że około 300 urządzeń medycznych nadal używa zakodowanych haseł.

Te podstawowe kroki uwierzytelniania powodują ogromne problemy z bezpieczeństwem, których można łatwo uniknąć, a przynajmniej utrudniają zadanie atakującym. To jest sposób, w jaki cię hakują: Mroczny świat zestawów exploitów To jest, jak cię hakują: Mroczny świat Zestawy exploitów Oszuści mogą wykorzystywać pakiety oprogramowania do wykorzystywania luk w zabezpieczeniach i tworzenia złośliwego oprogramowania. Ale czym są te zestawy exploitów? Skąd oni pochodzą? I jak można je zatrzymać? . W najlepszym przypadku nastąpi wzrost wymuszenia finansowego.

W najgorszym wypadku ludzie umierają.

MEDJACK

TrapX, firma zajmująca się cyberbezpieczeństwem, działająca w oparciu o oszustwa, zidentyfikowała szeroką falę ataków na placówki medyczne, głównie na szpitalne urządzenia medyczne. W trzech oddzielnych szpitalach znaleziono TrapX “obszerny kompromis różnych urządzeń medycznych, w tym sprzęt rentgenowski, archiwum zdjęć i systemy komunikacji (PACS) oraz analizatory gazu krwi (BGA).”

Nie jest to jednak limit wektora ataku MEDJACK. TrapX wierzy (wymagana rejestracja):

“istnieje wiele innych urządzeń, które przedstawiają cele dla MEDJACK. Obejmuje to sprzęt diagnostyczny (skanery PET, skanery CT, urządzenia MRI itp.), Sprzęt terapeutyczny (pompy infuzyjne, lasery medyczne i maszyny chirurgiczne LASIK) oraz sprzęt podtrzymujący życie (maszyny serca i płuc, wentylatory medyczne, pozaustrojowe urządzenia do natleniania błon i urządzenia do dializy) i wiele więcej.”

Raport wyjaśnia, że wiele wykorzystywanych urządzeń medycznych to urządzenia systemowe zamknięte, działające z przestarzałymi systemami operacyjnymi. 7 sposobów, w jakie Windows 10 jest bezpieczniejszy niż Windows XP. 7 sposobów, w jakie Windows 10 jest bezpieczniejszy niż Windows XP. tak jak Windows 10, naprawdę powinieneś już migrować z Windows XP. Pokazujemy, jak 13-letni system operacyjny jest teraz pełen problemów związanych z bezpieczeństwem. takich jak Windows 2000 lub Windows XP. Systemy operacyjne są często modyfikowane i pełne luk w zabezpieczeniach Każda luka w zabezpieczeniach systemu Windows dotyczy tej usterki - co można z tym zrobić. Luka dotyczy każdej wersji systemu Windows - co można z tym zrobić. Co byś powiedział, gdybyśmy ci powiedzieli, że twoja wersja systemu Windows jest dotknięta luką z 1997 roku? Niestety to prawda. Microsoft po prostu nigdy tego nie załatał. Twoja kolej! , co stanowi ogromną lukę w sieci każdego szpitala. W większości przypadków personel medyczny używający i wdrażający te urządzenia nie ma dostępu do wewnętrznych mechanizmów, co oznacza, że są całkowicie zależni od producentów w zakresie instalacji aktualnych i odporne mury bezpieczeństwa - i obecnie tak się nie dzieje.

Nie ogranicza się to również do kilku szpitali. Ponieważ wielu producentów dostarcza szeroką gamę sprzętu do placówek medycznych na całym świecie, trudno jest dokładnie określić, gdzie będzie narażona następna podatność.

Na przykład, kiedy FDA wydała zalecenie dla producentów, aby zaostrzyć bezpieczeństwo sprzętu medycznego, Departament Bezpieczeństwa Wewnętrznego (DHS) ujawnił swoje trwające dochodzenie w sprawie 24 przypadków podejrzewanych wad cyberbezpieczeństwa, w tym “pompa infuzyjna firmy Hospira Inc. oraz wszczepialne urządzenia serca od Medtronic Inc. i St Jude Medical Inc.”

Dochodzenie DHS trwa.

Sprzedaż dokumentacji medycznej

Chociaż nie są tak groźne dla życia jak porwane aparaty medyczne, prywatna dokumentacja medyczna jest coraz częściej sprzedawana firmom wydobywającym dane, czasami wraz z kodami pocztowymi, aby dane były bardziej przydatne, a zatem bardziej wartościowe.

Jednak gdy dane opuszczą placówkę medyczną, zwiększa to ryzyko, że twoje informacje wpadną w niecne ręce. Już w sierpniu 2013 r. Rozpoczęło się już 11 agencji ochrony zdrowia lub przeprowadzało już przeglądy zasad gromadzenia danych, w tym sposób, w jaki odbywa się proces sprzedaży danych oraz jakie obowiązki powinny zostać nałożone na firmy wydobywające dane Jak wiele Google naprawdę wie o Ty? Ile naprawdę Google wie o tobie? Google nie jest orędownikiem prywatności użytkowników, ale możesz być zaskoczony tym, ile wiedzą. .

Marc Probst, dyrektor ds. Informacji w Intermountain Healthcare, Salt Lake City, stwierdza “Jedynym powodem, aby kupić te dane, jest to, że mogą oni sfałszować faktury” odpowiednią dokumentację medyczną w nadziei, że ktoś wpadnie w panikę i zapłaci. To nieuczciwe korzystanie z dokumentacji medycznej (wraz z gromadzeniem dokumentacji medycznej, luźnym bezpieczeństwem znajdującym się w niezliczonych placówkach i ciągłymi wysiłkami w celu zapewnienia lepszego ogólnego bezpieczeństwa cybernetycznego dla całej branży opieki zdrowotnej) jest jednym z wielu kosztów przekazywanych bezpośrednio Obywatele amerykańscy dzięki składce na opiekę zdrowotną.

Czy możesz to zatrzymać??

Niestety w przypadku zdigitalizowanej dokumentacji medycznej prowadzonej bezpośrednio przez podmiot świadczący opiekę zdrowotną - niewiele możemy na to poradzić.

Twój dostawca przechowuje twoje dane i nawet jeśli poprosisz o kopię (która może być stosunkowo droga), jest bardzo mało prawdopodobne, że twój dostawca usunie twoje dane pod wpływem kaprysu. Kto wie, kiedy możesz zostać rzucony na oddział ratunkowy, tylko po to, by dowiedzieć się, że nie ma on żadnych informacji medycznych dotyczących alergii na penicylinę.

Jednym z proaktywnych środków jest skonfigurowanie systemu ostrzegania za pomocą DataLossDB.org, kompleksowej strony internetowej opisującej jak najwięcej naruszeń danych. Inna strategia łagodzenia może obejmować monitorowanie raportu kredytowego - ale zwykle wiąże się to z opłatą miesięczną. Niemniej jednak z pewnością zauważysz, że twoja ocena przyniosła ostrożny 6 znaków ostrzegawczych przed kradzieżą tożsamości cyfrowej, których nie powinieneś ignorować 6 znaków ostrzegawczych przed kradzieżą tożsamości cyfrowej, której nie powinieneś ignorować Kradzież tożsamości nie jest dziś zbyt częstym zjawiskiem, jednak często wpadamy w pułapkę myślenia, że zawsze stanie się to z „kimś innym”. Nie ignoruj znaków ostrzegawczych. i może go złapać, zanim stanie się nieodwracalny. Jeśli zauważysz coś szczególnie nikczemnego i złapiesz go na czas, możesz wydać ostrzeżenie o oszustwie, blokując wszelkie nowe wnioski kredytowe lub konta otwierane w Twoim imieniu przez 90 dni.

Trudno być tak proaktywnym w zakresie bezpieczeństwa dokumentacji medycznej, jak w przypadku danych bankowych, ale to nie znaczy, że musisz usiąść i czekać.

Martwisz się oszustwem w opiece zdrowotnej? Czy skradziono ci dokumentację medyczną? Lub jakie masz praktyki bezpieczeństwa? Daj nam znać poniżej!

Kredyty obrazowe: trzymanie stetoskopu przez nimona przez Shutterstock, dokumentacja medyczna przez Pixabay, trzymanie serca przez Pixabay, rękawiczkowa ręka przez Freerange Stock