Michael Cain

0

2936

554

Istnieje powszechna mądrość, jeśli chodzi o unikanie 7 porad dotyczących zdrowego rozsądku, które pomogą Ci uniknąć wyłapywania złośliwego oprogramowania. 7 porad zdrowego rozsądku, które pomogą Ci uniknąć wyłapywania złośliwego oprogramowania. Internet umożliwił wiele. Dostęp do informacji i komunikacja z ludźmi z daleka to pestka. Jednocześnie nasza ciekawość może szybko doprowadzić nas do ciemnych wirtualnych zaułków… zarażać się 10 kroków, które należy podjąć, gdy wykryje się złośliwe oprogramowanie na komputerze 10 kroków, które należy podjąć, gdy odkryje się złośliwe oprogramowanie na komputerze Chcielibyśmy myśleć, że Internet to bezpieczne miejsce do spędzania czasu (kaszel), ale wszyscy wiemy, że za każdym rogiem istnieje ryzyko. E-mail, media społecznościowe, złośliwe strony internetowe, które działały… ze złośliwym oprogramowaniem. Nie instaluj oprogramowania z witryn, którym nie ufasz. Upewnij się, że Twój komputer jest aktualny, załatany, a wszystkie zainstalowane oprogramowanie korzysta z najnowszych aktualizacji. Nie otwieraj podejrzanie wyglądających załączników, bez względu na to, kto je do Ciebie wysyła. Upewnij się, że masz obecny system antywirusowy. Coś w tym rodzaju.

Ponieważ dostęp do Internetu, poczta e-mail i technologie bezprzewodowe stały się coraz bardziej rozpowszechnione, musieliśmy się dostosować, aby zabezpieczyć się przed złośliwym oprogramowaniem i hakerami. Z każdym nowym zagrożeniem, nasze zaakceptowane aktualizacje wiedzy.

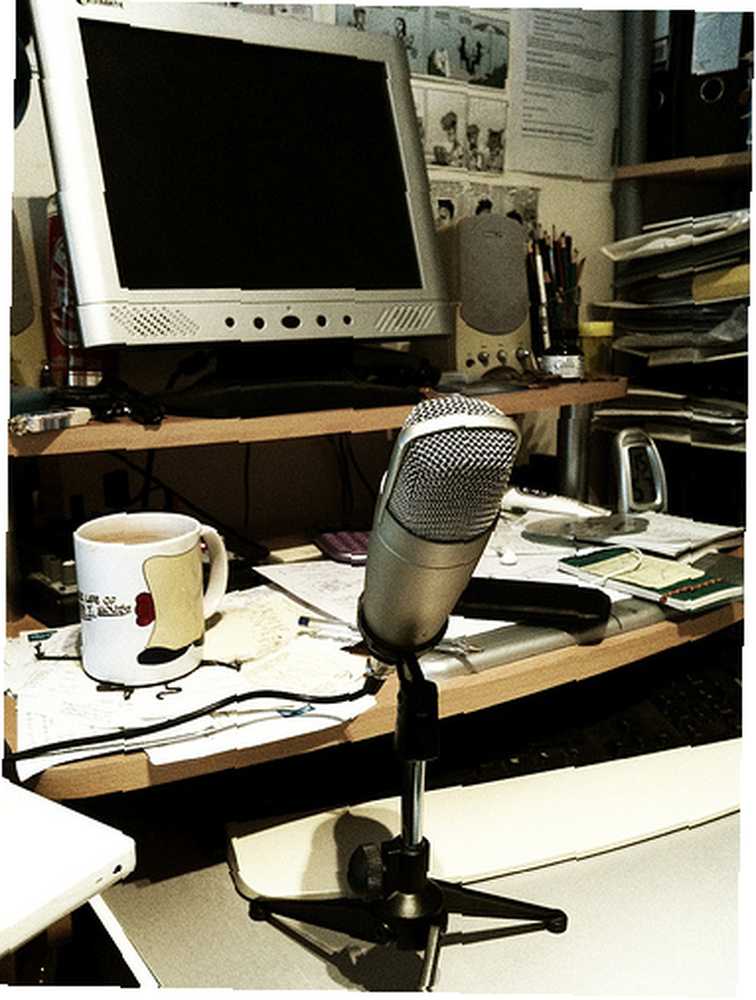

Mając to na uwadze, możesz zastanawiać się, jaki jest następny logiczny krok w dystrybucji złośliwego oprogramowania i narażaniu komputerów? Co jeśli powiem Ci, że można zdalnie narazić komputer, który nie jest podłączony do sieci? A tak na wszelki wypadek, co jeśli powiem ci, że to złośliwe oprogramowanie zostało przekazane przy użyciu mało prawdopodobnego medium głośników komputerowych i mikrofonów?

Możesz myśleć, że jestem wściekły, ale w rzeczywistości jest to bardziej prawdopodobne niż myślisz. Dlatego.

BadBIOS

Dragos Ruiu jest analitykiem bezpieczeństwa komputerowego i hakerem z siedzibą w Kanadzie. W życiu zawodowym pracował dla wielu gigantów branży IT, w tym Hewlett Packard i Sourcefire, które zostały niedawno sprzedane amerykańskiemu gigantowi sieci Cisco. Jest on odpowiedzialny za niesławną konkurencję hakerską Pwn2Own w Vancouver, BC, gdzie osoby nastawione na bezpieczeństwo szukają poważnych luk w popularnych przeglądarkach internetowych, systemach operacyjnych telefonów komórkowych i systemach operacyjnych. Jest rzeczą oczywistą, że jest to człowiek mający rodowód doskonałości w dziedzinie bezpieczeństwa komputerowego.

Trzy lata temu zauważył coś niepokojącego. Jego Macbook Air (ze świeżo zainstalowaną wersją systemu OS X) spontanicznie aktualizował oprogramowanie. Jeszcze bardziej niepokojące, gdy próbował uruchomić komputer z dysku DVD-ROM, jego maszyna odmówiła. Zaczął zauważać, że dane i pliki konfiguracyjne były usuwane i aktualizowane bez jego instrukcji.

W ciągu najbliższych kilku miesięcy Dragos zauważył szereg innych wydarzeń, które można by opisać jedynie jako niewytłumaczalne. Maszyna z notorycznie bezpiecznym systemem OpenBSD nieoczekiwanie zaczęła modyfikować swoje ustawienia, ponownie bez instrukcji lub podpowiedzi Dragosa. Zaczął zauważać ruch nadawany z komputerów, na których usunięto karty sieciowe i Bluetooth, co w innym przypadku byłoby niemożliwe.

W ciągu następnych trzech lat infekcje te nadal nękały laboratorium Dragosa, pomimo jego lepszych wysiłków. Nawet po wyczyszczeniu komputera, usunięciu jego możliwości sieciowych i zainstalowaniu nowego systemu operacyjnego powróciłby do poprzedniego podejrzanego zachowania.

Dragos pracowicie udokumentował swoje badania nad tym złośliwym oprogramowaniem, które nazwał BadBIOS. Możesz przeczytać śledzenie jego chwytającego konta na Facebooku i Twitterze.

Badanie

Michael Hanspach i Michael Goetz to dwaj badacze w bardzo znanym niemieckim centrum akademickim Fraunhofer Society za postęp w badaniach stosowanych. W wydanym w listopadzie 2013 roku czasopiśmie Journal of Communications opublikowali artykuł naukowy zatytułowany „On Covert Acoustical Mesh Networks in Air”.

W tym artykule omówiono niektóre technologie, które mogły odkryć Dragos Ruiu, w tym sposób rozprzestrzeniania złośliwego oprogramowania w „lukach powietrznych”. Ich badania atakują dotychczasowe zrozumienie, w jaki sposób izolacja zainfekowanego komputera zapewnia bezpieczeństwo sieci poprzez replikację tego, co Ruiu widział w swoim laboratorium.

Korzystając z gotowych komputerów i komunikacji akustycznej, byli w stanie zmostkować wiele komputerów i przekształcić je w sieć ad-hoc, która może przesyłać dane przez szereg przeskoków. Użyli nawet tej interesującej technologii, aby działać jako rejestrator kluczy, a naciśnięcia klawiszy są przekazywane atakującemu w wielu pokojach, każde naciśnięcie klawisza jest kierowane przez wiele pomieszczeń, a głośniki i mikrofony znajdują się w większości nowoczesnych laptopów.

Badania Hanspacha i Goetza zależą od czegoś zwanego „Generic Underwater Application Language” lub GUWAL, czyli “operacyjny język aplikacji do taktycznego przesyłania komunikatów w podwodnych sieciach o niskiej przepustowości.”, i może przesyłać dane z prędkością 20 bitów na sekundę. Opóźnienie nie jest również bliskie prędkościom, których można oczekiwać od tradycyjnego połączenia miedzianego lub światłowodowego, przy czym każdy przeskok w sieci zajmuje około sześciu sekund.

Realny świat

Należy podkreślić, że twierdzenia Ruiu nie zostały niezależnie poparte dowodami, a badania Hanspacha i Goetza są właśnie takie - badania. Stworzyli (imponująco) dowód koncepcji, a ich artykuł badawczy jest fascynującą lekturą. Jednak nie ma obecnie znanego złośliwego oprogramowania, które by je przypominało.

Oznacza to, że nie ma powodu, aby zacząć podłączać otwory mikrofonowe i odłączać głośniki. To powiedziawszy, co kryje się w krajobrazie bezpieczeństwa w przyszłości, można się domyślić.

Chciałbym podziękować Robertowi Wallace'owi za nieocenioną pomoc w badaniu tego artykułu. Chciałbym również usłyszeć wasze myśli. Co sądzisz o złośliwym oprogramowaniu rozprzestrzeniającym się na mikrofony i głośniki w przyszłości? Daj mi znać w komentarzach pod spodem.

Prawa autorskie do zdjęć: #Fail (sk8geek), Bios Setup (Nick Gray), Bloody Virus (Cheryl Cox), Podcasting (nobmouse)