Lesley Fowler

0

3632

316

Przeglądanie nowoczesnego Internetu polega na unikaniu oszustw, wirusów i złośliwego oprogramowania, które czają się za każdym rogiem. Niestety nie jest już tak, że tylko odwiedzanie renomowanych stron internetowych może zapewnić Ci bezpieczeństwo. To nie znaczy, że Twoja ulubiona witryna do strumieniowego przesyłania muzyki używa Spotify? Możesz zostać zainfekowany złośliwym oprogramowaniem. Użyj Spotify? Możesz zostać zainfekowany złośliwym oprogramowaniem Spotify to jedna z najlepszych usług muzycznych dostępnych na rynku. Niestety, udostępnia także złośliwe oprogramowanie niektórym użytkownikom. jest koniecznie złośliwy. Zamiast tego wiele witryn internetowych, plików do pobrania i wiadomości e-mail jest narażonych na ataki złośliwych zamiarów. Które strony internetowe najprawdopodobniej zainfekują Cię złośliwym oprogramowaniem? Które strony internetowe najprawdopodobniej zainfekują Cię złośliwym oprogramowaniem? Możesz pomyśleć, że witryny pornograficzne, ciemna sieć lub inne niesmaczne strony internetowe są najbardziej prawdopodobnymi miejscami zainfekowania komputera złośliwym oprogramowaniem. Ale mylisz się. .

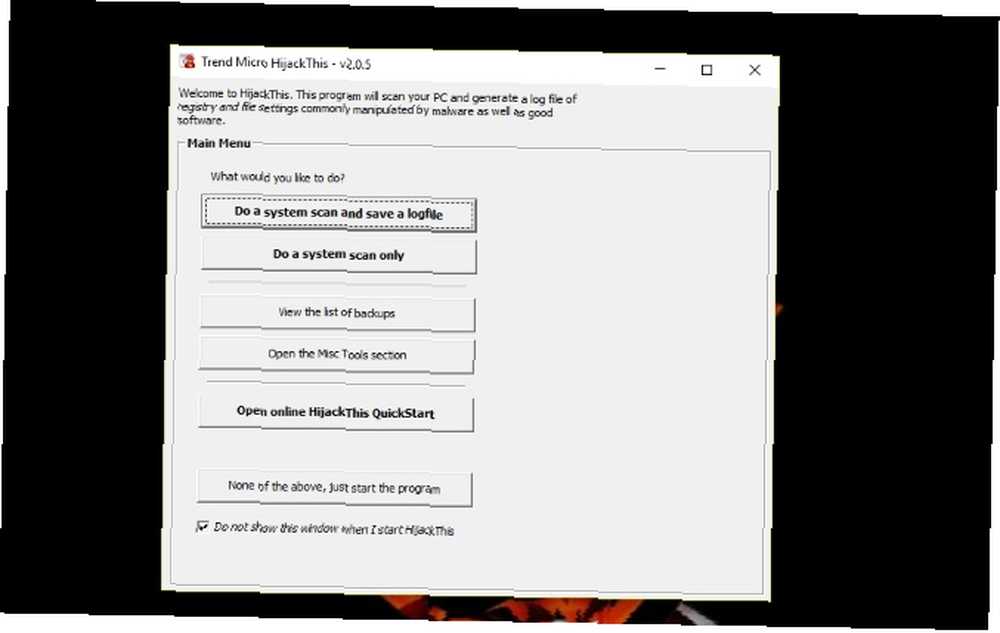

Chociaż złośliwe oprogramowanie czasami pozostawia mniej subtelne wskazówki na temat jego istnienia, nie zawsze tak jest. Często masz wrażenie, że coś jest nie tak. Może to brakujący plik lub niewyjaśniona aktywność sieciowa. Sprawdziłeś jednak wszystkie oczywiste kryjówki, więc dokąd się wybierasz? Na szczęście na ratunek może przyjść popularne narzędzie do skanowania złośliwego oprogramowania znane jako Hijack.

Hijack What?

Hijack To istnieje od przełomu tysiącleci, pierwotnie stworzony przez Merijn Bellekom jako oprogramowanie prawnie zastrzeżone. HijackThis (HJT) to narzędzie skanujące, które jest często używane do lokalizowania złośliwego oprogramowania i reklam zainstalowanych na komputerze. Jego zamierzony cel nie jest usunąć złośliwe oprogramowanie, ale pomóc zdiagnozować wszelkie infekcje. W 2007 roku został sprzedany firmie zajmującej się oprogramowaniem bezpieczeństwa Trend Micro po zgromadzeniu ponad 10 milionów pobrań. Kiedy duża firma kupuje małą, niezależnie opracowaną aplikację, która często sygnalizuje jej upadek Microsoft To-Do vs. Wunderlist: Wszystko, co musisz wiedzieć Microsoft To-Do vs. Wunderlist: Wszystko, co musisz wiedzieć, Microsoft To-Do zastąpi Wunderlist w nadchodzących miesiącach. Dowiedz się o najlepszych funkcjach czynności do wykonania, o tym, czego jeszcze brakuje, oraz o tym, jak migrować z Wunderlist do zadań do wykonania. .

Firma Trend Micro przełamała ten trend, udostępniając HijackThis na SourceForge jako projekt typu open source. Trend Micro powiedział wtedy, że jest zaangażowany w rozwój HJT. Jednak niedługo po podjęciu decyzji o otwarciu oprogramowania HTJ rozwój został wstrzymany w wersji 2.0.5. Jedna z zalet oprogramowania open source Open Source vs. Free Software: Jaka jest różnica i dlaczego to ma znaczenie? Open Source vs. wolne oprogramowanie: jaka jest różnica i dlaczego ma to znaczenie? Wiele osób uważa, że „open source” i „wolne oprogramowanie” oznaczają to samo, ale to nieprawda. W twoim najlepszym interesie jest wiedzieć, jakie są różnice. oznacza, że każdy może przeglądać lub edytować kod źródłowy. Na szczęście w przypadku HJT inny programista podniósł płaszcz pozostawiony przez Trend Micro i był zajęty utrzymywaniem rozwidlenia Oprogramowanie Open Source i Forking: The Good, The Great i The Ugly Oprogramowanie Open Source i Forking: The Good, The Great i Brzydki Czasami użytkownik końcowy czerpie wiele korzyści z widelców. Czasami widelec odbywa się pod osłoną gniewu, nienawiści i wrogości. Spójrzmy na kilka przykładów. oryginalnego projektu - HijackThis Fork V3.

HijackThis!

Chociaż istnieją już dwie wersje HJT - edycja Trend Micro w wersji 2.0.5 i rozwidlenie obecnie w wersji 2.6.4 - obie zachowały pierwotną funkcję skanowania w dużej mierze niezmienioną od czasów świetności w połowie 2000 roku.

The Scan

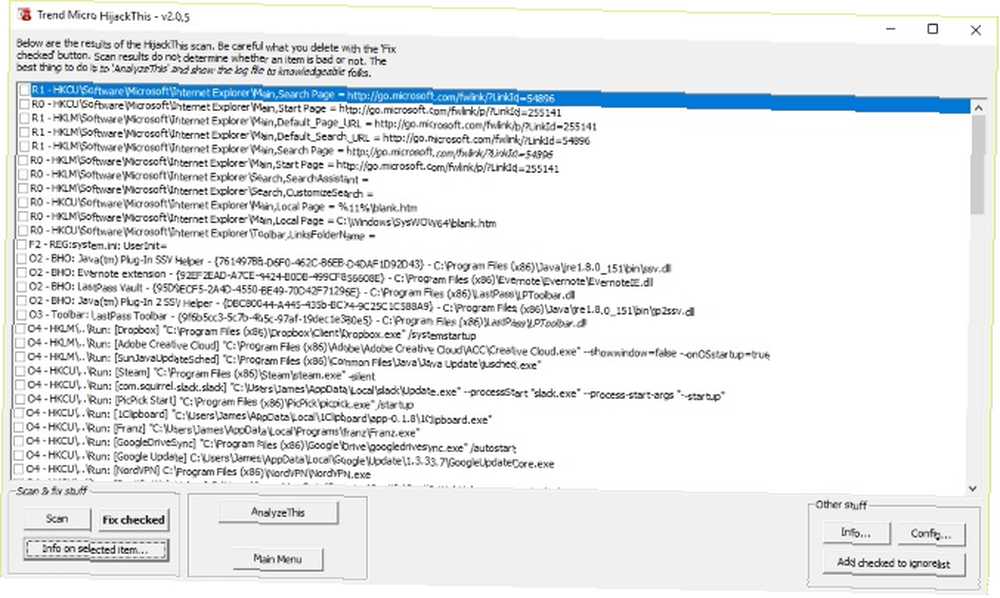

Większość złośliwego oprogramowania wprowadza zmiany w systemie operacyjnym, czy to poprzez edycję rejestru, instalację dodatkowego oprogramowania lub zmianę ustawień w przeglądarce. Objawy te nie zawsze są oczywiste i mogą być zamierzone, aby złośliwe oprogramowanie nie było łatwe do wykrycia. HJT skanuje komputer, rejestr i inne typowe ustawienia oprogramowania oraz wyświetla listę znalezionych plików. Windows ma wbudowane narzędzia, ale HJT łączy wszystkie popularne kryjówki przed złośliwym oprogramowaniem na jednej liście.

Jednak narzędzie nie ocenia, co znajduje, w przeciwieństwie do innych głównych programów antywirusowych 10 najlepszych darmowych programów antywirusowych 10 najlepszych darmowych programów antywirusowych Bez względu na używany komputer potrzebujesz ochrony antywirusowej. Oto najlepsze bezpłatne narzędzia antywirusowe, których możesz użyć. . Oznacza to, że nie podlega regularnym aktualizacjom definicji zabezpieczeń, ale oznacza również, że może być potencjalnie niebezpieczny. Wiele obszarów skanowania HJT ma kluczowe znaczenie dla prawidłowego działania komputera, a ich usunięcie może być katastrofalne. Z tego powodu powszechną wskazówką podczas korzystania z HJT jest uruchomienie skanowania, wygenerowanie pliku dziennika i opublikowanie go w Internecie, aby inni mogli przejrzeć i pomóc w zrozumieniu wyników.

Kategorie

HJT skanuje w wielu obszarach, które zazwyczaj atakuje złośliwe oprogramowanie. Aby można było łatwo zidentyfikować wyniki według obszaru skanowania, wyniki są pogrupowane w kilka kategorii. Istnieją zasadniczo cztery kategorie; R, F, N, O.

- R - Internet Explorer i strony startowe

- F - Programy automatycznego ładowania

- N - Netscape Navigator i Mozilla Firefox Strony wyszukiwania i startowe

- O - składniki systemu operacyjnego Windows

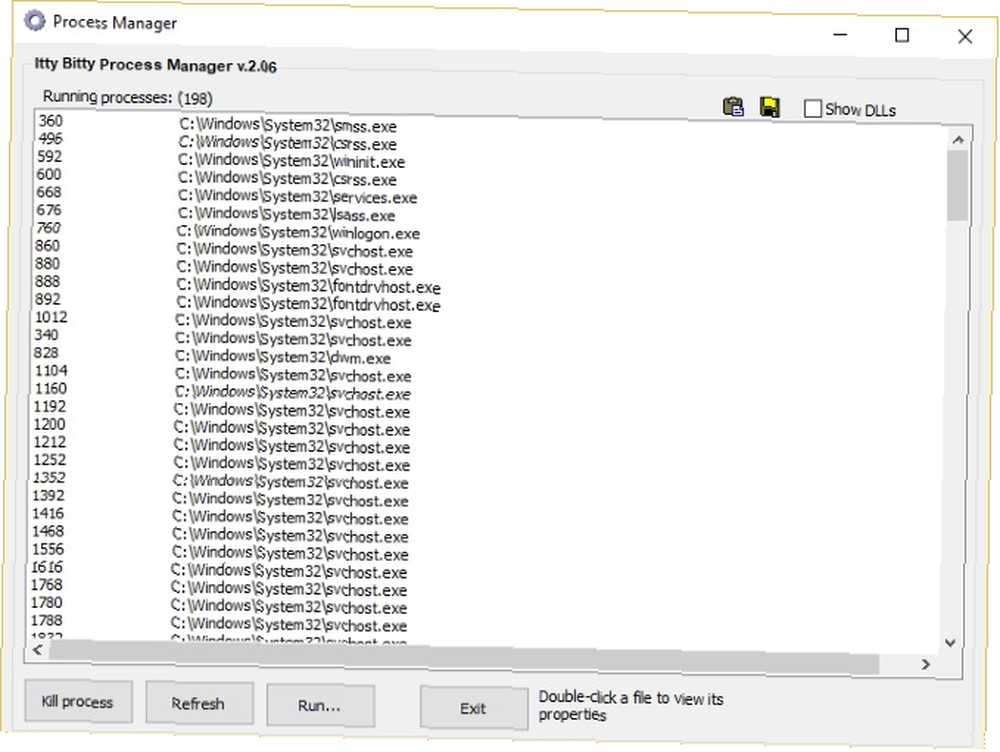

F dotyczy złośliwego oprogramowania z automatycznym ładowaniem, które może być trudne do zdiagnozowania, ponieważ programy te często próbują zablokować dostęp do narzędzi systemu Windows, takich jak Menedżer zadań. Złośliwe oprogramowanie, a zwłaszcza adware, ma tendencję do ukrywania się w przeglądarce. Jak łatwo usunąć wirusa przekierowującego przeglądarkę Jak łatwo usunąć wirusa przekierowującego przeglądarkę Przeprowadziłeś wyszukiwanie w Google, ale z jakiegoś powodu nie dostałeś wynik, który chciałeś po kliknięciu linku. Masz wirusa przekierowującego; oto jak się tego pozbyć. w formie przekierowań wyszukiwarki lub zmian strony głównej. Wyniki HJT mogą pomóc Ci zidentyfikować, czy złośliwe oprogramowanie jest ukryte w przeglądarce. Chrome nie jest wyraźnie widoczny na liście, co może ograniczyć jego przydatność do użytkowników bardzo popularnej przeglądarki Google. Kategoria N oznacza elementy związane z Netscape Navigator, popularną przeglądarką z lat 90., która została wycofana w 2008 roku. Mimo że obejmuje elementy związane z Firefoksem, wskazuje to na to, jak mało rozwoju poświęcono HijackThis w ostatnich latach.

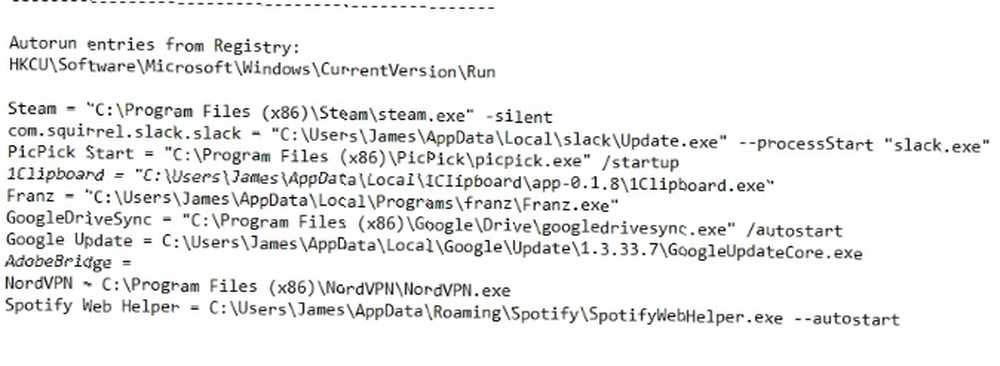

Plik dziennika

Jednym z najważniejszych wyników skanowania jest plik dziennika. Obejmuje to listę wszystkiego, co znalazło HJT. Następnie możesz opublikować zawartość pliku dziennika na forum bezpieczeństwa, aby inni mogli zdiagnozować problem. Pierwotny programista prowadził witrynę internetową poświęconą analizie tych plików dziennika. Jednak gdy firma Trend Micro przeszła na oprogramowanie typu open source, witryna została zamknięta.

Ale to nie znaczy, że nie masz opcji. Fora poświęcone bezpieczeństwu wciąż są miejscem aktywności. Posłuchaj ekspertów: 7 najlepszych forów bezpieczeństwa online Posłuchaj ekspertów: 7 najlepszych forów bezpieczeństwa online Jeśli potrzebujesz porady na temat bezpieczeństwa i nie możesz znaleźć odpowiedzi, których potrzebujesz tutaj w MakeUseOf, zalecamy sprawdzenie wiodących forów internetowych. z wieloma członkami chętnymi do przekazania swojej wiedzy potrzebującym. Zachowaj ostrożność na tych stronach - podczas gdy większość użytkowników będzie całkowicie godna zaufania, zawsze istnieje mniejszość, która może działać w złych zamiarach. W razie wątpliwości poczekaj na konsensus innych członków. Pamiętaj też, aby nigdy nie ujawniaj żadnych danych osobowych ani wrażliwych, w tym hasła lub inne dane logowania.

Ręczna analiza i wykonywanie poprawek

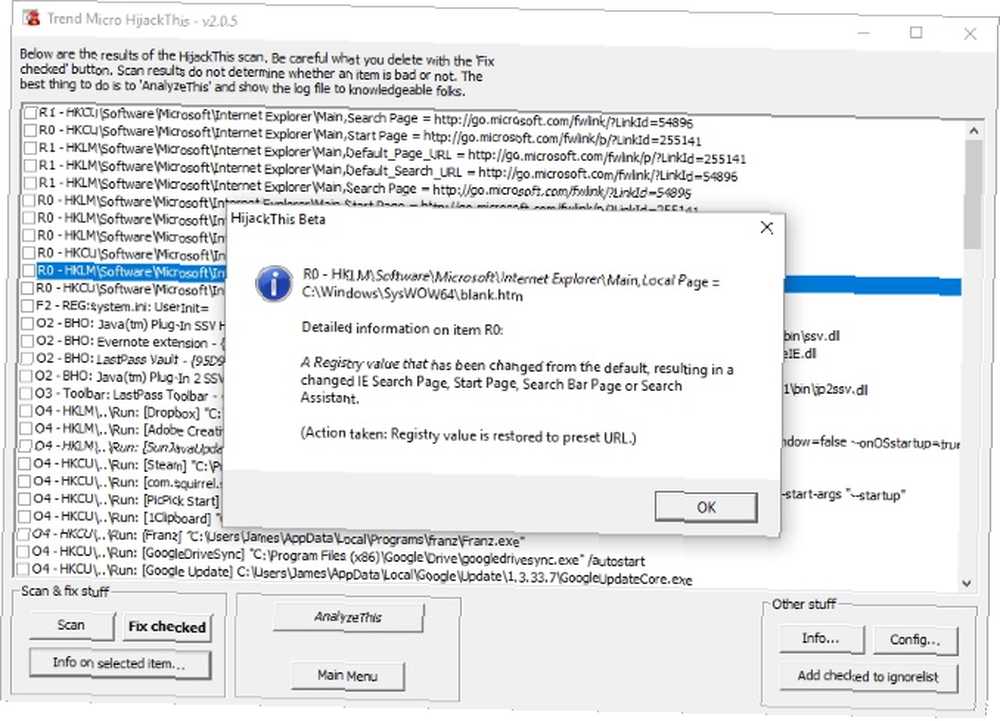

Jeśli masz pewność, że wiesz o rejestrze Jak nie przypadkowo zepsuć rejestru systemu Windows Jak nie przypadkowo zepsuć rejestru systemu Windows Pracując z rejestrem systemu Windows? Zapoznaj się z tymi wskazówkami, a będziesz znacznie mniej narażony na trwałe uszkodzenie komputera. i inne składniki systemu Windows, możesz pominąć analizę grupy i samodzielnie spróbować naprawić. Chociaż jest ograniczony, HJT daje pewne wskazówki podczas przeprowadzania własnej analizy. Wybierz pozycję na liście wyników i kliknij Informacje o wybranej pozycji z menu Skanuj i napraw rzeczy otwiera okno dialogowe z informacją o wyniku.

Należy pamiętać, że te wskazówki dotyczą tylko kategorii wyników, a nie samego elementu. Na przykład wytyczne dla wyniku z kategorią R0 to “wartość rejestru, która została zmieniona w stosunku do domyślnej, powodując zmianę strony wyszukiwania IE, strony początkowej, strony paska wyszukiwania lub asystenta wyszukiwania.” Po zidentyfikowaniu podejrzanych wpisów, które chcesz zmienić, zaznacz pola wyboru i kliknij Napraw wybrane aby usunąć wszystkie zaznaczone wpisy.

HijackThis - widelec

Oprogramowanie typu open source ma wiele zalet, między innymi możliwość kontynuowania rozwoju na długo po rozwiązaniu pierwotnego projektu. Dzięki decyzji firmy Trend Micro o otwarciu oprogramowania HijackThis deweloper Stanislav Polshyn kontynuował pracę, w której firma Trend Micro przerwała. Ta rozwidlona wersja HJT przenosi się z wersji 2.0.5 firmy Trend Micro do wersji 2.6.4. Nieco myląco twórca określa najnowszą edycję jako wersję 3.

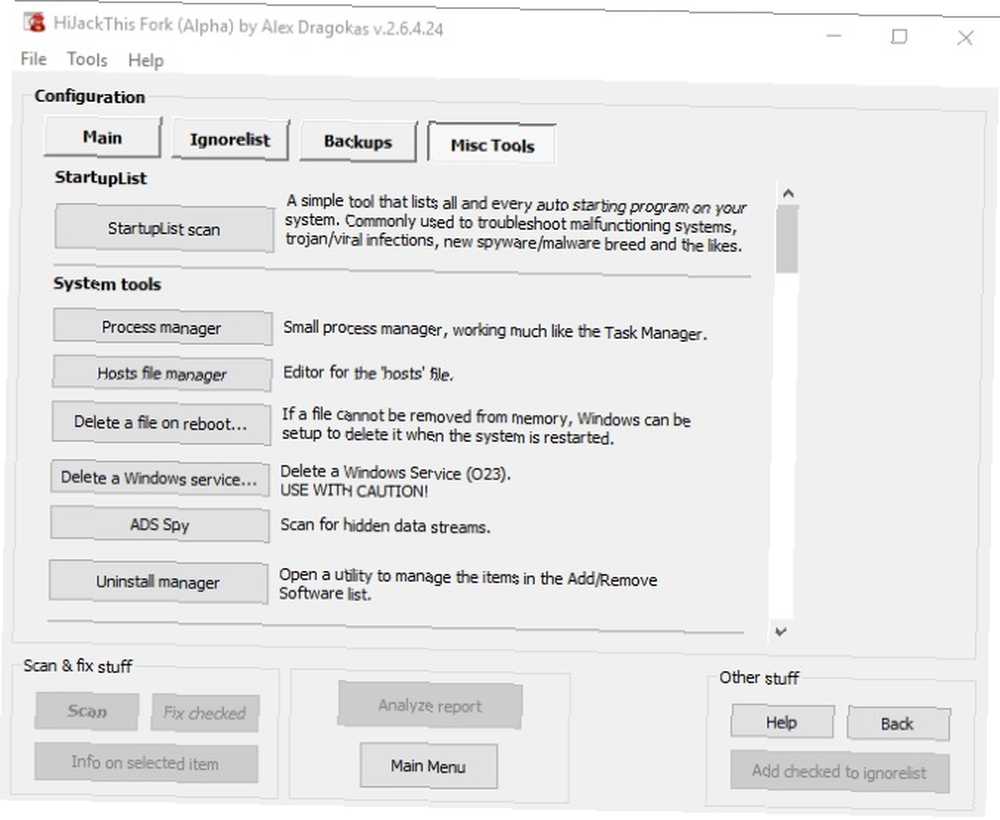

Wersja 3 dodaje obsługę nowoczesnych systemów operacyjnych, takich jak Windows 8 i 10, oraz ulepszony interfejs. Poprawiono również skanowanie dzięki zaktualizowanemu wykrywaniu porwania. Chociaż podstawową funkcją HJT jest skanowanie i wynikowy plik dziennika, zawiera on także menedżera procesów, deinstalatora i menedżera plików Hosts. Rozwinięte wydanie rozszerza te funkcje o dodatek StartupList, narzędzie do sprawdzania podpisów cyfrowych i narzędzie do odblokowywania kluczy rejestru.

Biorąc pod uwagę naturę oprogramowania, zawsze należy zachować ostrożność podczas pobierania od strony trzeciej. Widelec HJT nie uzyskał dużego zasięgu, co może sprawić, że będziesz kwestionować jego reputację. Może to być jednak refleksja na temat zmian na rynku funkcjonalnie uproszczonych, ale zaawansowanych narzędzi takich jak te. Warto pamiętać, że w większości przypadków widelec wprowadza tylko stopniowe ulepszenia skanowania Trend Micro. Jeśli wolisz trzymać się starszej wersji głównego nurtu, wersja 2.0.5 powinna być więcej niż wystarczająca.

Podejdź ostrożnie

Jeśli nie masz pewności w zarządzaniu rejestrem, nie powinieneś stosować żadnych poprawek przed zasięgnięciem porady. HJT nie ocenia bezpieczeństwa żadnego wpisu - skanuje jedynie, aby sprawdzić, co tam jest, zgodne z prawem lub w inny sposób. Rejestr zawiera wszystkie ważne elementy systemu operacyjnego, a bez nich komputer może odmówić prawidłowego działania.

Nawet jeśli uważasz, że możesz śmiało poruszać się po rejestrze, powinieneś ostrożnie podchodzić do wszelkich poprawek. Przed zastosowaniem poprawek upewnij się, że utworzono kopię zapasową rejestru w programie HJT. Następnym krokiem jest także wykonanie pełnej kopii zapasowej komputera. Podręcznik tworzenia kopii zapasowych i przywracania systemu Windows Podręcznik tworzenia i przywracania kopii zapasowych systemu Windows Zdarzają się katastrofy. Jeśli nie chcesz stracić danych, potrzebujesz dobrej procedury tworzenia kopii zapasowych systemu Windows. Pokażemy Ci, jak przygotować kopie zapasowe i je przywrócić. do przywrócenia, jeśli coś pójdzie nie tak.

Gotowy do odzyskania komputera?

Hijack To stało się sławne we wczesnych latach Internetu, jeszcze przed powstaniem Google. Jego prostota oznaczała, że stał się narzędziem z wyboru dla każdego, kto chce zdiagnozować infekcje złośliwym oprogramowaniem. Jednak jego przejęcie przez Trend Micro, przejście na open source i nowo utrzymany rozwidlenie spowolniły rozwój. Być może zastanawiasz się, dlaczego używałbyś HJT nad innymi znanymi nazwami. Łatwo usuwaj agresywne złośliwe oprogramowanie za pomocą tych 7 narzędzi. Łatwo usuwaj agresywne złośliwe oprogramowanie za pomocą tych 7 narzędzi. ujawnianie i usuwanie złośliwego oprogramowania. Te siedem narzędzi usunie za Ciebie szkodliwe oprogramowanie. .

HJT może nie być elegancką, nowoczesną aplikacją, z której korzystamy w dobie smartfona. Jednak jego długowieczność świadczy o jego przydatności. Dzięki temu, że firma Trend Micro zdecydowała się na HJT jako oprogramowanie typu open source, zawsze masz swobodnie dostępne narzędzie w sytuacjach, w których nic więcej nie zrobi.

Co sądzisz o HijackThis? Jaka jest Twoja najgorsza przerażająca historia złośliwego oprogramowania? Jak się tego pozbyłeś? Daj nam znać w komentarzach!

Źródło zdjęcia: 6okean.gmail.com/Depositphotos