Peter Holmes

0

3114

849

Jeśli wierzyć doniesieniom, hakerzy są grupą demograficzną. Może być tak, ponieważ naruszenia bezpieczeństwa naszych kont osobistych stanowią realne i aktualne niebezpieczeństwo. Tylko w lutym zhakowano 250 000 kont na Twitterze. Wall Street Journal i New York Times były jednymi z nazw markiz. Może ty też byłeś wśród liczb. Zaletą tego było to, że Twitter zareagował łaskawie i zatkał dziurę, zanim się otworzyła.

Strony takie jak Twitter nie są miękkimi celami. Są chronione przez zapory ogniowe i inne zabezpieczenia. Twitter wdrożył nawet protokoły bezpieczeństwa, takie jak DMARC, w celu zapewnienia silniejszej ochrony przed phishingiem. Ale nawet gdy to piszę, nadeszły wieści o uprowadzonym koncie Associated Press na Twitterze wykorzystywanym do transmisji fałszywej aktualizacji ataku na Biały Dom. Giełda spadła. Twitter wzmocni swoją obronę. My, użytkownicy, jesteśmy częścią tych fortyfikacji. Zwykle jesteśmy też jego najsłabszym ogniwem.

Ziemia do tej pory pokryta…

Mój przyjaciel Chris dał nam absolutne podstawy, które musisz wiedzieć, aby zabezpieczyć swoje konto na Twitterze. Co musisz wiedzieć o zabezpieczaniu konta na Twitterze. Co musisz wiedzieć o zabezpieczaniu konta na Twitterze. Konta na Twitterze są atrakcyjnym celem dla oszustów i dystrybutorów złośliwego oprogramowania. Gdy ktoś przejdzie na Twoje konto na Twitterze, może wysyłać tweety z linkami do oszustw i złośliwego oprogramowania, bombardując swoich obserwatorów śmieciami. Wzmocnij… Umyjmy je ponownie szybko:

- Uważaj na phishing

- Nie używaj ponownie haseł

- Zarządzaj aplikacjami innych firm

- Popraw swoją przeglądarkę i bezpieczeństwo komputera

- Ogranicz resetowania hasła

- Użyj ekspandera URL

- Podać pomocną dłoń

Gorąco zachęcam do przeczytania jego popularnego artykułu, aby zrozumieć pierwsze rzeczy, które musisz zrobić. Oto kilka innych wskazówek na Twitterze, które powinny być przydatne do ochrony przed hakerami 5 prostych wskazówek, które ochronią Cię przed hakerem komputerowym 5 prostych wskazówek, które ochronią Cię przed hakerem komputerowym W ciągu ostatnich kilku dziesięcioleci widzieliśmy wiele technologii postępy. W rzeczywistości postępy były tak szybkie, że nawet osoby znające się na technologii mogą skończyć na uboczu. Mówię z doświadczenia. Jest… .

Radzić sobie ze spamem

Atak może przybrać postać spamu na Twitterze. Ataki spamowe przyjmują wiele różnych form. Twitter rozpoznaje agresywne obserwowanie; wykorzystanie @reply lub @mention do publikowania niechcianych wiadomości; a nawet tworzenie wielu kont jako zachowania spamowego. Może to być również coś tak nieszkodliwego jak publikowanie niepowiązanych linków. Sztuką jest wczesne rozpoznanie spamu i podjęcie działań w celu jego zgłoszenia. Oto jak…

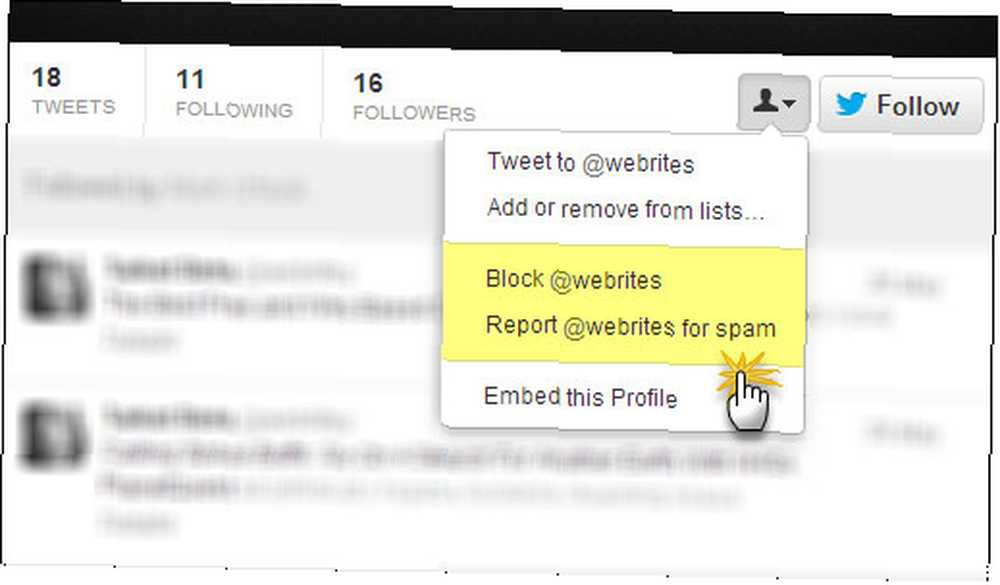

- Kliknij, aby przejść do strony profilu konta spamowego.

- Kliknij małą ikonę sylwetki obok przycisku śledzenia, aby wyświetlić menu rozwijane.

- Możesz skorzystać z opcji (patrz zrzut ekranu), aby zgłosić przestępcze konto pod kątem spamu. Możesz również zablokować konto.

Twitter nie zawiesza automatycznie podejrzanego konta spamowego. Chociaż uniemożliwia użytkownikowi śledzenie ciebie lub odpowiadanie na ciebie. Możesz także zgłosić bardziej bezpośrednie zgłoszenie naruszenia. Twitter ma stronę pomocy technicznej, która zawiera informacje na temat zgłaszania naruszeń i wszelkich innych podejrzanych działań.

Korzyści z chronionych kont na Twitterze

Oś czasu na Twitterze jest domyślnie publiczna. Możesz skorzystać z opcji, aby ustawić tweety jako „chronione”. Chronione tweety są widoczne dla zatwierdzonych obserwujących na Twitterze. Chronione konto na Twitterze daje ci większą kontrolę nad tym, kto Cię obserwuje. Każde kolejne żądanie wymaga Twojej wyraźnej zgody. Twoje tweety będą widoczne tylko dla obserwujących. Twoje chronione tweety również nie będą wyświetlane w wynikach Google.

Ochrona twojego konta na Twitterze jest bezpieczniejszą strategią, ale może kosztować otwartą interakcję. Strona pomocy technicznej Twittera jest bardzo szczegółowa, jeśli chodzi o ochronę i ochronę Twoich tweetów.

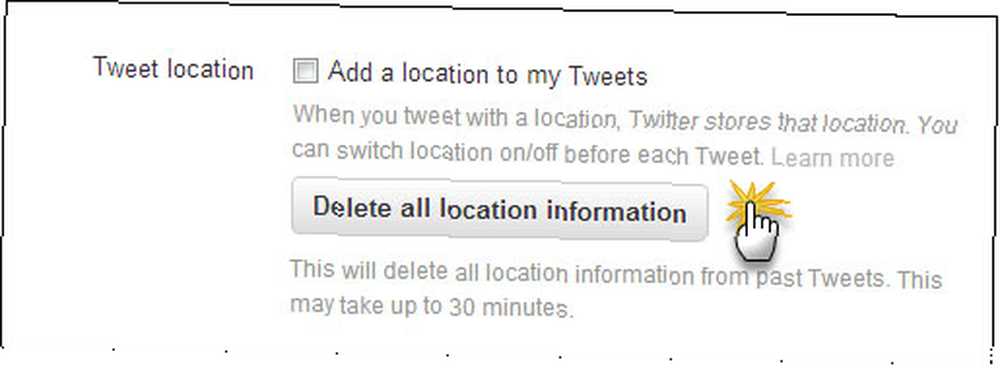

Nie udostępniaj swojej lokalizacji

Chociaż udostępnianie informacji o Twojej lokalizacji może nie doprowadzić do zhakowania konta, nikt nie może obiecać, że nie stanie się to w Twoim domu ... co jest jeszcze gorsze. PleaseRobMe to interesująca strona internetowa, która stara się uwypuklić to niebezpieczeństwo nadmiernego udostępniania informacji w mediach społecznościowych. Na przykład udostępnienie informacji o lokalizacji może doprowadzić włamywacza do domu, gdy jesteś gdzie indziej.

The Ustawienia strona na Twitterze umożliwia wyłączenie informacji o Twojej lokalizacji, a także usunięcie wszystkich poprzednich odniesień do niej za pomocą jednego kliknięcia. Możesz także przejść do ustawień lokalizacji swojego smartfona i wyłączyć udostępnianie.

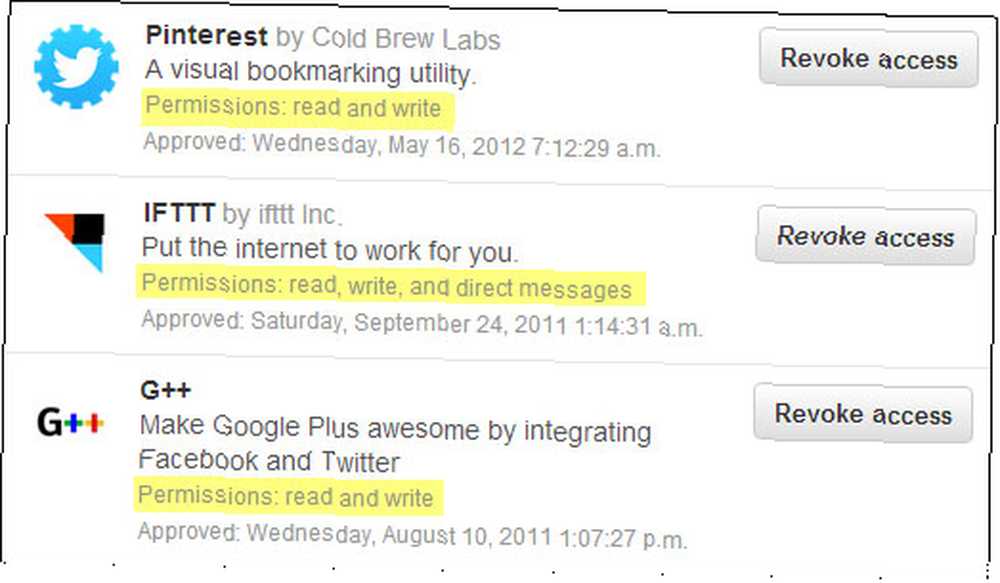

Nie ślepo zezwalaj na aplikacje innych firm

Aplikacje innych firm połączone za pośrednictwem konta na Twitterze mają dwa poziomy autoryzacji - tylko czytać, lub Czytaj i pisz. W efekcie aplikacja może uzyskać dostęp do wszystkich informacji na Twoim koncie Twitter. Aplikacja z uprawnieniami do odczytu i zapisu może także publikować aktualizacje w Twoim imieniu. Twoje tweety mogą być również chronione, ale obrazy dostępne za pośrednictwem usług takich jak Instagram mogą nie być. Stanowi to potencjalne ryzyko, jeśli dana aplikacja nie jest legalna. To prowadzi nas z powrotem do kwestii spornej weryfikacji ostrożnie każdej aplikacji innej firmy, do której udzielamy dostępu, i okresowego cofania dostępu do aplikacji, których już nie potrzebujemy.

Bądź ostrożny z bezpośrednimi wiadomościami „out of the blue”

Muszę to jeszcze raz powtórzyć. Nastąpił szereg bezpośrednich ataków złośliwego oprogramowania na wiadomości i wiadomości e-mail. Bezpośrednie wiadomości (DM) powinny być interakcjami jeden-do-jednego między dwiema stronami i powinny być prywatne. W rzeczywistości DM mogą być podsłuchiwane przez aplikacje innych firm, które mają dostęp do twojego konta na Twitterze. Oszustwa związane z wyłudzaniem informacji Czym dokładnie jest wyłudzanie informacji i jakich technik używają oszuści? Czym dokładnie jest phishing i jakich technik używają oszuści? Sam nigdy nie byłem fanem rybołówstwa. Wynika to głównie z wczesnej wyprawy, kiedy mój kuzyn zdołał złapać dwie ryby, podczas gdy ja złapałem zip. Podobnie jak w prawdziwym rybołówstwie, oszustwa phishingowe nie są… a trojany backdoor również polegają na linkach w wiadomościach wysyłanych na niepodejrzewające konto. Twitter odradza przestrzeganie „setek lub tysięcy kont bez uprzedniego spojrzenia”.

Giełda na chwilę spada, a potem odzyskuje swoją wartość po tym, jak zhakowane konto @ AP na Twitterze wyśle fałszywy tweet: http://t.co/X0KeRg1C5A

- Yahoo News (@YahooNews) 23 kwietnia 2013 r

W rzeczywistości wykrycie ataków phishingowych jest łatwe 4 Ogólne metody wykrywania ataków typu phishing 4 Ogólne metody wykrywania ataków typu „phishing” Określenie „phishing” to określenie witryny, która próbuje wyglądać jak witryna, o której wiesz, że może dobrze i często odwiedzaj. Czynność tych wszystkich stron, które próbują ukraść twoje konto… z odrobiną staranności. Na przykład: sprawdź tekst i treść wiadomości. Ponadto należy zachować szczególną ostrożność na urządzeniach mobilnych, ponieważ mniejsze ekrany mogą znacznie utrudnić odszyfrowanie fałszywego ekranu. Zanim klikniesz, poczekaj, aby to sprawdzić na większym ekranie.

Oto doskonała lektura na temat phishingu na Fraud.org.

Wyloguj się z komputerów publicznych

To zabezpieczenie wydaje się tak oczywiste, ale zdziwiłbyś się, ilu z nich zapomni. Jeśli korzystasz z wspólnego komputera, pamiętaj o wylogowaniu się z Twittera, aby uniemożliwić komuś dostęp do twojego otwartego konta. W podobny sposób zawsze używaj hasła, aby zablokować smartfon i zapobiec szpiegowaniu oczu.

Wyłącz Javę

Java jest niebezpieczna Czy Java jest niebezpieczna i czy należy ją wyłączyć? Czy Java jest niebezpieczna i czy należy ją wyłączyć? Wtyczka Java Oracle firmy Oracle jest coraz popularniejsza w Internecie, ale coraz częściej pojawia się w wiadomościach. Niezależnie od tego, czy Java pozwala na zainfekowanie ponad 600 000 komputerów Mac, czy Oracle to… mówią eksperci ds. Bezpieczeństwa. Departament Bezpieczeństwa Wewnętrznego USA wydał publiczne zalecenie dotyczące wyłączania Java, jeśli nie jest potrzebne w przeglądarce. Zawsze dobrym pomysłem jest ciągłe aktualizowanie Javy, chociaż wyłączenie go może być przestrogą podczas zamykania backdoora, zanim ktoś podejdzie do niego.

Ostatnia uwaga: Jeśli Twoje konto na Twitterze zostało naruszone, możesz zresetować hasło. Śledź tę stronę pomocy na Twitterze, aby zabezpieczyć swoje konto i zatrzymać dalsze nietypowe zachowania

Łatwość tweetowania czasami wprawia nas w fałszywe poczucie bezpieczeństwa. Zapominamy, że Twitter jest prawdopodobnie najbardziej otwartym ze wszystkich serwisów społecznościowych. To jest owoc, a także skórka, na którą możemy się poślizgnąć. Jeśli spędzasz większą część dnia w mediach społecznościowych, docenisz, że ustawienia zabezpieczeń Twittera są znacznie łatwiejsze do zrozumienia i ustawienia niż ustawienia Facebooka. Teraz musimy to przemyśleć i kilka minut, abyśmy nie padli ofiarą hakerów. Jakie inne wskazówki dotyczące bezpieczeństwa na Twitterze chcielibyście zaproponować? Czy nauczyłeś się go z gorzkich doświadczeń, czy też jesteś wśród mądrych i ostrożnych ludzi, którzy grają bezpiecznie, a nie żałują?

Zdjęcie: Shutterstock