Peter Holmes

0

2477

98

Jako konsumenci wszyscy jesteśmy zmuszeni pokładać pewne zaufanie w firmach technologicznych, z których korzystamy. W końcu większość z nas nie ma wystarczających umiejętności, aby samodzielnie odkryć luki w zabezpieczeniach i luki w zabezpieczeniach.

Debata na temat prywatności i niedawnego zamieszania spowodowanego przez system Windows 10 Czy funkcja WiFi Sense systemu Windows 10 stanowi zagrożenie bezpieczeństwa? Czy funkcja WiFi Sense systemu Windows 10 stanowi zagrożenie dla bezpieczeństwa? jest tylko jedną częścią układanki. Kolejna - całkowicie złowroga część - dotyczy wad samego sprzętu.

Wytrawny użytkownik komputera może zarządzać swoją obecnością w Internecie i dostosować wystarczające ustawienia, aby ograniczyć obawy dotyczące prywatności Wszystko, co musisz wiedzieć o problemach z prywatnością w systemie Windows 10 Wszystko, co musisz wiedzieć o problemach z prywatnością w systemie Windows 10 Podczas gdy w systemie Windows 10 są pewne problemy, o których użytkownicy powinni wiedzieć z wielu roszczeń zostało pozbawionych proporcji. Oto nasz przewodnik po wszystkim, co musisz wiedzieć o problemach z prywatnością w systemie Windows 10. , ale problem z podstawowym kodem produktu jest poważniejszy; jest znacznie trudniejszy do wykrycia i trudniejszy do rozwiązania przez użytkownika końcowego.

Co się stało?

Najnowszą firmą, która wpadła w koszmar bezpieczeństwa, jest popularny tajwański producent urządzeń sieciowych, D-Link. Wielu naszych czytelników będzie używać swoich produktów w domu lub w biurze; w marcu 2008 roku stali się numerem jeden wśród dostawców produktów Wi-Fi na świecie i obecnie kontrolują około 35 procent rynku.

Wczoraj pojawiły się wiadomości o gaffe, w której firma wydała swój prywatny klucz do podpisywania kodu wewnątrz kodu źródłowego ostatniej aktualizacji oprogramowania układowego. Klucze prywatne są używane jako sposób na sprawdzenie przez komputer, czy produkt jest oryginalny i czy kod produktu nie został zmieniony ani uszkodzony od czasu jego pierwotnego utworzenia.

Dlatego, w kategoriach laika, ta luka oznacza, że haker może użyć opublikowanych kluczy w swoich własnych programach, aby oszukać komputer, aby pomyślał, że jego lub jej złośliwy kod rzeczywiście jest legalnym produktem D-Link.

Jak to się stało?

D-Link od dawna szczyci się swoją otwartością. Częścią tej otwartości jest zobowiązanie do open-sourcingu całego oprogramowania układowego na podstawie licencji General Public License (GPL). W praktyce oznacza to, że każdy może uzyskać dostęp do kodu dowolnego produktu D-Link - pozwalając mu na jego modyfikację i modyfikację w celu dostosowania do własnych, precyzyjnych wymagań.

Teoretycznie jest to godna pochwały pozycja. Ci z was, którzy śledzą debatę na temat Apple iOS vs Android, bez wątpienia będą świadomi, że jedną z największych krytyk postawionych w firmie z Cupertino jest ich niezachwiane zaangażowanie w pozostawanie zamkniętym dla ludzi, którzy chcieliby ulepszyć źródło kod. To jest powód, dla którego nie ma żadnych niestandardowych ROMów, takich jak Android Cyanogen Mod Jak zainstalować CyanogenMod na urządzeniu z Androidem Jak zainstalować CyanogenMod na urządzeniu z Androidem Wiele osób może zgodzić się, że system operacyjny Android jest niesamowity. Jest nie tylko świetny w użyciu, ale także darmowy jak w open source, dzięki czemu można go modyfikować… na urządzenia mobilne Apple.

Przeciwną stroną monety jest to, że kiedy powstają duże błędy typu open source, mogą one mieć ogromny efekt domina. Gdyby ich oprogramowanie było zamknięte, ten sam błąd byłby znacznie mniejszym problemem i znacznie mniej prawdopodobne, że zostałby wykryty.

Jak zostało odkryte?

Błąd został odkryty przez norweskiego programistę znanego jako “bartvbl” który niedawno kupił kamerę nadzoru DCS-5020L firmy D-Link.

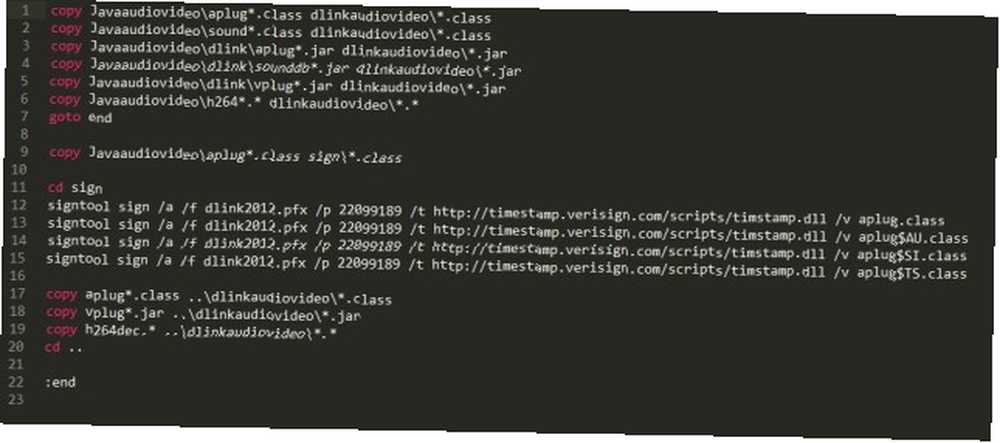

Będąc kompetentnym i ciekawym programistą, postanowił poszukać “pod maską” w kodzie źródłowym oprogramowania układowego urządzenia. W nim znalazł zarówno klucze prywatne, jak i hasła potrzebne do podpisania oprogramowania.

Zaczął przeprowadzać własne eksperymenty, szybko odkrywając, że był w stanie stworzyć aplikację Windows, która została podpisana jednym z czterech kluczy - dzięki czemu wygląda na to, że pochodzi z D-Link. Pozostałe trzy klucze nie działały.

Podzielił się swoimi odkryciami z holenderskim serwisem informacyjnym Tweakers, który z kolei przekazał to odkrycie holenderskiej firmie ochroniarskiej Fox IT.

Potwierdzili lukę, wydając następujące oświadczenie:

“Certyfikat podpisywania kodu rzeczywiście dotyczy pakietu oprogramowania układowego w wersji 1.00b03. Jego data źródłowa to 27 lutego tego roku, co oznacza, że klucze tego certyfikatu zostały wydane na długo przed wygaśnięciem certyfikatu. To duży błąd”.

Dlaczego to takie poważne??

Jest poważny na wielu poziomach.

Po pierwsze, Fox IT poinformowało, że w tym samym folderze znajdują się cztery certyfikaty. Certyfikaty te pochodzą od Starfield Technologies, KEEBOX Inc. i Alpha Networks. Wszystkie z nich mogły zostać wykorzystane do utworzenia złośliwego kodu, który może ominąć oprogramowanie antywirusowe. Porównaj wydajność swojego antywirusa z tymi 5 najlepszymi witrynami Porównaj wydajność swojego antywirusa z tymi 5 najlepszymi witrynami, które oprogramowanie antywirusowe powinien użyć? Które jest najlepsze"? Tutaj przyjrzymy się pięciu najlepszym zasobom online do sprawdzania wydajności antywirusowej, aby pomóc ci podjąć świadomą decyzję. i inne tradycyjne kontrole bezpieczeństwa - w rzeczywistości większość technologii bezpieczeństwa zaufa plikom, które są podpisane i pozwolą im przejść bez pytania.

Po drugie, zaawansowane ataki uporczywe (APT) stają się coraz bardziej uprzywilejowanym sposobem działania hakerów. Prawie zawsze wykorzystują zagubione lub skradzione certyfikaty i klucze w celu podporządkowania swoich ofiar. Ostatnie przykłady obejmują złośliwe oprogramowanie wycieraczek Destover Ostatnia kontrowersja 2014: Sony Hack, Wywiad i Korea Północna Ostatnia kontrowersja 2014: Sony Hack, Wywiad i Korea Północna Czy Korea Północna naprawdę włamała się do Sony Pictures? Gdzie są dowody? Czy ktokolwiek inny mógł zyskać na tym ataku i jak incydent ten został awansowany do promocji filmu? użyte przeciwko Sony w 2014 roku i atakowi Duqu 2.0 na chińskich producentów Apple.

Dodanie większej mocy do zbrojowni przestępcy jest oczywiste, że nie ma sensu i powraca do elementu zaufania wspomnianego na początku. Jako konsumenci potrzebujemy, aby te firmy zachowywały czujność w zakresie ochrony swoich aktywów opartych na bezpieczeństwie, aby pomóc w zwalczaniu zagrożenia cyberprzestępcami.

Kogo to dotyczy?

Szczera odpowiedź tutaj jest taka, że nie wiemy.

Chociaż D-Link wydało już nowe wersje oprogramowania układowego, nie ma sposobu na stwierdzenie, czy hakerom udało się wyodrębnić i użyć kluczy przed publicznym odkryciem bartvbl.

Mamy nadzieję, że analiza próbek złośliwego oprogramowania w serwisach takich jak VirusTotal może ostatecznie dać odpowiedź na pytanie, najpierw musimy poczekać na wykrycie potencjalnego wirusa.

Czy ten incydent wstrząsa zaufaniem do technologii?

Jakie jest twoje zdanie na temat tej sytuacji? Czy takie wady są nieuniknione w świecie technologii, czy też firmy są winne za swoje słabe podejście do bezpieczeństwa?

Czy taki incydent zniechęciłby Cię do korzystania z produktów D-Link w przyszłości, czy zaakceptowałbyś problem i trwałby dalej??

Jak zawsze, chcielibyśmy usłyszeć od ciebie. Możesz przekazać nam swoje przemyślenia w sekcji komentarzy poniżej.

Zdjęcie: Matthias Ripp przez Flickr.com