Lesley Fowler

0

1639

219

Ransomware Don't Pay Up - Jak pokonać Ransomware! Don't Pay Up - How Beat Ransomware! Wyobraź sobie, że ktoś pojawił się u twojego progu i powiedział: „Hej, w twoim domu są myszy, o których nie wiedziałeś. Daj nam 100 $, a my się ich pozbędziemy”. To jest Ransomware… to szczególnie złośliwy rodzaj złośliwego oprogramowania. Sposób działania jest prosty. Twój komputer zostanie zainfekowany złośliwym oprogramowaniem. To oprogramowanie sprawia, że Twój komputer jest całkowicie bezużyteczny, czasami podszywając się pod lokalne organy ścigania i oskarżając Cię o popełnienie przestępstwa komputerowego lub oglądanie wyraźnych zdjęć dzieci. Następnie domaga się płatności pieniężnej w formie okupu lub „grzywny” przed zwróceniem dostępu do komputera.

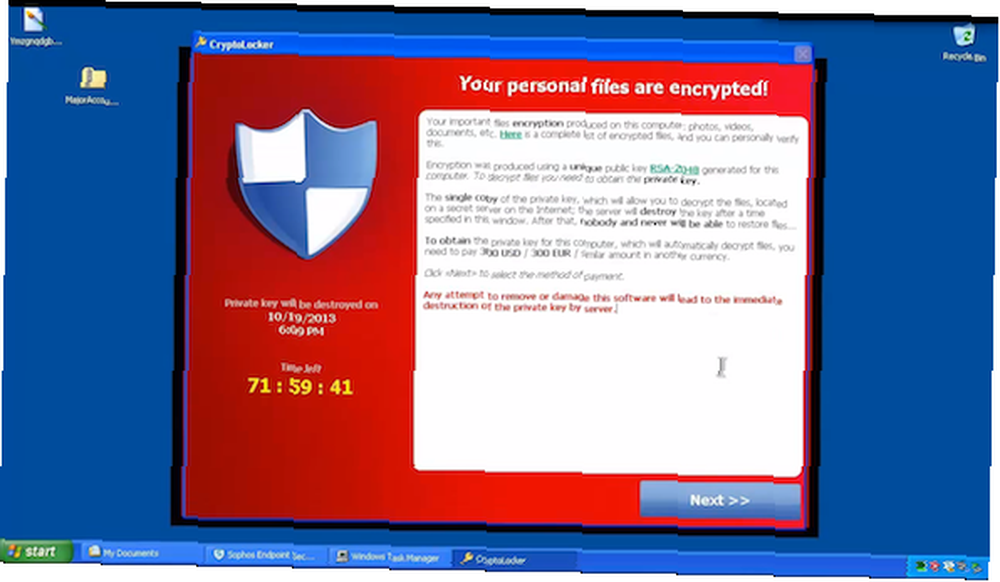

Okropne, prawda? Przygotuj się na spotkanie z CryptoLocker; zły patriarcha z rodziny Ransomware.

Co to jest CryptoLocker

CryptoLocker to szkodliwe oprogramowanie atakujące komputery z systemem operacyjnym Microsoft Windows. Zwykle jest rozpowszechniany jako załącznik do wiadomości e-mail, często rzekomo pochodzący z legalnego źródła (w tym Intuit i Companies House). Niektórzy twierdzą, że rozprzestrzenia się także poprzez botnet ZeuS.

Po zainstalowaniu na komputerze systemowo szyfruje wszystkie dokumenty przechowywane na komputerze lokalnym, a także dokumenty przechowywane na zmapowanych dyskach sieciowych i zamontowanej pamięci wymiennej.

Zastosowane szyfrowanie to silne, 2048-bitowe RSA, z kluczem deszyfrującym pliki przechowywane na zdalnym serwerze. Szanse na złamanie tego szyfrowania są prawie nieistniejące. Jeśli chcesz odzyskać swoje pliki, CryptoLocker prosi o przekazanie gotówki; albo dwa bitcoiny Co mogę kupić za pomocą Bitcoin? [MakeUseOf wyjaśnia] Co mogę kupić za pomocą Bitcoin? [MakeUseOf wyjaśnia] Jeśli nigdy wcześniej nie słyszałeś o Bitcoinach, nie martw się, ponieważ jesteś w większości. Powiedzmy, że jest to wirtualna waluta (co oznacza, że nigdy nie będziesz w stanie utrzymać prawdziwego Bitcoina w swoim… (w momencie pisania, wart prawie prawie 380 USD) lub 300 USD w kartach prepaid MonkeyPak lub Ukash. zapłać w ciągu trzech dni, klucz deszyfrujący zostanie usunięty i utracisz dostęp do plików na zawsze.

Rozmawiałem z popularnym ekspertem ds. Bezpieczeństwa i blogerem Javvadem Malikiem; to właśnie powiedział o CryptoLocker.

Ransomware, takie jak CryptoLocker, nie jest niczym nowym - odmiany Ransomware są dostępne od lat. Gdy spojrzysz na CryptoLocker, pojawia się on głównie w wiadomościach e-mail typu phishing (z tego, co widziałem). Najlepszym sposobem zabezpieczenia się przed tym jest czujność użytkowników przed klikaniem łączy w wiadomościach e-mail. Obecnie wygląda na to, że po zarażeniu niewiele można zrobić i nie radziłbym nikomu płacić okupu. Wraca do tworzenia kopii zapasowych i zarządzania danymi.

Łagodzenie tego

Raporty sugerują, że niektóre programy bezpieczeństwa miały trudności z uniemożliwieniem CryptoLocker dostania się pazurów do twojego systemu, zanim będzie za późno. Na szczęście amerykański ekspert ds. Bezpieczeństwa Nick Shaw stworzył poręczne oprogramowanie o nazwie CryptoPrevent (bezpłatne). Dotyczy to wielu ustawień instalacji systemu Windows, które uniemożliwiają kiedykolwiek działanie CryptoLocker i zostało udowodnione, że działa w środowiskach Windows XP i Windows 7.

Warto również upewnić się, że sprawdzasz wiadomości e-mail, aby sprawdzić, czy są podejrzane, zanim otworzysz jakieś załączniki. Czy mają adres e-mail zgodny z rzekomym nadawcą? Czy spodziewałeś się od nich korespondencji? Czy pisownia i gramatyka są zgodne z tym, czego można oczekiwać od prawdziwego nadawcy? Są to wszystkie powody, by podejrzewać wiadomość e-mail i zastanowić się dwa razy nad włożeniem załączników.

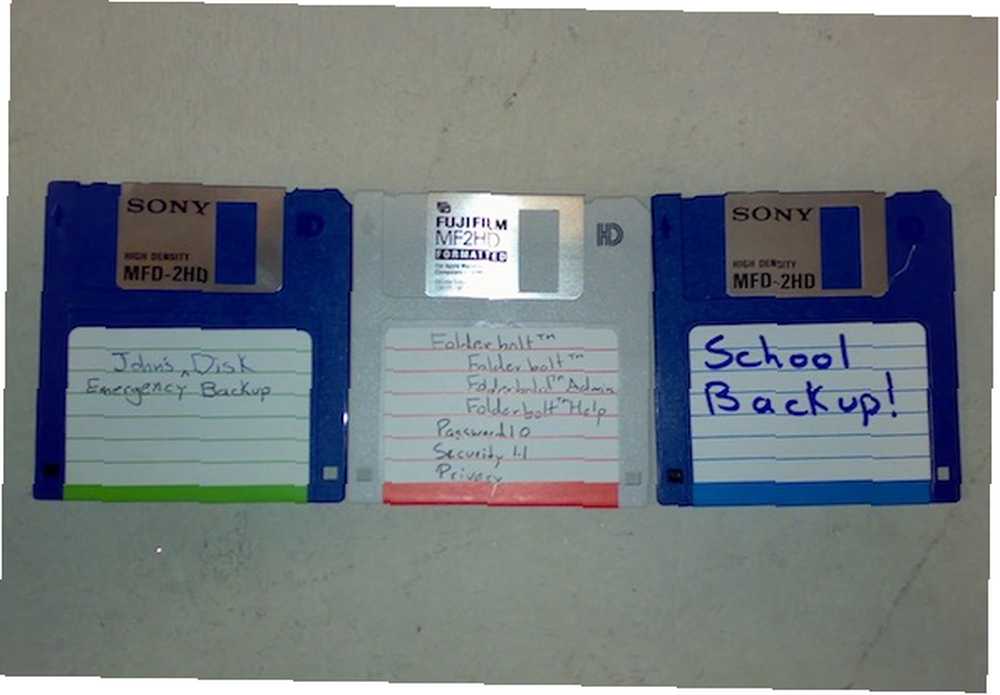

Posiadanie odpowiedniej kopii zapasowej

W tych okolicznościach zachęcam wszystkich do regularnego tworzenia kopii zapasowych, które są odizolowane od komputera. Korzystanie z sieciowego rozwiązania do tworzenia kopii zapasowych będzie całkowicie nieskuteczne, ponieważ wiadomo, że CryptoLocker szyfruje dane przechowywane na tych woluminach.

Jeśli korzystasz z kopii zapasowej w chmurze, przeczytaj to przed wyborem dostawcy kopii zapasowych online Przeczytaj to przed wyborem dostawcy kopii zapasowych online Tworzenie kopii zapasowych plików nie stanowi problemu - przynajmniej tak powinno być. Awaria sprzętu, naruszenia bezpieczeństwa, klęski żywiołowe, złodziejki i niezdarność mogą prowadzić do chwilowych wrażeń, kiedy zdasz sobie sprawę, że twoja cenna… usługa jak Carbonite, możesz pocieszyć się wiedząc, że szanse są duże, że twoje pliki są wersjonowane. Oznacza to, że jeśli wykonasz kopię zapasową zaszyfrowanej kopii pliku, na którym ci zależy, możesz przywrócić wcześniejszą wersję. Pracownik Carbonite opublikował tę poradę na Reddit.

Pracuję dla Carbonite w zespole operacyjnym i mogę to potwierdzić w większości przypadków - dam również dwie porady:

1) W przypadku zainfekowania wirusem należy jak najszybciej wyłączyć lub odinstalować Carbonite. Jeśli przestaniesz tworzyć kopie zapasowe plików, bardziej prawdopodobne jest, że Carbonite nie nadpisze pliku “ostatnie znane dobro” zestaw kopii zapasowych. Istnieje wysokie ryzyko utraty niektórych danych (efektywnie cofasz się w czasie, więc jeśli nie mamy zapisu pliku istniejącego w przeszłości, nie odzyskasz go) przy użyciu tej metody, ale jest to daleko , o wiele lepsze niż utrata wszystkich plików.

2) Gdy zadzwonisz do działu obsługi klienta, co powinieneś zrobić jak najszybciej, szczególnie wspomnij, że jesteś zarażony cryptolockerem. Zostało to wspomniane w powyższym poście, ale chciałem po prostu położyć na to nacisk, ponieważ pozwoli to szybciej przejść przez kolejkę.

Edycja: również, aby stwierdzić oczywistość, należy podwójnie upewnić się, że infekcja jest wyłączona z komputera, zanim zadzwonisz do pomocy technicznej.

Powinieneś zapłacić okup?

Co się stanie, jeśli komputer zostanie przejęty? Oczywiste jest, że brutalne wymuszanie pliku zaszyfrowanego 2048-bitowym szyfrowaniem jest prawie niemożliwe. Znana firma zajmująca się bezpieczeństwem komputerowym Sophos przeanalizowała szereg plików, które zostały zaszyfrowane przez to szkodliwe oprogramowanie i nie zauważyła żadnych oczywistych środków, za pomocą których można je odszyfrować bez przejęcia okupu.

Mając to na uwadze, jedynym sposobem na odzyskanie danych jest zapłacenie okupu. Jest to jednak poważny dylemat etyczny. Płacąc okup, czynisz ten rodzaj szykany zyskownym, a zatem utrwalasz go. Jeśli jednak nie zapłacisz okupu, na zawsze stracisz dostęp do wszystkiego, nad czym pracujesz, które jest przechowywane na twoim komputerze.

Co jeszcze bardziej komplikuje to, że nie można ustalić, kto będzie odbiorcą wypłaconych pieniędzy. Może to być coś tak prostego, jak samotna osoba pracująca ze swojej sypialni, która chce się wzbogacić kosztem innych, lub może to być coś bardziej złowieszczego.

Wniosek

Zostawiam podłogę tobie, czytelniku. Czy zapłaciłbyś okup? Czy zostałeś zainfekowany CryptoLocker? Zostaw swoje myśli w polu komentarzy poniżej.

Kredyty obrazkowe: jm3 acampos