William Charles

0

5438

1405

iOS jest powszechnie uważany za jeden z bezpieczniejszych mobilnych systemów operacyjnych. Został zaprojektowany od podstaw, aby był bezpieczny, dzięki czemu uniknął wielu zagrożeń bezpieczeństwa, które nękają Androida.

Kilka zagrożeń dla platformy Bezpieczeństwo smartfonów: czy iPhone'y mogą dostać złośliwe oprogramowanie? Zabezpieczenia smartfonów: czy iPhone'y mogą dostać złośliwe oprogramowanie? Złośliwe oprogramowanie, które wpływa na „tysiące” iPhone'ów, może wykraść dane logowania do App Store, ale większość użytkowników iOS jest całkowicie bezpieczna - więc co to za sprawa z iOS i nieuczciwym oprogramowaniem? zazwyczaj koncentrują się wokół urządzeń z jailbreakiem 4 Przekonujące powody bezpieczeństwa, aby nie Jailbreak iPhone'a lub iPada 4 Przekonujące powody bezpieczeństwa, aby nie Jailbreak iPhone'a lub iPada Jailbreaking może pozbyć się wielu ograniczeń Apple'a, ale zanim zepsujesz jailbreak urządzenia, dobrym pomysłem jest zważenie zwiększyć korzyści i potencjalne wady. lub w inny sposób zostały naruszone lub wykorzystują skradzione certyfikaty przedsiębiorstw.

Ale AceDeceiver jest inny. Został odkryty przez Palo Alto Networks na początku tego tygodnia i jest w stanie zainfekować fabrycznie skonfigurowane iPhone'y bez wiedzy użytkownika, wykorzystując podstawowe wady w systemie Apple FairPlay DRM.

Od piractwa do złośliwego oprogramowania

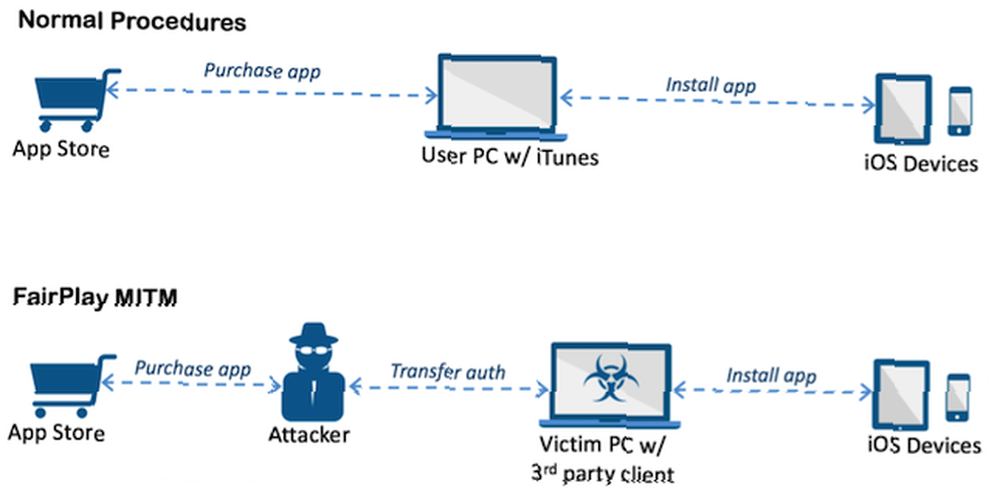

Sposób dystrybucji AceDeceiver opiera się na czymś zwanym “FairPlay Man-In-the-Middle”, co jest powszechną taktyką stosowaną od 2013 r. do instalowania pirackich aplikacji na nie-uszkodzonych iPhone'ach i iPadach.

Gdy osoba kupuje aplikację na iPhone'a z komputera, można ją natychmiast wysłać na ten telefon. Ale między dokonaniem zakupu a dostarczeniem aplikacji między urządzeniami a serwerami Apple odbywa się cała komunikacja.

W szczególności Apple wyśle kod autoryzacyjny do urządzenia z systemem iOS, który zasadniczo potwierdza urządzeniu klienckiemu, że aplikacja została legalnie zakupiona. Jeśli ktoś przechwyci jeden z tych kodów autoryzacyjnych i będzie w stanie naśladować interakcje serwerów Apple z urządzeniami z systemem iOS, będzie mógł wysyłać aplikacje na to urządzenie.

Te aplikacje mogą być aplikacjami, które nie zostały dopuszczone przez Apple do wyświetlania w App Store. 8 Śmieszne i niespójne wytyczne Apple App Store [opinia] 8 śmieszne i niespójne wytyczne Apple App Store [opinia] Oto radykalna opinia - powinieneś być w stanie aby uruchomić dowolne aplikacje na posiadanych urządzeniach. Apple się z tym nie zgadza i przekształciło się w precle, tworząc dowolne reguły dla aplikacji… lub aplikacji pirackich.

W tym przypadku aplikacje dystrybuowane przez tę nowość obracają się w Internecie “Fairplay Man-In-The-Middle” to złośliwe aplikacje.

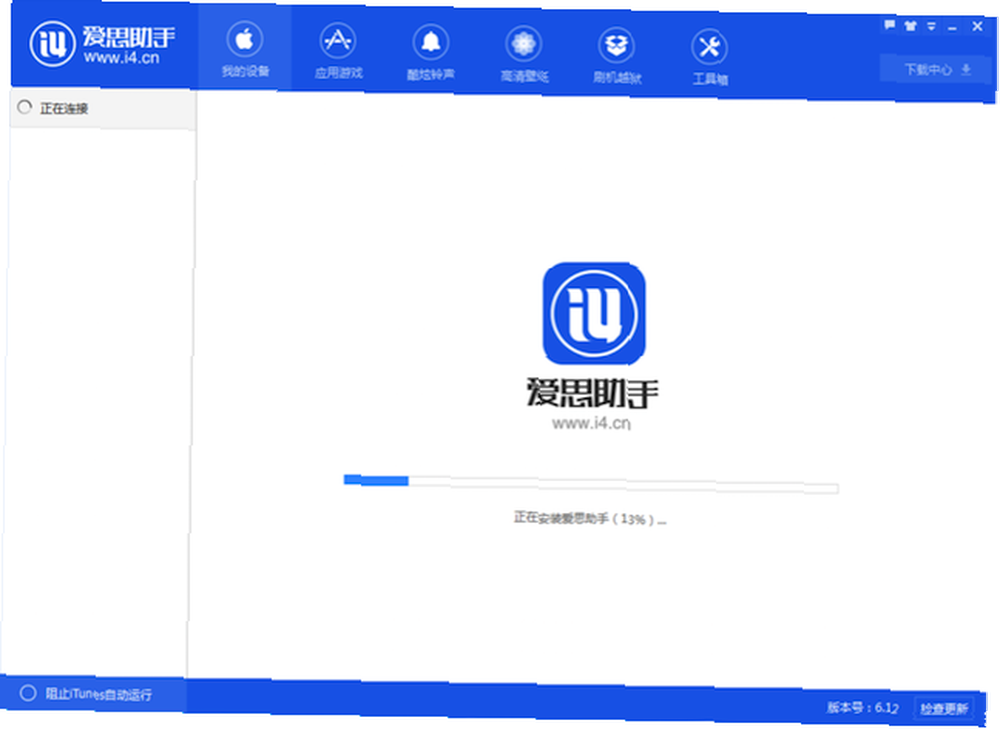

Poznaj Aisi Helper

W przypadku tego ataku FairPlay Man-In-The-Middle Czym jest atak Man-in-the-Middle? Wyjaśnienie żargonu bezpieczeństwa Czym jest atak typu man-in-the-middle? Wyjaśnienie żargonu bezpieczeństwa Jeśli słyszałeś o atakach typu „człowiek w środku”, ale nie masz pewności, co to znaczy, to jest ten artykuł dla Ciebie. atak przeprowadzany jest przez Aisi Helper, czyli aplikację systemu Windows, która prawdopodobnie została opracowana w Shenzhen w Chinach.

Na pierwszy rzut oka wydaje się, że jest legalnym podmiotem zewnętrznym iDevice produkt do zarządzania. Ma wiele pułapek legalnych programów. Pozwala użytkownikom na jailbreak i tworzenie kopii zapasowych urządzeń w sieci lokalnej oraz na ponowne zainstalowanie iOS, jeśli zajdzie taka potrzeba. Zasadniczo jest to iTunes, choć bez odtwarzacza muzyki, i skierowane wprost na rynek chiński.

Według ITJuzi, która profiluje startupy na rynku chińskim, została wydana po raz pierwszy w 2014 roku. Wtedy nie zawierała żadnych złośliwych zachowań. Od tego czasu został gruntownie zmodyfikowany w celu wykorzystania wspomnianej strategii w celu dystrybucji złośliwego oprogramowania na dowolne podłączone urządzenia.

Gdy Aisi Helper wykryje podłączone urządzenie, automatycznie i bez zgody użytkownika rozpocznie instalację trojana AppDeciever. Jedyną wskazówką, że tak się dzieje, jest to, że tajemnicza i niechciana aplikacja pojawi się na liście aplikacji użytkownika.

Złośliwe oprogramowanie AceDeceiver

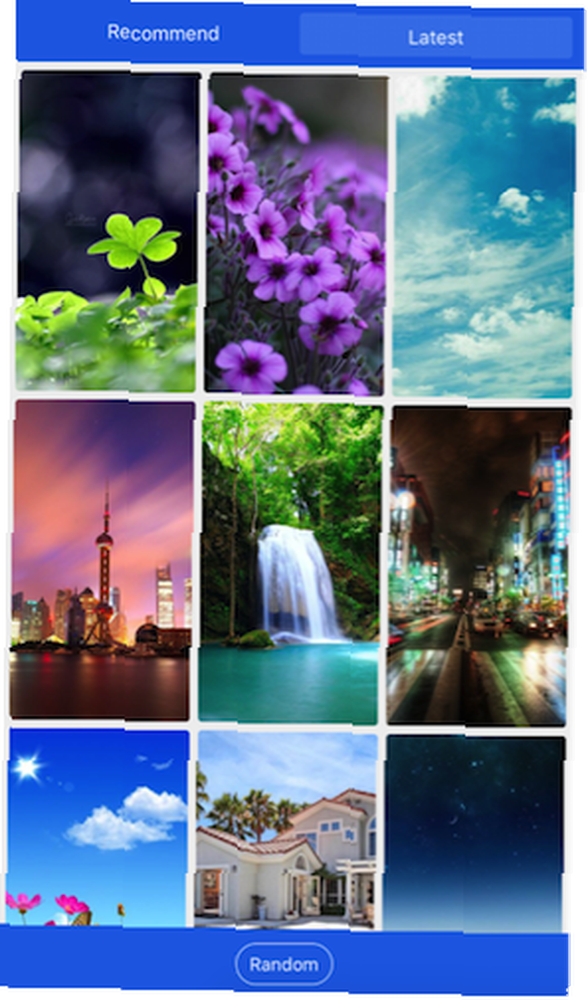

W momencie pisania tego typu były trzy trojany. Każdy z nich początkowo maskarował się jako aplikacje do tapet. Każdy z nich został udostępniony w App Store, po pozytywnym przejściu przez Apple bardzo rygorystycznych kontroli kodu źródłowego, gdzie jest sprawdzany po przesłaniu i po każdej kolejnej aktualizacji. Teoretycznie powinno to zapobiec ich pojawieniu się w App Store.

Palo Alto Networks uważa, że programiści mogli ominąć te kontrole, przesyłając je poza Chiny i początkowo udostępniając je tylko garstce rynków, takich jak Wielka Brytania i Nowa Zelandia.

Ten konkretny wariant złośliwego oprogramowania AceDeciever pozostaje uśpiony, chyba że urządzenie ma adres IP w Chińskiej Republice Ludowej. Z tego powodu i ze względu na medium dostarczania jest jasne, że jest on skierowany do chińskich użytkowników. Chociaż może to również wpłynąć na każdego, kto korzysta z chińskiego VPN lub na osobę podróżującą w Chinach.

Gdy złośliwe oprogramowanie wykryje, że urządzenie znajduje się w Chinach, zmieni się ze zwykłej aplikacji do pobierania i zmiany tapet, w tę, która podszywa się pod kilka usług Apple, takich jak App Store i Game Center.

Celem tego jest, jak można się spodziewać, zebranie poświadczeń Apple. Umożliwiłoby to atakującemu zakup aplikacji i e-booków, które umieściły w App Store, a to z kolei przyniosłoby zdrowy zysk. Jednak AppDeciever nie może po prostu „uzyskać dostępu” do tych poświadczeń, ponieważ są one bezpiecznie przechowywane w zaszyfrowanym kontenerze.

Wykorzystuje więc taktykę inżynierii społecznej Czym jest inżynieria społeczna? [MakeUseOf wyjaśnia] Co to jest inżynieria społeczna? [MakeUseOf wyjaśnia] Możesz zainstalować najsilniejszą i najdroższą zaporę ogniową w branży. Możesz edukować pracowników na temat podstawowych procedur bezpieczeństwa i znaczenia wyboru silnych haseł. Możesz nawet zablokować serwerownię - ale jak… zamiast tego. AceDeceiver wyświetli wyskakujące okienka, które wyglądają, jakby pochodziły od Apple, z prośbą o potwierdzenie poświadczeń. Gdy użytkownik zastosuje się do nich, są one przesyłane przez sieć do zdalnego serwera.

Te aplikacje zostały już usunięte ze sklepu. Mimo to mogą być nadal instalowane przez atakującego, wykorzystując atak FairPlay Man-In-The-Middle.

Powinieneś się martwić?

Przejdźmy więc do sedna sprawy. Czy masz powód do niepokoju? Cóż, tak i nie.

W tej chwili główna manifestacja tego koncentruje się wokół Chin. Jest skierowany do chińskich iPhone'ów, jest nieaktywny poza Chinami i wykorzystuje taktykę socjotechniki, która została starannie opracowana, aby odnieść sukces przeciwko chińskim użytkownikom.

Ale mimo to istnieje powód do niepokoju. W końcu opiera się na taktyce stosowanej od 2013 roku do instalowania pirackiego oprogramowania. Trzy lata później dziura ta jest jeszcze zamknięta i tak jest wciąż ostatecznie nadające się do wykorzystania.

Fakt, że został pomyślnie opublikowany trzy razy w App Store, rodzi również poważne pytania dotyczące zdolności Apple do ochrony przed złośliwym oprogramowaniem.

Ponadto, jak zauważył Palo Alto Labs, przerobienie tego szkodliwego oprogramowania na użytkowników w Stanach Zjednoczonych lub Europie byłoby trywialne..

W tej chwili niewiele można zrobić, aby z tym walczyć. Palo Alto Networks poleca każdemu, kto zainstalował Aisi Helper, natychmiast go odinstaluj. Mówią również, że ofiary powinny aktywować uwierzytelnianie dwuskładnikowe, a także zmienić swoje hasła.

Wydali także dwa podpisy IPS (Intrusion Prevention System) dla firm korzystających ze swoich urządzeń zaporowych, aby zablokować atak. Niestety nie są one dostępne dla konsumentów.

Do Ciebie

Czy dotknęło Cię złośliwe oprogramowanie AceDeceiver? Znasz kogoś, kto był? Opowiedz mi o tym w komentarzach poniżej.