Michael Fisher

0

1822

168

Jeśli chodzi o sposoby, w jakie hakerzy i dystrybutorzy złośliwego oprogramowania uzyskują dostęp do twojego komputera, wiele się mówi: socjotechnika Czym jest socjotechnika? [MakeUseOf wyjaśnia] Co to jest inżynieria społeczna? [MakeUseOf wyjaśnia] Możesz zainstalować najsilniejszą i najdroższą zaporę ogniową w branży. Możesz edukować pracowników na temat podstawowych procedur bezpieczeństwa i znaczenia wyboru silnych haseł. Możesz nawet zablokować serwerownię - ale jak… zastrzyk SQL Co to jest zastrzyk SQL? [MakeUseOf wyjaśnia] Co to jest zastrzyk SQL? [MakeUseOf wyjaśnia] Świat bezpieczeństwa internetowego jest nękany otwartymi portami, tylnymi drzwiami, dziurami w zabezpieczeniach, trojanami, robakami, lukami w zaporze ogniowej i mnóstwem innych problemów, które utrzymują nas wszystkich na nogi. Dla użytkowników prywatnych… ataki DDoS Co to jest atak DDoS? [MakeUseOf wyjaśnia] Co to jest atak DDoS? [MakeUseOf wyjaśnia] Termin DDoS gwiżdże w przeszłości, ilekroć cyberaktywizm zbiera się w głowie. Tego rodzaju ataki pojawiają się w nagłówkach międzynarodowych z wielu powodów. Kwestie, które przyspieszają te ataki DDoS, są często kontrowersyjne lub bardzo… i tak dalej. Ale jeden atak, o którym się nie mówi, jest tak samo nikczemny, jak inne kliknięcie.

Clickjacking jest trudny do wykrycia, może dotyczyć praktycznie każdego i jest rozpowszechniony w wielu różnych systemach operacyjnych i aplikacjach. Oto, co musisz wiedzieć o klikaniu, w tym czym jest, gdzie go zobaczysz i jak się przed nim zabezpieczyć.

Co to jest Clickjacking?

Jak zapewne wiesz od nazwy, kliknięcie to proces przechwycenia kliknięcia użytkownika na komputerze (można go również wykorzystać do przechwycenia naciśnięć klawiszy, ale “Keystrokejacking” jest o wiele trudniej powiedzieć). Proces ten może odbywać się na kilka sposobów, ale wszystkie one mają jedną wspólną cechę: użytkownik myśli, że klika jedną rzecz, podczas gdy w rzeczywistości klika coś innego.

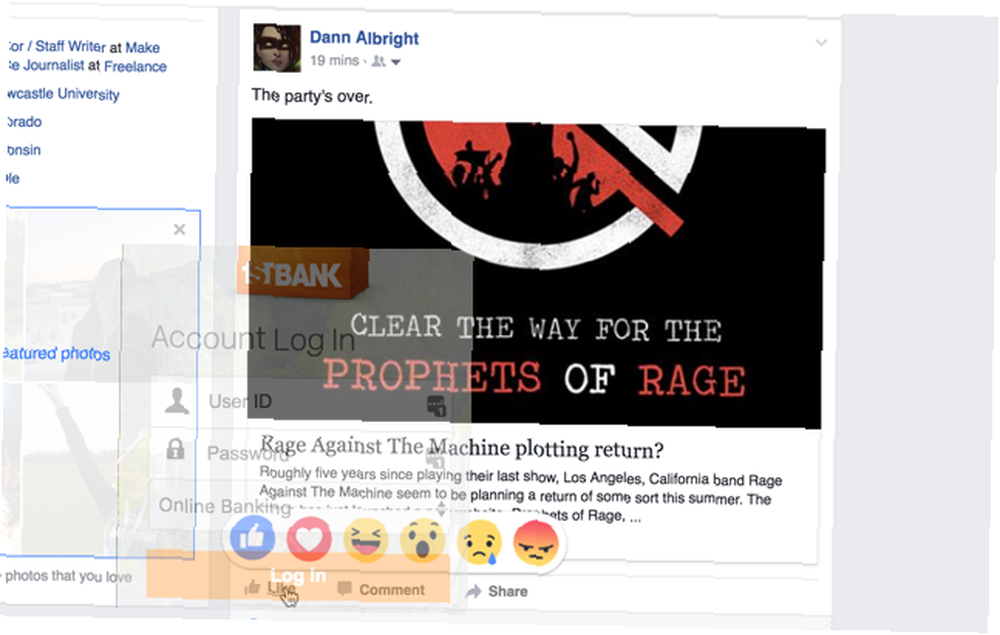

Wiele ataków typu „kliknięcie” obejmuje przezroczysty interfejs użytkownika umieszczony nad innym interfejsem, którego użytkownik spodziewa się zobaczyć (i dlatego “Odświeżanie interfejsu użytkownika” to inna nazwa tej metody). Następnie, gdy ten użytkownik myśli, że coś klika, w rzeczywistości klika coś, czego nie widzi. Możesz pomyśleć, że klikasz link, który zapisze się na fajny biuletyn. Dowiedz się czegoś nowego za pomocą 10 biuletynów e-mail Worth-It Dowiedz się czegoś nowego za pomocą 10 biuletynów e-mail Worth-It Zaskocz Cię dzisiaj. Powracają. Subskrybuj te dziesięć fantastycznych biuletynów i dowiedz się, dlaczego. , kiedy faktycznie klikniesz przycisk, który daje cyberprzestępcy dostęp na przykład do twojego konta e-mail.

Inny rodzaj ataku zmienia rzeczywistą pozycję kursora użytkownika, ale pozostawia ekran nietknięty, dzięki czemu kursor wygląda tak, jakby znajdował się w jednym miejscu, ale w rzeczywistości znajduje się w innym. Wygląda na to, że byłoby to po prostu irytujące, ale można go użyć, aby ludzie kliknęli na rzeczy, które ujawniają poufne informacje. 10 elementów informacji wykorzystywanych do kradzieży tożsamości 10 elementów informacji wykorzystywanych do kradzieży tożsamości dla amerykańskiego Biura Sprawiedliwości kradzież tożsamości kosztowała ofiary w 2012 r. ponad 24 miliardy dolarów, więcej niż włamanie do domu, kradzież samochodów i nieruchomości łącznie. Te 10 informacji jest tym, czego szukają złodzieje… .

Niektóre inne kreatywne ataki również mieszczą się w zasięgu kliknięć. Na przykład niedawny atak wykorzystał szkodliwe oprogramowanie do przekierowania wyszukiwań użytkowników na Bing, Google i Yahoo w celu dostosowania (i oszukańczych) stron wyników, które były pełne reklam opartych na Google AdSense. Użytkownicy klikają reklamy, sądząc, że są to prawidłowe wyniki wyszukiwania, a napastnicy otrzymają zapłatę.

Niektóre osoby uwzględniają nawet ataki typu socjotechnika podczas klikania; na przykład w 2009 roku na Twitterze pojawił się tweet “Nie klikaj” i zawiera link. Za każdym razem, gdy ktoś kliknie link, to samo będzie tweetowane z jego konta. Podobne techniki Pięć zagrożeń Facebooka, które mogą zainfekować Twój komputer, i jak one działają Pięć zagrożeń Facebooka, które mogą zainfekować komputer, i jak one działają, zostały wykorzystane do rozprzestrzeniania generujących pieniądze linków na Facebooku.

Clickjacking nie ogranicza się jednak tylko do stron internetowych i aplikacji, w których użytkownicy mają mysz; może się to również zdarzyć na urządzeniach mobilnych. Jednym z ostatnich przykładów jest Android.Lockdroid.E, szkodliwe oprogramowanie typu ransomware dla Androida na Androida: 5 typów, które naprawdę musisz wiedzieć o złośliwym oprogramowaniu na Androida: 5 typów, które naprawdę musisz wiedzieć na temat złośliwego oprogramowania, może wpływać na urządzenia mobilne i stacjonarne . Ale nie bój się: odrobina wiedzy i odpowiednie środki ostrożności mogą uchronić cię przed zagrożeniami takimi jak ransomware i oszustwa związane z seksualizacją. które korzystało z clickjackingu (lub “touchjacking,” jeśli wolisz), aby uzyskać uprawnienia administracyjne do urządzenia docelowego. Niedawno słyszeliśmy o luce w zabezpieczeniach Accessjacking związanej z ułatwieniami dostępu w Androidzie W jaki sposób można skorzystać z usług ułatwień dostępu w Androidzie w celu włamania się do telefonu W jaki sposób można skorzystać z usług ułatwień dostępu w Androidzie w celu włamania się do telefonu Badacze bezpieczeństwa wykryli lukę w zabezpieczeniach w usługach ułatwień dostępu w Androidzie, która może pozwolić atakujący, aby przejąć kontrolę nad urządzeniem. Zobaczmy, jak możesz temu zapobiec. smartfony i tablety.

Co możesz zrobić, aby zapobiec Clickjackingowi

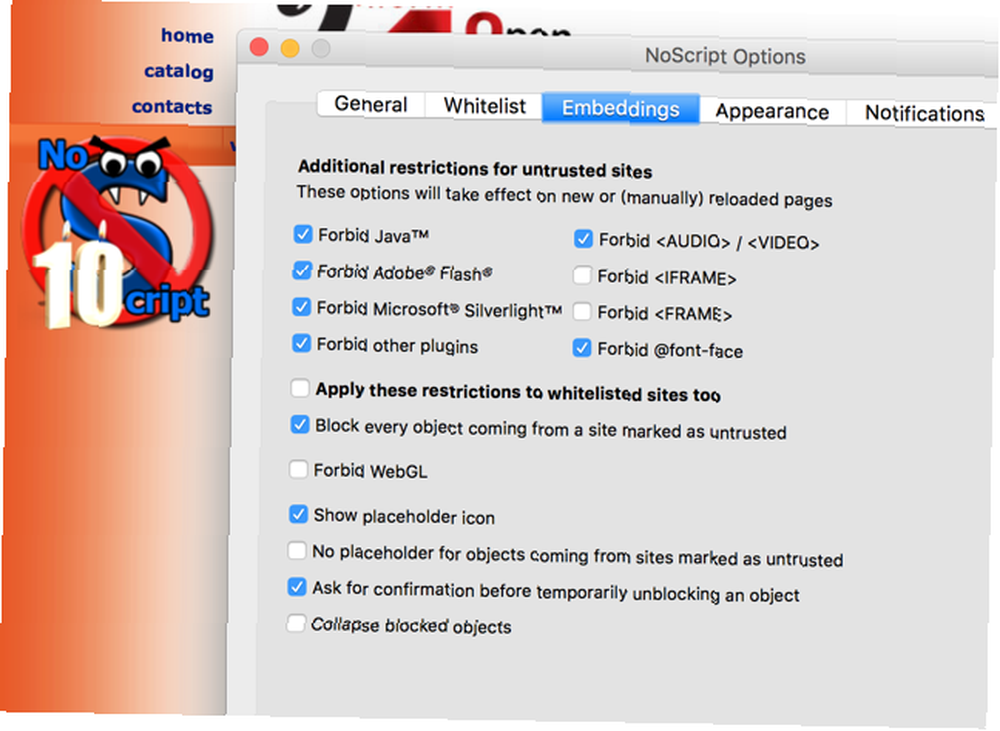

Niestety, nie jesteś w stanie wiele zrobić, aby zapobiec kliknięciom, chyba że jesteś administratorem strony. Zdecydowanie najczęściej zalecaną metodą ochrony podczas przeglądania jest użycie NoScript, dodatku do przeglądarki Firefox, który zapobiega ładowaniu skryptów bez konkretnej autoryzacji użytkownika. NoScript ma pewne funkcje zapobiegające kliknięciom i jest naprawdę dobry w wykrywaniu rodzajów skryptów tworzących przezroczyste nakładki na stronach internetowych.

Wszelkie podobne rozszerzenia, których możesz użyć, aby uniemożliwić ładowanie skryptów lub aplikacji Kontroluj zawartość sieci: Niezbędne rozszerzenia do blokowania śledzenia i skryptów Kontroluj zawartość sieci: Niezbędne rozszerzenia do blokowania śledzenia i skryptów Prawda jest taka, że zawsze ktoś lub coś monitoruje twoje Aktywność i treść internetowa. Ostatecznie, im mniej informacji pozwolimy tym grupom, tym będziemy bezpieczniejsi. zapewni również pewną ochronę.

Najlepszą obronę przed kliknięciem należy jednak uzyskać od administratorów witryny. Wiele z tych mechanizmów obronnych jest raczej technicznych, a jeśli chcesz dowiedzieć się, jak je dokładnie wdrożyć, polecam sprawdzenie Oszustwa Obrony Clickjacking od OWASP.

Jednym z najlepszych sposobów uniknięcia kliknięcia w witrynie jest włączenie nagłówka HTTP z opcjami x-frame, który zapobiega ładowaniu zawartości witryny do ramki (tagu) lub elementu iframe (tag). Ponieważ są one często wykorzystywane jako wektory ataku - nie tylko w przypadku kliknięć, ale także w przypadku innych zagrożeń - jest to skuteczny sposób na złagodzenie zagrożenia.

Zapobieganie skryptom krzyżowym Co to jest skrypt krzyżowy (XSS) i dlaczego jest zagrożeniem dla bezpieczeństwa Co to jest skrypt krzyżowy (XSS) i dlaczego jest zagrożeniem dla bezpieczeństwa Luki w skryptach krzyżowych są obecnie największym problemem bezpieczeństwa witryny. Badania wykazały, że są szokująco częste - 55% stron zawierało luki w zabezpieczeniach XSS w 2011 r., Zgodnie z najnowszym raportem White Hat Security opublikowanym w czerwcu… (XSS) również pomoże zmniejszyć szanse na atak typu „kliknięcie” w witrynie. Ponieważ XSS jest również używany do innych ataków, warto go przed tym chronić.

Aby zminimalizować prawdopodobieństwo ataku typu „kliknięcie” na urządzenie mobilne, możesz ograniczyć się do pobierania aplikacji wyłącznie z zaufanych źródeł, takich jak Apple App Store lub Google Play Store. Chociaż nie stanowi to gwarancji, że będziesz wolny od ataków, aplikacje te znacznie rzadziej zawierają złośliwy kod niż te, które otrzymujesz ze źródła zewnętrznego.

Możesz także uniknąć korzystania z przeglądarek w aplikacji, ponieważ jest to częste miejsce, w którym mogą wystąpić ataki typu touchjack. Ustaw domyślne zachowanie otwierania linków w aplikacjach, aby otwierały się w przeglądarce systemowej zamiast w przeglądarce aplikacji, a wyeliminujesz jeszcze jedną potencjalną słabość w swojej obronie.

Prawdziwe zagrożenie

Jak wspomniano wcześniej, clickjacking wydaje się bardziej denerwujący niż realne zagrożenie dla twojego bezpieczeństwa, ale jeśli zostanie skutecznie wykorzystany, może pomóc atakującym ukraść niektóre bardzo ważne informacje lub uzyskać dostęp do twoich kont internetowych, gdzie mogą wyrządzić poważne szkody.

I chociaż większość obrony musi pochodzić zza kulis, możesz użyć rozszerzeń blokujących skrypty, aby zapobiec większości takich ataków - jeśli nie masz nic przeciwko używaniu tego rodzaju dodatków, ponieważ są one nieco kontrowersyjne AdBlock , NoScript & Ghostery - The Trifecta Of Evil AdBlock, NoScript & Ghostery - The Trifecta Of Evil W ciągu ostatnich kilku miesięcy skontaktowało się ze mną wielu czytelników, którzy mieli problemy z pobraniem naszych przewodników lub dlaczego nie mogą zobacz przyciski logowania lub komentarze nie ładują się; i w… .

Czy znasz jakieś przykłady ataków typu „clickjacking” na dużą skalę lub padłeś ofiarą jednego z tych ataków? Czy używasz NoScript lub wdrażasz zabezpieczenia na swojej stronie? Podziel się swoimi przemyśleniami poniżej!

Źródło zdjęcia: Mozilla.